Se estás lendo este artigo, parabéns! Estás a interactuar correctamente con outro servidor en Internet mediante os portos 80 e 443, os portos de rede abertas estándar para o tráfico web. Se estes portos estivesen pechados no noso servidor, non poderías ler este artigo. Os portos pechados protexen a túa rede (e o noso servidor) dos piratas informáticos.

Os nosos portos web poden estar abertos, pero os portos do teu enrutador doméstico non deberían estarlo, xa que isto abre un oco para hackers maliciosos. Non obstante, é posible que teñas que permitir o acceso aos teus dispositivos a través de Internet mediante o reenvío de portos de cando en vez. Para axudarche a aprender máis sobre o reenvío de portos, aquí tes o que necesitas saber.

Que é o reenvío de portos?

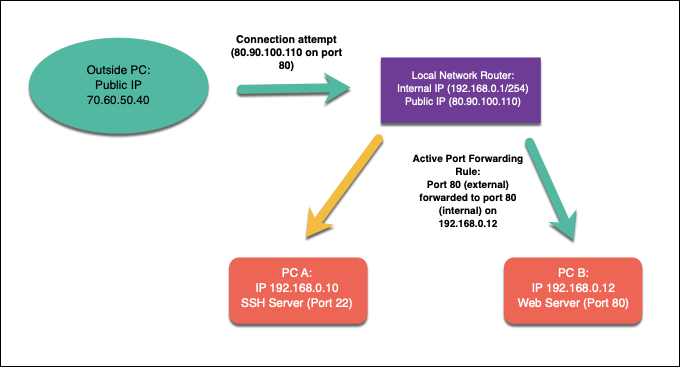

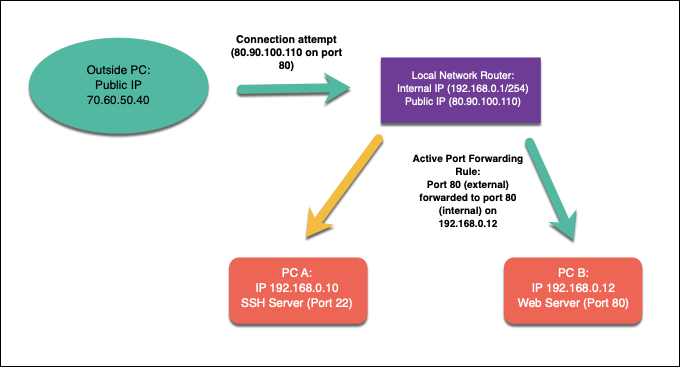

O reenvío de portos é un proceso en enrutadores de rede local que reenvía os intentos de conexión desde dispositivos en liña a dispositivos específicos dunha rede local. Isto é grazas ás regras de reenvío de portos do teu enrutador de rede que coinciden cos intentos de conexión realizados co porto e o enderezo IP correctos dun dispositivo da túa rede.

Unha rede local pode ter un único enderezo IP público, pero cada dispositivo da súa rede interna ten a súa propia IP interna. O reenvío de portos vincula estas solicitudes externas desde A (a IP pública e o porto externo) a B (o porto solicitado e o enderezo IP local do dispositivo na súa rede).

Para explicar por que isto pode ser útil, imaxinemos que a túa rede doméstica é un pouco como unha fortaleza medieval. Aínda que podes mirar máis aló dos muros, outros non poden mirar para dentro nin romper as túas defensas; estás a salvo de ataques.

Grazas aos cortalumes de rede integrados, a túa rede está na mesma posición. Podes acceder a outros servizos en liña, como sitios web ou servidores de xogos, pero outros usuarios de Internet non poden acceder aos teus dispositivos a cambio. A ponte levadiza está levantada, xa que o teu firewall bloquea activamente calquera intento de conexións externas para violar a túa rede.

Non obstante, hai algunhas situacións nas que este nivel de protección non é desexable. Se queres executar un servidor na túa rede doméstica ( usando un Raspberry Pi , por exemplo), son necesarias conexións externas.

Aquí é onde entra o reenvío de portos, xa que pode reenviar estas solicitudes externas a dispositivos específicos sen comprometer a súa seguridade.

Por exemplo, supoñamos que está a executar un servidor web local nun dispositivo co enderezo IP interno 192.168.1.12 , mentres que o seu enderezo IP público é 80.80.100.110 . As solicitudes externas ao porto 80 ( 80.90.100.110:80 ) permitiríanse, grazas ás regras de reenvío de portos, co tráfico reenviado ao porto 80 en 192.168.1.12 .

Para iso, terás que configurar a túa rede para permitir o reenvío de portos e, a continuación, crear as regras de reenvío de portos adecuadas no teu enrutador de rede. Tamén pode ter que configurar outros firewalls na súa rede, incluído o firewall de Windows , para permitir o tráfico.

Por que deberías evitar UPnP (reenvío automático de portos)

Configurar o reenvío de portos na túa rede local non é difícil para os usuarios avanzados, pero pode crear todo tipo de dificultades para os novatos. Para axudar a superar este problema, os fabricantes de dispositivos de rede crearon un sistema automatizado para o reenvío de portos chamado UPnP (ou Universal Plug and Play ).

A idea detrás de UPnP era (e é) permitir que as aplicacións e dispositivos baseados en Internet creasen regras de reenvío de portos no teu enrutador automaticamente para permitir o tráfico externo. Por exemplo, UPnP pode abrir portos automaticamente e reenviar tráfico para un dispositivo que executa un servidor de xogos sen necesidade de configurar manualmente o acceso na configuración do enrutador.

O concepto é brillante, pero, lamentablemente, a execución é defectuosa, se non extremadamente perigosa. UPnP é o soño dun malware, xa que asume automaticamente que as aplicacións ou servizos que se executan na túa rede están seguros. O sitio web de pirateos de UPnP revela a cantidade de inseguridades que, aínda hoxe, se inclúen facilmente cos enrutadores de rede.

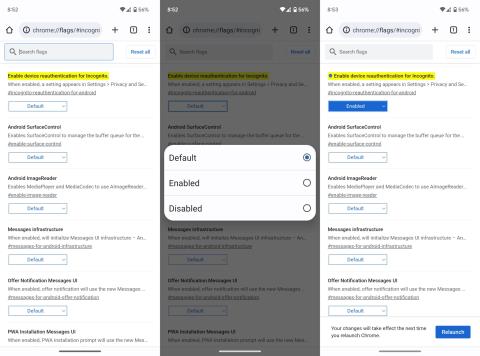

Desde o punto de vista da seguridade, o mellor é errar pola precaución. En lugar de arriscar a seguridade da túa rede, evita usar UPnP para o reenvío automático de portos (e, se é posible, desactívao por completo). En cambio, só debes crear regras de reenvío de portos manuais para aplicacións e servizos nos que confías e que non teñan vulnerabilidades coñecidas.

Como configurar o reenvío de portos na túa rede

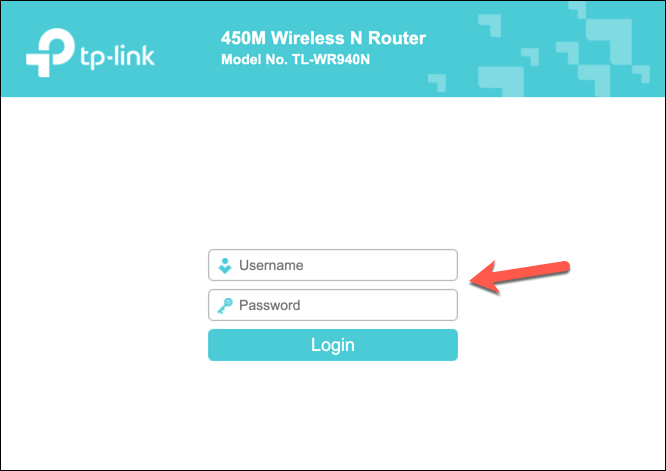

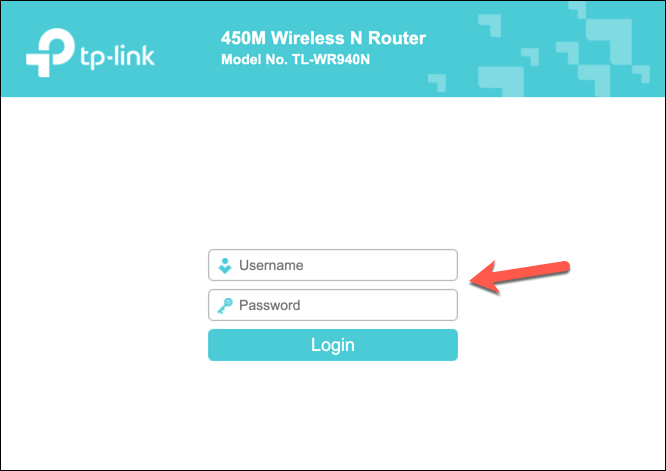

Se estás evitando UPnP e queres configurar o reenvío de portos manualmente, normalmente podes facelo desde a páxina de administración web do teu enrutador. Se non está seguro de como acceder a isto, normalmente pode atopar a información na parte inferior do seu enrutador ou incluída no manual de documentación do seu enrutador.

Podes conectarte á páxina de administración do teu enrutador usando o enderezo de pasarela predeterminado para o teu enrutador. Normalmente é 192.168.0.1 ou unha variación similar; escriba este enderezo na barra de enderezos do seu navegador web. Tamén terás que autenticarte usando o nome de usuario e o contrasinal proporcionados co teu enrutador (por exemplo , admin ).

Configuración de enderezos IP estáticos mediante a reserva DHCP

A maioría das redes locais usan a asignación de IP dinámica para asignar enderezos IP temporais aos dispositivos que se conectan. Despois dun certo tempo, o enderezo IP renóvase. Estes enderezos IP temporais pódense reciclar e usar noutro lugar, e o teu dispositivo pode ter asignado un enderezo IP local diferente.

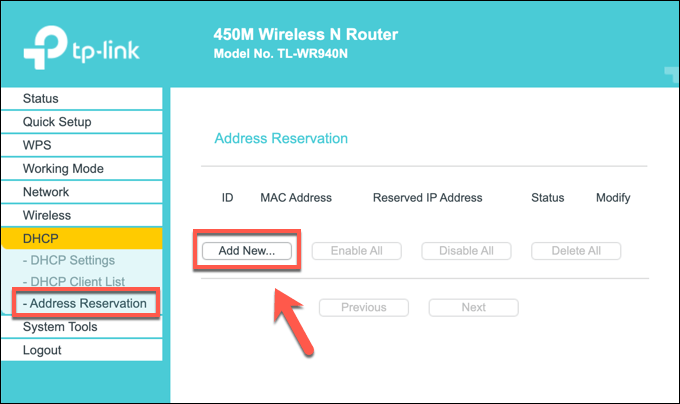

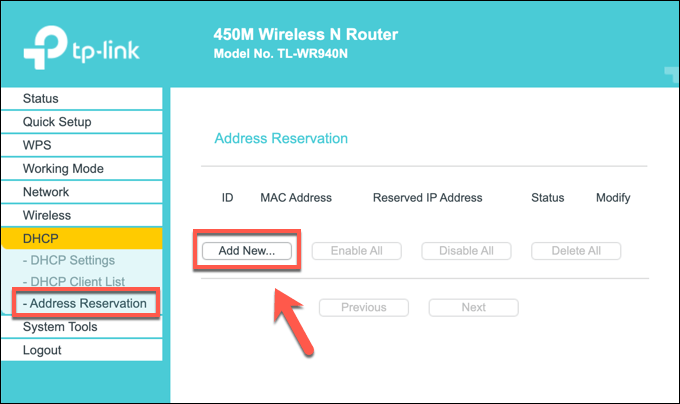

Non obstante, o reenvío de portos require que o enderezo IP utilizado para calquera dispositivo local siga sendo o mesmo. Podes asignar un enderezo IP estático manualmente, pero a maioría dos enrutadores de rede permítenche asignar unha asignación de enderezos IP estáticos a determinados dispositivos na páxina de configuración do teu enrutador mediante a reserva DHCP.

Desafortunadamente, cada fabricante do enrutador é diferente e os pasos que se mostran nas capturas de pantalla a continuación (feitos cun enrutador TP-Link) poden non coincidir co teu enrutador. Se é o caso, quizais necesites consultar a documentación do teu enrutador para obter máis asistencia.

Para comezar, acceda á páxina de administración web do seu enrutador de rede usando o seu navegador web e autentíquese usando o nome de usuario e o contrasinal do administrador do enrutador. Unha vez que inicie sesión, acceda á área de configuración DHCP do seu enrutador.

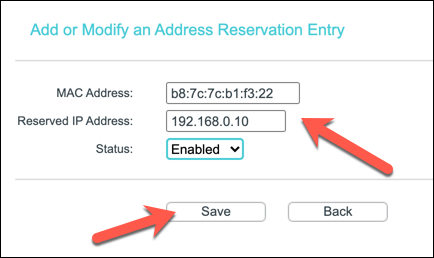

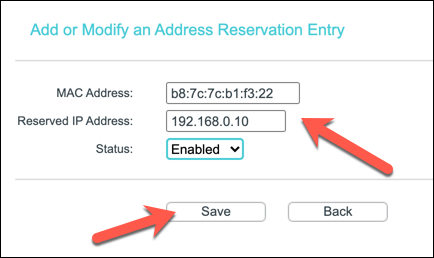

Podes buscar dispositivos locais xa conectados (para completar automaticamente a regra de asignación requirida) ou podes ter que proporcionar o enderezo MAC específico para o dispositivo ao que desexas asignar unha IP estática. Crea a regra usando o enderezo MAC correcto e o enderezo IP que queres usar e despois garda a entrada.

Creación dunha nova regra de reenvío de portos

Se o teu dispositivo ten unha IP estática (establecida manualmente ou reservada na túa configuración de asignación de DHCP), podes moverte para crear a regra de reenvío de portos. Os termos para isto poden variar. Por exemplo, algúns enrutadores TP-Link fan referencia a esta función como Servidores virtuais , mentres que os enrutadores Cisco fan referencia a ela polo nome estándar ( Reenvío de portos ).

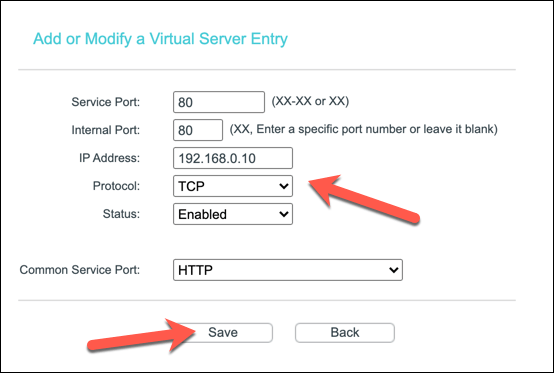

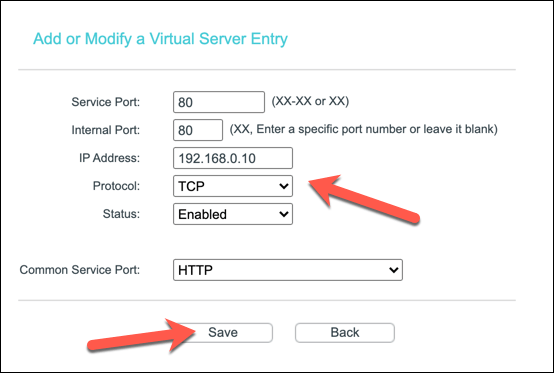

No menú correcto da páxina de administración web do teu enrutador, crea unha nova regra de reenvío de portos. A regra requirirá o porto externo (ou intervalo de portos) ao que desexa que se conecten os usuarios externos. Este porto está ligado ao teu enderezo IP público (por exemplo, o porto 80 para a IP pública 80.80.30.10 ).

Tamén terás que determinar o porto interno ao que queres reenviar o tráfico do porto externo . Este pode ser o mesmo porto ou un porto alternativo (para ocultar o propósito do tráfico). Tamén terás que proporcionar o enderezo IP estático do teu dispositivo local (por exemplo, 192.168.0.10 ) e o protocolo de porto en uso (por exemplo, TCP ou UDP).

Dependendo do seu enrutador, pode seleccionar un tipo de servizo para cubrir automaticamente os datos da regra requiridos (por exemplo , HTTP para o porto 80 ou HTTPS para o porto 443). Unha vez que configures a regra, gárdaa para aplicar o cambio.

Pasos adicionais

O teu enrutador de rede debería aplicar automaticamente o cambio ás regras do teu firewall. Calquera intento de conexión externa que se realice ao porto aberto debe reenviarse ao dispositivo interno mediante a regra que creaches, aínda que é posible que teñas que crear regras adicionais para servizos que usan varios portos ou intervalos de portos.

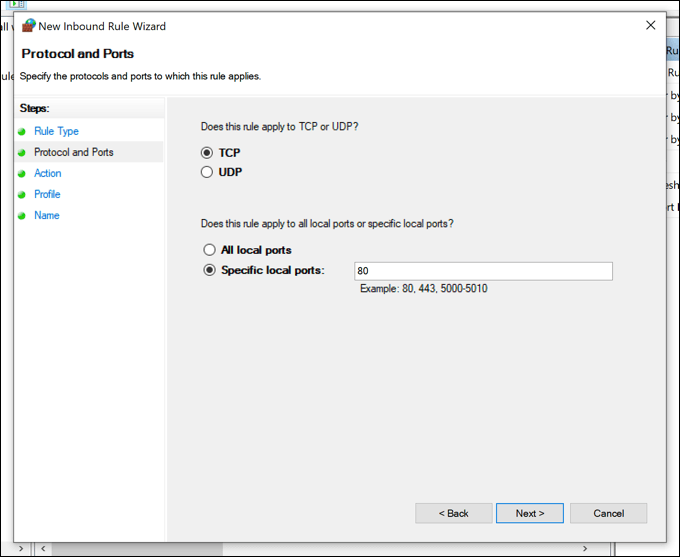

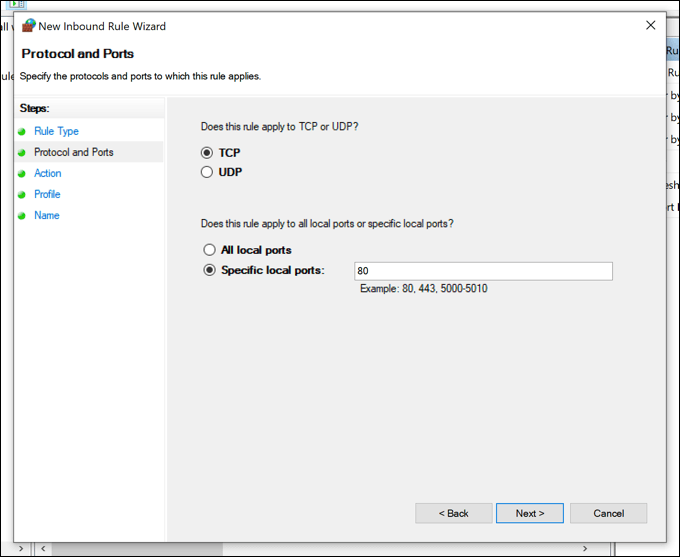

Se tes problemas, tamén podes considerar engadir regras de firewall adicionais ao firewall de software do teu PC ou Mac (incluído o firewall de Windows) para permitir o tráfico. O Firewall de Windows non adoita permitir conexións externas, por exemplo, polo que é posible que necesites configuralo no menú Configuración de Windows.

Se o Firewall de Windows está causando problemas, pode desactivalo temporalmente para investigar. Non obstante, debido aos riscos de seguridade, recomendamos que volva habilitar o Firewall de Windows despois de solucionar o problema, xa que ofrece unha protección adicional contra posibles intentos de piratería .

Protexe a túa rede doméstica

Aprendeches a configurar o reenvío de portos, pero non esquezas os riscos. Cada porto que abres engade outro burato ao longo do firewall do teu enrutador que as ferramentas de dixitalización de portos poden atopar e abusar. Se precisas abrir portos para determinadas aplicacións ou servizos, asegúrate de limitalos a portos individuais, en lugar de enormes intervalos de portos que se poidan violar.

Se estás preocupado pola túa rede doméstica, podes aumentar a seguridade da túa rede engadindo un firewall de terceiros . Este pode ser un firewall de software instalado no teu PC ou Mac ou un firewall de hardware 24/7 como o Firewalla Gold , conectado ao teu enrutador de rede para protexer todos os teus dispositivos á vez.