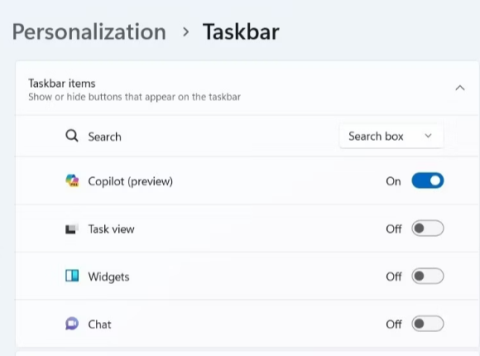

Med alla dåliga nyheter vi har hört på sistone, verkar 2020 vara ett irriterande år. Det verkar som om inget rätt kommer att hända. På grund av att tekniska händelser för coronaviruset ställdes in , fick hackare en chans att skapa falska kartor , skicka e-postmeddelanden med nätfiske , etc.

Nu finns det dåliga nyheter för Apple-användare.

Bild ZecOps

Vad är det?

iPhones kan hackas. Nåväl, få inte panik Apple har korrigerat sårbarheterna i en kommande iOS 13 beta och kommer att korrigera mer i nästa offentliga release.

I en rapport publicerad av ZecOps cybersäkerhetsföretag har olika sårbarheter i iOS upptäckts. En av de två viktigaste upptäckta sårbarheterna är känd som remote zero-click. Denna typ av attack är riskabel, eftersom den kan användas mot vem som helst, och målet blir infekterat utan att interagera med det.

Denna nya e-postbaserade iOS-utnyttjning har funnits sedan januari 2018 och den riktar sig till högprofilerade användare som använder Apple Mail.

För att veta mer om zero-day exploit läs – vad är zero-day exploit ?

ZecOps sa att de upptäckte att exploateringsförsök är mot värdefulla mål som inkluderar:

- Företagsledare, företagssäkerhetsföretag och journalister

- Människor från en Fortune 500-organisation i Nordamerika

- VIP från Tyskland

- Misstänkt: En chef från ett schweiziskt företag

- MSSPs från Saudiarabien och Israel

You’ve Got (0-click) Mail! Unassisted iOS Attacks via MobileMail/Maild in the Wild via @ZecOps Blog https://t.co/tHbq1ZUuom

— ZecOps (@ZecOps) April 22, 2020

Vad är i fara?

När sårbarheten väl har utnyttjats kan angripare ändra, läcka och ta bort e-postmeddelanden. Inte bara detta, utan mottagligheten kan också utföra olika uppgifter som:

- Aktivera funktioner för fjärrkörning av kod, vilket gör att hackare kan skicka skrymmande e-postmeddelanden som förbrukar mycket minne vilket resulterar i att fjärrinfektera enheten

- En vanlig post som kan förbruka tillräckligt med RAM-minne kan också användas. För denna resursutmattning, inklusive multi-part, kan RTF och andra metoder användas

- Utnyttjar sårbarheten för hög översvämning i det vilda

- Det kan utlösa utnyttjandet innan ett komplett e-postmeddelande laddas ner. Därför kan e-postinnehåll inte hittas på telefonen

- En användare som kör iOS 13 behöver inte göra någonting, så fort Apple Mail nås körs exploateringen i bakgrunden

- På iOS 12 kommer attacken bara att fungera om du klickar på e-postmeddelandet.

Med det sagt verkar det som användare som kör iOS 13 är mer utsatta. Men varför?

iOS 13 är det senaste operativsystemet med fler säkerhetsfunktioner. Hur kan det vara i fara? Svaret är enkelt eftersom back-end-processen för e-postbehandling är annorlunda i iOS13, den är sårbar. På grund av detta, när mottagaren får skadlig e-post utan ens användarens interaktion kan iPhones som kör iOS 13 hackas.

Men i iOS 12 och tidigare måste arbetande användare öppna e-posten och interagera med Apple Mail-appen för att kunna utnyttja dem.

I båda fallen avlägsnas e-postmeddelanden som skickas av angriparna på distans från målenheten.

Hur fungerar det?

Hackare skickar e-post som förbrukar RAM. Det kan vara ett vanligt mejl eller ett skrymmande. När tillräckligt med systemminne har förbrukats, tar Apples Mail-program slut på minne, och det är då angripare får en chans att injicera skadlig kod.

Som tillåts av sårbarheten kan du köra fjärrkod i samband med MobileMail (iOS 12) eller maild (iOS 13).

Betyder detta att fullständig data på enheten är i fara?

Som upptäckt ger utnyttjandet inte full kontroll över enheten. För att få den angriparen måste identifiera ytterligare iOS-kärnasårbarhet.

Hur kan man hålla sig skyddad?

Tills patchen släpps för allmänheten rekommenderar vi användare att inaktivera Apple Mail-klienten. Eftersom Gmail, Outlook och andra e-postklienter är säkra kan du använda dem.

Vad är vår åsikt?

Allt detta gör en sak klar, debatten om huruvida Apple gör tillräckligt för att säkra iPhone eller inte kommer att dyka upp igen. Förutom om företaget vill behålla sin image som en säker telefonleverantör intakt, bör de tillåta försvarare att upptäcka och stoppa attacker. Säkerhetsundersökningar söker Apples tillåtelse att verifiera appar och ta en djupare titt på koden. Om företaget drar dessa restriktioner och tillåter dem att testa koden, kanske Apple inte kommer att behöva möta ett sådant problem i framtiden.

Eftersom den nuvarande attacken är inriktad på högprofilerade klienter orsakas inte mycket skada. Men om inget steg tas snart kommer företaget att få ta bittra konsekvenser.

Detta är vad vi tycker. Om du tycker likadant eller annorlunda, dela dina tankar med oss. Vi lyssnar.

![Ta reda på hur du gör försättssidor i Google Dokument [Enkla steg] Ta reda på hur du gör försättssidor i Google Dokument [Enkla steg]](https://blog.webtech360.com/resources3/images10/image-336-1008140654862.jpg)