Ако четете тази статия, поздравления! Успешно взаимодействате с друг сървър в интернет, като използвате портове 80 и 443, стандартните отворени мрежови портове за уеб трафик. Ако тези портове бяха затворени на нашия сървър, нямаше да можете да прочетете тази статия. Затворените портове предпазват вашата мрежа (и нашия сървър) от хакери.

Нашите уеб портове може да са отворени, но портовете на вашия домашен рутер не трябва да бъдат, тъй като това отваря дупка за злонамерени хакери. Въпреки това, може да се наложи да разрешите достъп до вашите устройства през интернет, като използвате пренасочване на портове от време на време. За да ви помогнем да научите повече за препращането на портове, ето какво трябва да знаете.

Какво е пренасочване на портове?

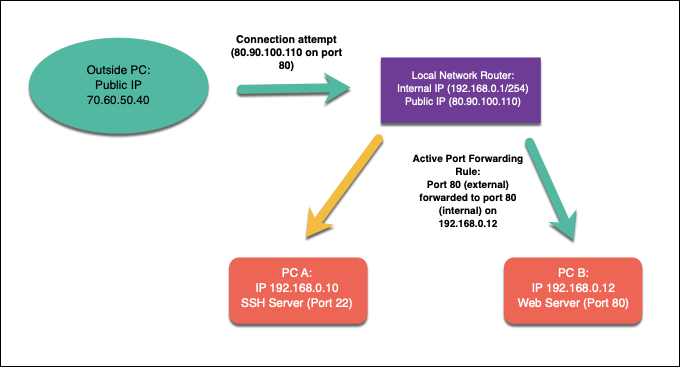

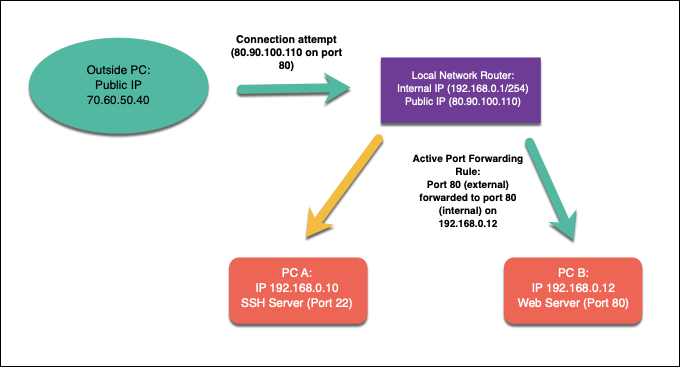

Пренасочването на портове е процес на рутери за локална мрежа, който препраща опити за свързване от онлайн устройства към конкретни устройства в локална мрежа. Това е благодарение на правилата за пренасочване на портове на вашия мрежов рутер, които съответстват на направените опити за свързване към правилния порт и IP адрес на устройство във вашата мрежа.

Една локална мрежа може да има един публичен IP адрес, но всяко устройство във вашата вътрешна мрежа има свой собствен вътрешен IP адрес. Пренасочването на порт свързва тези външни заявки от A (публичния IP и външен порт) към B (искания порт и локалния IP адрес на устройството във вашата мрежа).

За да обясним защо това може да е полезно, нека си представим, че вашата домашна мрежа е малко като средновековна крепост. Въпреки че можете да гледате отвъд стените, другите не могат да надникнат или да пробият защитата ви - защитени сте от атака.

Благодарение на интегрираните мрежови защитни стени, вашата мрежа е в същата позиция. Имате достъп до други онлайн услуги, като уебсайтове или сървъри за игри, но други интернет потребители няма да имат достъп до вашите устройства в замяна. Подвижният мост е повдигнат, тъй като вашата защитна стена активно блокира всички опити от външни връзки да пробият вашата мрежа.

Има обаче ситуации, при които това ниво на защита е нежелателно. Ако искате да стартирате сървър в домашната си мрежа ( с помощта на Raspberry Pi , например), са необходими външни връзки.

Тук идва пренасочването на портове, тъй като можете да препращате тези външни заявки към определени устройства, без да компрометирате сигурността си.

Например, нека приемем, че използвате локален уеб сървър на устройство с вътрешен IP адрес 192.168.1.12 , докато публичният ви IP адрес е 80.80.100.110 . Външни заявки към порт 80 ( 80.90.100.110:80 ) ще бъдат разрешени, благодарение на правилата за препращане на портове, като трафикът се препраща към порт 80 на 192.168.1.12 .

За да направите това, ще трябва да конфигурирате мрежата си да позволява пренасочване на портове, след което да създадете съответните правила за пренасочване на портове във вашия мрежов рутер. Може също да се наложи да конфигурирате други защитни стени във вашата мрежа, включително защитната стена на Windows , за да разрешите трафика.

Защо трябва да избягвате UPnP (автоматично пренасочване на порт)

Настройването на пренасочване на портове във вашата локална мрежа не е трудно за напреднали потребители, но може да създаде всякакви трудности за начинаещите. За да помогнат за преодоляването на този проблем, производителите на мрежови устройства създадоха автоматизирана система за пренасочване на портове, наречена UPnP (или Universal Plug and Play ).

Идеята зад UPnP беше (и е) да позволи на интернет-базирани приложения и устройства да създават автоматично правила за пренасочване на портове на вашия рутер, за да позволят външен трафик. Например, UPnP може автоматично да отваря портове и да препраща трафик за устройство, работещо със сървър за игри, без да е необходимо ръчно да конфигурирате достъпа в настройките на вашия рутер.

Концепцията е брилянтна, но за съжаление, изпълнението е погрешно - ако не и изключително опасно. UPnP е мечтата на зловреден софтуер, тъй като автоматично приема, че всички приложения или услуги, работещи във вашата мрежа, са безопасни. Уебсайтът за UPnP хакове разкрива броя на несигурностите, които дори днес са лесно включени в мрежовите рутери.

От гледна точка на сигурността е най-добре да бъдете внимателни. Вместо да рискувате мрежовата си сигурност, избягвайте да използвате UPnP за автоматично пренасочване на портове (и, когато е възможно, го деактивирайте напълно). Вместо това трябва да създавате правила за ръчно препращане на порт само за приложения и услуги, на които имате доверие и които нямат известни уязвимости.

Как да настроите пренасочване на портове във вашата мрежа

Ако избягвате UPnP и искате да настроите препращането на портове ръчно, обикновено можете да го направите от страницата за уеб администриране на вашия рутер. Ако не сте сигурни как да получите достъп до това, обикновено можете да намерите информацията в долната част на вашия рутер или включена в ръководството за документация на вашия рутер.

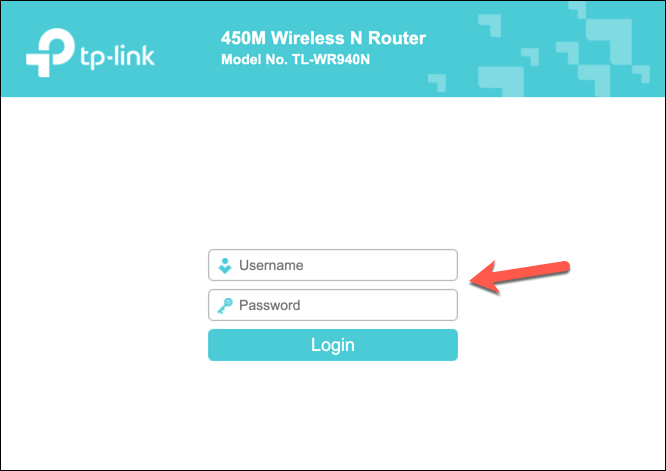

Можете да се свържете с администраторската страница на вашия рутер, като използвате адреса на шлюза по подразбиране за вашия рутер. Това обикновено е 192.168.0.1 или подобен вариант – въведете този адрес в адресната лента на вашия уеб браузър. Ще трябва също да се удостоверите, като използвате потребителското име и паролата, предоставени с вашия рутер (напр . admin ).

Конфигуриране на статични IP адреси с помощта на DHCP резервация

Повечето локални мрежи използват динамично разпределение на IP за присвояване на временни IP адреси на устройства, които се свързват. След определено време IP адресът се подновява. Тези временни IP адреси може да бъдат рециклирани и използвани на друго място и вашето устройство може да има различен локален IP адрес, присвоен към него.

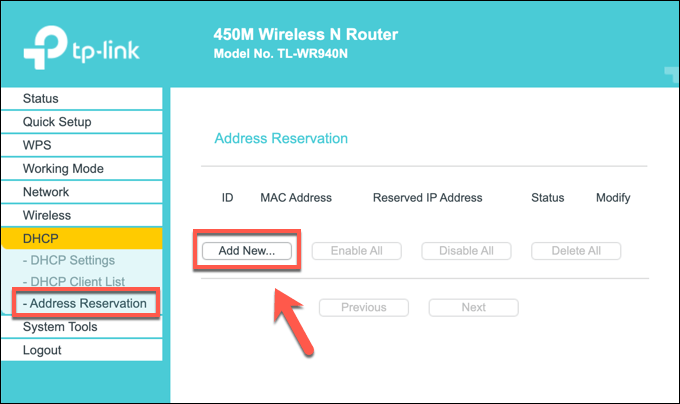

Пренасочването на порт обаче изисква IP адресът, използван за всички локални устройства, да остане същият. Можете да зададете статичен IP адрес ръчно, но повечето мрежови рутери ви позволяват да зададете статичен IP адрес на определени устройства в страницата с настройки на вашия рутер, като използвате DHCP резервация.

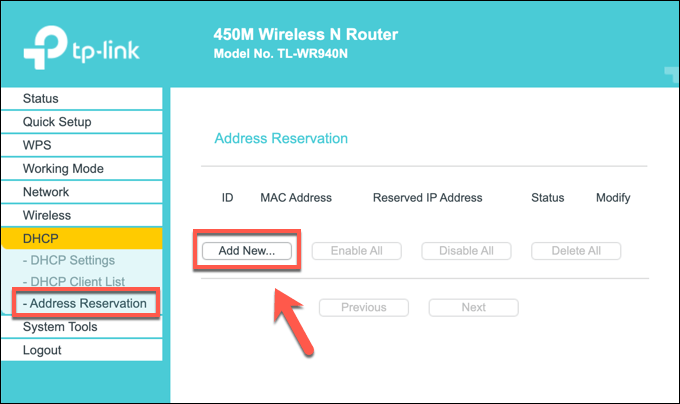

За съжаление, всеки производител на рутер е различен и стъпките, показани на екранните снимки по-долу (направени с помощта на рутер TP-Link), може да не съвпадат с вашия рутер. Ако случаят е такъв, може да се наложи да прегледате документацията на вашия рутер за допълнителна поддръжка.

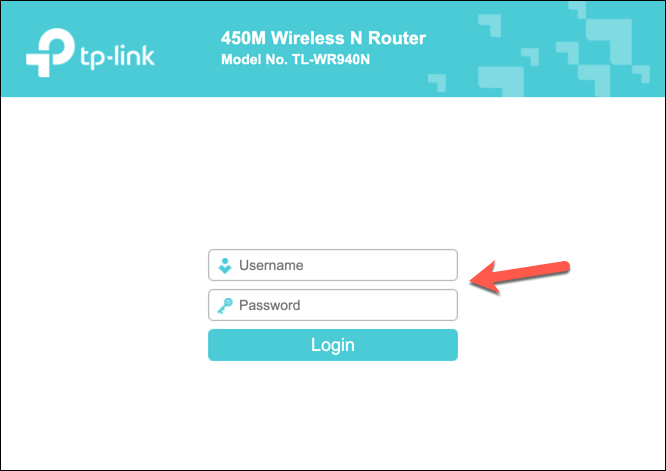

За да започнете, влезте в страницата за уеб администриране на вашия мрежов рутер с помощта на вашия уеб браузър и се удостоверете с потребителското име и паролата на администратора на рутера. След като влезете, влезте в зоната за настройки на DHCP на вашия рутер.

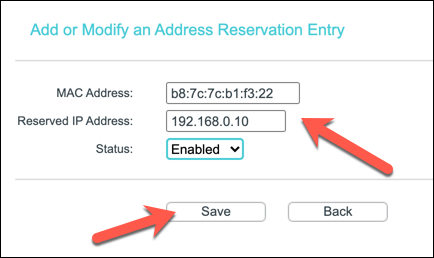

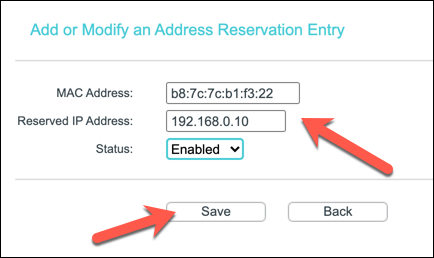

Може да сте в състояние да сканирате за вече свързани локални устройства (за автоматично попълване на изискваното правило за разпределение) или може да се наложи да предоставите конкретния MAC адрес за устройството, на което искате да присвоите статичен IP. Създайте правилото, като използвате правилния MAC адрес и IP адреса, който искате да използвате, след което запазете записа.

Създаване на ново правило за пренасочване на порт

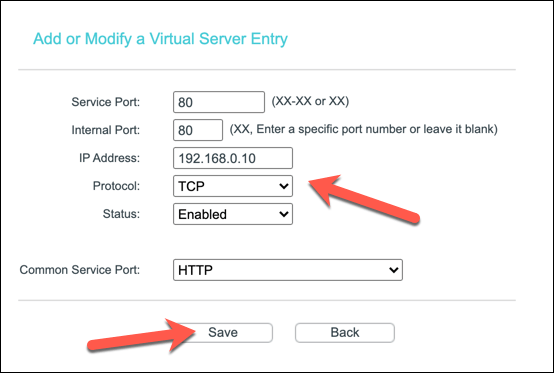

Ако вашето устройство има статичен IP (зададен ръчно или запазен във вашите настройки за разпределяне на DHCP), можете да преминете към създаване на правилото за препращане на порт. Условията за това могат да варират. Например, някои маршрутизатори на TP-Link наричат тази функция виртуални сървъри , докато маршрутизаторите на Cisco я наричат със стандартното име ( Port Forwarding ).

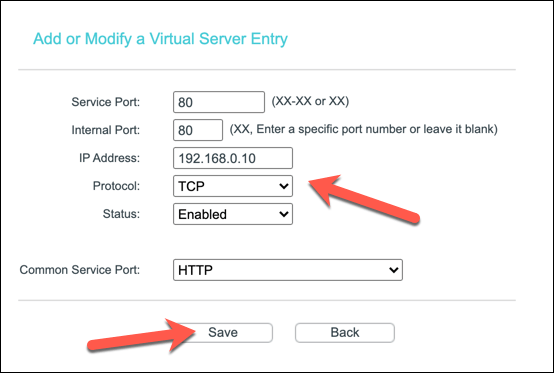

В правилното меню на страницата за уеб администриране на вашия рутер създайте ново правило за пренасочване на портове. Правилото ще изисква външен порт (или диапазон от портове), към който желаете да се свързват външни потребители. Този порт е свързан с вашия публичен IP адрес (напр. порт 80 за публичен IP 80.80.30.10 ).

Ще трябва също така да определите вътрешния порт, към който искате да пренасочите трафика от външния порт. Това може да е същият порт или алтернативен порт (за да скриете целта на трафика). Ще трябва също така да предоставите статичния IP адрес за вашето локално устройство (напр . 192.168.0.10 ) и използвания протокол на порта (напр. TCP или UDP).

В зависимост от вашия рутер може да сте в състояние да изберете тип услуга за автоматично попълване на необходимите данни за правило (напр. HTTP за порт 80 или HTTPS за порт 443). След като конфигурирате правилото, запазете го, за да приложите промяната.

Допълнителни стъпки

Вашият мрежов рутер трябва автоматично да приложи промяната в правилата на вашата защитна стена. Всички опити за външна връзка, направени към отворения порт, трябва да бъдат препратени към вътрешното устройство с помощта на създаденото от вас правило, въпреки че може да се наложи да създадете допълнителни правила за услуги, които използват няколко порта или диапазони от портове.

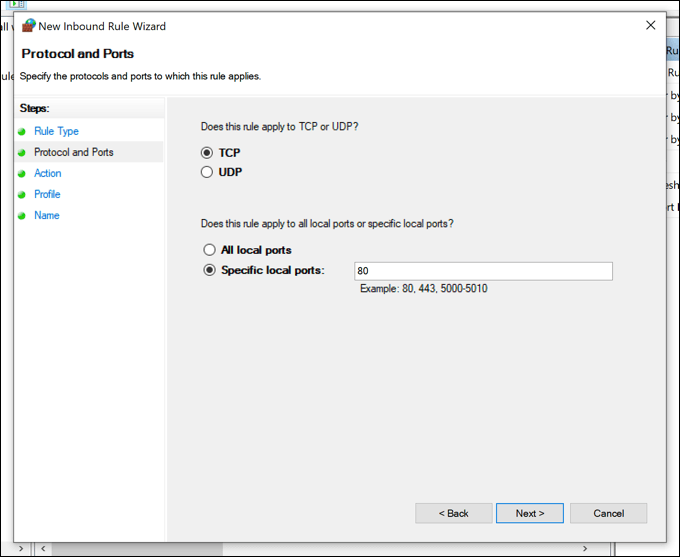

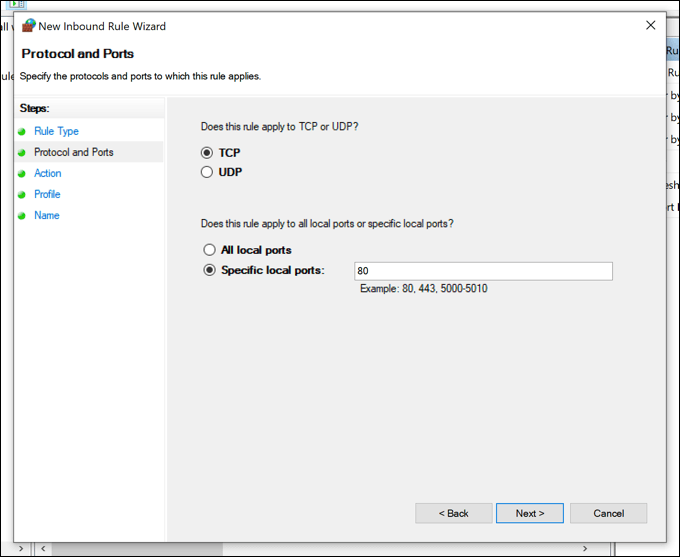

Ако имате проблеми, може също да се наложи да помислите за добавяне на допълнителни правила за защитна стена към софтуерната защитна стена на компютъра или Mac (включително защитната стена на Windows), за да разрешите трафика. Защитната стена на Windows обикновено не позволява външни връзки, например, така че може да се наложи да конфигурирате това в менюто с настройки на Windows.

Ако защитната стена на Windows ви създава затруднения, можете временно да я деактивирате, за да проучите. Поради рисковете за сигурността обаче препоръчваме да активирате отново защитната стена на Windows, след като отстраните проблема, тъй като тя осигурява допълнителна защита срещу възможни опити за хакване .

Защита на вашата домашна мрежа

Научихте как да настроите пренасочване на портове, но не забравяйте рисковете. Всеки порт, който отворите, добавя друга дупка покрай защитната стена на вашия рутер, която инструментите за сканиране на портове могат да открият и злоупотребят. Ако трябва да отворите портове за определени приложения или услуги, уверете се, че сте ги ограничили до отделни портове, а не до огромни диапазони от портове, които могат да бъдат пробити.

Ако се притеснявате за домашната си мрежа, можете да подобрите мрежовата си сигурност, като добавите защитна стена на трета страна . Това може да е софтуерна защитна стена, инсталирана на вашия компютър или Mac, или денонощна хардуерна защитна стена като Firewalla Gold , свързана към вашия мрежов рутер, за да защити всичките ви устройства наведнъж.