Kuidas Facebookis küsitlust luua?

Kui otsite, kuidas luua Facebookis küsitlust, et saada inimeste arvamust, siis meilt leiate kõik lahendused alates sündmustest, messengerist kuni looni; saate Facebookis küsitluse luua.

Viirusetõrje on installitud, et kaitsta meie seadmeid sissetulevate ohtude ja pahavara eest. Mis saab siis, kui päästjast saab kaabakas? Mis siis, kui teie viirusetõrje kahekordistub? Mis siis, kui see seisab vastu just sellele, mille eest ta pidi kaitsma? Mis siis, kui Ultroni, Raudmehe ja Hulki eksperiment inimkonnale päästja loomiseks läheb valesti?

Iisraeli küberturvalisuse kaitsefirma Cybellumi sõnul kasutab rünnak tarkvaraga manipuleerimiseks mõeldud koodide sisestamise eelisena Microsoft Application Verifierit (tööaja kontrollimise tööriist haldamata koodi jaoks), seda nimetatakse Double Agent Attackiks. Viirusetõrje on sellele rünnakule kogu tähelepanu pööranud, kuna sellel on privilegeeritud juurdepääs ennekõike muule süsteemi installitud tarkvarale. Selle rünnaku tõttu võib meie viirusetõrje pöörduda süsteemi vastu ja häkkerite poolt manipuleerida.

Lugege ka: Kuidas tagada, et teie viirusetõrje pakub teile parimat kaitset?

Pildi allikas: softwareuseful.com

Cybellumi tegevjuht Slava Bronfman ütles: "Te installite enda kaitsmiseks viirusetõrje, kuid tegelikult avate oma arvutis uue ründevektori." Tavaliselt püüavad häkkerid viirusetõrje eest põgeneda ja selle eest peitu pugeda, kuid nüüd võivad nad põgenemise asemel viirusetõrjet otse rünnata. Ja kui nad seda kontrollivad, ei pea nad seda isegi desinstallima. Nad saavad seda lihtsalt vaikselt käigus hoida.

Hiljem, kui rünnak lahti hargneb, saab pahatahtlik kodeerimine võimust ja võimaldab häkkeritel kontrolli üle võtta. Kui häkkerid saavad viirusetõrje üle kontrolli, saavad nad koode manipuleerida ja tarkvara kasutada mis tahes viisil. Kui katse õnnestub, oleks teie privaatse teabe nuhkimine või andmete varastamine häkkerite jaoks käkitegu. Halvimatel juhtudel saavad häkkerid süsteemifailid krüpteerida või isegi kõvakettaid vormindada.

Lugege ka: 2017. aasta 10 parimat viirusetõrjetarkvara Windows 10, 8, 7 jaoks

Kui süsteem on rünnaku all, pole teist võimalust, süsteemi taaskäivitamine või tarkvara desinstallimine ja uuesti installimine ei toimi.

"Topeltagendi rünnak annab ründajale võimaluse juhtida AV-d ilma tuvastamata, säilitades samal ajal illusiooni, et AV töötab normaalselt," ütleb Cybellumi kaasasutaja ja tegevjuht Slava Bronfman.

"Kui me selle rünnaku avastasime, püüdsime mõista, milline mõju sellel on ja millised piirangud on, ning saime kiiresti aru, et sellel pole ühtegi," ütleb Cybellumi tehnoloogiajuht Michael Engstler. "Saate seda tegelikult kasutada mis tahes protsessi süstimiseks, nii et kui saime aru, et siin on suur probleem."

Kõigi mõjutatud viirusetõrjeprogrammide (Avast, AVG, Avira, Bitdefender, Trend Micro, Comodo, ESET, F-Secure, Kaspersky, Malwarebytes, McAfee, Panda, Quick Heal ja Norton) arendajaid teavitati ja nad töötavad praegu vea väljatöötamine probleemi lahendamiseks.

Microsoft töötas kolm aastat tagasi välja kaitseprotsessi nimelise tehnika. See kaitseb viirusetõrjeprogramme koodide ülekirjutamise eest ilma nõuetekohase valideerimiseta ja blokeerib edukalt Double Agenti. Peale Windows Defenderi pole keegi teine seda protsessi seni rakendanud. On viimane aeg, et kõik teised viirusetõrjeprogrammid hakkaksid seda tehnikat kasutama oma viirusetõrjeprogrammide kaitsmiseks.

Lugege ka: Täiustatud süsteemikaitsja: teie viimane abinõu pahavara vastu

Malwarebytes, AVG, Trend Micro, Kaspersky ja Avast on selle vea parandamiseks välja andnud plaastri.

Norton ja Comodo kinnitasid, et nende tarkvara muudab rünnaku juba düsfunktsionaalseks. Symantec märkis: "Nad on välja töötanud ja juurutanud kasutajatele täiendavaid tuvastamis- ja blokeerimiskaitseid, kui need on ebatõenäolised juhtumid."

Varsti vabastab kogu viirusetõrjeprogramm veaparanduse, et sellest ohust üle saada. Kuid see jätab meile häiriva küsimuse: mis siis, kui viirusetõrjeprogrammid on järgmise rünnaku suhtes haavatavad. Kuhu see meid jätab? Selline tüütu, kuid kibe tõde võib kõigutada viirusetõrjeprogrammide loodud usalduse alust. Tagamaks, et see enam kunagi ei korduks, peavad nad enne kahju tekitamist läbima veel ühe miili ja kontrollima eelseisvat ohtu.

Mida sa arvad? Andke meile allolevates kommentaarides teada!

Kui otsite, kuidas luua Facebookis küsitlust, et saada inimeste arvamust, siis meilt leiate kõik lahendused alates sündmustest, messengerist kuni looni; saate Facebookis küsitluse luua.

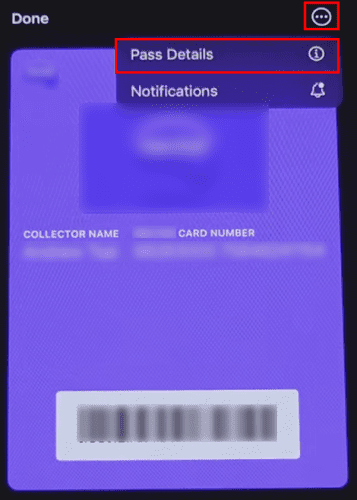

Kas soovite aegunud pääsmeid kustutada ja Apple Walleti korda teha? Järgige selles artiklis, kuidas Apple Walletist üksusi eemaldada.

Olenemata sellest, kas olete täiskasvanud või noor, võite proovida neid värvimisrakendusi, et vallandada oma loovus ja rahustada meelt.

See õpetus näitab, kuidas lahendada probleem, kuna Apple iPhone'i või iPadi seade kuvab vales asukohas.

Vaadake, kuidas saate režiimi Mitte segada iPadis lubada ja hallata, et saaksite keskenduda sellele, mida tuleb teha. Siin on juhised, mida järgida.

Vaadake erinevaid viise, kuidas saate oma iPadi klaviatuuri suuremaks muuta ilma kolmanda osapoole rakenduseta. Vaadake ka, kuidas klaviatuur rakendusega muutub.

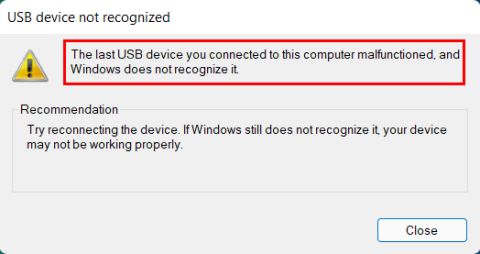

Kas seisate silmitsi sellega, et iTunes ei tuvasta oma Windows 11 arvutis iPhone'i või iPadi viga? Proovige neid tõestatud meetodeid probleemi koheseks lahendamiseks!

Kas tunnete, et teie iPad ei anna tööd kiiresti? Kas te ei saa uusimale iPadOS-ile üle minna? Siit leiate märgid, mis näitavad, et peate iPadi uuendama!

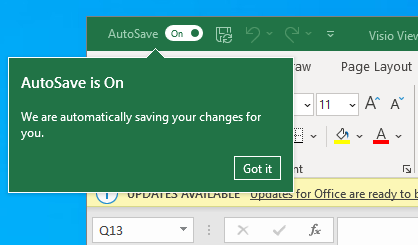

Kas otsite juhiseid, kuidas Excelis automaatset salvestamist sisse lülitada? Lugege seda juhendit automaatse salvestamise sisselülitamise kohta Excelis Macis, Windows 11-s ja iPadis.

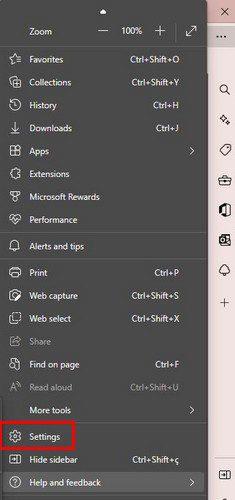

Vaadake, kuidas saate Microsoft Edge'i paroole kontrolli all hoida ja takistada brauserit tulevasi paroole salvestamast.