Nëse kjo është hera e parë që e dëgjoni termin " kompjuter zombie " dhe nuk jeni të sigurt se çfarë do të thotë, vazhdoni të lexoni këtë udhëzues për të mësuar më shumë rreth tij. Nga rruga, kompjuteri juaj mund të jetë një kompjuter zombie pa e ditur edhe ju për këtë.

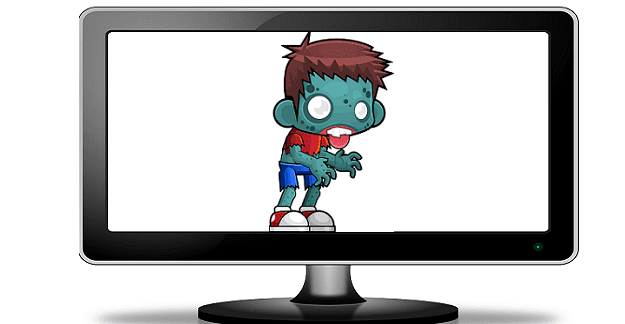

Çfarë do të thotë "kompjuter zombie"?

Një kompjuter zombie është një makinë e komprometuar që hakerat mund ta kontrollojnë nga distanca dhe ta udhëzojnë atë të kryejë detyra të ndryshme me qëllim të keq. Shumica e kompjuterëve zombie janë në fakt makineri të bazuara në shtëpi në pronësi dhe të përdorura nga Joe dhe Jane mesatare. Pjesa më e keqe është se përdoruesit rrallë dyshojnë se hakerët kanë marrë nën kontroll kompjuterët e tyre dhe i kanë kthyer në zombie.

Çfarë është një sulm zombie?

Një sulm zombie është një sulm i koordinuar i kompjuterit zombie që përfshin mijëra kompjuterë të kontrolluar nga distanca nga hakerat. Të gjithë këta kompjuterë punojnë së bashku për të arritur një qëllim të përbashkët, si p.sh. të dërgojnë përdorues të padëshiruar, të vjedhin të dhëna ose të bllokojnë sisteme të tëra.

Hakerët preferojnë sulmet zombie sepse janë të lirë (ata nuk duhet të paguajnë për gjerësinë e brezit) dhe janë të vështira për t'u zbuluar.

Për çfarë përdoren kompjuterët Zombie?

Hakerët përdorin shpesh kompjuterë zombie për të nisur sulme të padëshiruara . Në fakt, studiuesit e sigurisë vlerësojnë se rreth 80 për qind e sulmeve me spam përfshijnë kompjuterë zombie. Hakerët shpesh mbështeten te zombitë për të nisur sulmet e phishing dhe vjedhjes së të dhënave .

Zombet janë perfekte për të nisur sulmet DDoS . Duke drejtuar një numër të madh kërkesash në një uebsajt të vetëm në të njëjtën kohë, hakerët mund të ngadalësojnë dhe madje të prishin serverët e asaj faqe interneti.

Kriminelët kibernetikë mund të përdorin gjithashtu kompjuterë zombie për të ruajtur dhe shpërndarë skedarë të paligjshëm . Meqë ra fjala , a ju kujtohet vala e sulmeve të ransomware nga viti 2017 me Wannacry dhe Petya që kryesojnë akuzat? Po, hakerët përdorën kompjuterë zombie për të nisur ato sulme ransomware.

Si të dalloni nëse kompjuteri juaj është një zombie

Një kompjuter zombie shpesh është i vështirë për t'u dalluar sepse simptomat rrallë vendosin këmbanat e alarmit. Kjo për shkak se pajisjet mbeten të fjetura dhe funksionojnë siç synohet derisa hakerët të fillojnë t'u japin komanda. Kur simptomat bëhen të dukshme, pronarët në përgjithësi kanë probleme me ngadalësimin e kompjuterit , procese të panjohura mund të shfaqen në Task Manager; mund të vëreni gjithashtu një rritje të përdorimit të gjerësisë së brezit, si dhe përdorim të lartë të CPU dhe RAM.

Cili është ndryshimi midis një Bot dhe një Zombie?

Një bot është një skript ose mjet që lejon hakerat të ekzekutojnë detyra në makinat e infektuara. Një mumje është një kompjuter që është infektuar nga robotët. E thënë thjesht, robotët infektojnë kompjuterët e zakonshëm dhe i kthejnë në zombie. Me fjalë të tjera, robotët janë mjeti, dhe kompjuterët zombie janë rezultati. Kur hakerët përdorin kompjuterë zombie për të përhapur malware, ata i kthejnë ato në bot.

Pse Hakerët duhet të zotërojnë kaq shumë makina zombie?

Hakerët po kërkojnë vazhdimisht të rrisin grupin e tyre të kompjuterëve zombie për të kryer sulme në shkallë të gjerë, siç janë sulmet DDoS. Sa më i madh të jetë numri i kompjuterëve zombie, aq më i madh është dëmi që hakerët mund të shkaktojnë. Një rrjet makinerish zombie të gatshme për të përhapur malware ose për të ofruar sulme zombie quhet botnet.

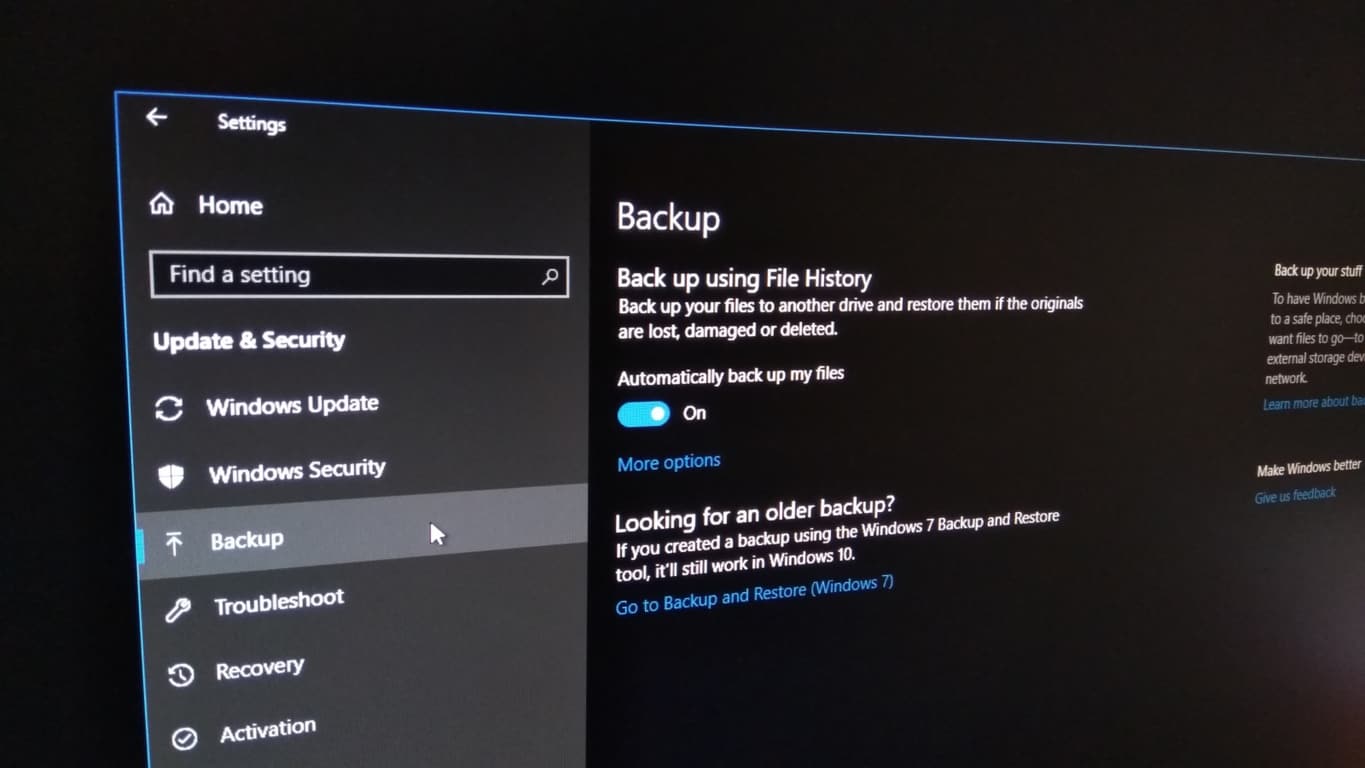

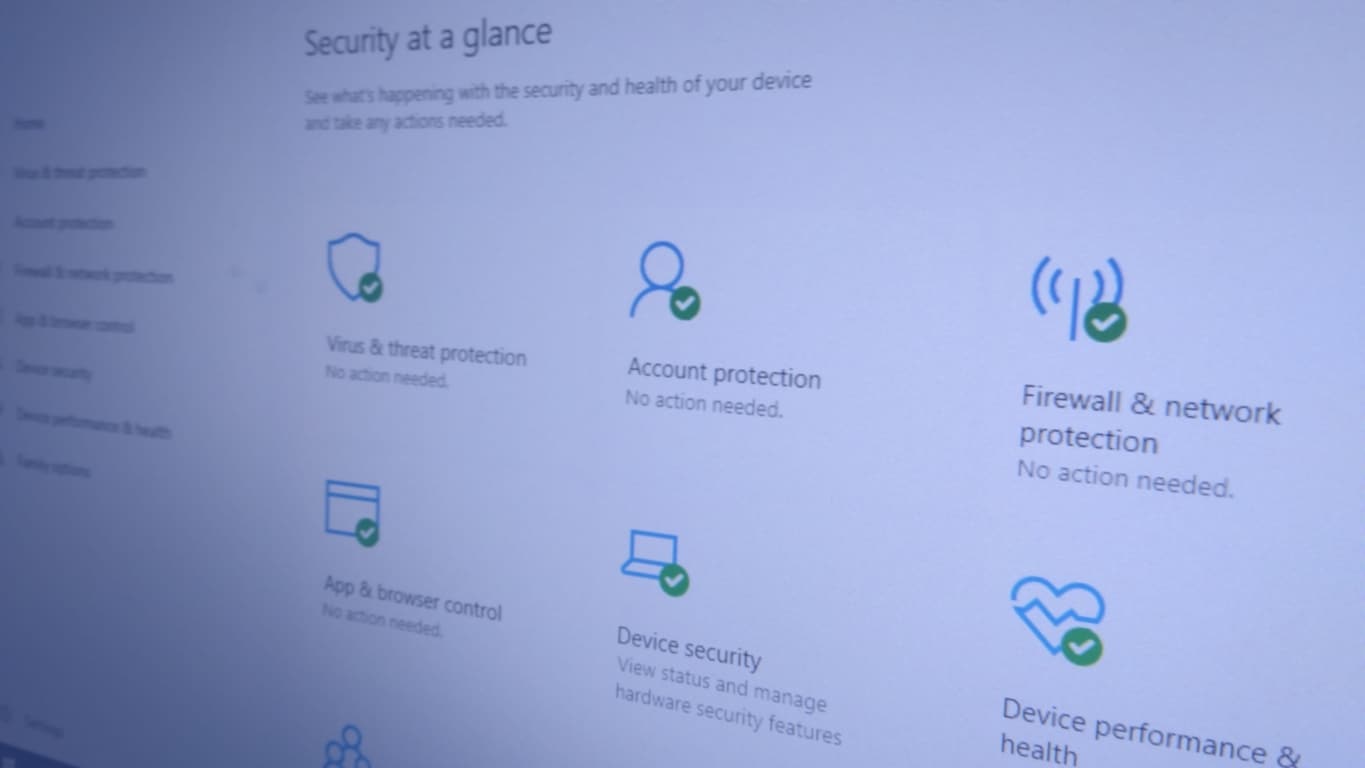

Si ta mbani kompjuterin tuaj të sigurt

Nëse dëshironi ta mbani kompjuterin tuaj të sigurt dhe ta parandaloni që të kthehet në një zombie, ndiqni këshillat e mëposhtme.

- Nëse një email duket i dyshimtë, mos e hapni. Dërgojeni direkt në dosjen Trash dhe më pas hiqeni përgjithmonë nga llogaria juaj.

- Mos hapni dhe shkarkoni bashkëngjitjet nga burime të panjohura.

- Mos shkarkoni softuer të dyshimtë. Nëse keni nevojë të shkarkoni një program, bëjeni atë nga faqja zyrtare e internetit. Shmangni faqet e internetit të shkarkimit të palëve të treta.

- Çdo javë apo më shumë, kryeni një skanim të thellë antivirus. Sigurohuni që antivirusi dhe muri i zjarrit të jenë të ndezur gjatë gjithë kohës dhe mbani ato të përditësuara.

- Për më tepër, përdorni një program anti-malware dhe anti-spam të pajtueshëm me antivirusin dhe murin tuaj të zjarrit.

konkluzioni

Një kompjuter zombie është një makinë që nuk ka më vullnetin e vet, ashtu si të vdekurit e gjallë. Kjo është për shkak se hakerët mund të kontrollojnë nga distanca sjelljen e tij dhe ta përdorin atë për të përhapur malware dhe spam ose për të nisur sulme DDoS. Për ta mbajtur kompjuterin tuaj të sigurt, instaloni një program të besueshëm antivirus dhe një mjet të pajtueshëm antimalware.

A keni dyshuar ndonjëherë që kompjuteri juaj mund të jetë në të vërtetë një kompjuter zombie? Cilat ishin shenjat që dhanë alarmin? Na tregoni në komentet më poshtë.