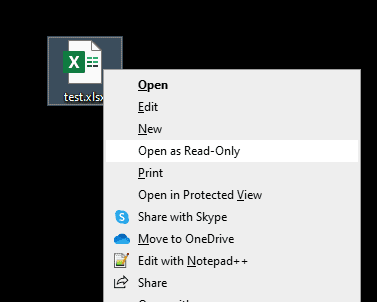

Excel: Tvinga “Öppna som skrivskyddad” meddelande

Tvinga fram ett meddelande på dina Microsoft Excel för Office 365-filer som säger Öppna som skrivskyddad med den här guiden.

Om det är första gången du hör termen " zombie-dator " och du inte är säker på vad det betyder, fortsätt att läsa den här guiden för att lära dig mer om det. Förresten, din maskin kan vara en zombiedator utan att du ens är medveten om det.

En zombiedator är en komprometterad maskin som hackare kan fjärrstyra och instruera den att utföra olika skadliga uppgifter. Majoriteten av zombiedatorerna är faktiskt hembaserade maskiner som ägs och används av genomsnittliga Joe och Jane. Det värsta är att användare sällan misstänker att hackare har tagit över deras datorer och förvandlat dem till zombies.

En zombieattack är ett koordinerat zombiedatorangrepp som involverar tusentals datorer som fjärrstyrs av hackare. Alla dessa datorer arbetar tillsammans för att uppnå ett gemensamt mål, som att spamma användare, stjäla data eller täppa till hela system.

Hackare föredrar zombieattacker eftersom de är billiga (de behöver inte betala för bandbredd), och de är svåra att upptäcka.

Hackare använder ofta zombie-datorer för att starta spamattacker . Faktum är att säkerhetsforskare uppskattar att cirka 80 procent av skräppostattackerna involverar zombie-datorer. Hackare förlitar sig ofta på zombies för att attackera nätfiske och datastöld .

Zombies är perfekta för att starta DDoS-attacker . Genom att rikta ett stort antal förfrågningar till en enda webbplats samtidigt kan hackare sakta ner och till och med krascha webbplatsens servrar.

Cyberbrottslingar kan också använda zombiedatorer för att lagra och distribuera olagliga filer . Förresten, minns du vågen av ransomware-attacker från 2017 med Wannacry och Petya i spetsen? Ja, hackare använde zombiedatorer för att starta dessa ransomware-attacker.

En zombiedator är ofta svår att upptäcka eftersom symtomen sällan får varningsklockorna att ringa. Detta beror på att enheterna förblir vilande och fungerar som avsett tills hackarna börjar ge dem kommandon. När symtomen blir synliga upplever ägare i allmänhet problem med att datorn går långsammare , okända processer kan visas i Aktivitetshanteraren; du kan också märka en ökning av bandbreddsanvändningen, såväl som hög CPU- och RAM-användning.

En bot är ett skript eller verktyg som låter hackare köra uppgifter på infekterade maskiner. En zombie är en dator som har blivit infekterad av bots. Enkelt uttryckt, bots infekterar vanliga datorer och förvandlar dem till zombies. Med andra ord är bots medlet, och zombiedatorer är resultatet. När hackare använder zombiedatorer för att sprida skadlig programvara förvandlar de dem till bots.

Hackare letar ständigt efter att utöka sin pool av zombiedatorer för att utföra storskaliga attacker, såsom DDoS-attacker. Ju fler zombiedatorer, desto större skada kan hackare orsaka. Ett nätverk av zombiemaskiner redo att sprida skadlig programvara eller leverera zombieattacker kallas ett botnät.

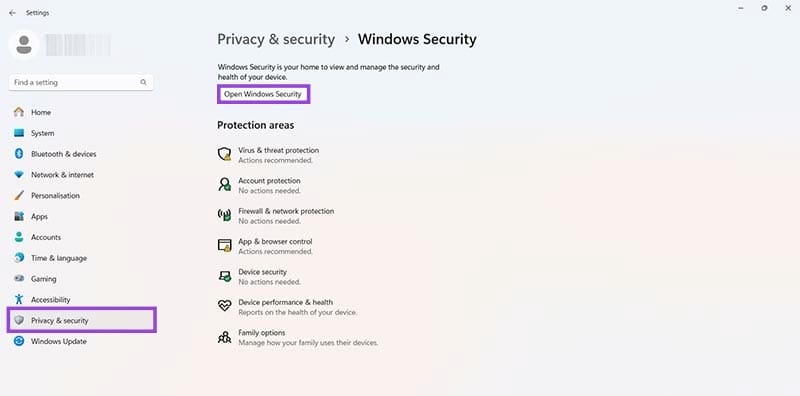

Om du vill hålla din dator säker och förhindra att den förvandlas till en zombie, följ tipsen nedan.

En zombiedator är en maskin som inte längre har en egen vilja, precis som de levande döda. Detta beror på att hackare kan fjärrstyra dess beteende och använda det för att sprida skadlig programvara och spam eller starta DDoS-attacker. För att hålla din dator säker, installera ett pålitligt antivirusprogram och ett kompatibelt antimalware-verktyg.

Har du någonsin misstänkt att din maskin faktiskt kan vara en zombiedator? Vilka var tecknen som ljöd av larmet? Låt oss veta i kommentarerna nedan.

Tvinga fram ett meddelande på dina Microsoft Excel för Office 365-filer som säger Öppna som skrivskyddad med den här guiden.

Att veta hur du ändrar Facebooks integritetsinställningar på en telefon eller tablet gör det enklare att hantera ditt konto.

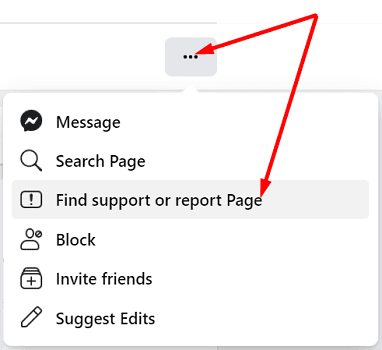

För att rapportera en Facebook-bedragare, klicka på Fler alternativ och välj Hitta support eller rapportera profil. Fyll sedan i rapportformuläret.

Denna handledning visar hur du ändrar inställningarna för UAC i Microsoft Windows.

Upptäck vad TPM 2.0 är, ta reda på hur det gynnar din Windows-enhet och lär dig hur du aktiverar det med enkla steg-för-steg-instruktioner.

Lär dig hur du förhindrar oavsiktliga fickringningar på din Android-smartphone med dessa enkla tips och inställningar.

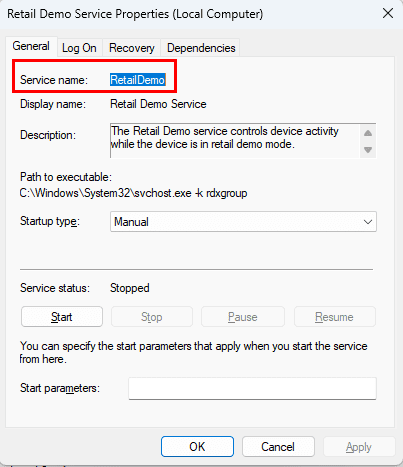

Vill du ta bort Windows-tjänster som du inte vill ha på din Windows 11 PC? Hitta här några enkla metoder du kan lita på!

Att hålla din utrustning i gott skick är ett måste. Här är några användbara tips för att hålla din 3D-skrivare i toppskick.

Om du ställer in en låsskärm på din Android-enhet kommer PIN-inmatningsskärmen att innehålla en "Nödsamtal"-knapp längst ner. Denna knapp tillåter användning av nödsamtal utan att ange PIN eller låsmönster.

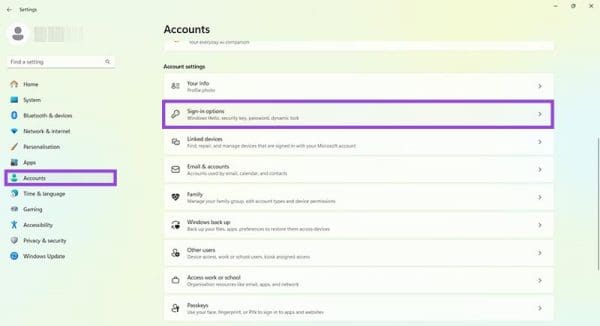

Lär dig hur du inaktiverar och aktiverar PIN-koder i Windows 11, steg för steg, för att kontrollera hur du loggar in och får åtkomst till din enhet.

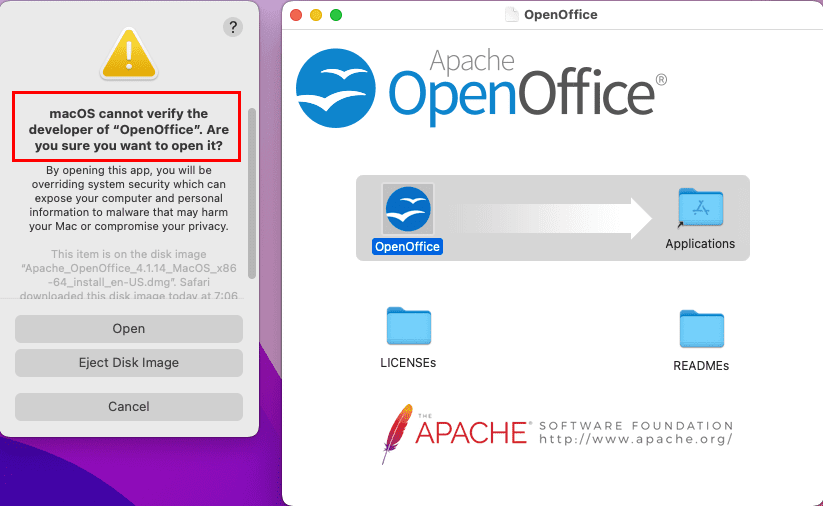

Felet med okända utvecklare på macOS kan vara en huvudvärk. Läs denna artikel nu för att hitta de beprövade metoderna som löser problemet omedelbart!

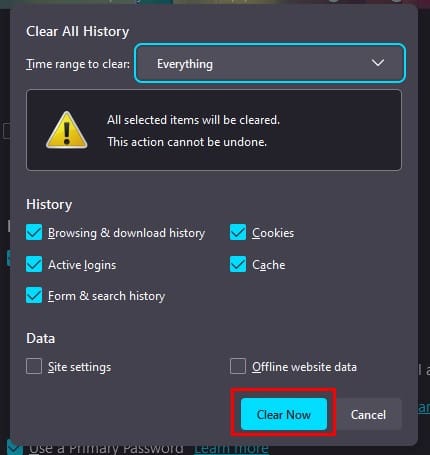

Ta bort sparad information från Firefox Autofyll genom att följa dessa snabba och enkla steg för Windows och Android-enheter.

Windows 11 vs. MacOS – Upptäck några av de viktigaste skillnaderna mellan dessa operativsystem för att hjälpa dig att fatta ditt enhetsval.

Förhindra ett vanligt varningsmeddelande från att visas när du öppnar filer via en hyperlänk inom Microsoft Office 365-filer.

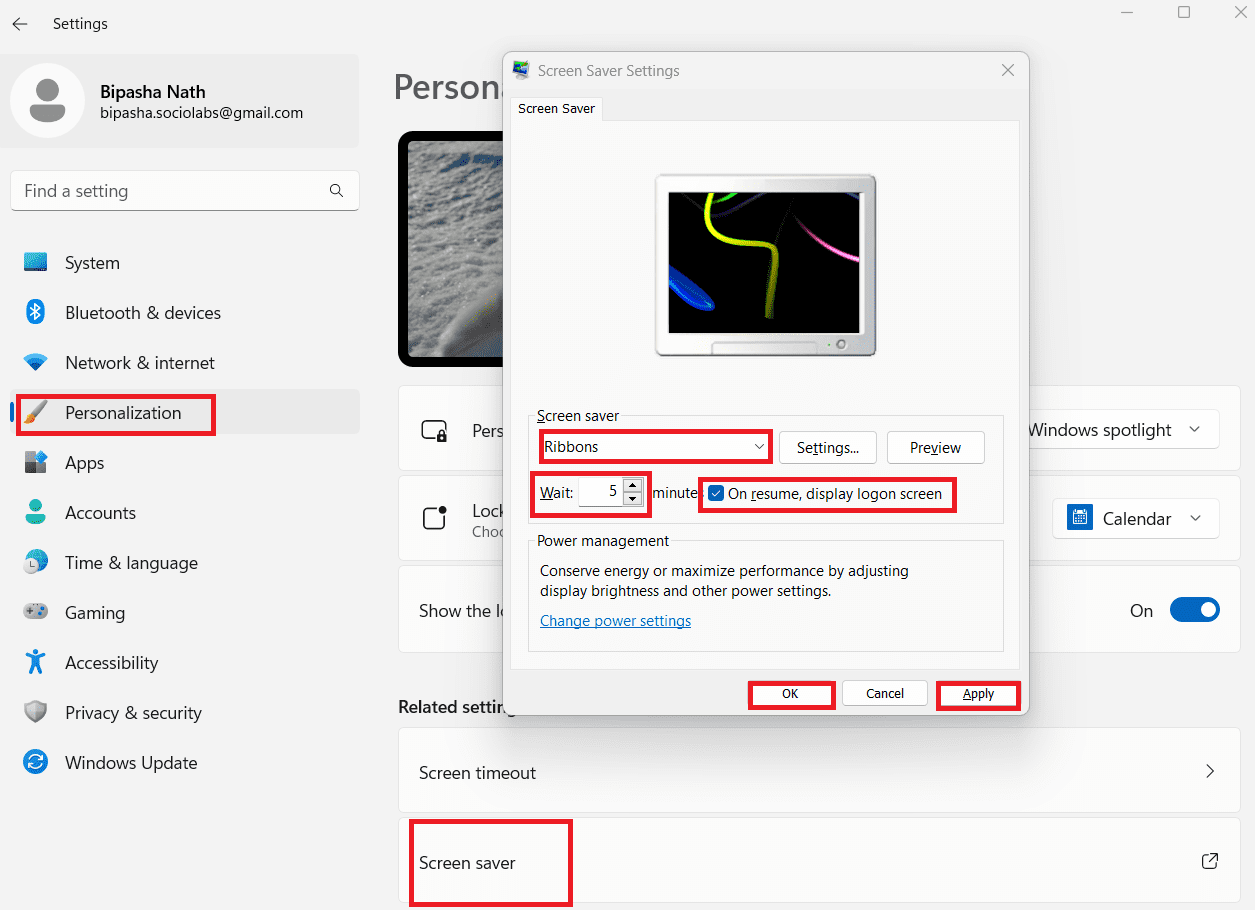

Vill du förhindra att andra får tillgång till din dator medan du är borta? Prova dessa effektiva sätt att låsa skärmen i Windows 11.

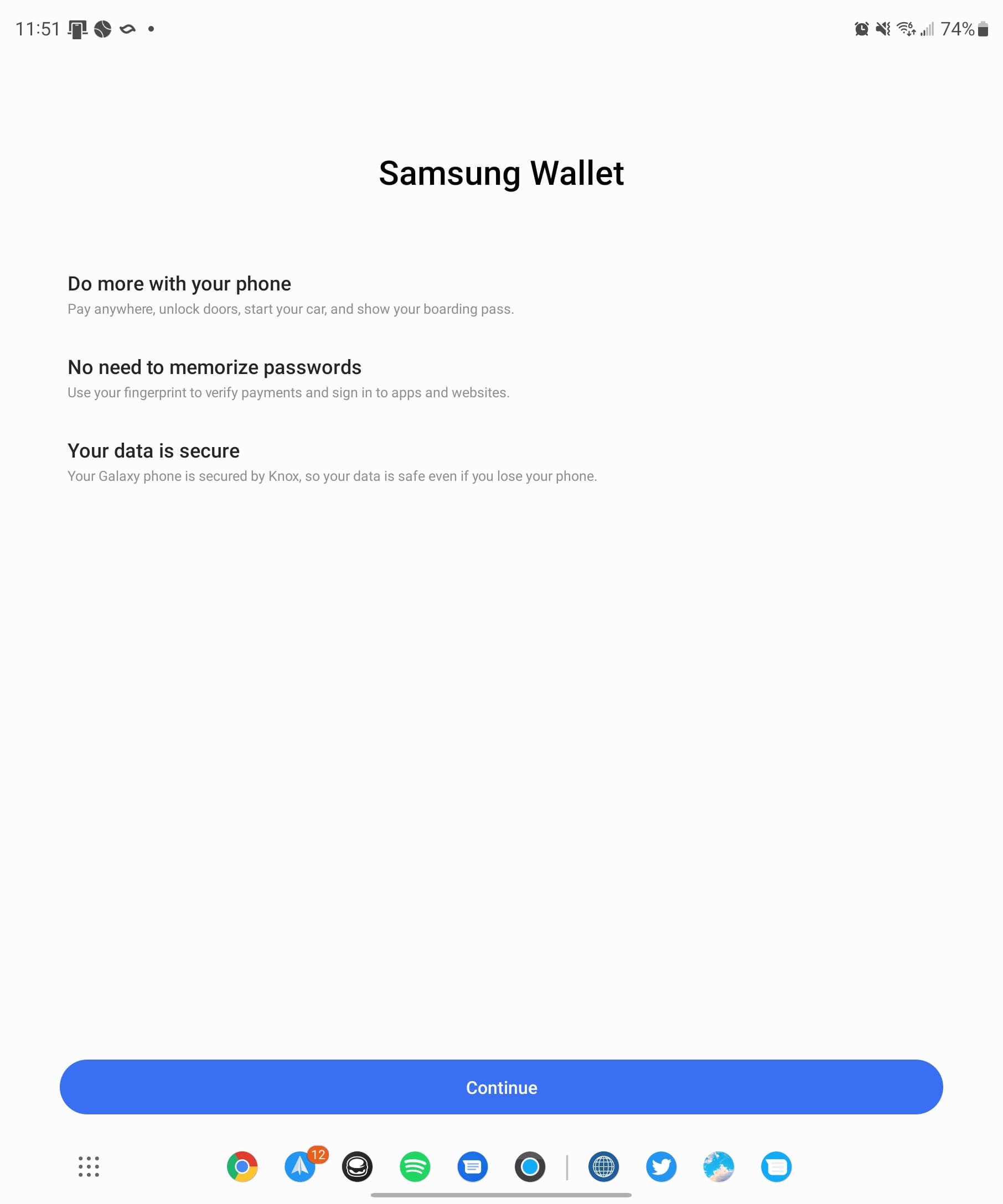

Att fumla runt i fickan eller plånboken för att hitta rätt kort att betala med kan vara ett verkligt besvär. Under de senaste åren har olika företag utvecklat och lanserat kontaktlösa betalningslösningar.

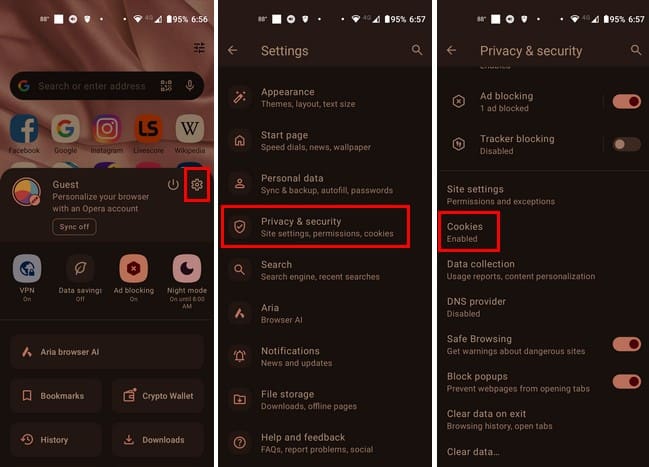

När du hör orden cookies kan du tänka på dem med chokladbitar. Men det finns också cookies i webbläsare som hjälper dig att få en bättre surfupplevelse. Lär dig hur du konfigurerar cookiepreferenser i Opera-webbläsaren för Android.

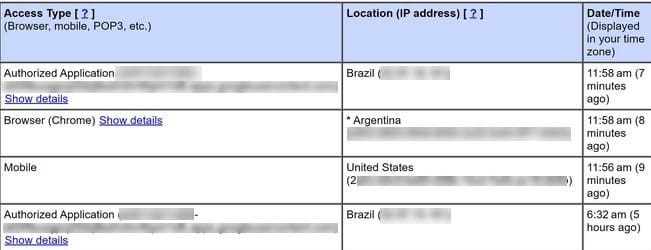

Kontrollera Gmail-inloggningsaktivitetens historik och se vilka mejl du har skickat eller raderat genom att följa dessa nybörjarvänliga instruktioner.

Många nyhetsartiklar hänvisar till "dark web", men mycket få diskuterar faktiskt hur man får åtkomst till det. Detta beror främst på att många av webbplatserna där värd illegal

Lär dig aktivera TPM 2.0, ett viktigt systemkrav för Windows 11. Följ denna guid för att säkerställa att din dator kan köra Windows 11.

Upptäck hur du rensar Microsoft Edge-data automatiskt vid avslutning för maximal integritet och hastighet. Steg-för-steg-guide med de senaste inställningarna för att rensa webbhistorik, cookies och mer varje gång du stänger webbläsaren. Öka din säkerhet nu!

Upptäck en idiotsäker guide för att säkert ta bort din Microsoft Edge-profil och dina personuppgifter. Steg-för-steg-instruktioner säkerställer fullständigt integritetsskydd utan risker. Perfekt för nya profiler eller nystarter.

Trött på att Microsoft Edge Proxy Server-fel blockerar din surfning? Följ vår expertguide steg för steg för att åtgärda problemet med att proxyservern inte fungerar.

Trött på att Microsoft Edge Status In Page Error förstör din surfning? Följ vår expertguide steg för steg med de senaste lösningarna för att lösa det snabbt och surfa smidigt igen.

Trött på oändliga popup-fönster om kritiska fel i Microsoft Edge som förstör din surfning? Få steg-för-steg-lösningar för att lösa popup-fönster om kritiska fel i Microsoft Edge år 2026. Säkert, snabbt och effektivt – återta din webbläsare nu!

Upptäck steg-för-steg-instruktioner om hur du återställer Microsoft Edge till fabriksinställningarna. Åtgärda krascher, popup-fönster och nedgångar direkt med våra beprövade metoder för den senaste Edge-versionen. Snabb, säker och effektiv guide.

Trött på den irriterande gröna skärmen vid uppspelning av video i Microsoft Edge? Följ vår steg-för-steg-guide med beprövade lösningar som att inaktivera hårdvaruacceleration, uppdatera drivrutiner och mer för att njuta av sömlös streaming direkt.

Frustrerad av Microsoft Edge Hmm, kan

Trött på irriterande statiskt ljud från den interna mikrofonen i Microsoft Edge som förstör dina samtal? Följ våra beprövade steg-för-steg-åtgärder för att återställa kristallklart ljud direkt. Fungerar på de senaste Edge-versionerna!

Har du problem med Microsoft Edge MSI-fel 1722 i Windows 11? Upptäck stegvisa felsökningsåtgärder för Microsoft Edge MSI-fel 1722 i Windows 11 som fungerar. Återställ din webbläsare snabbt och säkert!