Även om det ofta påstås att det största datasäkerhetshotet för en arbetsplats eller personuppgifter är att den nördiga, stereotypa datorhackertypen illvilligt bryter sig in på ett säkert nätverk för att ladda upp otäcka virus eller utföra århundradets brott. Så är det verkligen inte alls. De största hoten och farhågorna mot en datasäkerhet uppstår i de flesta fall från en mängd olika insiderhot inom cybersäkerhet.

Källa – infosecurityeurope

På tal om arbetsplatser, deras operativa gränser fortsätter att växa med ökade adoptionshastigheter av mobil, handhållen och trådlös teknik, cybersäkerhetshoten från interna källor ökar också när dessa enheter rör sig in och ut genom dörren utan ordentliga mekanismer för övervakning och kontroll. Dessa interna källor kan inkludera anställda, partners, återförsäljare och ett Cadburys sortiment av andra användare som kan ha antingen auktoriserad eller obehörig åtkomst till en organisations nätverk och datalagring.

Att inte känna igen, ta itu med och hantera dessa insiderhot inom cybersäkerhet kan inte bara riskera data och information i sig – den mest värdefulla tillgång en organisation har, utan också lämna företaget vidöppet för möjligheten till rättstvister, dålig publicitet, minskad produktivitet, ekonomisk förlust och skada på varumärke, rykte och goodwill som inte lätt kan återvinnas från.

Den här artikeln diskuterar tio potentiella områden för interna datasäkerhetsintrång som bör prioriteras och övervägas.

1. Bärbara lagringsenheter

Bärbara enheter som solid-state media och externa hårddiskar, som antingen används av en anställd eller en besökare med tillgång till en arbetsstation eller server kan enkelt anslutas via en USB-, Firewire- eller eSATA-port. I de flesta fall är dessa enheter inte dokumenterade eller registrerade som en del av den interna infrastrukturen och är därför inte stödda och osäkra. Som ett resultat finns det en risk för oönskad uppladdning av data till oskyddade interna nätverk och arbetsstationer. Utöver detta finns också risken för utvinning, transport och spridning av känslig information utanför organisationen.

Läs också:-

Hur man upptäcker säkerhetssårbarhet i ditt system Säkerhetssårbarheter som upptäcks i systemet är grundorsaken till en attack och dess framgång, därför måste företag...

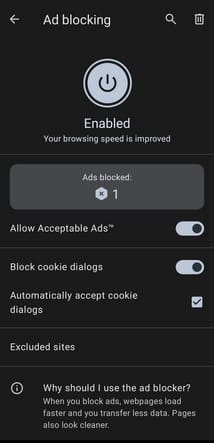

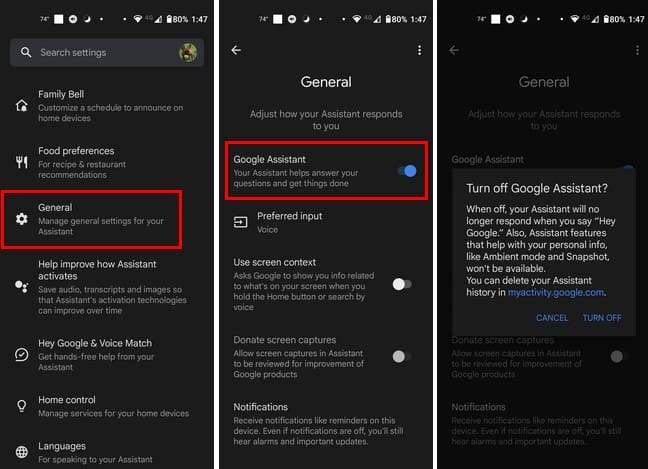

2. Enheter som används utanför anläggningen

Bärbara datorer, handdatorer och mobiltelefoner kommer åt det interna nätverket direkt eller via fjärranslutningar. Om dessa anslutningar är konfigurerade och stöds korrekt kan de vara mycket säkra. De flesta användare av dessa typer av enheter är dock inte alltid säkerhetsmedvetna och använder sällan åtkomstkontrollen som finns med enheten för enklare eller snabbare åtkomst. Så även om enheten är i rätt användares besittning är risken minimal, men om enheten faller i fel händer är samma åtkomst som den avsedda användaren ges nu tillgänglig för den obehöriga.

3. Otillräcklig eller inaktuell antivirus-/säkerhetsprogramvara

Källa – bloggtyrann

De flesta antivirusleverantörer erbjuder dagligen virusuppdateringar och programuppdateringar till sina användare via Internet. Om dessa inte hålls uppdaterade kan dina data omedvetet äventyras av ett virus eller annan form av skadlig programvara antingen från Internet, e-post eller externa media.

4. Programvarukorrigeringar och uppdateringar

Nedladdningsbara patchar och andra programuppdateringar måste testas i en isolerad testmiljö innan intern distribution. Dessa kan utgöra ett hot på två olika sätt, det första skulle vara instabilitet eller i kompatibilitet med det nuvarande systemet, detta kan orsaka otillgänglighet eller korruption av redan existerande data och system. Den andra är användningen av dessa kanaler för illvilliga användare för att distribuera virus och annan skadlig programvara genom vad som ansågs vara pålitliga källor.

Källa – internationalairportreview

Läs också:-

Viktiga säkerhetstips för iPhone-användare iPhone påstås vara den säkraste smartphonen i världen, men du kan inte slarvigt använda den och falla...

5. Trådlös anslutning

Det finns nu en trend att öka tillgängligheten av trådlösa hotspots i allmänna utrymmen som hotell, flygplatser, stormarknader, snabbmatsrestauranger och kaféer. Detta gör det möjligt för användare att ha öppen tillgång till Internet via öppna eller okontrollerade trådlösa anslutningar. Om det inte hanteras på rätt sätt, kan samma lätta åtkomst som ges för användaren till omvärlden via sin bärbara dator eller PDA, utnyttjas av illvilliga externa användare.

6. E-postbilagor

De flesta användare kommer att få en mängd e-postmeddelanden som inte är arbetsrelaterade, av vilka många har bilagor och kommer från utanför organisationen. Även om de flesta är ofarliga, finns det ett stort antal som skickas från användare med uppsåt. När bilagor laddas ner eller öppnas kan körbara filer äventyra vad som helst för en enskild arbetsstation till ett helt nätverk. Detta kan vara i form av ett utåt destruktivt virus eller mer diskret spionprogram. Interna policyer bör tydligt beskriva parametrarna för acceptabel användning samt implementeringsfilter och antivirusskanning.

7. Peer-to-Peer fildelning

Peer-to-peer fildelning, innebär att kommunikationsportar öppnas för att underlätta nedladdning och uppladdning av strömmar till en enda arbetsstation. Dessa öppna portar är sårbarheter som inte är säkrade eller övervakade av IT-personal. Detta kan i sin tur öppna dörren för externa obehöriga användare för att få tillgång till interna nätverk eller läcka ut bandbredd.

8. Missnöjda anställda

Källa – vtechsoln

Oavsett om det är trots, hämnd eller i avsikt att stjäla för egen vinning, kan risken för säkerheten för din organisations informationstillgångar vara ytterst oroande när vreden hos en missnöjd anställd eller en med en kriminell agenda eller avsikt släpps lös. Missnöjda eller utgående anställda har tillgång till interna system och beroende på deras åtkomstnivå och privilegier kan en användare vars åtkomst inte har begränsats inom rätt tid utgöra ett enormt hot mot vilken organisation som helst. Detta kan vara i form av läckage eller stöld av konfidentiell data, korruption eller radering av data, eller uppladdning av skadlig programvara till interna nätverk.

Läs också:-

E-postsäkerhet: För att skydda e-postkommunikation och data Människor ser på saker, vad de är avsedda att se, men under den här tiden ser de över huvudproblemen...

9. Systemadministratörer & IT-personal

De personer som är ansvariga för att implementera och underhålla datasäkerhetsåtgärder och policyer är också stora risker. Systemadministratörer och IT-personal kan skapa insiderhot inom cybersäkerhet oavsiktligt genom bristande kunskap eller oerfarenhet. Å andra sidan tillåter deras intima kunskap om systemet dem att skapa cybersäkerhetshot för skadlig eller obehörig aktivitet.

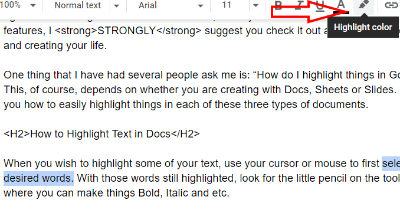

10. Snabbmeddelanden

Källa – techcrunch

Program för snabbmeddelanden tenderar att kringgå företagets filter för inspektion av säkerhetsinnehåll eller skydd för känslig information. Det finns heller ingen registrering av innehållet från en snabbmeddelandesession. Detta kan leda till ett antal risker i samband med skadligt avslöjande av känslig information, social ingenjörskonst och stalking.

Det här är de tio mest skrämmande insiderhoten eller interna cybersäkerhetsproblem som kan göra din data sårbar än någonsin. Vill du läsa fler spännande artiklar om cybersäkerhet? Prenumerera på vårt nyhetsbrev för dagliga uppdateringar om detsamma. Var försiktig!