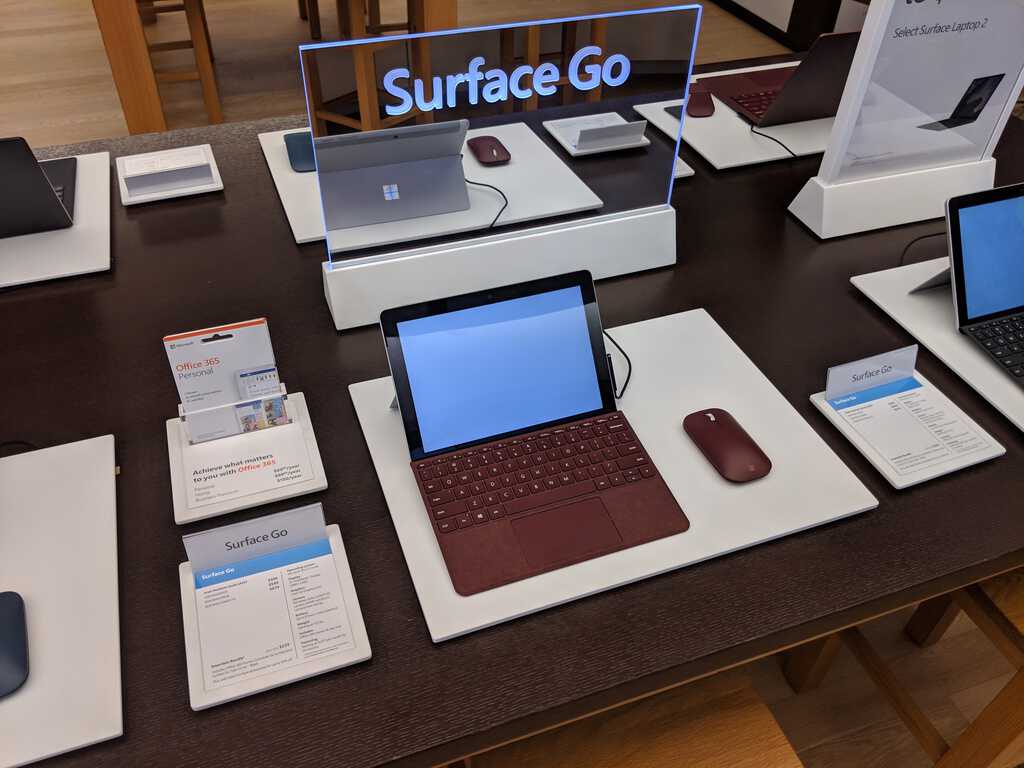

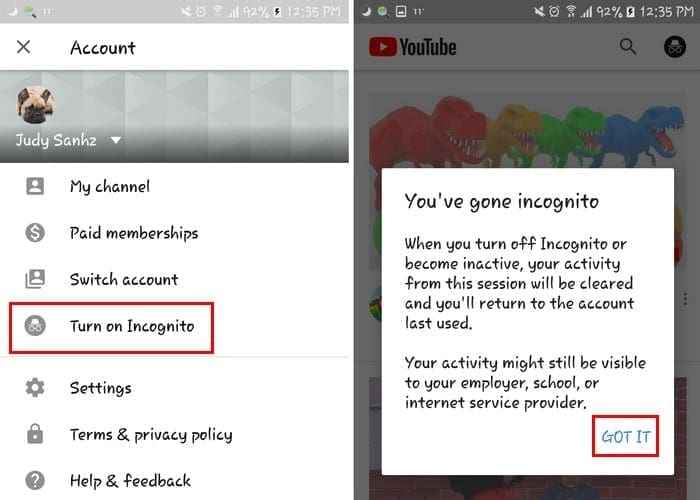

Как да включите/изключите режим Инкогнито в YouTube

YouTube има режим Инкогнито, който предотвратява записването на вашите гледания или влиянието им върху списъците ви. Този урок ще ви научи как да го използвате.

През март 2018 г. Let's Encrypt добави поддръжка за заместващи сертификати. Сертификатите със заместващи символи ви позволяват да защитите всички поддомейни от първо ниво на домейн с един сертификат. Сертификатите за заместващи символи се получават само чрез ACMEv2, който е актуализирана версия на протокола ACME. За да използвате ACMEv2 за сертификати със заместващи символи или без заместващи символи, ще ви е необходим клиент, който е актуализиран, за да поддържа ACMEv2. Един такъв клиент е acme.sh, който е клиент на протокола ACME/ACMEv2, написан чисто на език Shell (Unix shell) без никакви зависимости. Освен това домейните с заместващи знаци трябва да бъдат валидирани с помощта на типа предизвикателство DNS-01. Това означава, че трябва да промените DNS TXT записи, за да докажете контрол върху домейн, за да получите сертификат за заместващ знак.

В това ръководство обясняваме как да получите и разположите безплатни сертификати за заместващи символи от Let's Encrypt на Ubuntu 19.04 чрез използване на acme.shклиент, инструмент Lexicon за автоматично манипулиране на DNS записи чрез използване на Vultr API и внедряване на сертификати на уеб сървъра на Nginx.

example.comкато примерен домейн.Проверете версията на Ubuntu.

lsb_release -ds

# Ubuntu 19.04

Създайте нов потребителски акаунт с sudoдостъп и предпочитаното от вас потребителско име и превключете към него. Ние използваме johndoe.

adduser johndoe --gecos "John Doe"

usermod -aG sudo johndoe

su - johndoe

ЗАБЕЛЕЖКА : Заменете johndoeс вашето потребителско име.

Настройте часовата зона.

sudo dpkg-reconfigure tzdata

Уверете се, че вашата Ubuntu система е актуална.

sudo apt update && sudo apt upgrade -y

Инсталирайте необходимите пакети.

sudo apt install -y git wget curl socat

Инсталирайте уеб сървъра на Nginx.

sudo apt install -y nginx

Проверете версията.

sudo nginx -v

# nginx version: nginx/1.15.9 (Ubuntu)

Като първа стъпка в процеса на получаване на заместващи сертификати от Let's Encrypt с помощта на acme.sh и Vultr API, трябва да инсталирате Python и Lexicon . Lexicon е пакет на Python, който предоставя начин за манипулиране на DNS записи на множество DNS доставчици по стандартизиран начин.

Инсталирайте Python, ако все още не е инсталиран във вашата система.

sudo apt install -y python3

Потвърдете инсталацията, като проверите версията.

python3 --version

# Python 3.7.3

Инсталирайте инструмента Lexicon. Лексиконът е инструмент на Python, който ви позволява да манипулирате DNS записи на различни DNS доставчици по стандартизиран начин.

sudo apt install -y lexicon

Проверете версията на Lexicon.

lexicon --version

# lexicon 3.0.8

acme.shклиентAcme.shе клиент на ACME протокол, написан изцяло на език Shell (Unix shell), който автоматизира процеса на получаване на подписан сертификат чрез Let's Encrypt. Той поддържа ACME v1 и ACME v2 и най-важното е, че поддържа ACME v2 заместващи сертификати. В този раздел инсталираме скрипт Acme.sh.

ЗАБЕЛЕЖКА: Препоръчително е да използвате rootпотребител за инсталиране acme.sh, въпреки че не изисква root/ sudoдостъп.

Превключете към rootпотребител от обикновения потребител, ако сте го създали.

sudo su - root

Изтеглете и инсталирайте acme.sh.

git clone https://github.com/Neilpang/acme.sh.git

cd acme.sh

./acme.sh --install --accountemail "[email protected]"

source ~/.bashrc

cd

Проверете версията.

acme.sh --version

# v2.8.2

За да получим сертификат за заместващ знак, можем да използваме само метода за проверка на DNS. Ние използваме Lexicon и Vultr DNS API за манипулиране на TXT DNS записи.

Получете RSA и ECC заместващи сертификати за вашия домейн.

# Configure your API key and username

export PROVIDER=vultr

export LEXICON_VULTR_USERNAME="[email protected]"

export LEXICON_VULTR_TOKEN="XXXXXXXXXXXXXXX"

# RSA 2048

acme.sh --issue --dns dns_lexicon -d example.com -d '*.example.com' --keylength 2048

# ECC 256

acme.sh --issue --dns dns_lexicon -d example.com -d '*.example.com' --keylength ec-256

ЗАБЕЛЕЖКА : Не забравяйте да замените example.comс името на вашия домейн и заменете стойностите на заместващия елемент на Vultr API със свои собствени.

След като изпълните предходните команди, вашите сертификати и ключове са в:

~/.acme.sh/example.comдиректория.~/.acme.sh/example.com_eccдиректория.ЗАБЕЛЕЖКА : Не трябва да използвате cert файловете в ~/.acme.sh/папка, те са само за вътрешна употреба, структурата на директориите може да се промени в бъдеще.

За да изброите вашите сертификати, можете да изпълните:

acme.sh --list

Създайте папка за съхранение на вашите сертификати в производството. Използваме /etc/letsencryptдиректория.

sudo mkdir -p /etc/letsencrypt/example.com

sudo mkdir -p /etc/letsencrypt/example.com_ecc

Инсталирайте/копирайте сертификати за производствена употреба на вашия сървър.

# RSA

acme.sh --install-cert -d example.com \

--cert-file /etc/letsencrypt/example.com/cert.pem \

--key-file /etc/letsencrypt/example.com/private.key \

--fullchain-file /etc/letsencrypt/example.com/fullchain.pem \

--reloadcmd "sudo systemctl reload nginx.service"

# ECC/ECDSA

acme.sh --install-cert -d example.com --ecc \

--cert-file /etc/letsencrypt/example.com_ecc/cert.pem \

--key-file /etc/letsencrypt/example.com_ecc/private.key \

--fullchain-file /etc/letsencrypt/example.com_ecc/fullchain.pem \

--reloadcmd "sudo systemctl reload nginx.service"

След като успешно получихме сертификати за заместващи символи от Let's Encrypt, трябва да конфигурираме уеб сървъра на Nginx. Всички сертификати се подновяват автоматично на всеки 60 дни.

След като получите и инсталирате сертификати на предпочитаното от вас местоположение, можете да излезете от rootпотребител до обикновен sudoпотребител и да продължите да управлявате сървъра си, като използвате, sudoако е необходимо.

exit

Стартирайте sudo vim /etc/nginx/sites-available/example.com.confи попълнете файла със следното съдържание. Заменете всички поява на example.comс вашето собствено име на домейн.

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name example.com *.example.com;

root /var/www/example.com;

# RSA

ssl_certificate /etc/letsencrypt/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com/private.key;

# ECDSA

ssl_certificate /etc/letsencrypt/example.com_ecc/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com_ecc/private.key;

}

Активирайте новата example.com.confконфигурация, като свържете файла към sites-enabledдиректорията.

sudo ln -s /etc/nginx/sites-available/example.com.conf /etc/nginx/sites-enabled/

Тествайте конфигурацията на Nginx.

sudo nginx -t

Презаредете Nginx.

sudo systemctl reload nginx.service

Това е. Внедрихме заместващи сертификати в Nginx, използвайки acme.sh, Lexicon и Vultr API. Заместващите сертификати могат да бъдат полезни, когато искате да защитите множество поддомейни от първо ниво, генерирани динамично.

YouTube има режим Инкогнито, който предотвратява записването на вашите гледания или влиянието им върху списъците ви. Този урок ще ви научи как да го използвате.

Настройте Chrome да изчиства бисквитките при затваряне за подобряване на сигурността, като изтрива бисквитките веднага след затваряне на всички прозорци на браузъра. Ето как.

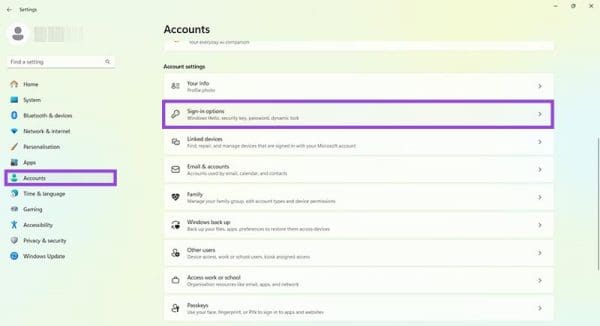

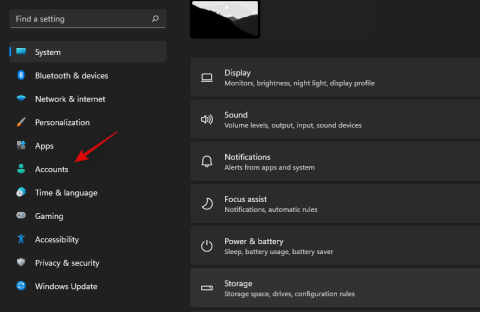

Научете как да деактивирате и активирате ПИН кодове в Windows 11, стъпка по стъпка, за да контролирате как се влизате и достъпвате вашето устройство.

Как да предотвратите случайно набиране на номера (butt-dialing) на вашия Android смартфон.

Ако зададете заключен екран на вашето Android устройство, екрана за въвеждане на PIN код ще съдържа бутон "Спешно повикване" в долната част на екрана.

В Windows 10 има повече начини да влезете в компютъра си от всякога. Можете да изберете да използвате парола, пин код или да използвате Windows Hello и неговата биометрична информация

Има няколко начина да заключите вашия компютър с Windows 10, но знаете ли, че го правите с екранен пряк път, който създавате? Създаване на пряк път за заключване на вашия

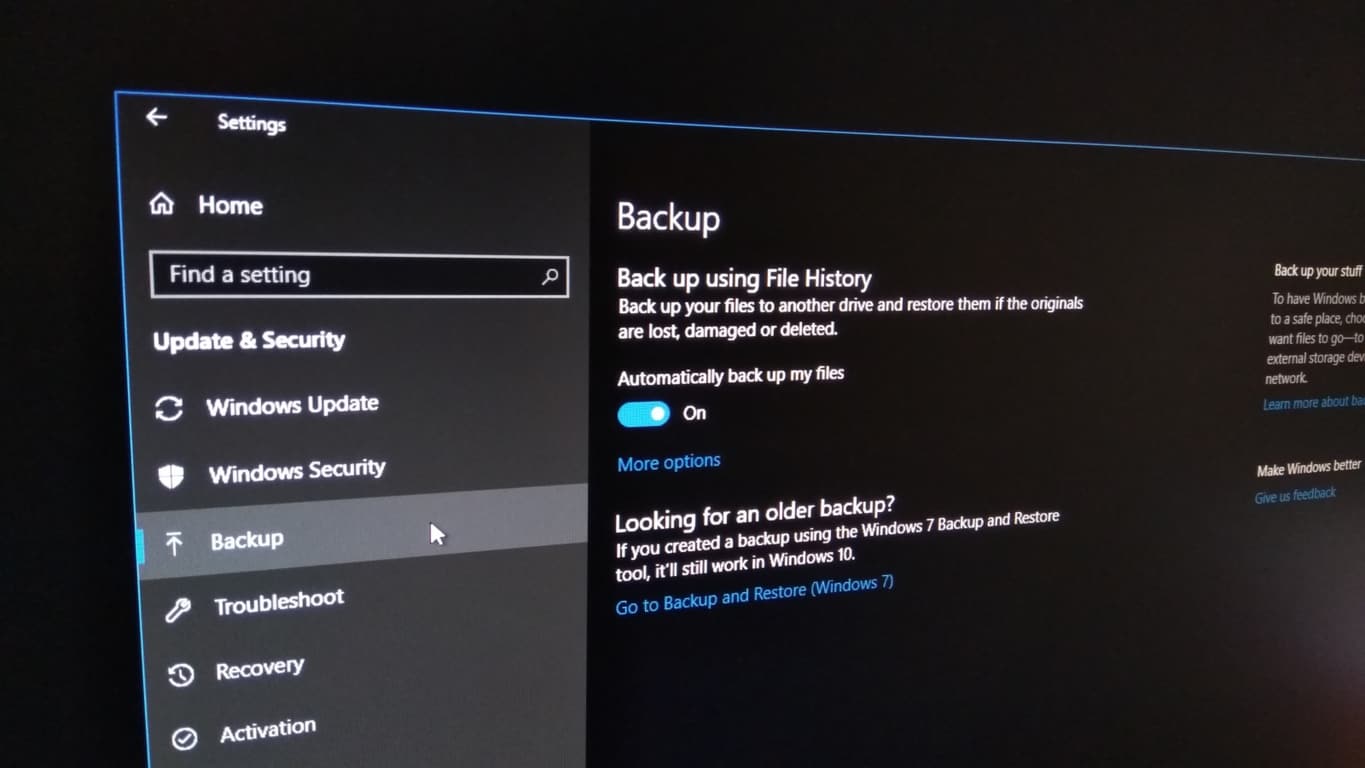

В Windows 10 функцията File History ви позволява да архивирате копия на файлове и папки на защитени местоположения, в случай че изтриете нещо случайно. от

Компютърът зомбита е машина, която вече няма своя воля, защото хакерите могат дистанционно да контролират нейното поведение.

Ако нямате достъп до акаунта си в YouTube, отидете на страницата за възстановяване на акаунта и отговорете на въпросите за сигурност, за да възстановите акаунта си.

Компютрите станаха по-интегрирани в живота ни от всякога, поради което производителите търсят нови начини за пестене на енергия на вашите мобилни устройства. Въпреки това, изпитаното ръководство Sleep с…

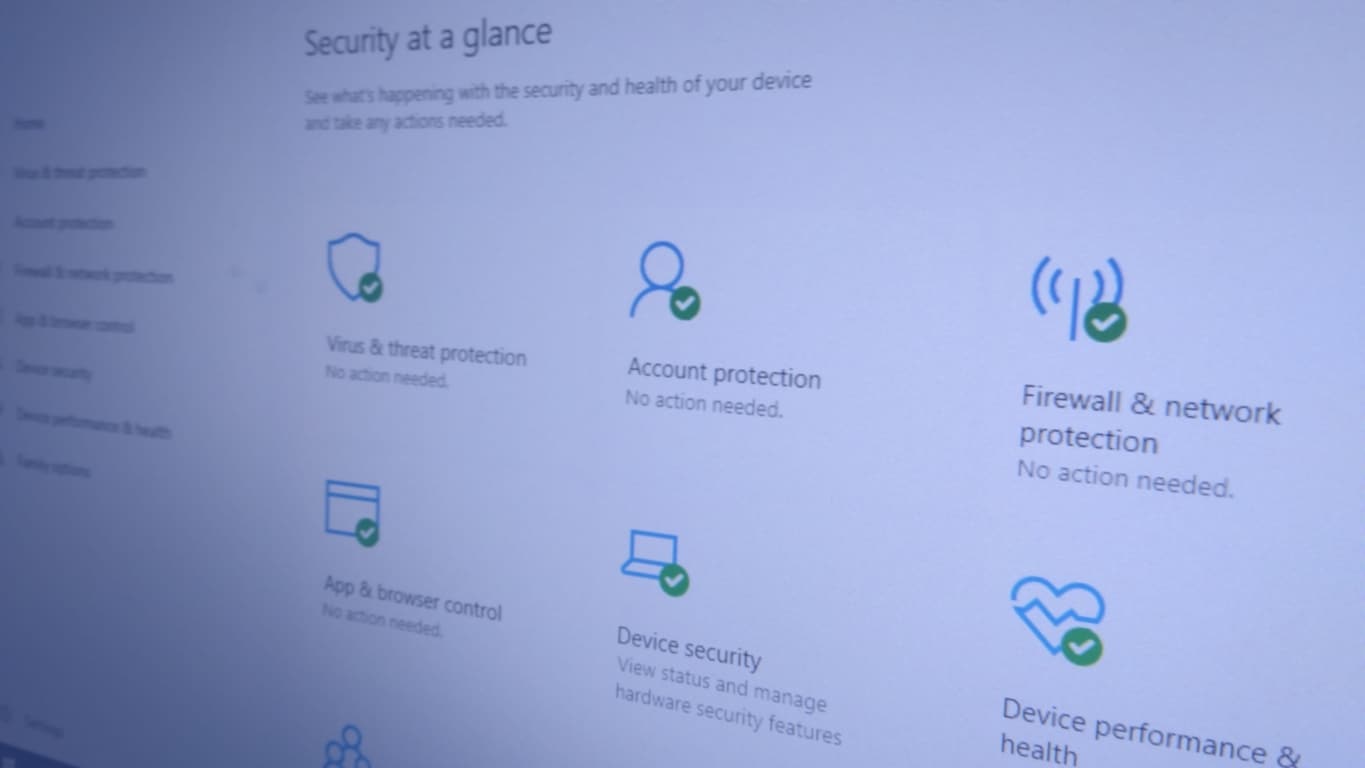

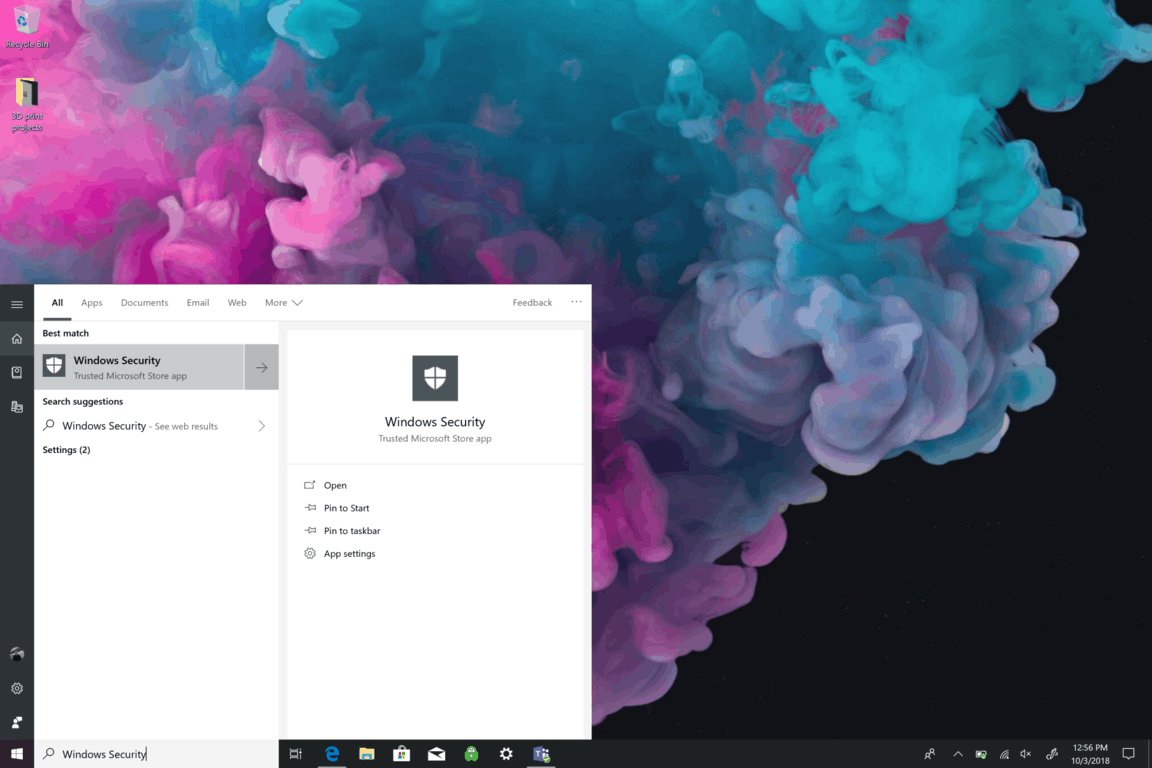

Windows Security предоставя вградени защити за сигурност в Windows 10. Въпреки че обикновено е най-добре да се остави на собствените му устройства във фонов режим, може да искате да

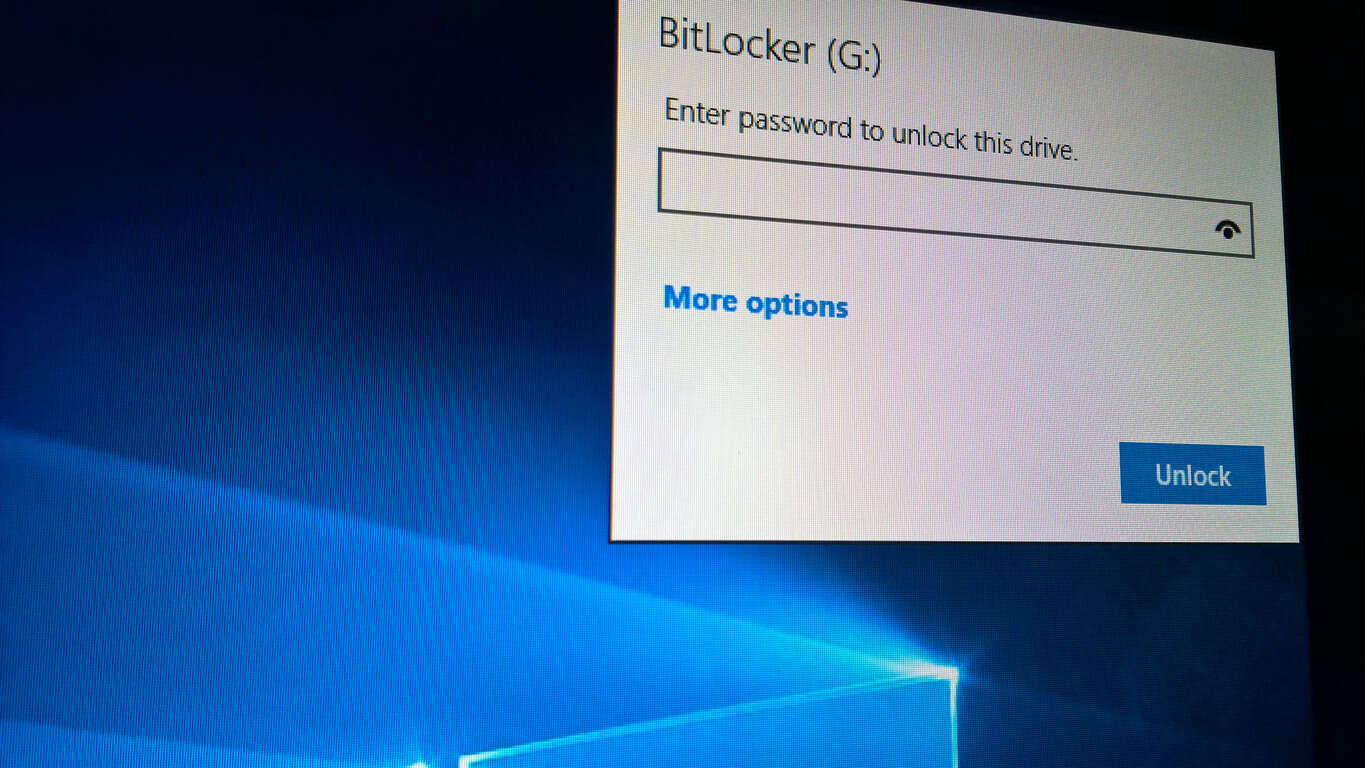

В днешния свят информацията е сила и в случай на кражба на вашите лични компютърни устройства, това би означавало достъп до голяма част от вашата информация.

Защитата на Windows (известна преди като Център за защита на Windows Defender) е чудесно начало, за да видите, че вашето устройство с Windows 10 работи гладко. Под Windows

Потребителите на Android и Apple имат начин да проследяват и заключват своите джаджи дистанционно. Можете да направите същото с всеки компютър с Windows 10. Намери моето устройство в Windows 10 използва

Пазете чувствителната си информация от шпионски очи. Ето как да скриете данните на заключения екран на Android.

Ако имате проблеми с влизането в акаунта си 1Password, проверете настройките си за дата и час и деактивирайте своя VPN и софтуер за сигурност.

Ако Kaspersky Antivirus не се деинсталира, премахнете програмата от контролния панел и изтрийте папката KasperskyLab от редактора на системния регистър.

Въведение Lets Encrypt е услуга на сертифициращ орган, която предлага безплатни TLS/SSL сертификати. Процесът на инсталиране е опростен от Certbot,

Icinga2 е мощна система за наблюдение и когато се използва в модел главен-клиент, тя може да замени необходимостта от проверки на базата на NRPE. Главният клиент

Изкуственият интелект не е в бъдещето, тук е точно в настоящето. В този блог Прочетете как приложенията за изкуствен интелект са повлияли на различни сектори.

Вие също сте жертва на DDOS атаки и сте объркани относно методите за превенция? Прочетете тази статия, за да разрешите вашите запитвания.

Може би сте чували, че хакерите печелят много пари, но чудили ли сте се някога как печелят такива пари? нека обсъдим.

Искате ли да видите революционни изобретения на Google и как тези изобретения промениха живота на всяко човешко същество днес? След това прочетете в блога, за да видите изобретенията на Google.

Концепцията за самоуправляващи се автомобили да тръгват по пътищата с помощта на изкуствен интелект е мечта, която имаме от известно време. Но въпреки няколкото обещания, те не се виждат никъде. Прочетете този блог, за да научите повече…

Тъй като науката се развива с бързи темпове, поемайки много от нашите усилия, рискът да се подложим на необяснима сингулярност също нараства. Прочетете какво може да означава сингулярността за нас.

Методите за съхранение на данните може да се развиват от раждането на данните. Този блог обхваща развитието на съхранението на данни на базата на инфографика.

Прочетете блога, за да разберете различни слоеве в архитектурата на големи данни и техните функционалности по най-простия начин.

В този дигитално задвижван свят устройствата за интелигентен дом се превърнаха в решаваща част от живота. Ето няколко невероятни предимства на интелигентните домашни устройства за това как те правят живота ни струващ и по-опростен.

Наскоро Apple пусна macOS Catalina 10.15.4 допълнителна актуализация за отстраняване на проблеми, но изглежда, че актуализацията причинява повече проблеми, водещи до блокиране на mac машини. Прочетете тази статия, за да научите повече