Hapi 1: Konfiguro cilësimet e paracaktuara të murit të zjarrit

Hapi 2: Hapja e një porti hyrës

Windows Server 2012 përmban një program firewall të quajtur "Windows Firewall with Advanced Security". Ky firewall shpesh konfigurohet automatikisht në mënyrë që të lejohet qasja në programe. Megjithatë, jo të gjitha aplikacionet do të konfigurohen automatikisht. Në këtë rast, do t'ju duhet të hapni një port manualisht.

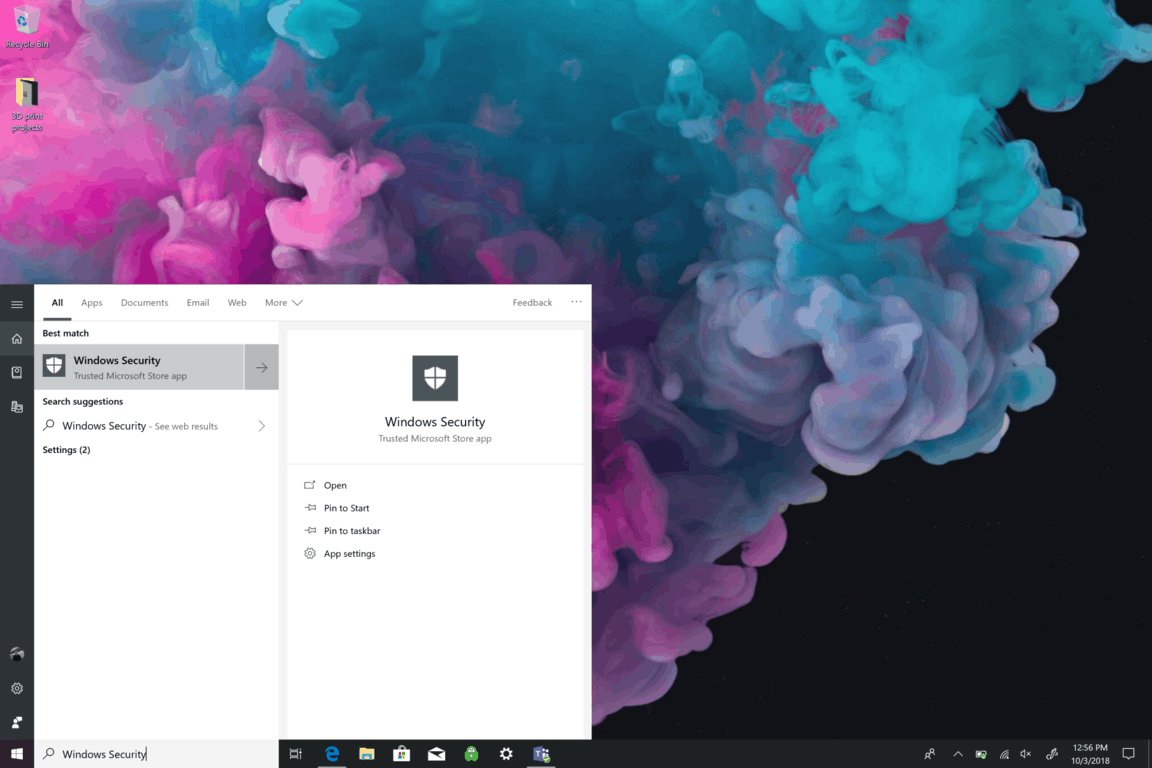

Së pari, do të na duhet të përcaktojmë nëse lidhjet hyrëse/dalëse do të bllokohen ose lejohen si parazgjedhje, përveç rasteve kur një rregull është bërë në mënyrë eksplicite. Për ta bërë këtë, hapni panelin "Windows Firewall me Siguri të Avancuar". Shkoni te seksioni "Windows Firewall me siguri të avancuar në kompjuterin lokal" dhe kliko me të djathtën "Properties" në shiritin anësor.

Sigurohuni që muri i zjarrit të jetë i aktivizuar duke konfirmuar që "gjendja e murit të zjarrit" është vendosur në "On (rekomandohet)" dhe jo në "Off".

Ju dëshironi që lidhjet hyrëse të bllokohen si parazgjedhje, në mënyrë që të pranohen vetëm rregullat e firewall-it të shtuara manualisht. Nëse dëshironi lidhje të jashtme varet nëse keni përdorues në serverin tuaj. Për shembull, nëse dëshironi që përdoruesit tuaj të përdorin vetëm faqet e internetit, mund t'i vendosni lidhjet dalëse në "Blloko" dhe më pas të specifikoni portet ose aplikacionet që mund të përdoren për lidhjet dalëse.

Hapi 2: Hapja e një porti hyrës

Për të hapur një port hyrës, shkoni te "Rregullat hyrëse" nën "Windows Firewall me Siguri të Avancuar në Kompjuter Lokal" dhe kliko "Rregull i ri..." në shiritin anësor.

Zgjidhni "Port" si lloj rregulli që dëshironi të krijoni. Kjo do t'ju lejojë të krijoni rregulla për lidhjet hyrëse në portet TCP dhe UDP. Klikoni "Next". Nëse keni nevojë të hapni portat TCP dhe UDP, do t'ju duhet të krijoni një rregull të veçantë sepse një rregull i vetëm mund të zbatohet vetëm për TCP ose UDP, jo të dyja. Në varësi të portit që dëshironi të hapni, zgjidhni "TCP" ose "UDP". Nëse nuk jeni të sigurt se cilin të zgjidhni, referojuni manualit të programit që po konfiguroni.

Më pas, zgjidhni "Portet specifike lokale" në mënyrë që të mund të vendosni manualisht se cilat porte duhet të hapen me rregullin. Për shembull: "80". Ju gjithashtu mund të hapni porta të shumta me një rregull, me një listë të ndarë me presje: "80, 443". Mund të vendosim gjithashtu një gamë portash që do të hapen: "72-90". Kjo do të hapë të gjitha portat midis 72 dhe 90. Mund ta kombinojmë gjithashtu këtë: "80, 443, 72-90". Kjo do të hapë portat 80, 443 dhe të gjitha portat midis 72 dhe 90. Klikoni "Next".

Nëse i keni vendosur vetitë e murit tuaj të zjarrit që të lejojnë automatikisht të gjitha lidhjet hyrëse, mund të zgjidhni "Blloko lidhjen" për të bllokuar ato porte specifike. Nëse i keni vendosur të gjitha lidhjet hyrëse në "Blloko (i parazgjedhur)", megjithatë (që unë rekomandoj), mund të zgjidhni "Lejo lidhjen" për të lejuar lidhjen hyrëse. Klikoni "Next".

Ju mund të përcaktoni se kur zbatohet rregulli. Kur kompjuteri bashkohet me një domen, mund të kontrolloni "Domain" për të lejuar lidhjen. Kontrollimi i "Private" do t'i lejojë njerëzit e lidhur me një rrjet privat të lidhen me atë port.

E njëjta gjë për "Public", i vetmi ndryshim është se njerëzit në një rrjet publik do të mund të lidhen me atë port.

Pasi të keni kontrolluar gjithçka që dëshironi, klikoni "Next".

Jepini rregullit një emër tani. Gjithmonë rekomandohet t'i jepni një emër të qartë në mënyrë që të dini se çfarë bën. Ju gjithashtu mund t'i jepni një përshkrim për ta shtjelluar më tej.

Kur të keni mbaruar, klikoni "Finish". Programet e jashtme tani mund të lidhen me portin që u hap.