Molnet har förändrat hur företag fungerar och utför funktioner och affärsbeslut. Utbudet av applikationer och tjänster molnbaserad datoranvändning har erbjudit och har gjort moderna företag mer smidiga, snabba och interoperabla. Från molnbaserade interna plattformar för informationsdelning till flexibla resurser för enkel databaslagring, hämtning och hantering, molnet har erbjudit företag en ny rymdåldersmiljö för att driva sin affärsverksamhet.

I takt med att efterfrågan på sådan webbaserad företagsarkitektur har ökat, har också förmögenheten för utvecklare och leverantörer av molntjänster ökat. Stora företag som Amazon Web Services och Microsoft Azure har blivit ledande aktörer i den här branschen, som påverkar molnbaserade tjänster i en omfattning som är tillräcklig för att locka även små och medelstora företag att migrera till.

Bildkälla: Forbes

Men precis som alla andra tjänster som har internet kopplat till sig, är molnbaserad datoranvändning också sårbar för säkerhetsproblem. Dataintrång, kontokapning, ransomware-attacker, DoS-attacker, etc. är vanliga molnsäkerhetsproblem som kan utgöra en risk för säkerheten för företagsinformation angående framtida verksamhetsutföranden, strategier och ekonomiska referenser som lagras i molnet. Så om du planerar att flytta till molnet bör du också vara medveten om dess sårbarheter.

Här är några steg du måste ta innan du migrerar till molnet så att du kan bygga en pålitlig cybersäkerhetsarkitektur runt det:

Cloud Computing Säkerhetsåtgärder före migrering:

1. Tänk på risker förknippade med Cloud Computing Security: Se fallstudier

Bildkälla: IBM

En av de viktigaste delarna av förändringar i företag är riskbedömning. Det är viktigt att myndigheterna är medvetna om vilka risker deras föreslagna förändring kan innebära för deras uppgifter. Samma sak är fallet med cloud computing. När ett företag vill migrera till cloud computing, bör det också vara medvetet om molnets säkerhetsrisker.

För att få tag på sådana risker är det bästa sättet att studera tidigare molnsäkerhetsbrott. Under de senaste åren har organisationer av till och med internationell status fallit offer för intrång i molnsäkerheten. Att studera deras fall och lära sig vilka åtgärder de misslyckades med att implementera är det första steget för att säkerställa att du inte gör samma misstag när du migrerar till molnet.

2. Identifiera dina data och hantera dem igen enligt önskemål

Bildkälla: Medium

När du väl är medveten om alla sårbarheter och risker förknippade med molnsäkerhet måste du förstå att dessa risker kan leda till stöld av data. Om dina uppgifter går förlorade vid sådana stöldförsök kan du stämmas av din klient och partners för felaktig hantering av information. Så först, organisera dina data och dela upp innehållet i den enligt preferenser och prioriteringar. Testa migreringen till molnet genom att först överföra tillgångar av minst betydelse. Du kommer att få koll på hur saker och ting är konfigurerade när du är i molnet och du skulle kunna distribuera dina tillgångar mer noggrant i den nya tjänsten.

3. Kostnad för migration

Bildkälla: MakeUseOf

För storskaliga organisationer är budgethantering en snabb process, där de omfördelar resurser för att utföra sådana förändringshanteringsuppgifter. Men för medelstora eller småskaliga företag är detta en stor sak. Innan du går till molnet, se till att det inte skadar ditt företags konton i någon större utsträckning. Se till att tillgången på finansiella tillgångar i ditt företag möjliggör en sådan migrering och anpassning av ny teknik.

4. Börja med att bygga cybersäkerhetsarkitektur

Bildkälla: Entreprenör

Förstå din nuvarande cybersäkerhetsarkitektur. Kontrollera vilken typ av hot den kan hålla borta och vilka sårbarheter som finns där. Om du hittar några, korrigera dem. Titta på olika aspekter av din cybersäkerhetsarkitektur separat. Bedöm framtidsutsikter för slutpunktssäkerhet och serverskydd. När du har utvärderat alla aspekter, kontrollera om din nuvarande cybersäkerhetspraxis följer reglerna för molnsäkerhet. Om dina befintliga åtgärder har några kryphål som kan brytas över molnet, måste du byta ut dem.

Dessa åtgärder utförs genom att analysera styrkan hos källkoderna för säkerhetsprogramvaran implementerad i dina servrar och andra företagssektorer. Genom att kritiskt hantera din cybersäkerhetsarkitektur kan du säkerställa en säker migrering till molnet.

5. Kontrollera om säkerhetskompatibilitet

Bildkälla: Forbes

Även om cybersäkerhetsverktyg är mindre användbara för persondatorer har företag det bättre med ytterligare säkerhetslager. Så, utvärdera alla brandväggar, grundläggande nätverkssäkerhet, krypteringsteknik och skyddstjänster för skadlig programvara som du använder för närvarande. Kontrollera dem mot riskerna med molnsäkerhet. Man måste se till att de befintliga grunderna kommer att vara lika användbara för molnberäkning också. När du har gjort alla grundläggande säkerhetsåtgärder tillgängliga för migrering och sedan fortsatt verksamhet i molnet, fortsätt först sedan med överföringen av data.

6. Hitta en lämplig webbtjänstleverantör som också finns i din budget

Trots att alla säkerhetsåtgärder kontrolleras och utvärderas är all information som du lägger på molnet också tjänsteleverantörens ansvar. Det är viktigt att den specifika leverantören är pålitlig; dess säkerhetspraxis testas och att det är transparent med dig angående åtkomst och kontroll av din information. Det finns servicenivåavtal (SLA) för sådana kontrakt. Grunden för SLA är att tjänsteleverantören förblir ärlig i sina åtgärder för att lagra och spara information om kunderna (som är företaget). Sådana överenskommelser lägger till ett åtagande till alla typer av avtalsaffärer.

7. Överföring av gamla data

Den gamla datan måste överföras till de nya cloud computing-plattformarna. Att tidigare data är nödvändiga för att förutsäga framtida trender och operativa beslut. Men den informationen ska vara organiserad och skyddad när den överförs. Företag kan överväga att använda Containerization i ett sådant scenario.

I Containerization är applikationer och deras tillhörande konfigurationsfiler samlade i en datormiljö fri från säkerhetsbuggar. Sådana data är säkra att överföra från en datormiljö till en annan.

8. Personalutbildning – Kommunicera förändring

Bildkälla: Forbes

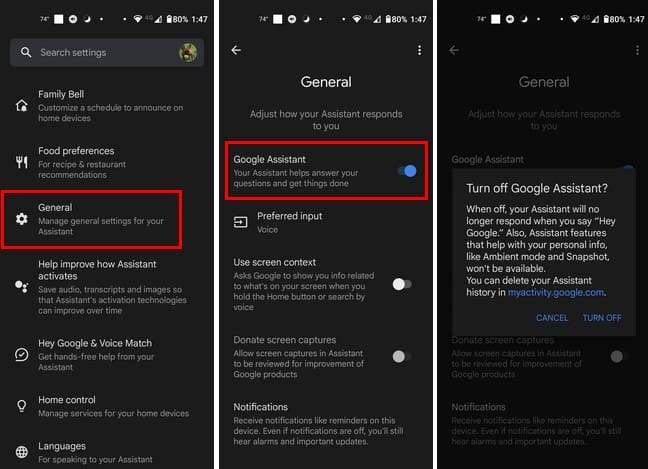

Övergången kan inte slutföras om inte företagsanställda är medvetna om användningen och metoderna för cloud computing. I många fall av intrång i cloud computing har det varit anställdas misstag som har orsakat det. Det är inte så att den anställde medvetet gjorde något fel, men han/hon fick inte korrekt information om metoder som används för att bryta molnsäkerheten.

Därför är det viktigt att anställda utbildas i att hantera sådana försök. De bör informeras om tillvägagångssätt som bör följas när de möts av ett sådant fall.

9. Kontrollera detaljerna för integrationer från tredje part

Bildkälla: CISO

Leverantörer av molntjänster erbjuder tredjepartsintegrationer för att utföra olika operationer. Dessa integrationer är till för att hjälpa företag med de minsta uppgifterna. Men för att kunna använda dem måste du tillåta dem att komma åt delar av information från dina cloud computing-konton. Innan du migrerar till molnet, ta reda på vilka tredjepartsintegrationer som är kopplade till det. Få deras äkthet kontrollerad och se om det har varit några tidigare fall av ett molnsäkerhetsbrott på grund av någon av dessa integrationer.

10. Penetrationstestning

Bildkälla: JSCM Group

Det är bättre om din tjänsteleverantör tillåter penetrationstestning för att mäta nivån av molnsäkerhet som tillhandahålls. I penetrationstestning görs simulerade skadliga attacker mot molntjänster i ett försök att bryta mot säkerheten. Dessa simulerade koder hittar kryphål i molnets säkerhetsåtgärder, både vidtagna av företaget och tillhandahållna av molntjänstföretaget.

I olika molntjänster finns en automatiserad cybersäkerhetsfunktion som upptäcker sådana attacker och stänger av molnservrarna på en gång. Om din simulerade attack inte kunde upptäckas av den här funktionen betyder det att det finns kryphål.

11. Kontrollera hot mot fjärrtillgänglighet

Bildkälla: Eureka

I olika företag får anställda logga in därifrån hemifrån via sina personliga enheter och personliga nätverk. Dessa enheter och nätverk skyddas inte av samma åtgärder som företagssystem. Därför är de lättare att bryta och när det väl är gjort kan alla konton för det företaget hackas. Så se till att molntjänsterna du migrerar erbjuder liknande skydd för fjärråtkomst av deras konton också.

För att migrera till cloud computing bör företag implementera bästa praxis, som inte bara uppfyller juridiska krav utan också uppfyller dina företags säkerhetskrav. Eftersom det är en effektiv men sårbar teknik bör migrering av molndatorer uppnås med ett minimum av risker. Dessa tio åtgärder kan hjälpa företag att bedöma varje aspekt av migreringsprocessen och uppnå högkvalitativ molnsäkerhet.

Var här:

Fyll kommentarsavsnittet med dina åsikter om cloud computing. Tycker du att pressen som företag utsätts för under migrering av cloud computing är logisk? Och vad är dina åsikter om molnsäkerhet? Låt oss veta.

Följ Systweak på Facebook och Twitter för att få nya blogguppdateringar, eller prenumerera på vårt nyhetsbrev för dagliga bloggaviseringar.