Trots att det har funnits otaliga Ransomware- stammar med oändliga attacker, verkar Ransomware-författare ha planerat att skrämma användare med nyare taktik.

Vi har redan fått Ransomware-stammar som skulle radera filer om lösen inte betalas inom den föreskrivna tidsgränsen. Vidare finns det varianter som låser användarens data genom att ändra filnamnet, vilket gör dekrypteringen ännu svårare. Men den här gången beslutade Ransomware-författare att säkerställa ett enkelt flöde av Popcorn Time Ransomware för att minska deras ansträngning. Eller vi borde säga, de har bestämt sig för att vara lite barmhärtiga mot offren.

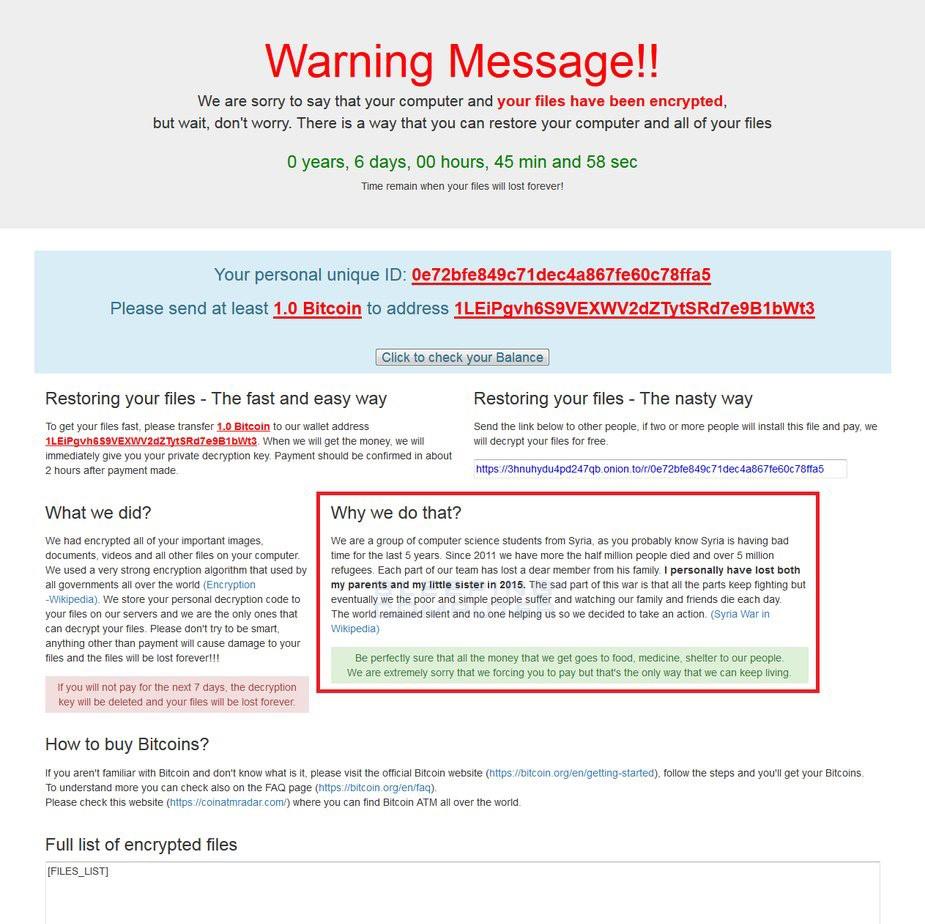

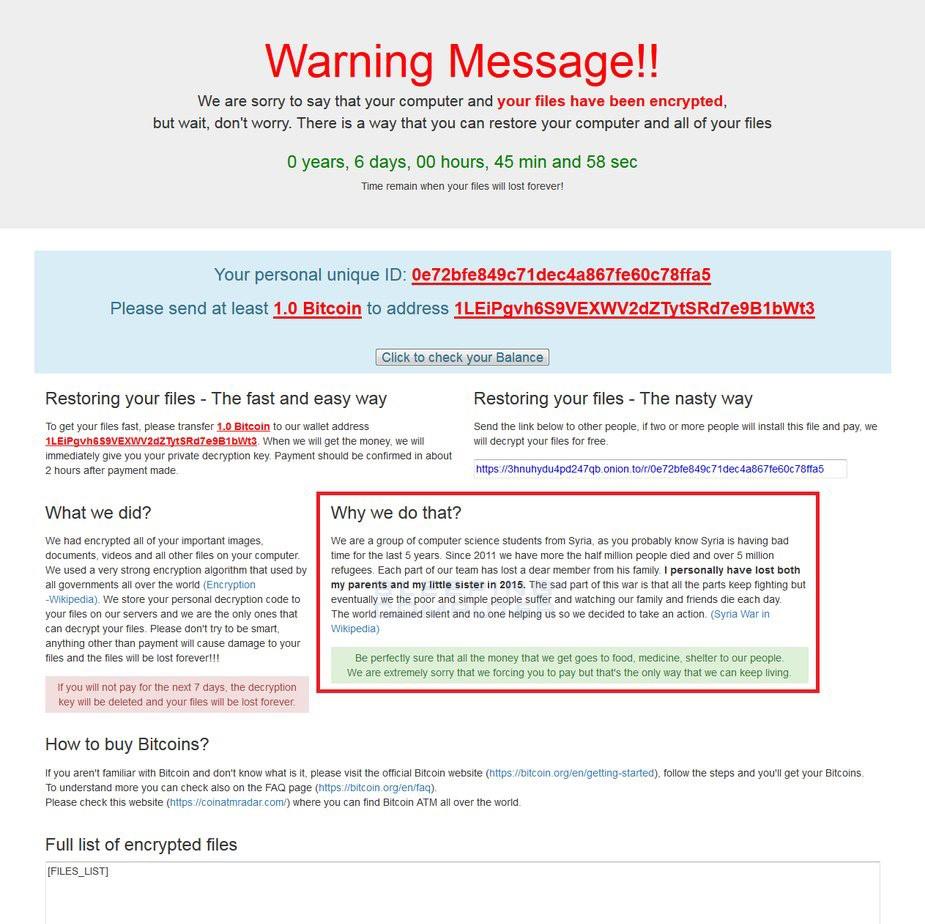

Nyligen upptäcktes en annan Ransomware-stam som heter Popcorn Time av MalwareHunterTeam. Varianten har ett ovanligt sätt att pressa pengar från användare. Om ett offer lyckas gå över stammen till två andra användare, skulle han få en gratis dekrypteringsnyckel. Kanske kommer offret att få betala om han inte kan överlämna det. För att göra det ännu värre finns det en oavslutad kod i ransomware som kan radera filer om användaren anger fel dekrypteringsnyckel 4 gånger.

Vad är skumt med Popcorn Time Ransomware

Stammen har en hänvisningslänk som hålls för att överföra den till andra användare. Det ursprungliga offret får dekrypteringsnyckeln när de ytterligare två har betalat lösen. Men om de inte gör det måste det primära offret göra betalningen. Bleeping Computer citerar: "För att underlätta detta kommer Popcorn Time lösensumma att innehålla en URL som pekar på en fil som finns på ransomwarens TOR-server. För närvarande är servern nere, så det är osäkert hur den här filen kommer att se ut eller maskeras för att lura folk att installera den.”

Ytterligare en annan funktion kan läggas till varianten som skulle radera filer om användaren råkar lägga upp felaktig dekrypteringsnyckel 4 gånger. Tydligen är Ransomware fortfarande i utvecklingsstadiet och så det är okänt om denna taktik redan finns i den eller om det bara är en bluff.

Se även: Year of Ransomware: A Brief Recap

Popcorn Time Ransomware fungerar

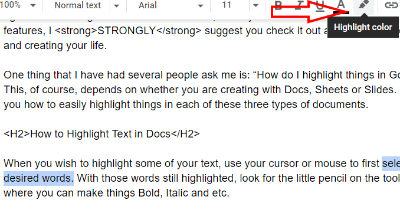

När Ransomware har installerats, kontrollerar den om ransomware redan har körts via flera filer som %AppData%\been_here och %AppData%\server_step_one . Om systemet redan har infekterats med Ransomware, avslutas stammen av sig själv. Popcorn Time förstår detta om systemet har en "been_here"-fil. Om ingen sådan fil lämnas i en dator fortsätter ransomwaren att sprida ondska. Den laddar ner olika bilder för att använda som bakgrund eller starta krypteringsprocessen.

Eftersom Popcorn Time fortfarande är i utvecklingsstadiet, krypterar den bara en testmapp som heter Efiles . Den här mappen finns på användarnas skrivbord och innehåller olika filer som .back, .backup, .ach, etc. (hela listan över filtillägg ges nedan).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

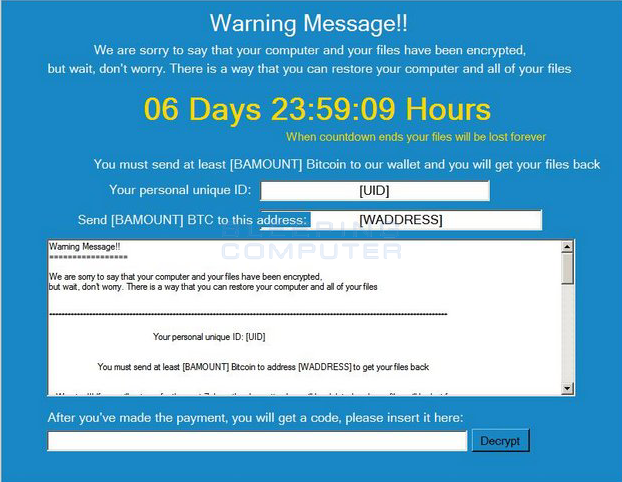

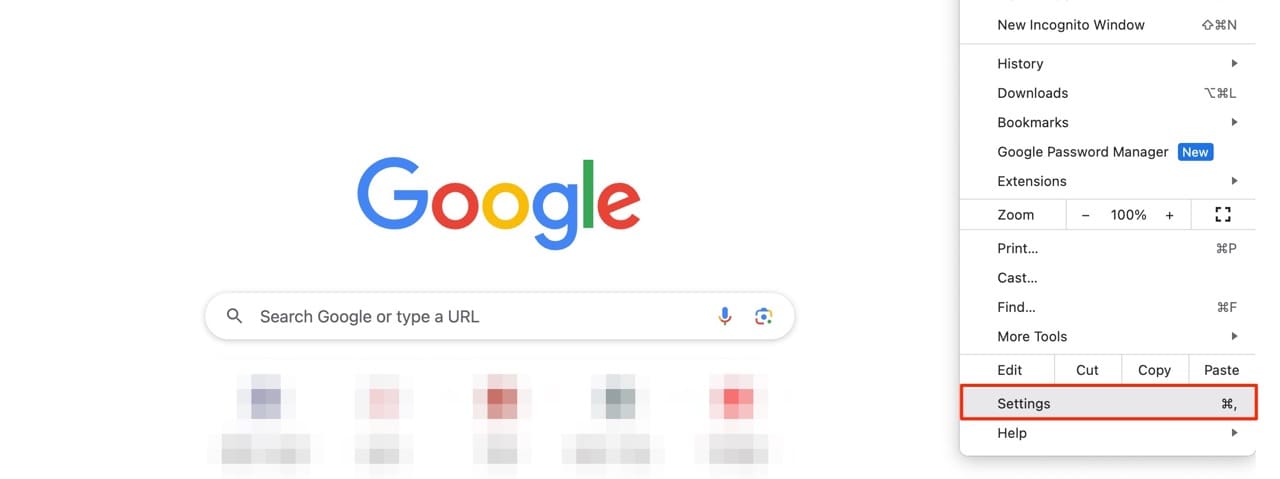

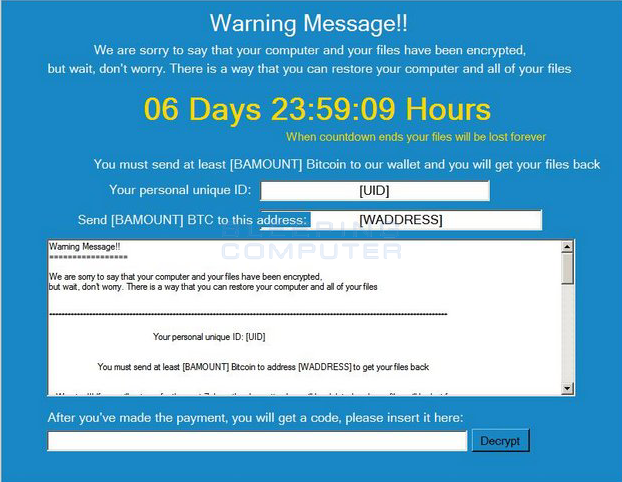

Därefter letar ransomware efter filer som matchar vissa tillägg och börjar kryptera filer med AES-256-kryptering. När en fil är krypterad med Popcorn Time lägger den till .filock som förlängning. Om ett filnamn till exempel är 'abc.docx' så skulle det ändras till 'abc.docx.filock'. När infektionen har genomförts framgångsrikt konverterar den två base64-strängar och sparar dem som lösensedlar som kallas restore_your_files.html och restore_your_files.txt . Därefter uppvisar ransomware HTML-lösennota.

bildkälla: bleepingcomputer.com

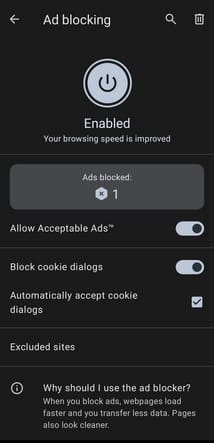

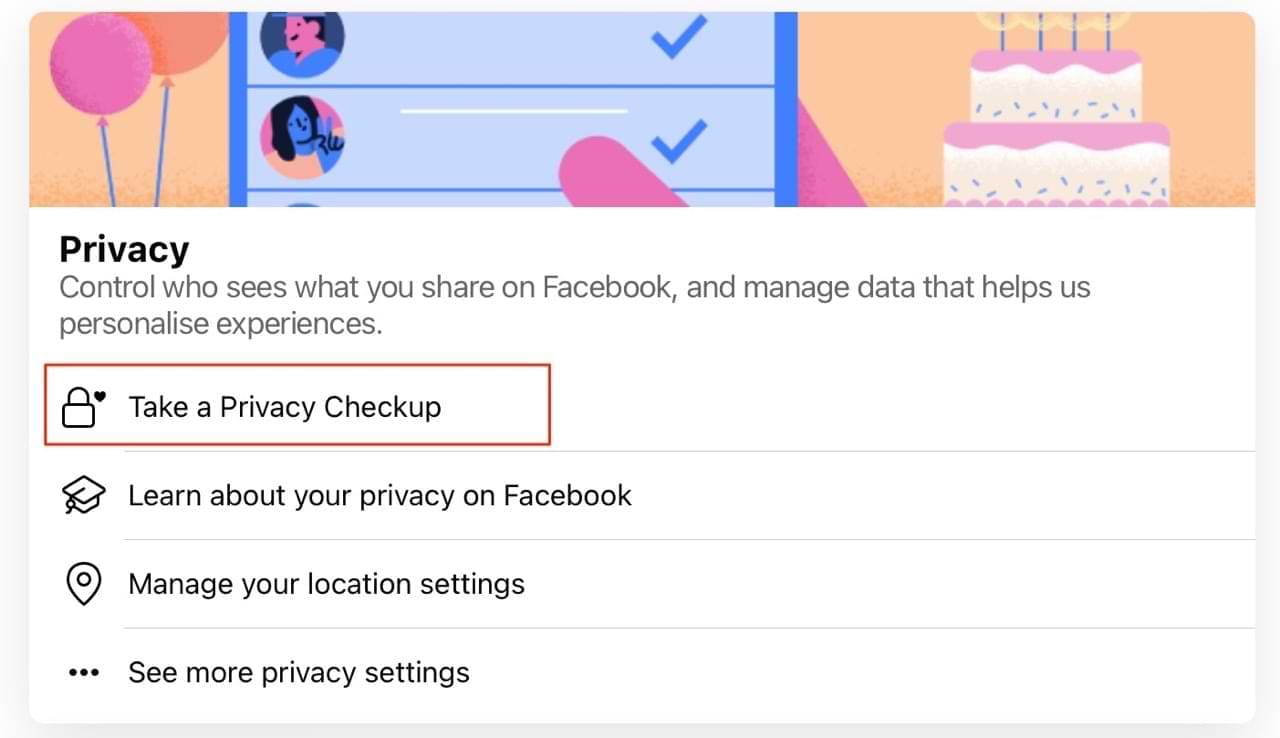

Skydd mot Ransomware

Även om ingen detektor eller ransomware-borttagare har utvecklats förrän nu som kan hjälpa användare efter att ha blivit infekterad med det, rekommenderas användare att vidta försiktighetsåtgärder för att undvika attacker från ransomware . Främst av allt är att ta backup av dina data . Därefter kan du också säkerställa säker surfning på internet, aktivera annonsblockeringsförlängning, behålla ett autentiskt anti-malware-verktyg och även uppdatera mjukvara, verktyg, appar och program installerade på ditt system. Tydligen måste du lita på tillförlitliga verktyg för detsamma. Ett sådant verktyg är Right Backup som är en molnlagringslösning . Det hjälper dig att spara dina data på molnsäkerhet med 256-bitars AES-kryptering.