Android: Što radi gumb ‘Hitni poziv’?

Ako postavite zaključani ekran na svom Android uređaju, ekran za unos PIN-a će sadržavati gumb za hitni poziv pri dnu ekrana.

U ožujku 2018. Let's Encrypt je dodao podršku za zamjenske certifikate. Zamjenski certifikati omogućuju vam da osigurate sve poddomene prve razine domene s jednim certifikatom. Zamjenski certifikati dostupni su samo putem ACMEv2, koji je ažurirana verzija ACME protokola. Da biste koristili ACMEv2 za zamjenske ili ne-zamjenske certifikate, trebat će vam klijent koji je ažuriran da podržava ACMEv2. Jedan takav klijent je acme.sh, koji je klijent ACME/ACMEv2 protokola napisan isključivo u Shell (Unix shell) jeziku bez ikakvih ovisnosti. Nadalje, zamjenske domene moraju biti potvrđene korištenjem DNS-01 tipa izazova. To implicira da trebate izmijeniti DNS TXT zapise kako biste dokazali kontrolu nad domenom kako biste dobili zamjenski certifikat.

U ovom vodiču objašnjavamo kako dobiti i implementirati besplatne zamjenske certifikate iz Let's Encrypt na Ubuntu 19.04 pomoću acme.shklijenta, alata Lexicon za automatsku manipulaciju DNS zapisima korištenjem Vultr API-ja i implementacije certifikata na Nginx web poslužitelj.

example.comkao primjer domene.Provjerite verziju Ubuntua.

lsb_release -ds

# Ubuntu 19.04

Stvorite novi korisnički račun s sudopristupom i željenim korisničkim imenom i prebacite se na njega. Koristimo johndoe.

adduser johndoe --gecos "John Doe"

usermod -aG sudo johndoe

su - johndoe

NAPOMENA : Zamijenite johndoesvojim korisničkim imenom.

Postavite vremensku zonu.

sudo dpkg-reconfigure tzdata

Provjerite je li vaš Ubuntu sustav ažuriran.

sudo apt update && sudo apt upgrade -y

Instalirajte potrebne pakete.

sudo apt install -y git wget curl socat

Instalirajte Nginx web poslužitelj.

sudo apt install -y nginx

Provjerite verziju.

sudo nginx -v

# nginx version: nginx/1.15.9 (Ubuntu)

Kao prvi korak u procesu dobivanja zamjenskih certifikata od Let's Encrypt pomoću acme.sh i Vultr API-ja, trebate instalirati Python i Lexicon . Lexicon je Python paket koji pruža način za manipuliranje DNS zapisima na više DNS pružatelja usluga na standardiziran način.

Instalirajte Python ako već nije instaliran na vašem sustavu.

sudo apt install -y python3

Potvrdite instalaciju provjerom verzije.

python3 --version

# Python 3.7.3

Instalirajte alat Lexicon. Leksikon je Python alat koji vam omogućuje da manipulirate DNS zapisima na različitim DNS davateljima na standardiziran način.

sudo apt install -y lexicon

Provjerite verziju Lexicona.

lexicon --version

# lexicon 3.0.8

acme.shklijentaAcme.shje klijent ACME protokola napisan isključivo u Shell (Unix shell) jeziku koji automatizira proces dobivanja potpisanog certifikata putem Let's Encrypt. Podržava ACME v1 i ACME v2, a što je najvažnije podržava ACME v2 zamjenske certifikate. U ovom odjeljku instaliramo Acme.sh skriptu.

NAPOMENA: Preporuča se korištenje rootkorisnika za instalaciju acme.sh, iako ne zahtijeva root/ sudopristup.

Prijeđite na rootkorisnika s običnog korisnika ako ste ga stvorili.

sudo su - root

Preuzmite i instalirajte acme.sh.

git clone https://github.com/Neilpang/acme.sh.git

cd acme.sh

./acme.sh --install --accountemail "[email protected]"

source ~/.bashrc

cd

Provjerite verziju.

acme.sh --version

# v2.8.2

Za dobivanje zamjenskog certifikata možemo koristiti samo metodu provjere DNS-a. Koristimo Lexicon i Vultr DNS API za manipulaciju TXT DNS zapisima.

Nabavite RSA i ECC zamjenske certifikate za svoju domenu.

# Configure your API key and username

export PROVIDER=vultr

export LEXICON_VULTR_USERNAME="[email protected]"

export LEXICON_VULTR_TOKEN="XXXXXXXXXXXXXXX"

# RSA 2048

acme.sh --issue --dns dns_lexicon -d example.com -d '*.example.com' --keylength 2048

# ECC 256

acme.sh --issue --dns dns_lexicon -d example.com -d '*.example.com' --keylength ec-256

NAPOMENA : Nemojte zaboraviti zamijeniti example.comimenom svoje domene i zamijenite Vultr API vrijednosti rezerviranog mjesta svojim vlastitim.

Nakon izvođenja prethodnih naredbi, vaši certifikati i ključevi su u:

~/.acme.sh/example.comimenik.~/.acme.sh/example.com_eccimenik.NAPOMENA : Ne biste trebali koristiti datoteke certifikata u ~/.acme.sh/mapi, one su samo za internu upotrebu, struktura direktorija se može promijeniti u budućnosti.

Da biste naveli svoje certifikate, možete pokrenuti:

acme.sh --list

Izradite mapu za pohranu vaših certifikata u proizvodnji. Koristimo /etc/letsencryptimenik.

sudo mkdir -p /etc/letsencrypt/example.com

sudo mkdir -p /etc/letsencrypt/example.com_ecc

Instalirajte/kopirajte certifikate za proizvodnu upotrebu na vašem poslužitelju.

# RSA

acme.sh --install-cert -d example.com \

--cert-file /etc/letsencrypt/example.com/cert.pem \

--key-file /etc/letsencrypt/example.com/private.key \

--fullchain-file /etc/letsencrypt/example.com/fullchain.pem \

--reloadcmd "sudo systemctl reload nginx.service"

# ECC/ECDSA

acme.sh --install-cert -d example.com --ecc \

--cert-file /etc/letsencrypt/example.com_ecc/cert.pem \

--key-file /etc/letsencrypt/example.com_ecc/private.key \

--fullchain-file /etc/letsencrypt/example.com_ecc/fullchain.pem \

--reloadcmd "sudo systemctl reload nginx.service"

Sada kada smo uspješno dobili zamjenske certifikate od Let's Encrypta, moramo konfigurirati Nginx web poslužitelj. Svi certifikati se automatski obnavljaju svakih 60 dana.

Nakon dobivanja i instaliranja certifikata na željenu lokaciju, možete se odjaviti s rootkorisnika na običnog sudokorisnika i nastaviti upravljati svojim poslužiteljem korištenjem sudoako je potrebno.

exit

Pokrenite sudo vim /etc/nginx/sites-available/example.com.confi popunite datoteku sljedećim sadržajem. Zamijenite sva pojavljivanja example.coms vlastitim imenom domene.

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name example.com *.example.com;

root /var/www/example.com;

# RSA

ssl_certificate /etc/letsencrypt/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com/private.key;

# ECDSA

ssl_certificate /etc/letsencrypt/example.com_ecc/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com_ecc/private.key;

}

Aktivirajte novu example.com.confkonfiguraciju povezivanjem datoteke s sites-enableddirektorijem.

sudo ln -s /etc/nginx/sites-available/example.com.conf /etc/nginx/sites-enabled/

Testirajte konfiguraciju Nginxa.

sudo nginx -t

Ponovno učitajte Nginx.

sudo systemctl reload nginx.service

To je to. U Nginx smo implementirali zamjenske certifikate koristeći acme.sh, Lexicon i Vultr API. Zamjenski certifikati mogu biti korisni kada želite osigurati više poddomena prve razine generiranih dinamički.

Ako postavite zaključani ekran na svom Android uređaju, ekran za unos PIN-a će sadržavati gumb za hitni poziv pri dnu ekrana.

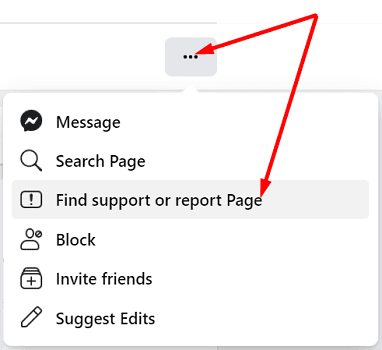

Da biste prijavili prevaranta na Facebooku, kliknite na Više opcija, a zatim odaberite Pronađite podršku ili prijavite profil. Zatim ispunite obrazac za prijavu.

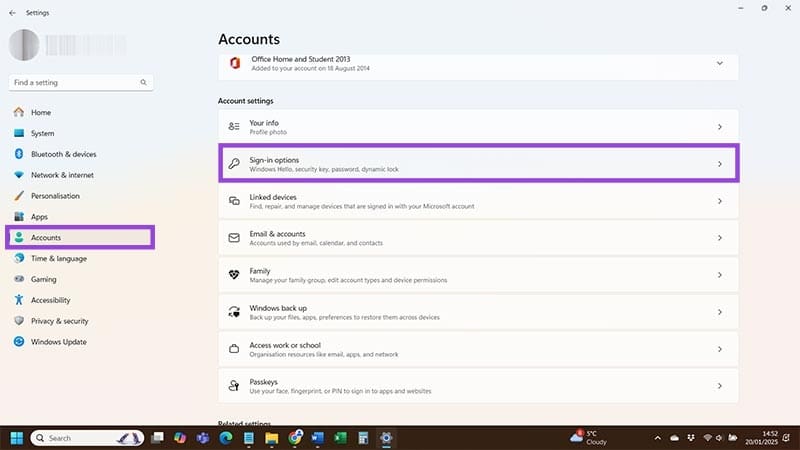

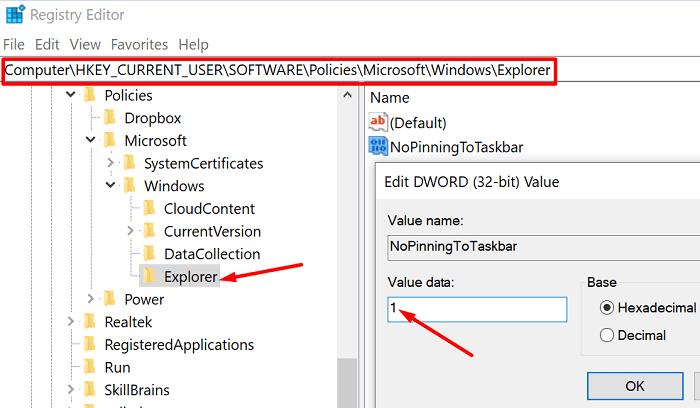

Nešto se dogodilo i vaš PIN nije dostupan na Windowsu? Ne paničite! Postoje dva učinkovita rješenja za ispravljanje ovog problema i vraćanje pristupa vašem PIN-u.

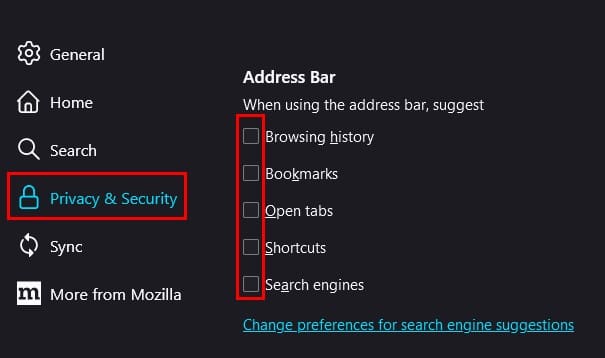

Očistite povijest URL adresa u adresnoj traci na Firefoxu i zadržite svoje sesije privatnima slijedeći ove brze i jednostavne korake.

Spriječite da se obično upozorenje pojavljuje kada otvorite datoteke putem hiperlinka unutar Microsoft Office 365 datoteka.

Postavite Chrome da briše kolačiće pri izlasku kako biste poboljšali sigurnost brisanjem kolačića čim zatvorite sve prozore preglednika. Evo kako.

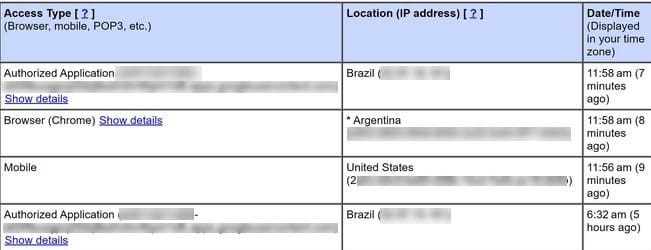

Provjerite povijest aktivnosti prijave na Gmail i saznajte koje ste e-mailove poslali ili izbrisali slijedeći ove jednostavne upute za početnike.

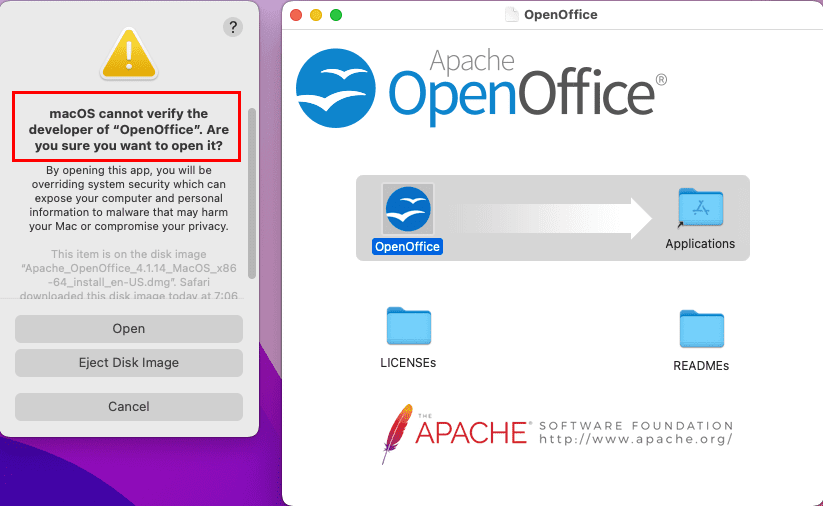

Greška nepoznatog developera na macOS-u može biti glavobolja. Pročitajte ovaj članak odmah kako biste pronašli dokazane metode koje će odmah popraviti problem!

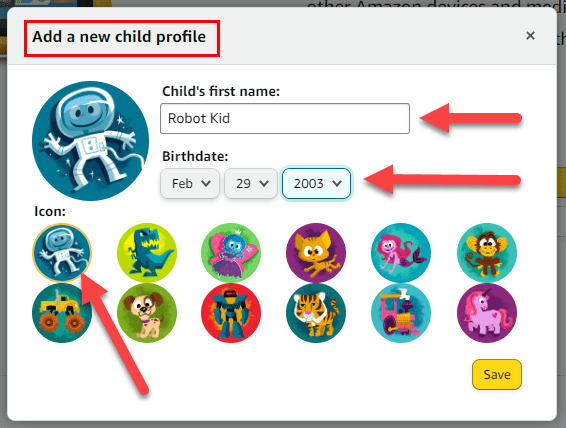

Želite li stvoriti sigurno OTT iskustvo za djecu kod kuće? Pročitajte ovog vodiča sada kako biste saznali više o profilima Amazon Prime Video za djecu.

Windows 11 vs. MacOS – Otkrijte neke od ključnih razlika između ovih operativnih sustava kako biste olakšali svoj izbor uređaja.

Kako spriječiti slučajno biranje broja ("butt-dialing") na vašem Android pametnom telefonu.

Saznajte kako promijeniti lozinku u Messengeru i osigurati svoj račun od cyber prijetnji. Redovito mijenjanje lozinke je ključna sigurnosna mjera.

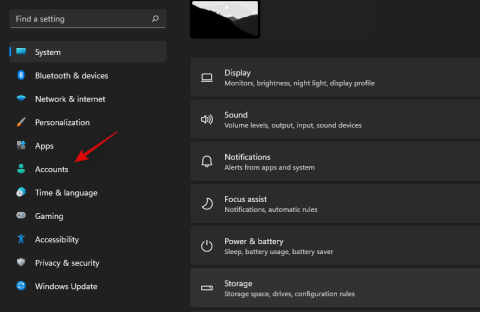

U sustavu Windows 10 postoji više načina za prijavu na računalo nego ikad. Možete se odlučiti za korištenje lozinke, PIN koda ili korištenje Windows Hello i njegove biometrije

Postoji nekoliko načina za zaključavanje računala sa sustavom Windows 10, ali jeste li znali da to činite pomoću prečaca na zaslonu koji kreirate? Izrada prečaca za zaključavanje

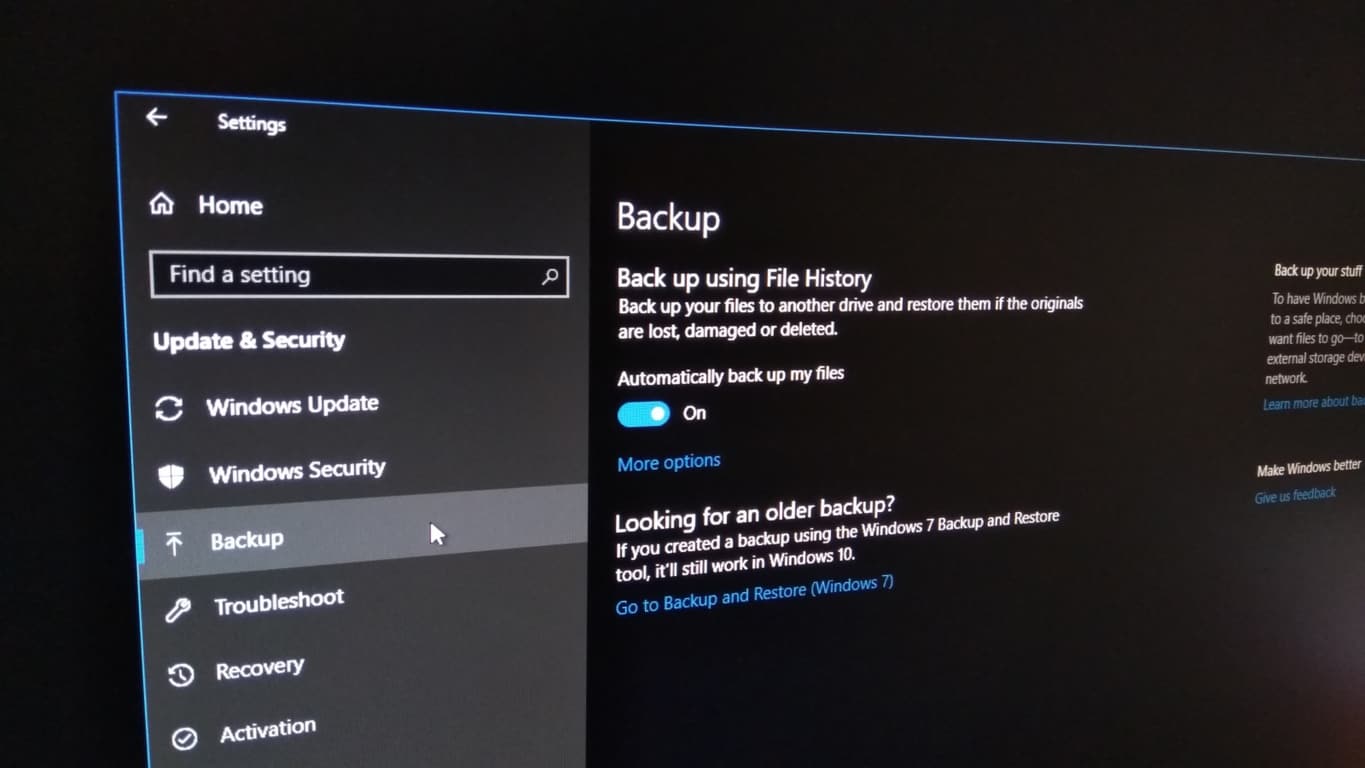

U sustavu Windows 10 značajka Povijest datoteka omogućuje vam sigurnosno kopiranje datoteka i mapa na sigurne lokacije u slučaju da nešto slučajno izbrišete. Po

Zombi računalo je stroj koji više nema svoju volju jer hakeri mogu daljinski kontrolirati njegovo ponašanje.

Ako nemate pristup svom YouTube računu, idite na stranicu za oporavak računa i odgovorite na sigurnosna pitanja da biste oporavili svoj račun.

Računala su postala integriranija u naše živote nego ikad i zato proizvođači traže nove načine za uštedu energije na vašim mobilnim uređajima. Međutim, isprobani priručnik Sleep w…

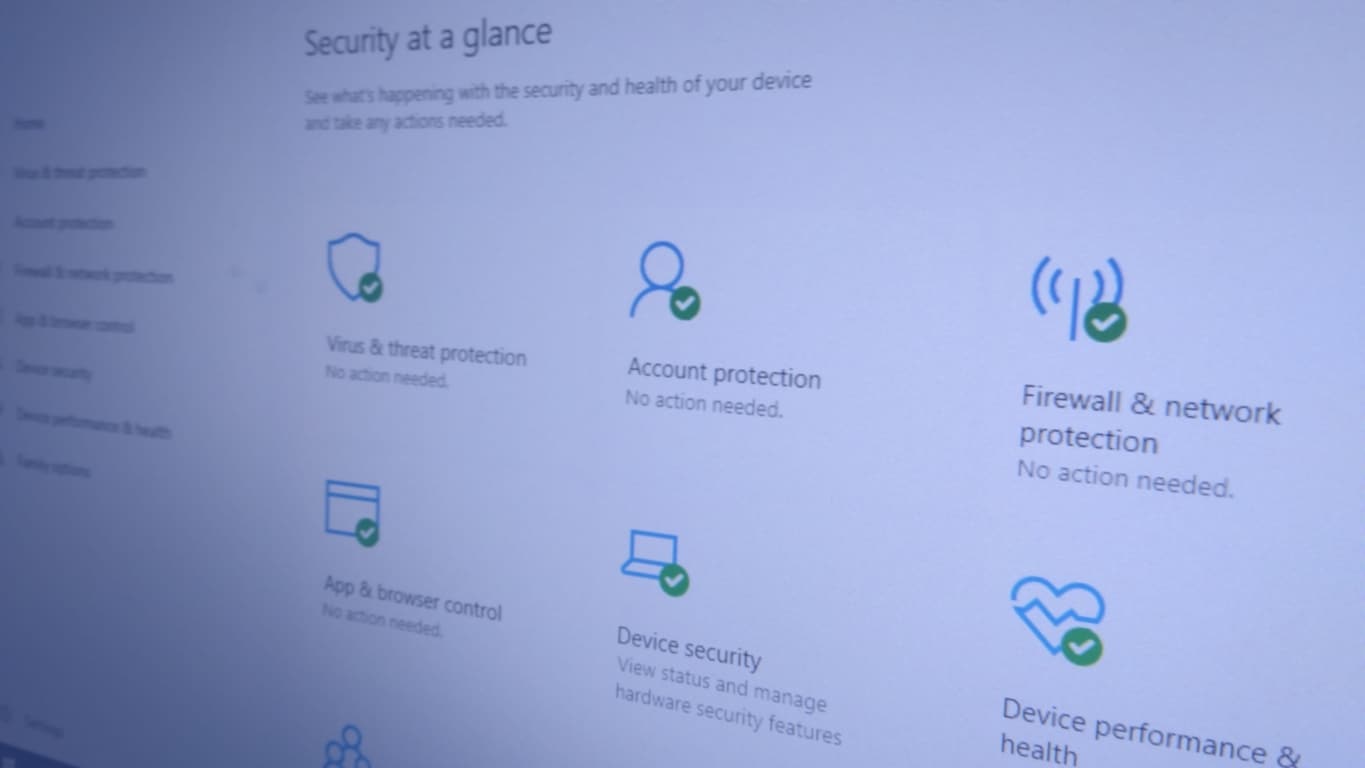

Windows Security pruža ugrađenu sigurnosnu zaštitu unutar Windows 10. Iako je obično najbolje prepustiti vlastitim uređajima u pozadini, možda biste trebali

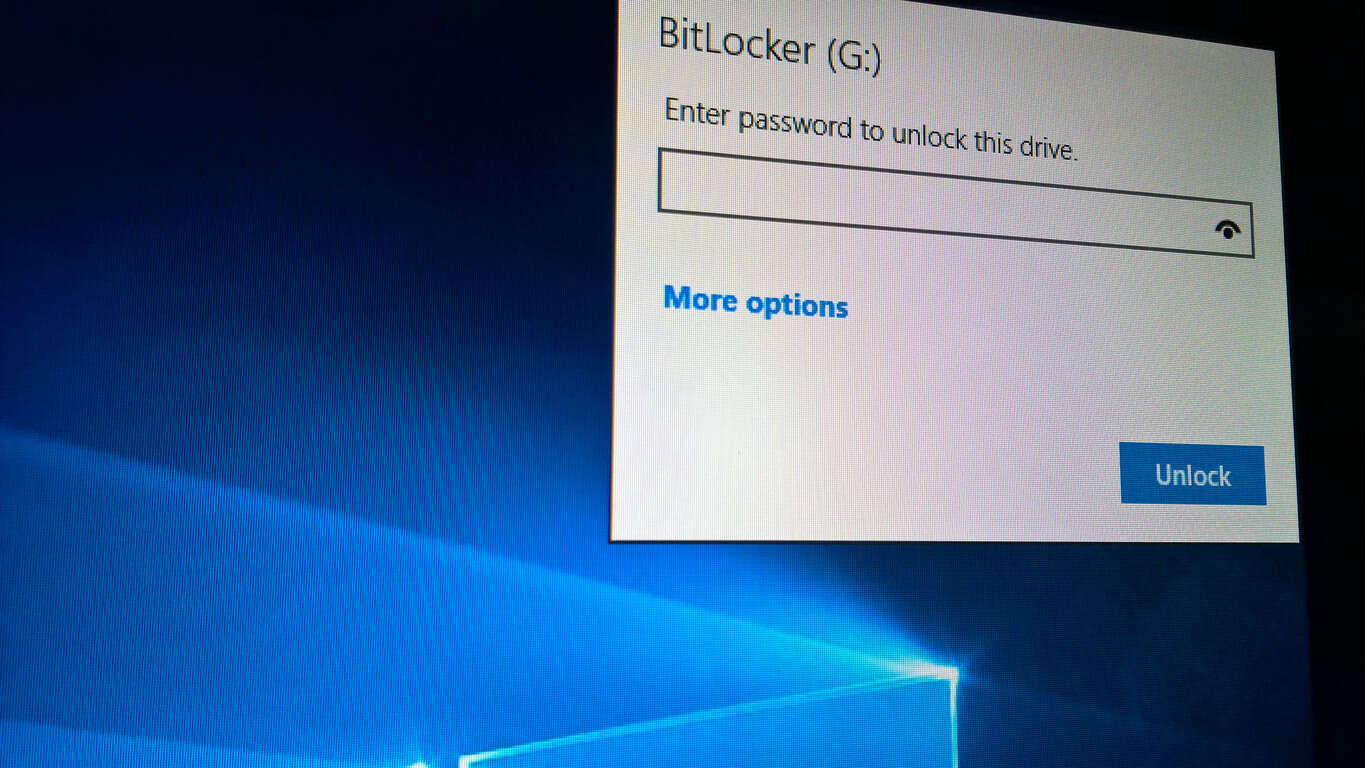

U današnjem svijetu informacije su moć, a u slučaju da vam se ukradu osobni računalni uređaji, to bi značilo pristup velikom broju vaših informacija.

Umjetna inteligencija nije u budućnosti, ovdje je upravo u sadašnjosti. U ovom blogu Pročitajte kako su aplikacije umjetne inteligencije utjecale na različite sektore.

Jeste li i vi žrtva DDOS napada i zbunjeni ste metodama prevencije? Pročitajte ovaj članak kako biste riješili svoje upite.

Možda ste čuli da hakeri zarađuju mnogo novca, ali jeste li se ikada zapitali kako zarađuju toliki novac? raspravimo.

Želite li vidjeti revolucionarne izume Googlea i kako su ti izumi promijenili život svakog čovjeka danas? Zatim čitajte na blogu kako biste vidjeli Googleove izume.

Koncept samovozećih automobila koji će krenuti na ceste uz pomoć umjetne inteligencije san je koji već neko vrijeme imamo. No, unatoč nekoliko obećanja, nigdje ih nema. Pročitajte ovaj blog kako biste saznali više…

Kako se znanost razvija velikom brzinom, preuzimajući mnoge naše napore, raste i rizik da se podvrgnemo neobjašnjivoj Singularnosti. Pročitajte što bi za nas mogla značiti singularnost.

Metode pohrane podataka su se razvijale možda od rođenja podataka. Ovaj blog pokriva evoluciju pohrane podataka na temelju infografike.

Pročitajte blog kako biste na najjednostavniji način upoznali različite slojeve u arhitekturi velikih podataka i njihove funkcionalnosti.

U ovom digitalnom svijetu, pametni kućni uređaji postali su ključni dio života. Evo nekoliko nevjerojatnih prednosti pametnih kućnih uređaja o tome kako naš život čine vrijednim življenja i jednostavnijim.

Nedavno je Apple izdao macOS Catalina 10.15.4 dodatak ažuriranju kako bi riješio probleme, ali čini se da ažuriranje uzrokuje više problema koji dovode do zalijevanja mac strojeva. Pročitajte ovaj članak da biste saznali više