ocservi installimine

ocservi seadistamine

Käivitage ocserv ja looge ühendus Cisco AnyConnecti abil

OpenConnecti server, tuntud ka kui ocserv, on VPN-server, mis suhtleb SSL-i kaudu. Disaini järgi on selle eesmärk saada turvaliseks, kergeks ja kiireks VPN-serveriks. OpenConnecti server kasutab OpenConnecti SSL VPN-protokolli. Kirjutamise ajal oli sellel ka eksperimentaalne ühilduvus klientidega, kes kasutavad AnyConnecti SSL VPN-protokolli.

See artikkel näitab teile, kuidas installida ja seadistada ocserv Ubuntu 14.04 x64 jaoks.

ocservi installimine

Kuna Ubuntu 14.04 ei tarnita koos ocserviga, peame lähtekoodi alla laadima ja selle kompileerima. ocservi uusim stabiilne versioon on 0.9.2.

Laadige ocserv alla ametlikult saidilt.

wget ftp://ftp.infradead.org/pub/ocserv/ocserv-0.9.2.tar.xz

tar -xf ocserv-0.9.2.tar.xz

cd ocserv-0.9.2

Järgmisena installige kompileerimissõltuvused.

apt-get install build-essential pkg-config libgnutls28-dev libwrap0-dev libpam0g-dev libseccomp-dev libreadline-dev libnl-route-3-dev

Kompileerige ja installige ocserv.

./configure

make

make install

ocservi seadistamine

Kataloogi alla paigutatakse näidiskonfiguratsioonifail ocser-0.9.2/doc. Kasutame seda faili mallina. Alguses peame tegema oma CA-sertifikaadi ja serverisertifikaadi.

cd ~

apt-get install gnutls-bin

mkdir certificates

cd certificates

Loome CA mallifaili ( ca.tmpl), mille sisu on sarnane järgmisele. Saate määrata oma "cn" ja "organisatsiooni".

cn = "VPN CA"

organization = "Big Corp"

serial = 1

expiration_days = 3650

ca

signing_key

cert_signing_key

crl_signing_key

Seejärel looge CA-võti ja CA-sertifikaat.

certtool --generate-privkey --outfile ca-key.pem

certtool --generate-self-signed --load-privkey ca-key.pem --template ca.tmpl --outfile ca-cert.pem

Järgmisena looge server.tmplalloleva sisuga kohaliku serveri sertifikaadi mallifail ( ). Pöörake tähelepanu väljale "cn", see peab ühtima teie serveri DNS-nime või IP-aadressiga.

cn = "you domain name or ip"

organization = "MyCompany"

expiration_days = 3650

signing_key

encryption_key

tls_www_server

Seejärel genereerige serveri võti ja sertifikaat.

certtool --generate-privkey --outfile server-key.pem

certtool --generate-certificate --load-privkey server-key.pem --load-ca-certificate ca-cert.pem --load-ca-privkey ca-key.pem --template server.tmpl --outfile server-cert.pem

Kopeerige võti, sertifikaat ja konfiguratsioonifail ocservi konfiguratsioonikataloogi.

mkdir /etc/ocserv

cp server-cert.pem server-key.pem /etc/ocserv

cd ~/ocserv-0.9.2/doc

cp sample.config /etc/ocserv/config

cd /etc/ocserv

Redigeerige konfiguratsioonifaili all /etc/ocserv. Tühistage allpool kirjeldatud välju või muutke neid.

auth = "plain[/etc/ocserv/ocpasswd]"

try-mtu-discovery = true

server-cert = /etc/ocserv/server-cert.pem

server-key = /etc/ocserv/server-key.pem

dns = 8.8.8.8

# comment out all route fields

#route = 10.10.10.0/255.255.255.0

#route = 192.168.0.0/255.255.0.0

#route = fef4:db8:1000:1001::/64

#no-route = 192.168.5.0/255.255.255.0

cisco-client-compat = true

Loo kasutaja, keda kasutatakse ocservi sisselogimiseks.

ocpasswd -c /etc/ocserv/ocpasswd username

Luba NAT.

iptables -t nat -A POSTROUTING -j MASQUERADE

Luba IPv4 edastamine. Redigeeri faili /etc/sysctl.conf.

net.ipv4.ip_forward=1

Rakenda see modifikatsioon.

sysctl -p /etc/sysctl.conf

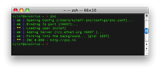

Käivitage ocserv ja looge ühendus Cisco AnyConnecti abil

Esiteks käivitage ocserv.

ocserv -c /etc/ocserv/config

Seejärel installige Cisco AnyConnect mis tahes seadmesse, nagu iPhone, iPad või Android-seade. Kuna kasutasime iseallkirjastatud serverivõtit ja sertifikaati, peame eemaldama märke valikust, mis takistab ebaturvalisi servereid. See valik asub AnyConnecti sätetes. Siinkohal saame luua uue ühenduse oma ocservi domeeninime või IP-aadressi ja loodud kasutajanime/parooliga.

Ühendage ja nautige!