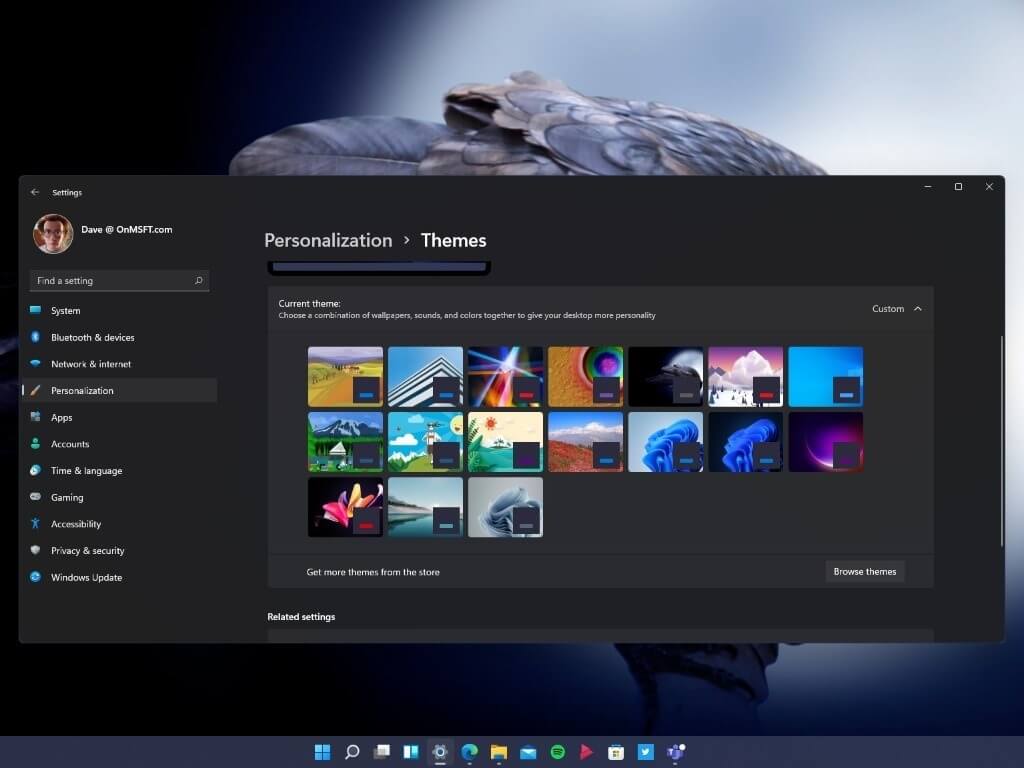

Η Jamf είναι μια εταιρεία ανάπτυξης λογισμικού που παρέχει λύσεις διαχείρισης Mac και αναπτύσσει εφαρμογές για iOS και macOS. Αυτή η εταιρεία έκανε μια συγκλονιστική ανακάλυψη μιας ευπάθειας σε υπολογιστές macOS που μπορεί να επιτρέψει στο κακόβουλο λογισμικό XCSSET να έχει πρόσβαση, χωρίς περιορισμούς, σε εκείνα τα μέρη του λειτουργικού συστήματος που συνήθως απαιτούν άδεια. Οι προσβάσιμες λειτουργίες περιλαμβάνουν μικρόφωνο, κάμερα web και εγγραφή της οθόνης χωρίς άδεια.

Συντελεστές εικόνας: Jamf

Το κακόβουλο λογισμικό XCSSET ανακαλύφθηκε από τις υπηρεσίες Trend Micro Antivirus πέρυσι το 2020. Διαπιστώθηκε ότι αυτό το κακόβουλο λογισμικό στόχευε τους προγραμματιστές της Apple και τα έργα τους Xcode. Μόλις μολυνθούν οι ημιτελείς εφαρμογές, το κακόβουλο λογισμικό θα εξαπλωθεί σε όλους όσους χρησιμοποιούν, κωδικοποιούν ή δοκιμάζουν αυτές τις εφαρμογές. Η Trend Micro περιέγραψε αυτή τη στρατηγική ως επίθεση στην αλυσίδα εφοδιασμού, πράγμα που σήμαινε ότι το κακόβουλο λογισμικό δεν επιτέθηκε στους τελικούς χρήστες στην αρχική φάση, αλλά επικεντρώθηκε στους εγκαταστάτες εφαρμογών και μεταμφιέστηκε μέσα του. Αυτό το κακόβουλο λογισμικό έχει ενημερωθεί τακτικά με νεότερες παραλλαγές που βρέθηκαν σε όλο τον κόσμο και στοχεύουν και τις συσκευές Apple με τσιπ M1 .

Εικόνα: Trend Micro

Πώς λειτουργεί το κακόβουλο λογισμικό XCSSET;

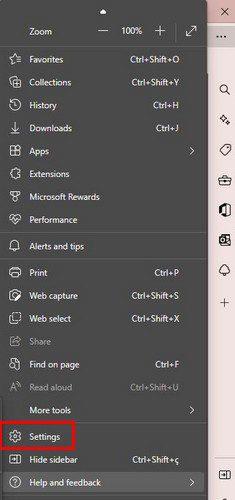

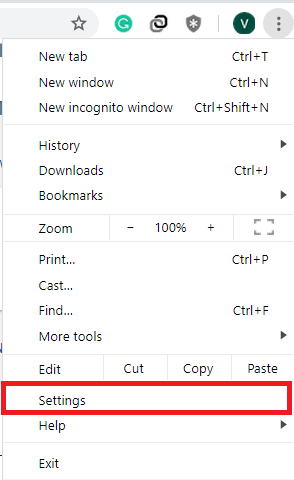

Η Trend Micro περιγράφει τη λειτουργία του κακόβουλου λογισμικού στον υπολογιστή του θύματος ως δύο ημέρες μηδέν. Η πρώτη μέρα είναι να χακάρετε το πρόγραμμα περιήγησης Safari και να αποκτήσετε όλα τα cookies με τα οποία ο χάκερ μπορεί να έχει πρόσβαση σε όλους τους διαδικτυακούς λογαριασμούς του χρήστη. Το δεύτερο zero-day χρησιμοποιείται για την εγκατάσταση μιας έκδοσης ανάπτυξης του προγράμματος περιήγησης Safari που επιτρέπει στους χάκερ να ελέγχουν την πρόσβαση σε οποιονδήποτε ιστότοπο. Ωστόσο, ο Jamf ανακάλυψε ότι υπήρχε μια τρίτη ημέρα μηδέν που επέτρεπε στον εισβολέα να τραβήξει στιγμιότυπα οθόνης της οθόνης του χρήστη χωρίς να το γνωρίζει.

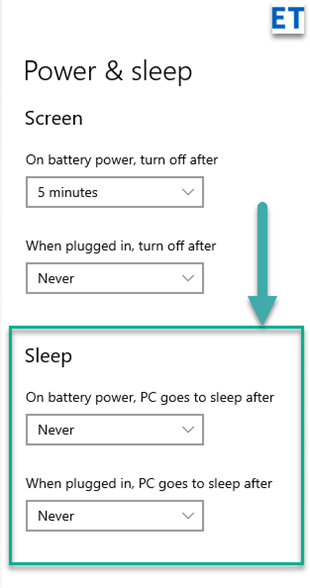

Εικόνα: Apple

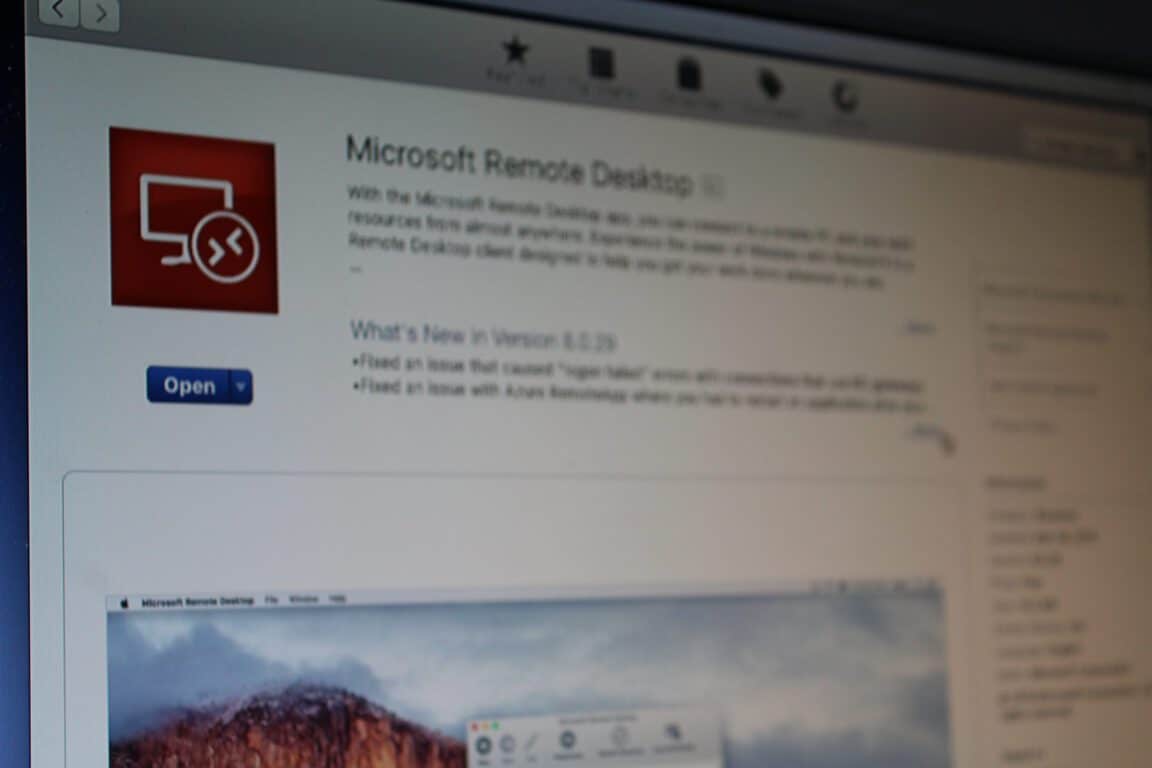

Οι ερευνητές του Jamf Jaron Bradley, Ferdous Saljooki και Stuart Ashenbrenner εξήγησαν περαιτέρω ότι αυτό το κακόβουλο λογισμικό αναζητά ήδη εγκατεστημένες εφαρμογές στον υπολογιστή του θύματος που διαθέτουν δικαιώματα κοινής χρήσης οθόνης . Μόλις εντοπιστεί, αυτό το κακόβουλο λογισμικό εισάγει κώδικα εγγραφής οθόνης σε αυτές τις εφαρμογές, ο οποίος στη συνέχεια λειτουργεί ως γουρουνάκι. Οι πιο δημοφιλείς εφαρμογές περιλαμβάνουν το Zoom, το Slack και το WhatsApp που μοιράζονται εν αγνοία τους τα δικαιώματα τους στο macOS με αυτό το κακόβουλο λογισμικό. Το κακόβουλο λογισμικό XCSSET υπογράφει επίσης ένα νέο πιστοποιητικό πακέτου εφαρμογών που το βοηθά να αποφύγει την επισήμανση από την ασφάλεια του macOS.

Εικόνα: Google

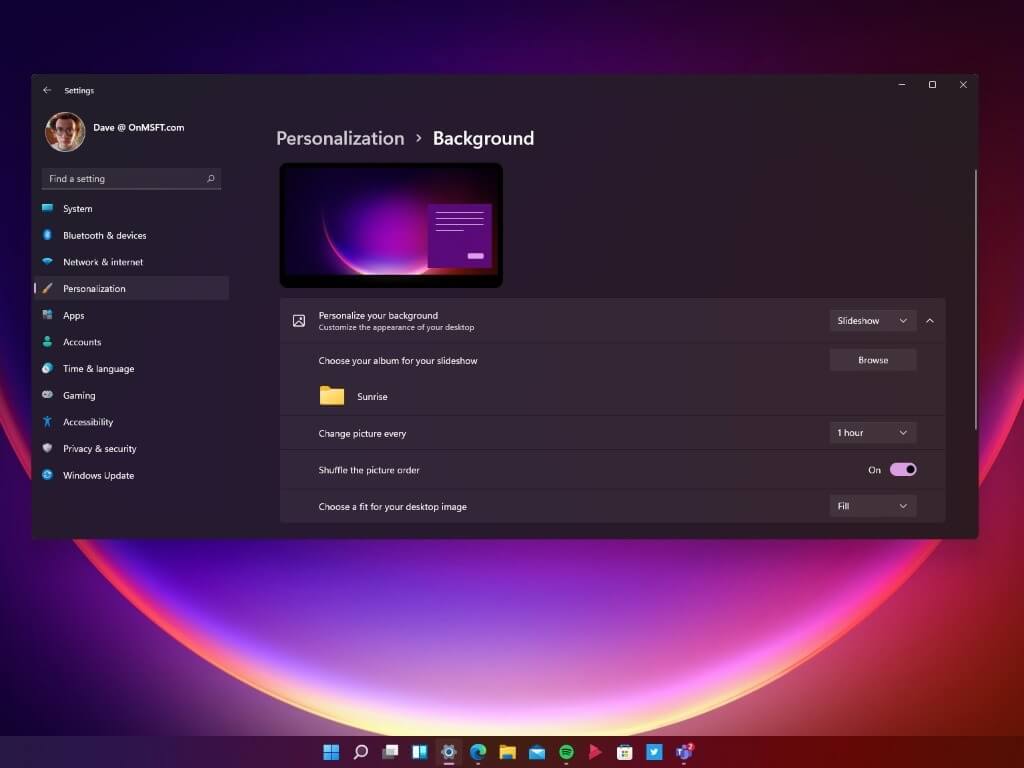

Σε ένα ιδανικό σενάριο, το macOS έχει σχεδιαστεί για να λαμβάνει άδεια από τον χρήστη προτού παραχωρήσει πρόσβαση και δικαιώματα σε οποιαδήποτε εφαρμογή. Αυτό περιλαμβάνει την εγγραφή της οθόνης, τη χρήση του μικροφώνου της κάμερας web και του χώρου αποθήκευσης. Ωστόσο, αυτό το κακόβουλο λογισμικό ήταν σε θέση να παρακάμψει αυτές τις άδειες, καθώς χρησιμοποιούσε την ιδέα του piggyback να ελπίζει σε μια βόλτα για να ξεφύγει από το ραντάρ με νόμιμο λογισμικό.

Τέλος, ο Jamf ανέφερε επίσης ότι παρόλο που τα ευρήματά τους περιελάμβαναν το γεγονός ότι το κακόβουλο λογισμικό απαθανάτιζε στιγμιότυπα οθόνης της επιφάνειας εργασίας του θύματος, θα μπορούσε να προγραμματιστεί σε πολύ περισσότερα από αυτό. Αυτό το κακόβουλο λογισμικό μπορεί να έχει πρόσβαση στην κάμερα web, στο μικρόφωνο, στο πληκτρολόγιο του χρήστη και να καταγράφει όλα τα προσωπικά δεδομένα του χρήστη.

Η Apple επιβεβαίωσε ότι η τελευταία της ενημέρωση θα διορθώσει αυτό το σφάλμα στο macOS 11.4 το οποίο έχει ήδη αρχίσει να κυκλοφορεί στους χρήστες