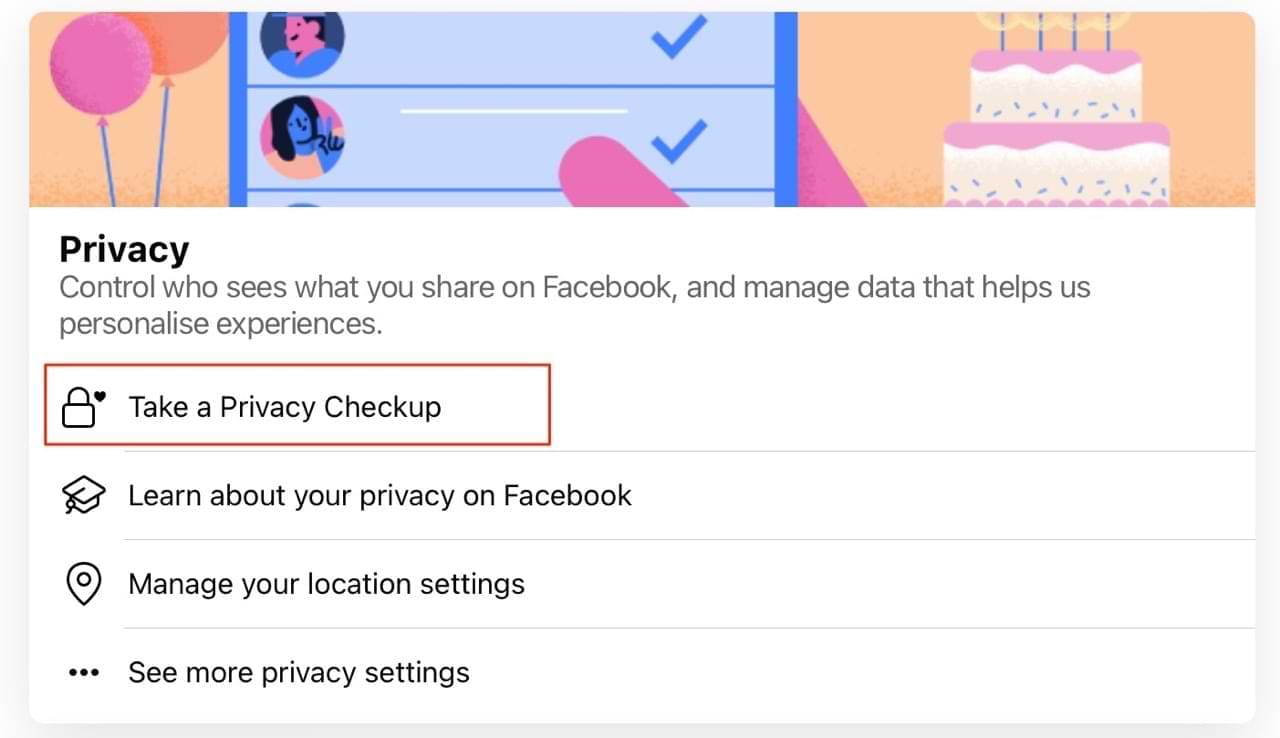

Πώς να αλλάξετε τις ρυθμίσεις απορρήτου του Facebook σε τηλέφωνο ή tablet

Γνωρίζοντας πώς να αλλάξετε τις ρυθμίσεις απορρήτου του Facebook σε τηλεφώνου ή tablet, θα διευκολύνει τη διαχείριση του λογαριασμού σας.

Τον Μάρτιο του 2018 Let's Encrypt προστέθηκε υποστήριξη για πιστοποιητικά μπαλαντέρ. Τα πιστοποιητικά μπαλαντέρ σάς επιτρέπουν να ασφαλίζετε όλους τους υποτομείς πρώτου επιπέδου ενός τομέα με ένα μόνο πιστοποιητικό. Τα πιστοποιητικά μπαλαντέρ είναι διαθέσιμα μόνο μέσω του ACMEv2, το οποίο είναι μια ενημερωμένη έκδοση του πρωτοκόλλου ACME. Για να χρησιμοποιήσετε το ACMEv2 για πιστοποιητικά με χαρακτήρες μπαλαντέρ ή χωρίς μπαλαντέρ, θα χρειαστείτε έναν πελάτη που να έχει ενημερωθεί για να υποστηρίζει το ACMEv2. Ένας τέτοιος πελάτης είναι ο acme.sh, ο οποίος είναι ένας πελάτης πρωτοκόλλου ACME/ACMEv2 γραμμένος καθαρά σε γλώσσα Shell (κέλυφος Unix) χωρίς εξαρτήσεις. Επιπλέον, οι τομείς μπαλαντέρ πρέπει να επικυρωθούν χρησιμοποιώντας τον τύπο πρόκλησης DNS-01. Αυτό σημαίνει ότι πρέπει να τροποποιήσετε τις εγγραφές DNS TXT για να αποδείξετε τον έλεγχο ενός τομέα για να αποκτήσετε ένα πιστοποιητικό μπαλαντέρ.

Σε αυτόν τον οδηγό, εξηγούμε πώς να αποκτήσετε και να αναπτύξετε δωρεάν πιστοποιητικά μπαλαντέρ από το Let's Encrypt στο Ubuntu 19.04 χρησιμοποιώντας το εργαλείο acme.shπελάτη, Lexicon για αυτόματο χειρισμό των εγγραφών DNS καταναλώνοντας το Vultr API και αναπτύσσοντας πιστοποιητικά στον διακομιστή ιστού Nginx.

example.comως παράδειγμα τομέα.Ελέγξτε την έκδοση του Ubuntu.

lsb_release -ds

# Ubuntu 19.04

Δημιουργήστε έναν νέο λογαριασμό χρήστη με sudoπρόσβαση και το όνομα χρήστη που προτιμάτε και μεταβείτε σε αυτόν. χρησιμοποιούμε johndoe.

adduser johndoe --gecos "John Doe"

usermod -aG sudo johndoe

su - johndoe

ΣΗΜΕΙΩΣΗ : Αντικαταστήστε το johndoeμε το όνομα χρήστη σας.

Ρυθμίστε τη ζώνη ώρας.

sudo dpkg-reconfigure tzdata

Βεβαιωθείτε ότι το σύστημά σας στο Ubuntu είναι ενημερωμένο.

sudo apt update && sudo apt upgrade -y

Εγκαταστήστε τα απαραίτητα πακέτα.

sudo apt install -y git wget curl socat

Εγκαταστήστε τον διακομιστή web Nginx.

sudo apt install -y nginx

Ελέγξτε την έκδοση.

sudo nginx -v

# nginx version: nginx/1.15.9 (Ubuntu)

Ως πρώτο βήμα στη διαδικασία λήψης πιστοποιητικών χαρακτήρων μπαλαντέρ από το Let's Encrypt χρησιμοποιώντας acme.sh και Vultr API, πρέπει να εγκαταστήσετε το Python και το Lexicon . Το Lexicon είναι ένα πακέτο Python που παρέχει έναν τρόπο χειρισμού εγγραφών DNS σε πολλούς παρόχους DNS με τυποποιημένο τρόπο.

Εγκαταστήστε την Python εάν δεν είναι ήδη εγκατεστημένη στο σύστημά σας.

sudo apt install -y python3

Επιβεβαιώστε την εγκατάσταση επαληθεύοντας την έκδοση.

python3 --version

# Python 3.7.3

Εγκαταστήστε το εργαλείο Lexicon. Το λεξικό είναι ένα εργαλείο Python που σας επιτρέπει να χειρίζεστε τις εγγραφές DNS σε διάφορους παρόχους DNS με τυποποιημένο τρόπο.

sudo apt install -y lexicon

Ελέγξτε την έκδοση Lexicon.

lexicon --version

# lexicon 3.0.8

acme.shπελάτηAcme.shείναι ένας πελάτης πρωτοκόλλου ACME γραμμένος αποκλειστικά σε γλώσσα Shell (κέλυφος Unix) που αυτοματοποιεί τη διαδικασία λήψης ενός υπογεγραμμένου πιστοποιητικού μέσω του Let's Encrypt. Υποστηρίζει ACME v1 και ACME v2, και το πιο σημαντικό υποστηρίζει πιστοποιητικά μπαλαντέρ ACME v2. Σε αυτήν την ενότητα, εγκαθιστούμε ένα σενάριο Acme.sh.

ΣΗΜΕΙΩΣΗ: Συνιστάται η χρήση rootχρήστη για εγκατάσταση acme.sh, αν και δεν απαιτεί root/ sudoπρόσβαση.

Μετάβαση σε rootχρήστη από τον κανονικό χρήστη, εάν τον έχετε δημιουργήσει.

sudo su - root

Λήψη και εγκατάσταση acme.sh.

git clone https://github.com/Neilpang/acme.sh.git

cd acme.sh

./acme.sh --install --accountemail "[email protected]"

source ~/.bashrc

cd

Ελέγξτε την έκδοση.

acme.sh --version

# v2.8.2

Για να αποκτήσουμε ένα πιστοποιητικό μπαλαντέρ, μπορούμε να χρησιμοποιήσουμε μόνο τη μέθοδο επικύρωσης DNS. Χρησιμοποιούμε Lexicon και Vultr DNS API για να χειριστούμε τις εγγραφές TXT DNS.

Αποκτήστε πιστοποιητικά μπαλαντέρ RSA και ECC για τον τομέα σας.

# Configure your API key and username

export PROVIDER=vultr

export LEXICON_VULTR_USERNAME="[email protected]"

export LEXICON_VULTR_TOKEN="XXXXXXXXXXXXXXX"

# RSA 2048

acme.sh --issue --dns dns_lexicon -d example.com -d '*.example.com' --keylength 2048

# ECC 256

acme.sh --issue --dns dns_lexicon -d example.com -d '*.example.com' --keylength ec-256

ΣΗΜΕΙΩΣΗ : Μην ξεχάσετε να αντικαταστήσετε example.comτο όνομα τομέα σας και να αντικαταστήσετε τις τιμές κράτησης θέσης Vultr API με τις δικές σας.

Αφού εκτελέσετε τις προηγούμενες εντολές, τα πιστοποιητικά και τα κλειδιά σας βρίσκονται σε:

~/.acme.sh/example.comκατάλογος.~/.acme.sh/example.com_eccκατάλογος.ΣΗΜΕΙΩΣΗ : Δεν πρέπει να χρησιμοποιείτε τα αρχεία πιστοποιητικών στο ~/.acme.sh/φάκελο, είναι μόνο για εσωτερική χρήση, η δομή του καταλόγου ενδέχεται να αλλάξει στο μέλλον.

Για να καταχωρήσετε τα πιστοποιητικά σας, μπορείτε να εκτελέσετε:

acme.sh --list

Δημιουργήστε έναν φάκελο για να αποθηκεύσετε τα πιστοποιητικά σας στην παραγωγή. Χρησιμοποιούμε /etc/letsencryptκατάλογο.

sudo mkdir -p /etc/letsencrypt/example.com

sudo mkdir -p /etc/letsencrypt/example.com_ecc

Εγκαταστήστε/αντιγράψτε πιστοποιητικά για χρήση παραγωγής στον διακομιστή σας.

# RSA

acme.sh --install-cert -d example.com \

--cert-file /etc/letsencrypt/example.com/cert.pem \

--key-file /etc/letsencrypt/example.com/private.key \

--fullchain-file /etc/letsencrypt/example.com/fullchain.pem \

--reloadcmd "sudo systemctl reload nginx.service"

# ECC/ECDSA

acme.sh --install-cert -d example.com --ecc \

--cert-file /etc/letsencrypt/example.com_ecc/cert.pem \

--key-file /etc/letsencrypt/example.com_ecc/private.key \

--fullchain-file /etc/letsencrypt/example.com_ecc/fullchain.pem \

--reloadcmd "sudo systemctl reload nginx.service"

Τώρα που αποκτήσαμε επιτυχώς πιστοποιητικά μπαλαντέρ από το Let's Encrypt, πρέπει να διαμορφώσουμε τον διακομιστή web Nginx. Όλα τα πιστοποιητικά ανανεώνονται αυτόματα κάθε 60 ημέρες.

Αφού αποκτήσετε και εγκαταστήσετε πιστοποιητικά στην τοποθεσία που προτιμάτε, μπορείτε να αποσυνδεθείτε από rootχρήστη σε κανονικό sudoχρήστη και να συνεχίσετε να διαχειρίζεστε τον διακομιστή σας χρησιμοποιώντας sudoεάν απαιτείται.

exit

Εκτελέστε sudo vim /etc/nginx/sites-available/example.com.confκαι συμπληρώστε το αρχείο με το ακόλουθο περιεχόμενο. Αντικαταστήστε όλες τις εμφανίσεις example.comμε το δικό σας όνομα τομέα.

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name example.com *.example.com;

root /var/www/example.com;

# RSA

ssl_certificate /etc/letsencrypt/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com/private.key;

# ECDSA

ssl_certificate /etc/letsencrypt/example.com_ecc/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/example.com_ecc/private.key;

}

Ενεργοποιήστε τη νέα example.com.confδιαμόρφωση συνδέοντας το αρχείο στον sites-enabledκατάλογο.

sudo ln -s /etc/nginx/sites-available/example.com.conf /etc/nginx/sites-enabled/

Δοκιμάστε τη διαμόρφωση Nginx.

sudo nginx -t

Επαναφόρτωση Nginx.

sudo systemctl reload nginx.service

Αυτό είναι. Αναπτύξαμε πιστοποιητικά μπαλαντέρ στο Nginx, χρησιμοποιώντας acme.sh, Lexicon και Vultr API. Τα πιστοποιητικά μπαλαντέρ μπορεί να είναι χρήσιμα όταν θέλετε να εξασφαλίσετε πολλούς υποτομείς πρώτου επιπέδου που δημιουργούνται δυναμικά.

Γνωρίζοντας πώς να αλλάξετε τις ρυθμίσεις απορρήτου του Facebook σε τηλεφώνου ή tablet, θα διευκολύνει τη διαχείριση του λογαριασμού σας.

Εάν έχετε ορίσει μια οθόνη κλειδώματος στη συσκευή Android, η οθόνη εισαγωγής PIN θα διαθέτει ένα κουμπί Επείγουσας Κλήσης στο κάτω μέρος της οθόνης. Το κουμπί αυτό επιτρέπει σε οποιονδήποτε να καλέσει το 911 σε περίπτωση έκτακτης ανάγκης χωρίς να χρειάζεται να εισάγει έναν κωδικό PIN ή μοτίβο κλειδώματος.

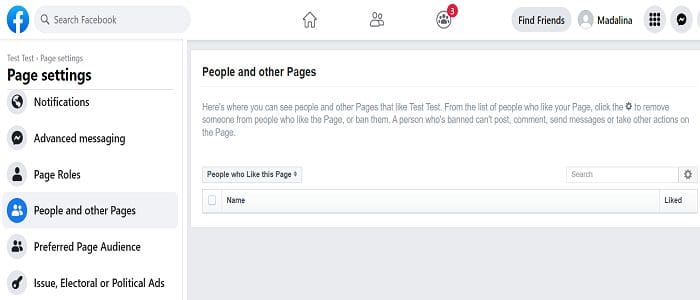

Για να αποκλείσετε κάποιον από την Επιχειρησιακή Σελίδα σας στο Facebook, πηγαίνετε στις Ρυθμίσεις, επιλέξτε Άτομα και Άλλες Σελίδες και κάντε κλικ στο Αποκλεισμός από Σελίδα.

Τα αναδυόμενα παράθυρα είναι ανεπιθύμητες διαφημίσεις ή ειδοποιήσεις που εμφανίζονται στο τηλέφωνό σας κατά την κύλιση σε ιστοσελίδες ή τη χρήση μιας εφαρμογής. Ενώ ορισμένα αναδυόμενα παράθυρα είναι αβλαβή, οι χάκερ χρησιμοποιούν δόλια αναδυόμενα παράθυρα ως τεχνικές phishing για να κλέψουν προσωπικές πληροφορίες από τη συσκευή σας.

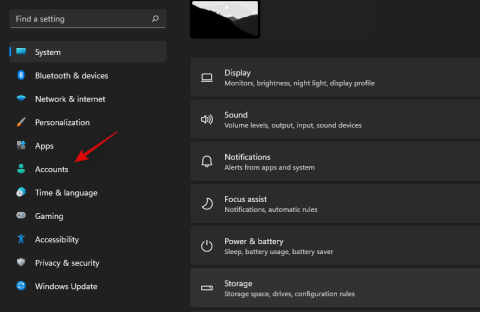

Στα Windows 10, υπάρχουν περισσότεροι τρόποι σύνδεσης στον υπολογιστή σας από ποτέ. Θα μπορούσατε να επιλέξετε να χρησιμοποιήσετε έναν κωδικό πρόσβασης, έναν κωδικό PIN ή να χρησιμοποιήσετε το Windows Hello και τα βιομετρικά του στοιχεία

Υπάρχουν διάφοροι τρόποι για να κλειδώσετε τον υπολογιστή σας με Windows 10, αλλά ξέρατε ότι το κάνετε με μια συντόμευση στην οθόνη που δημιουργείτε; Δημιουργία συντόμευσης για να κλειδώσετε

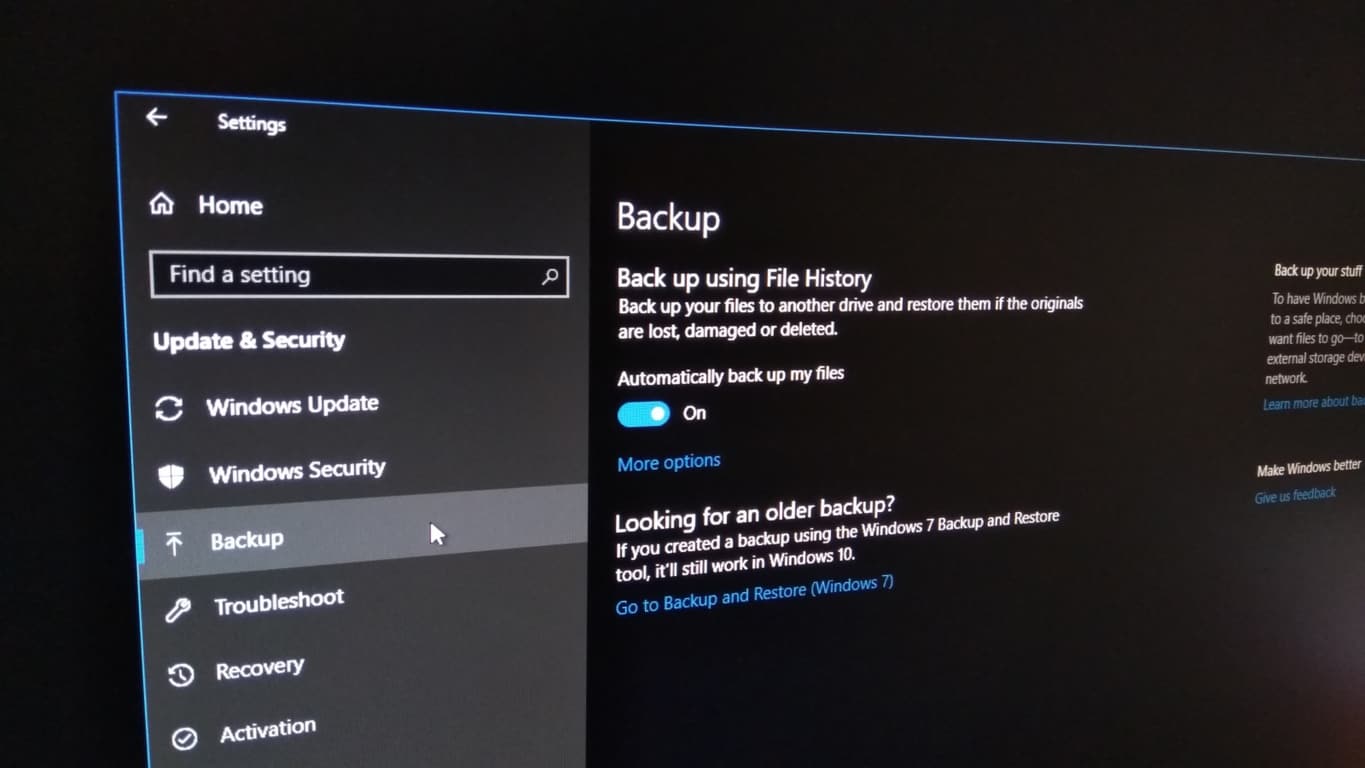

Στα Windows 10, η λειτουργία Ιστορικό αρχείων σάς επιτρέπει να δημιουργείτε αντίγραφα ασφαλείας αντιγράφων αρχείων και φακέλων σε ασφαλείς τοποθεσίες σε περίπτωση που διαγράψετε κάτι κατά λάθος. Με

Ένας υπολογιστής ζόμπι είναι ένα μηχάνημα που δεν έχει πλέον τη θέλησή του, επειδή οι χάκερ μπορούν να ελέγχουν εξ αποστάσεως τη συμπεριφορά του.

Εάν έχετε κλειδώσει τον λογαριασμό σας στο YouTube, μεταβείτε στη σελίδα ανάκτησης λογαριασμού και απαντήστε στις ερωτήσεις ασφαλείας για να ανακτήσετε τον λογαριασμό σας.

Οι υπολογιστές έχουν ενσωματωθεί περισσότερο στη ζωή μας από ποτέ, γι' αυτό οι κατασκευαστές αναζητούν νέους τρόπους εξοικονόμησης ενέργειας στις φορητές συσκευές σας. Ωστόσο, το δοκιμασμένο και δοκιμασμένο εγχειρίδιο Sleep w…

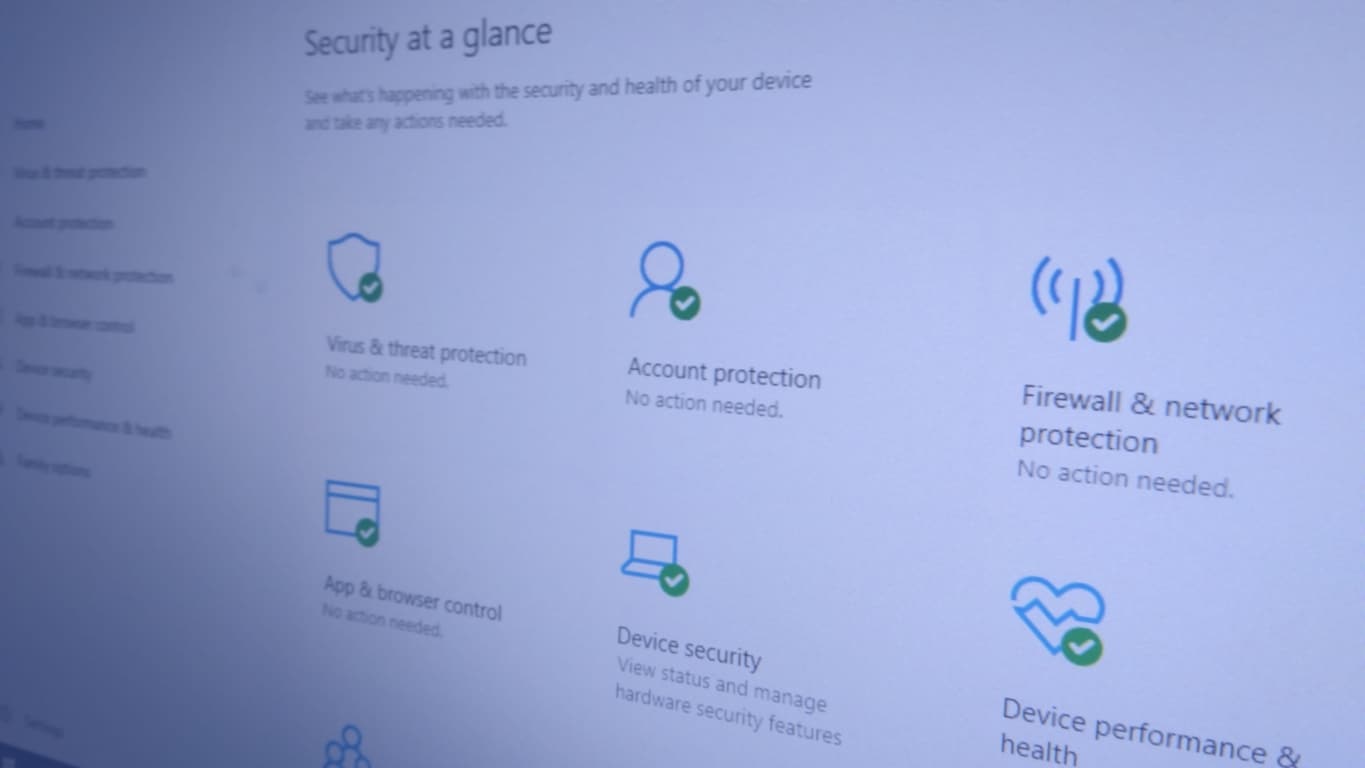

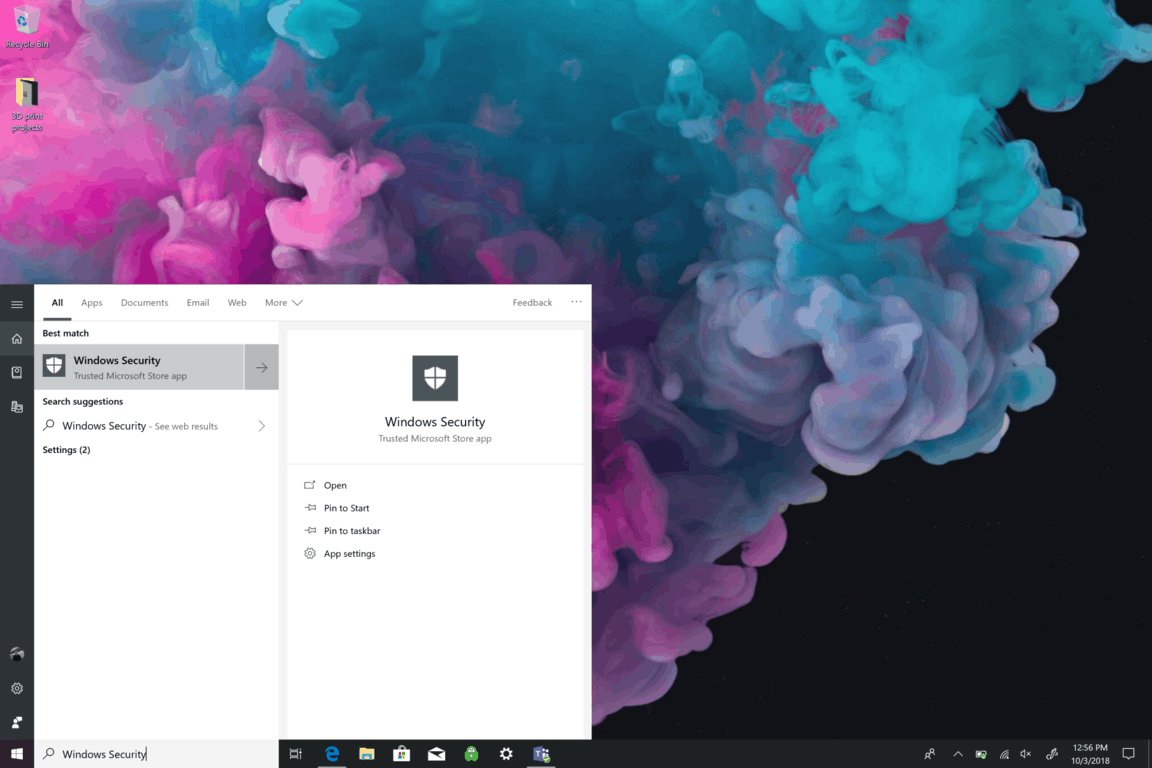

Η Ασφάλεια των Windows παρέχει ενσωματωμένες προστασίες ασφαλείας στα Windows 10. Αν και συνήθως είναι καλύτερο να αφεθεί στις δικές της συσκευές στο παρασκήνιο, ίσως θελήσετε να

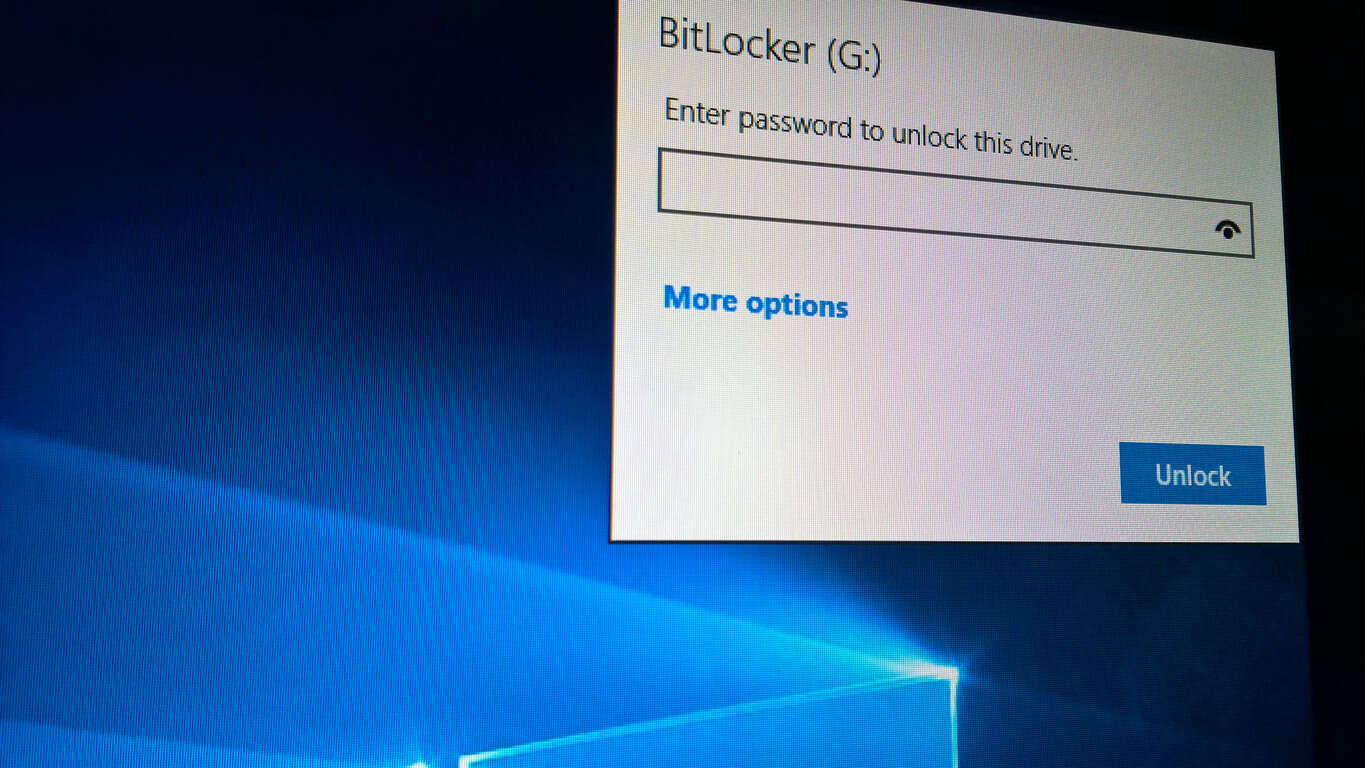

Στον σημερινό κόσμο, οι πληροφορίες είναι δύναμη, και σε περίπτωση κλοπής των προσωπικών υπολογιστικών σας συσκευών, αυτό θα σήμαινε πρόσβαση σε πολλές από τις πληροφορίες σας.

Η Ασφάλεια των Windows (παλαιότερα γνωστή ως Κέντρο ασφαλείας Windows Defender) είναι μια εξαιρετική αρχή για να δείτε ότι η συσκευή σας Windows 10 λειτουργεί ομαλά. Κάτω από τα Windows

Οι χρήστες Android και Apple έχουν έναν τρόπο να παρακολουθούν και να κλειδώνουν τα gadget τους από απόσταση. Μπορείτε να κάνετε το ίδιο με οποιονδήποτε υπολογιστή με Windows 10. Χρήσεις Find My Device στα Windows 10

Κρατήστε τις ευαίσθητες πληροφορίες σας ασφαλείς από κατασκοπευτικά μάτια. Δείτε πώς μπορείτε να αποκρύψετε τα δεδομένα της οθόνης κλειδώματος στο Android.

Εάν αντιμετωπίζετε προβλήματα με τη σύνδεση στον λογαριασμό σας 1Password, ελέγξτε τις ρυθμίσεις ημερομηνίας και ώρας και απενεργοποιήστε το VPN και το λογισμικό ασφαλείας.

Εάν το Kaspersky Antivirus δεν μπορεί να απεγκαταστήσει, αφαιρέστε το πρόγραμμα από τον Πίνακα Ελέγχου και διαγράψτε το φάκελο KasperskyLab από τον Επεξεργαστή Μητρώου.

Εισαγωγή Το Lets Encrypt είναι μια υπηρεσία αρχής έκδοσης πιστοποιητικών που προσφέρει δωρεάν πιστοποιητικά TLS/SSL. Η διαδικασία εγκατάστασης απλοποιείται από το Certbot,

Το Icinga2 είναι ένα ισχυρό σύστημα παρακολούθησης και όταν χρησιμοποιείται σε μοντέλο master-client, μπορεί να αντικαταστήσει την ανάγκη για ελέγχους παρακολούθησης που βασίζονται σε NRPE. Ο κύριος-πελάτης

Σε αυτόν τον οδηγό, θα μάθετε πώς να ρυθμίζετε τον έλεγχο ταυτότητας HTTP για έναν διακομιστή web Nginx που εκτελείται σε CentOS 7. Απαιτήσεις Για να ξεκινήσετε, θα χρειαστείτε

Η Τεχνητή Νοημοσύνη δεν είναι στο μέλλον, είναι εδώ ακριβώς στο παρόν Σε αυτό το blog Διαβάστε πώς οι εφαρμογές Τεχνητής Νοημοσύνης έχουν επηρεάσει διάφορους τομείς.

Είστε επίσης θύμα των επιθέσεων DDOS και έχετε μπερδευτεί σχετικά με τις μεθόδους πρόληψης; Διαβάστε αυτό το άρθρο για να λύσετε τις απορίες σας.

Μπορεί να έχετε ακούσει ότι οι χάκερ κερδίζουν πολλά χρήματα, αλλά έχετε αναρωτηθεί ποτέ πώς κερδίζουν τέτοια χρήματα; ας συζητήσουμε.

Θέλετε να δείτε επαναστατικές εφευρέσεις της Google και πώς αυτές οι εφευρέσεις άλλαξαν τη ζωή κάθε ανθρώπου σήμερα; Στη συνέχεια, διαβάστε στο blog για να δείτε τις εφευρέσεις της Google.

Η ιδέα των αυτοκινούμενων αυτοκινήτων να βγαίνουν στους δρόμους με τη βοήθεια της τεχνητής νοημοσύνης είναι ένα όνειρο που έχουμε εδώ και καιρό. Όμως, παρά τις πολλές υποσχέσεις, δεν φαίνονται πουθενά. Διαβάστε αυτό το blog για να μάθετε περισσότερα…

Καθώς η Επιστήμη εξελίσσεται με γρήγορους ρυθμούς, αναλαμβάνοντας πολλές από τις προσπάθειές μας, αυξάνονται και οι κίνδυνοι να υποβάλλουμε τον εαυτό μας σε μια ανεξήγητη Ιδιότητα. Διαβάστε τι σημαίνει η μοναδικότητα για εμάς.

Οι μέθοδοι αποθήκευσης των δεδομένων εξελίσσονται μπορεί να είναι από τη γέννηση των Δεδομένων. Αυτό το ιστολόγιο καλύπτει την εξέλιξη της αποθήκευσης δεδομένων με βάση ένα infographic.

Διαβάστε το ιστολόγιο για να μάθετε διαφορετικά επίπεδα στην Αρχιτεκτονική Μεγάλων Δεδομένων και τις λειτουργίες τους με τον απλούστερο τρόπο.

Σε αυτόν τον ψηφιακό κόσμο, οι έξυπνες οικιακές συσκευές έχουν γίνει κρίσιμο μέρος της ζωής. Ακολουθούν μερικά εκπληκτικά οφέλη των έξυπνων οικιακών συσκευών σχετικά με το πώς κάνουν τη ζωή μας να αξίζει και να απλοποιείται.

Πρόσφατα, η Apple κυκλοφόρησε το macOS Catalina 10.15.4 μια συμπληρωματική ενημέρωση για την επιδιόρθωση προβλημάτων, αλλά φαίνεται ότι η ενημέρωση προκαλεί περισσότερα προβλήματα που οδηγούν σε bricking των μηχανών mac. Διαβάστε αυτό το άρθρο για να μάθετε περισσότερα