Napriek tomu, že existuje nespočetné množstvo kmeňov Ransomware s nekonečnými útokmi, zdá sa, že autori Ransomware plánovali vystrašiť používateľov novšou taktikou.

Už sme dostali kmene Ransomware, ktoré by odstránili súbory, ak výkupné nebude zaplatené v predpísanom časovom limite. Ďalej existujú varianty, ktoré uzamknú údaje používateľa zmenou názvu súboru, čím je dešifrovanie ešte ťažšie. Tentokrát sa však autori Ransomware rozhodli zabezpečiť jednoduchý tok Popcorn Time Ransomware, aby znížili svoje úsilie. Alebo by sme mali povedať, že sa rozhodli byť k obetiam trochu milosrdní.

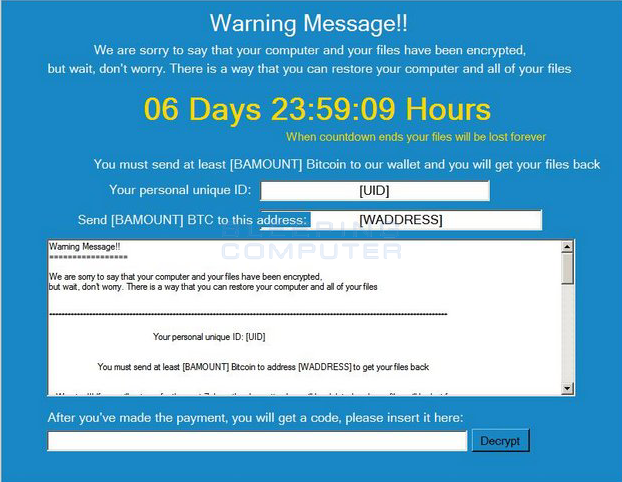

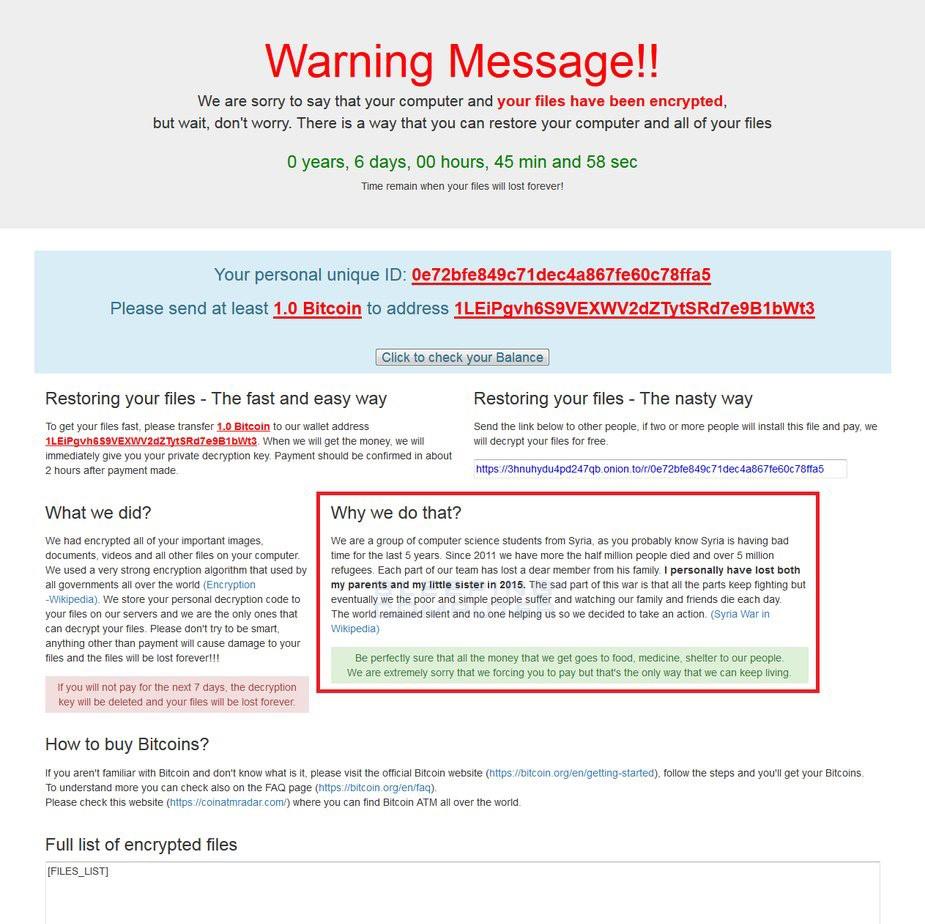

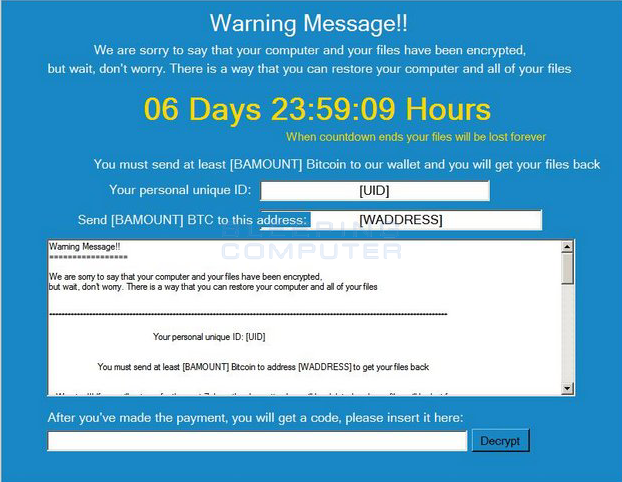

Nedávno bol MalwareHunterTeam objavený ďalší kmeň Ransomware s názvom Popcorn Time. Variant má nezvyčajný spôsob, ako vymámiť peniaze od používateľov. Ak obeť úspešne prenesie kmeň na dvoch ďalších používateľov, dostane bezplatný dešifrovací kľúč. Možno, že obeť bude musieť zaplatiť, ak to nebude môcť prejsť. Aby to bolo ešte horšie, ransomware obsahuje nedokončený kód, ktorý môže odstrániť súbory, ak používateľ štyrikrát zadá nesprávny dešifrovací kľúč.

Čo je na Popcorn Time Ransomware divné

Kmeň má odkaz na sprostredkovanie, ktorý sa uchováva, aby ho mohol preniesť na iných používateľov. Pôvodná obeť dostane dešifrovací kľúč, keď ďalšie dve zaplatia výkupné. Ale ak tak neurobia, musí zaplatiť primárna obeť. Bleeping Computer cituje: „Na uľahčenie bude poznámka o výkupnom Popcorn Time obsahovať adresu URL, ktorá ukazuje na súbor umiestnený na serveri TOR ransomvéru. V tejto chvíli je server mimo prevádzky, takže nie je isté, ako bude tento súbor vyzerať alebo ako bude zamaskovaný, aby sa ľudia oklamali, aby si ho nainštalovali.“

Ďalej môže byť k variantu pridaná ďalšia funkcia, ktorá vymaže súbory, ak používateľ 4-krát zadá nesprávny dešifrovací kľúč. Zdá sa, že Ransomware je stále vo fáze vývoja, a preto nie je známe, či v ňom táto taktika už existuje alebo je to len podvod.

Pozri tiež: Rok ransomvéru: Stručná rekapitulácia

Fungovanie Popcorn Time Ransomware

Keď je ransomvér úspešne nainštalovaný, skontroluje, či už bol ransomvér spustený prostredníctvom niekoľkých súborov, ako sú %AppData%\been_here a %AppData%\server_step_one . Ak už bol systém infikovaný ransomvérom, kmeň sa sám ukončí. Popcorn Time to pochopí, ak má systém súbor 'been_here'. Ak žiadny takýto súbor v počítači nezmizne, ransomvér pokračuje v šírení zloby. Sťahuje rôzne obrázky, ktoré môžete použiť ako pozadie alebo spustiť proces šifrovania.

Keďže je Popcorn Time stále vo fáze vývoja, šifruje iba testovací priečinok s názvom Efiles . Tento priečinok existuje na pracovnej ploche používateľov a obsahuje rôzne súbory ako .back, .backup, .ach atď. (celý zoznam prípon súborov je uvedený nižšie).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

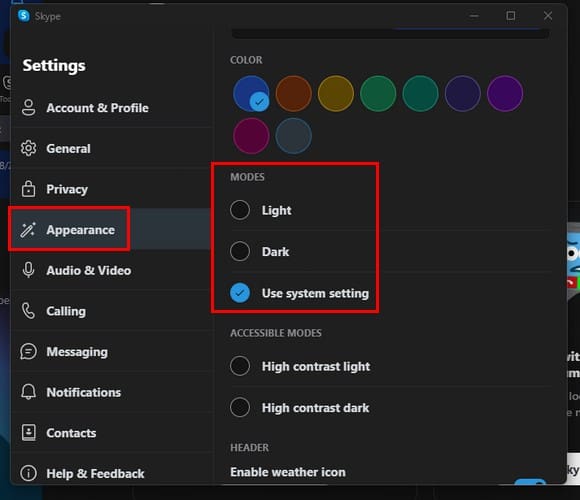

Potom ransomvér vyhľadá súbory, ktoré zodpovedajú určitým príponám, a začne šifrovať súbory pomocou šifrovania AES-256. Akonáhle je súbor zašifrovaný pomocou Popcorn Time, pridá .filock ako príponu. Ak je napríklad názov súboru „abc.docx“, zmení sa na „abc.docx.filock“. Keď sa infekcia úspešne vykoná, skonvertuje dva reťazce base64 a uloží ich ako poznámky o výkupnom s názvom restore_your_files.html a restore_your_files.txt . Potom ransomvér zobrazí výkupné HTML.

zdroj obrázka: bleepingcomputer.com

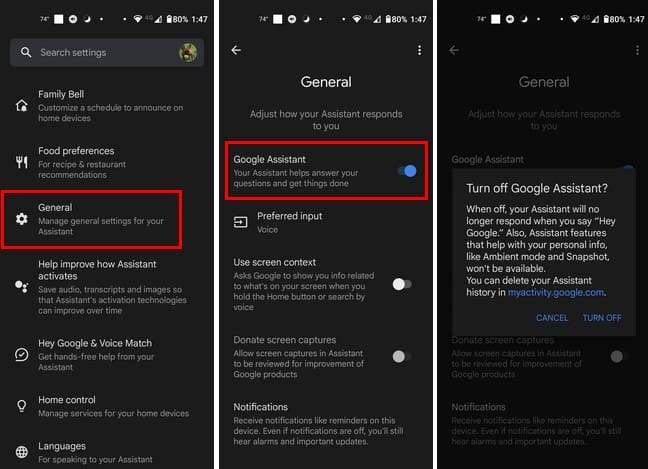

Ochrana proti ransomvéru

Hoci doteraz nebol vyvinutý žiadny detektor ani odstraňovač ransomvéru, ktorý by mohol pomôcť používateľovi po infikovaní, používateľom sa odporúča prijať preventívne opatrenia, aby sa útoku ransomvéru vyhli . Predovšetkým je potrebné zálohovať dáta . Následne si môžete zaistiť bezpečné surfovanie na internete, povoliť rozšírenie blokovania reklám, ponechať si autentický antimalvérový nástroj a tiež včas aktualizovať softvér, nástroje, aplikácie a programy nainštalované vo vašom systéme. Zrejme sa na to musíte spoľahnúť na spoľahlivé nástroje. Jedným z takýchto nástrojov je Right Backup, čo je riešenie cloudového úložiska . Pomôže vám uložiť vaše dáta v cloudovom zabezpečení s 256-bitovým AES šifrovaním.