Rask Tips: Hvordan Se Kjøpshistorikken din på Google Play

Se vår Google Play Kjøpshistorikk ved å følge disse nybegynnervennlige trinnene for å holde apputgiftene dine under kontroll.

I cybersikkerhet er det et stort antall ondsinnede trusler. Mange av disse truslene skriver skadelig programvare, selv om det er mange andre måter for nettkriminelle å være ondsinnet på. Ferdighetsnivået mellom dem varierer imidlertid mye. Mange "hackere" er bare skriptbarn , bare i stand til å kjøre eksisterende verktøy og mangler ferdighetene til å lage sine egne. Mange hackere har ferdighetene til å lage skadevare, selv om det nøyaktige kaliberet varierer veldig. Det er imidlertid ett eksklusivt nivå, APT.

APT står for Advanced Persistent Threat. De er kremen for hackere og er generelt de beste i bransjen. APT-er er ikke bare teknisk dyktige i utnyttelsesutvikling; de bruker også en rekke andre ferdigheter, inkludert subtilitet, tålmodighet og driftssikkerhet. Generelt antas det at de fleste, om ikke alle, APT-er er nasjonalstatlige aktører eller i det minste statsstøttede. Denne antagelsen er bygget ut fra tiden, innsatsen og dedikasjonen de viser for å nå målet sitt.

Fingeravtrykk av en APT

De nøyaktige målene for en APT varierer etter land, APT og angrep. De fleste hackere er motivert av personlig vinning og bryter derfor inn og prøver å hente så mye verdifull data så raskt som mulig. APT-er utfører sabotasje, spionasje eller forstyrrende angrep og er generelt politisk eller noen ganger økonomisk motiverte.

Mens de fleste trusselaktører typisk er opportunistiske, har APT-er en tendens til å være stille eller til og med veldig målrettede. I stedet for bare å utvikle utnyttelser for sårbarheter de finner, vil de identifisere et mål, finne ut hvordan de best kan infisere dem, og deretter undersøke og utvikle en utnyttelse. Vanligvis vil disse utnyttelsene være svært nøye konfigurert for å være så stille og subtile som mulig. Dette minimerer risikoen for oppdagelse, noe som betyr at utnyttelsen kan brukes på andre valgte mål før den blir oppdaget og den underliggende sårbarheten fikset.

Å utvikle bedrifter er en teknisk og tidkrevende virksomhet. Dette gjør det til en kostbar virksomhet, spesielt når man arbeider med svært komplekse systemer uten kjente sårbarheter. Ettersom nasjonalstatsmidler er tilgjengelige for APT-er, kan de vanligvis bruke mye mer tid og krefter på å identifisere disse subtile, men alvorlige sårbarhetene og deretter utvikle ekstremt komplekse utnyttelser for dem.

Attribusjon er vanskelig

Å tilskrive et angrep til en gruppe eller nasjonalstat kan være vanskelig. Ved å foreta dypdykk i den faktiske skadelige programvaren som brukes, støttesystemene og til og med sporingsmål, kan det være mulig å koble individuelle stammer av skadelig programvare til en APT ganske trygt og å koble den APT til et land.

Mange av disse svært avanserte utnyttelsene deler kodebiter fra andre utnyttelser. Spesifikke angrep kan til og med gjøre bruk av de samme nulldagssårbarhetene. Disse gjør at hendelsene kan kobles sammen og spores i stedet for som en engangs, ekstraordinær skadelig programvare.

Å spore mange handlinger fra en APT gjør det mulig å bygge opp et kart over deres valgte mål. Dette, kombinert med kunnskap om geopolitiske spenninger, kan i det minste begrense listen over potensielle statlige sponsorer. Ytterligere analyse av språket som brukes i skadelig programvare kan gi hint, selv om disse også kan forfalskes for å oppmuntre til feiltilskriving.

De fleste cyberangrep fra APT-er kommer med plausibel benektelse fordi ingen eier opp til dem. Dette lar hver ansvarlig nasjon utføre handlinger den ikke nødvendigvis ønsker å bli assosiert med eller anklaget for. Fordi de fleste APT-grupper med selvtillit tilskrives spesifikke nasjonalstater, og det antas at disse nasjonalstatene har enda mer informasjon å basere den attribusjonen på, er det rimelig sannsynlig at alle vet hvem som er ansvarlig for hva. Hvis en nasjon offisielt anklaget en annen for et angrep, ville de sannsynligvis være på mottakersiden av en gjengjeldelse. Ved å spille dum, får alle beholde sin plausible fornektelse.

Eksempler

Mange forskjellige grupper navngir APTs andre ting, noe som vanskeliggjør sporing av dem. Noen navn er bare nummererte betegnelser. Noen er basert på koblede utnyttelsesnavn er basert på stereotype navn.

Det er minst 17 APT-er tilskrevet Kina. Et APT-nummer, for eksempel APT 1, refererer til noen. APT 1 er også spesifikt PLA Unit 61398. Minst to kinesiske APT-er har fått navn med drager: Double Dragon og Dragon Bridge. Det er også Nummerert Panda og Rød Apollo.

Mange APT-er tilskrevet Iran har "kattunge" i navnet. For eksempel Helix Kitten, Charming Kitten, Remix Kitten og Pioneer Kitten. Russisk APT har ofte bjørnenavn, inkludert Fancy Bear, Cozy Bear, Bezerk Bear, Venomous Bear og Primitive Bear. Nord-Korea har blitt tilskrevet tre APT-er: Ricochet Chollima, Lazarus Group og Kimsuky.

Israel, Vietnam, Usbekistan, Tyrkia og USA har minst én tilskrevet APT. En USA-tilskrevet APT kalles Equation Group, som antas å være NSAs TAO eller Tailored Access Operations-enhet. Gruppen har fått navnet sitt fra navnet på noen av bedriftene og dens tunge bruk av kryptering.

Ligningsgruppen blir generelt sett på som den mest avanserte av alle APT-er. Det er kjent å ha forbudt enheter og modifisert dem til å inkludere skadelig programvare. Den hadde også flere deler av skadelig programvare som var unikt i stand til å infisere fastvaren til harddisker fra forskjellige produsenter, slik at skadelig programvare kunne vedvare på tvers av komplette stasjonsvisking, reinstallering av operativsystemet og alt annet enn ødeleggelse av stasjoner. Denne skadelige programvaren var umulig å oppdage eller fjerne og ville ha krevd tilgang til kildekoden til stasjonens fastvare for å utvikle.

Konklusjon

APT står for Advanced Persistent Threat og er et begrep som brukes for å referere til svært avanserte hackergrupper, vanligvis med påståtte nasjonalstatskoblinger. Nivået av dyktighet, tålmodighet og dedikasjon som APT-er viser er uovertruffen i den kriminelle verden. Kombinert med de ofte politiske målene, er det ganske klart at dette ikke er dine gjennomsnittlige hacking-for-money-grupper. I stedet for å gå for høylytte datainnbrudd, har APT-er en tendens til å være subtile og dekke sporene sine så mye som mulig.

Vanligvis trenger ikke den gjennomsnittlige brukeren å bekymre seg for APT-er. De bruker bare tiden sin på mål som er spesielt verdifulle for dem. Den gjennomsnittlige person skjuler ikke hemmeligheter en nasjonalstat anser som verdifulle. Det er bare større selskaper, spesielt de som utfører statlig arbeid, og spesielt innflytelsesrike personer som realistisk sett står i fare for å bli målrettet. Selvfølgelig skal alle ta sin sikkerhet, så vel som sin bedrifts sikkerhet, på alvor.

Den generelle oppfatningen i sikkerhetsverdenen er imidlertid at hvis en APT bestemmer seg for at du er interessant, vil de kunne hacke enhetene dine på en eller annen måte, selv om de må bruke millioner av dollar tid på FoU. Dette kan sees i de få tilfellene av skadelig programvare som er nøye utformet for å hoppe over "luftgap" som Stuxnet-ormen .

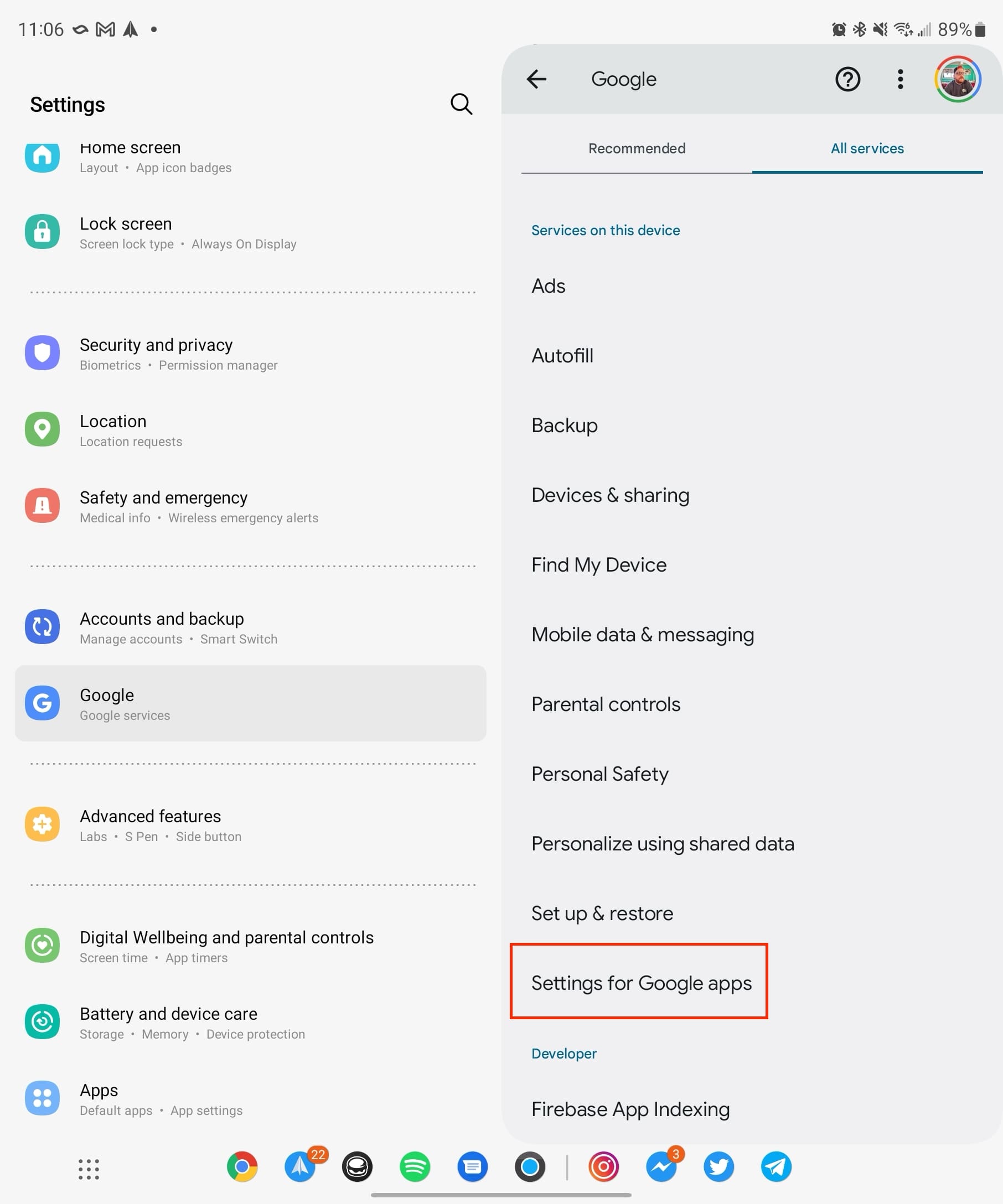

Se vår Google Play Kjøpshistorikk ved å følge disse nybegynnervennlige trinnene for å holde apputgiftene dine under kontroll.

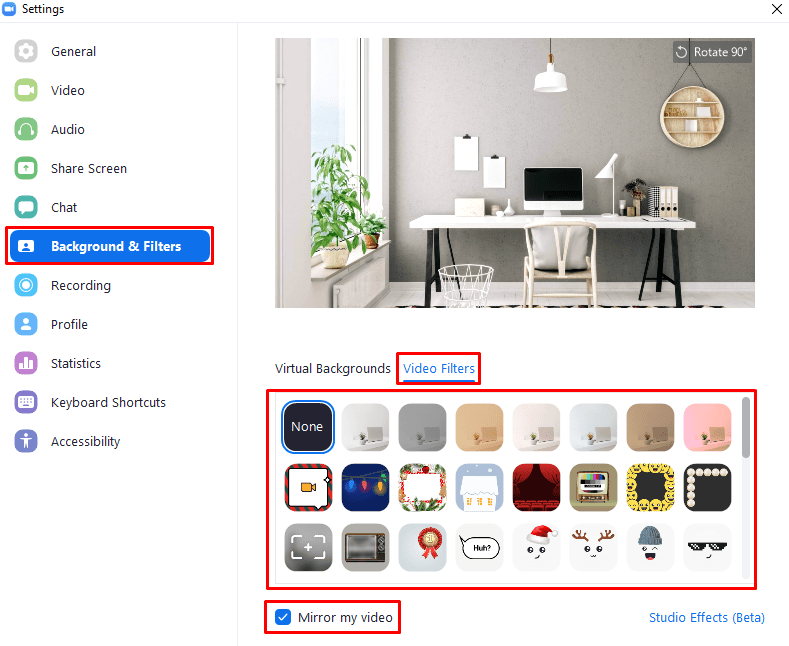

Ha det moro i Zoom-møtene dine med noen morsomme filtre du kan prøve. Legg til en glorie eller se ut som en enhjørning i Zoom-møtene dine med disse morsomme filtrene.

Lær hvordan du fremhever tekst med farge i Google Slides-appen med denne trinn-for-trinn-veiledningen for mobil og datamaskin.

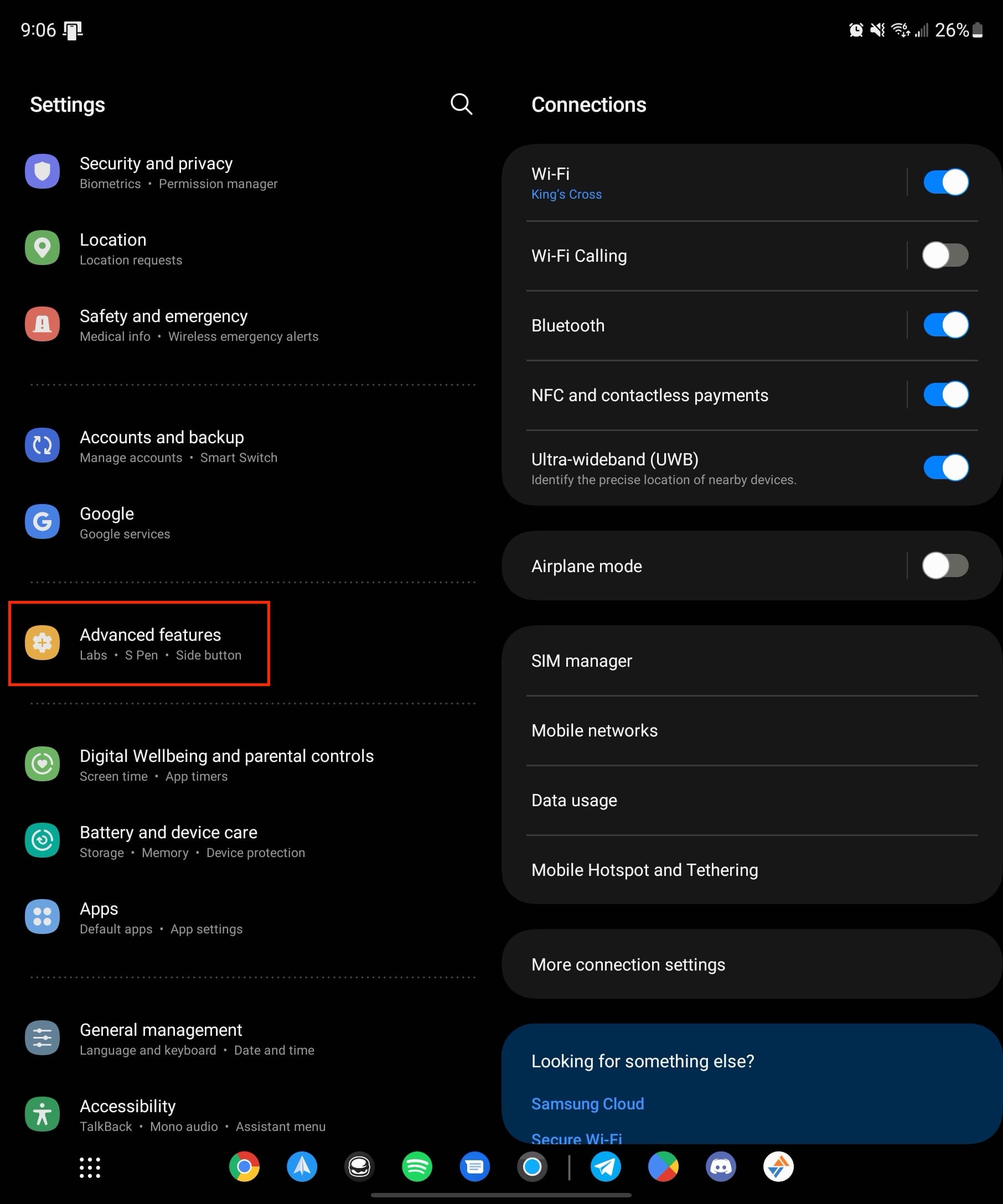

Samsung Galaxy Z Fold 5, med sitt innovative foldbare design og banebrytende teknologi, tilbyr ulike måter å koble til en PC. Enten du ønsker

Du har kanskje ikke alltid tenkt over det, men en av de mest utbredte funksjonene på en smarttelefon er muligheten til å ta et skjermbilde. Over tid har metode for å ta skjermbilder utviklet seg av ulike grunner, enten ved tillegg eller fjerning av fysiske knapper eller innføring av nye programvarefunksjoner.

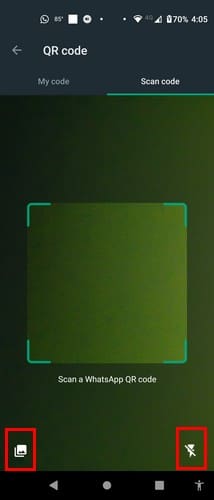

Se hvor enkelt det er å legge til en ny WhatsApp-kontakt ved hjelp av din tilpassede QR-kode for å spare tid og lagre kontakter som en proff.

Lær å forkorte tiden du bruker på PowerPoint-filer ved å lære disse viktige hurtigtastene for PowerPoint.

Bruk Gmail som en sikkerhetskopi for personlig eller profesjonell Outlook-e-post? Lær hvordan du eksporterer kontakter fra Outlook til Gmail for å sikkerhetskopiere kontakter.

Denne guiden viser deg hvordan du sletter bilder og videoer fra Facebook ved hjelp av PC, Android eller iOS-enhet.

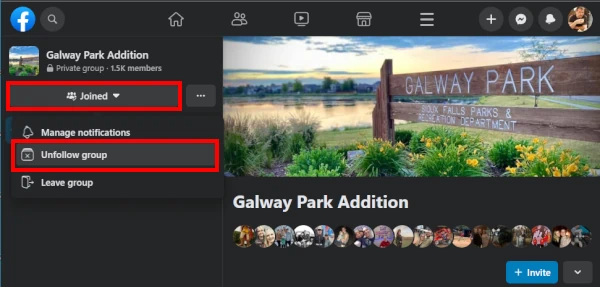

For å slutte å se innlegg fra Facebook-grupper, gå til den gruppens side, og klikk på Flere alternativer. Velg deretter Følg ikke lenger gruppe.