🔥 Azonnali javítás: Hogyan oldjam meg a Microsoft Edge Hmm, ez az oldal most nem érhető el hibát!

Frusztrált a Microsoft Edge miatt Hmm, lehet

Annak ellenére, hogy számtalan Ransomware- törzs volt végtelen támadásokkal, úgy tűnik, a Ransomware szerzői azt tervezték, hogy újabb taktikákkal ijesztik meg a felhasználókat.

Kaptunk már olyan Ransomware-törzseket, amelyek fájlokat törölnének, ha nem fizetik ki a váltságdíjat az előírt határidőn belül. Vannak továbbá olyan változatok, amelyek a fájlnév megváltoztatásával zárolják a felhasználói adatokat, ami még megnehezíti a visszafejtést. Ezúttal azonban a Ransomware szerzői úgy döntöttek, hogy biztosítják a Popcorn Time Ransomware könnyű áramlását, hogy csökkentsék erőfeszítéseiket. Vagy azt kell mondanunk, úgy döntöttek, hogy egy kicsit irgalmasak az áldozatokkal szemben.

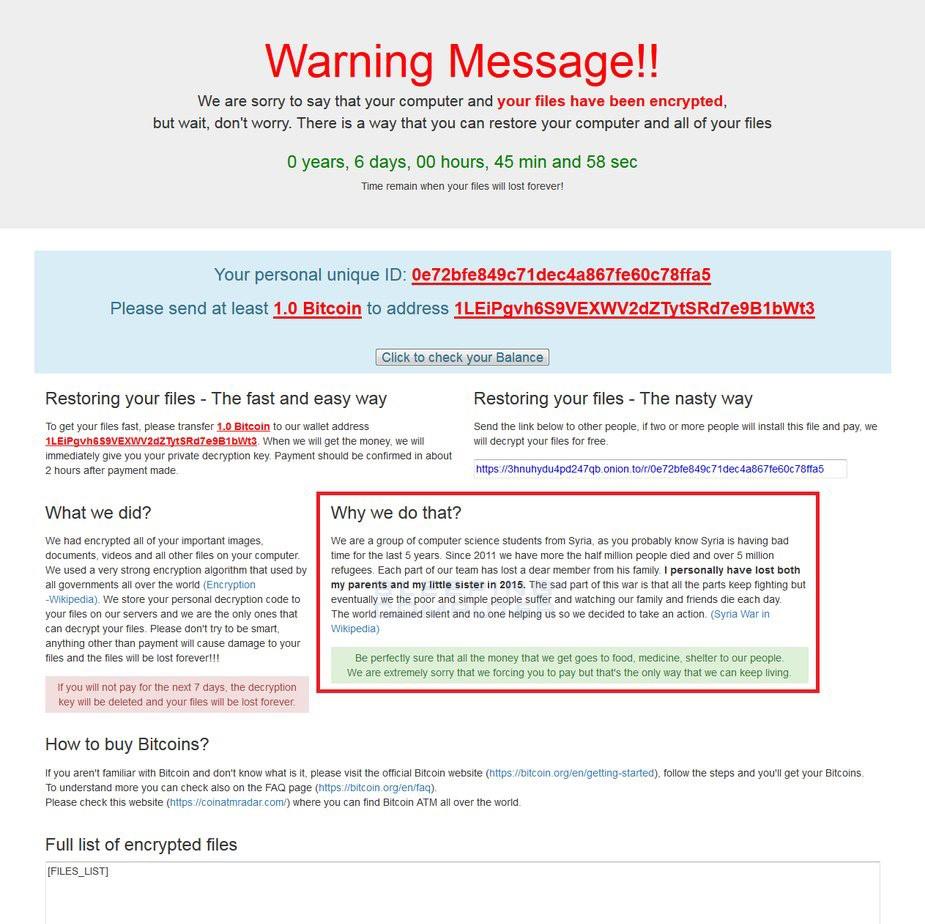

Nemrég egy másik Ransomware törzset, a Popcorn Time-ot fedezte fel a MalwareHunterTeam. A változatnak szokatlan módja van a felhasználók pénzének kicsikarására. Ha egy áldozat sikeresen átadja a törzset két másik felhasználónak, ingyenes visszafejtési kulcsot kap. Lehet, hogy az áldozatnak fizetnie kell, ha nem tudja átadni. Tovább rontja a helyzetet, hogy a ransomware-ben van egy befejezetlen kód, amely fájlokat törölhet, ha a felhasználó négyszer rossz visszafejtő kulcsot ad meg.

Mi a rossz a Popcorn Time Ransomware-ben?

A törzsnek van egy hivatkozási hivatkozása, amelyet megtartanak, hogy továbbítsa azt más felhasználóknak. Az eredeti áldozat akkor kapja meg a visszafejtési kulcsot, amikor a másik kettő váltságdíjat fizetett. De ha nem, akkor az elsődleges áldozatnak kell fizetnie. A Bleeping Computer idézi: „Ennek megkönnyítése érdekében a Popcorn Time váltságdíjról szóló feljegyzés tartalmazni fog egy URL-t, amely a ransomware TOR szerverén található fájlra mutat. Jelenleg a szerver nem működik, ezért nem biztos benne, hogy ez a fájl hogyan fog megjelenni, vagy hogyan lesz álcázva, hogy rávegyék az embereket a telepítésre."

Ezenkívül egy másik funkció is hozzáadható a változathoz, amely törölné a fájlokat, ha a felhasználó véletlenül 4-szer helytelen visszafejtő kulcsot tesz fel. Úgy tűnik, a Ransomware még fejlesztési szakaszban van, így nem tudni, hogy ez a taktika már létezik-e benne, vagy csak egy álhír.

Lásd még: A Ransomware éve: Rövid összefoglaló

Popcorn Time Ransomware működése

A Ransomware sikeres telepítése után ellenőrzi, hogy a zsarolóprogram futott-e már több fájlon keresztül, például: %AppData%\been_here és %AppData%\server_step_one . Ha a rendszert már megfertőzte a Ransomware, akkor a törzs leállítja magát. A Popcorn Time megérti ezt, ha a rendszer rendelkezik „been_here” fájllal. Ha ilyen fájl nem lép ki a számítógépből, a zsarolóvírus tovább terjeszti a gonoszságot. Különféle képeket tölt le háttérként való használatra vagy a titkosítási folyamat elindításához.

Mivel a Popcorn Time még fejlesztési szakaszban van, csak az Efiles nevű tesztmappát titkosítja . Ez a mappa a felhasználók asztalán található, és különféle fájlokat tartalmaz, például .back, .backup, .ach stb. (a fájlkiterjesztések teljes listája alább található).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

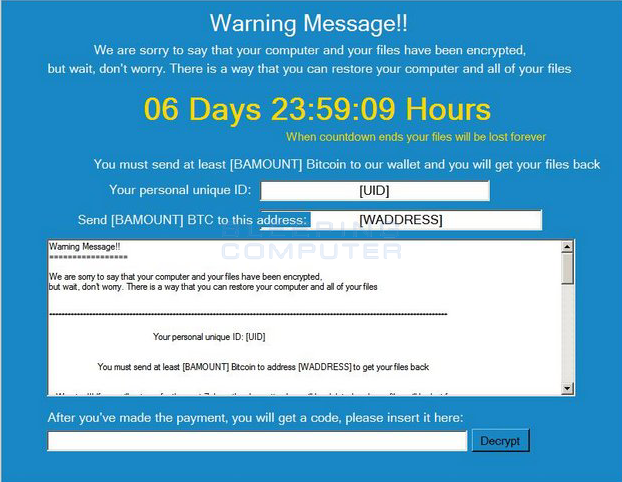

Ezt követően a ransomware megkeresi a bizonyos kiterjesztéseknek megfelelő fájlokat, és elkezdi titkosítani a fájlokat AES-256 titkosítással. Miután egy fájlt Popcorn Time-val titkosítottak, a .filock kiterjesztést fűzi hozzá a kiterjesztéséhez. Például, ha egy fájlnév „abc.docx”, akkor „abc.docx.filock”-ra változik. Ha a fertőzés sikeresen megtörtént, két base64 karakterláncot konvertál, és váltságdíj-jegyzetként menti visszarestore_your_files.html és restore_your_files.txt néven . Ezt követően a ransomware HTML váltságdíj-jegyzetet tartalmaz.

kép forrása: bleepingcomputer.com

Védelem a Ransomware ellen

Bár ez idáig nem fejlesztettek ki olyan detektort vagy ransomware-eltávolítót, amely segíthetne a felhasználóknak, miután megfertőződött vele, a felhasználóknak azonban javasoljuk, hogy tegyenek óvintézkedéseket a zsarolóprogramok támadásainak elkerülése érdekében . Mindenekelőtt biztonsági másolat készítése az adatokról . Ezt követően biztonságos böngészést is biztosíthat az interneten, engedélyezheti a hirdetésblokk kiterjesztését, hiteles kártevőirtó eszközt tarthat fenn, valamint időben frissítheti a rendszerére telepített szoftvereket, eszközöket, alkalmazásokat és programokat. Nyilvánvalóan ehhez megbízható eszközökre kell támaszkodnia. Az egyik ilyen eszköz a Right Backup, amely egy felhőalapú tárolási megoldás . 256 bites AES-titkosítással segít menteni adatait a felhőalapú biztonságban .

Frusztrált a Microsoft Edge miatt Hmm, lehet

Elege van abból, hogy a Microsoft Edge belső mikrofonjának statikus zaja tönkreteszi a hívásokat? Kövesse bevált, lépésről lépésre szóló javításainkat a kristálytiszta hang azonnali visszaállításához. Működik a legújabb Edge verziókon!

Problémája van a Microsoft Edge MSI 1722-es hibájával Windows 11 rendszeren? Fedezze fel a Microsoft Edge MSI 1722-es hibájának lépésről lépésre történő hibaelhárítását Windows 11 rendszeren, amelyek működnek. Állítsa vissza böngészőjét gyorsan és biztonságosan!

Elege van abból, hogy a Game Bar Party Chat hangja nem működik? Ismerje meg a bevált hibaelhárítási lépéseket a hang visszaállításához az Xbox Party Chatben Windows rendszeren. Gyorsjavítások, speciális tippek és egyebek a zökkenőmentes játékhoz.

Sajátítsd el a Microsoft Edge nyelvi és régióbeállításainak módosítását egyszerű, lépésről lépésre szóló útmutatókkal Windows, Mac, Android és iOS rendszerre. Szabd testre böngésződet egy személyre szabott globális élményért még ma!

Elege van abból, hogy a Microsoft Edge lap nem reagál, és lefagy a böngészése? Kövesse 2026-ban frissített útmutatónkat, amely gyors megoldásokat tartalmaz, mint például a lapok újratöltése, a gyorsítótár törlése és a bővítmények letiltása a zökkenőmentes teljesítmény gyors visszaállításához. Nincs szükség technikai ismeretekre!

Biztonságosabb online kalandokat tehetsz lehetővé gyermekeid számára a Microsoft Edge Gyerek móddal. Lépésről lépésre útmutató a beállításhoz, testreszabási tippekhez és biztonsági funkciókhoz a gondtalan böngészéshez. Kezdd el a védelmet még ma!

Kezeld a Microsoft Edge Precision Driver kompatibilitási problémáit ezzel a tökéletes útmutatóval. Javítsd ki az érintőpad görgetését, a késleltetést és a hibákat Windows rendszeren a zökkenőmentes teljesítmény érdekében. Lépésről lépésre megoldások belül!

Elege van abból, hogy a Microsoft Edge privát kapcsolatra figyelmeztető üzenetei blokkolják a böngészést? Kövesse bevált, lépésről lépésre szóló útmutatónkat a „A kapcsolatod nem privát” hibák gyors javításához. Biztonságos javítások a legújabb Edge verziókhoz.

Elege van a frusztráló Microsoft Edge Elevation Service Disable hibából, amely blokkolja a frissítéseket? Kövesse bevált, lépésről lépésre történő javításainkat a gyors megoldáshoz és a zökkenőmentes böngészés visszaállításához. Nincs szükség műszaki szakértelemre!