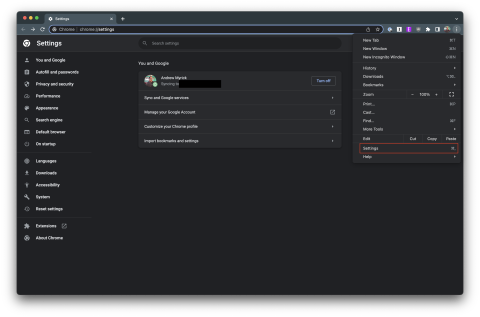

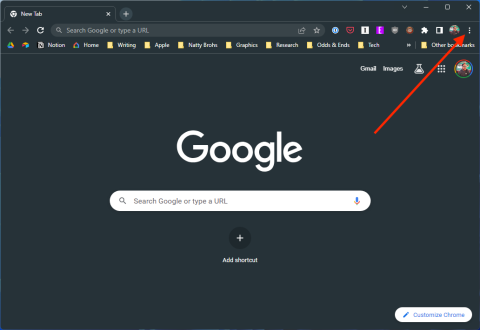

Como exportar marcadores de Chrome

Navegar por Internet a miúdo parece unha viaxe ao océano ilimitado do coñecemento, cos teus sitios web e páxinas web favoritos que son familiares.

O software ten erros garantidos. Pode haber moitos miles de liñas de código no software, e a falibilidade humana significa que polo menos algunhas delas non estarán completas como se pretende. O ciclo de vida do desenvolvemento de software é un proceso deseñado para tratar de minimizar estes problemas mediante probas regulares.

O problema é que as probas adoitan ser realizadas por desenvolvedores, que quizais aprenderon a codificar algo pero quizais non aprenderon prácticas de codificación seguras. Mesmo en sistemas probados a fondo, ter unha mirada de observador externo e achegar unha nova perspectiva pode axudar a identificar novos problemas.

Unha forma habitual de facer isto é mediante unha proba de penetración, normalmente acurtada a un pentest. Isto implica conseguir que un hacker profesional e ético, un pentester, mire o sistema e atope calquera problema de seguridade.

Consello: é "pentest" e "pentester", non "test pen". Un pentester non proba bolígrafos. A "proba da pluma" é un pouco máis aceptable que a "proba da pluma", pero en xeral tamén se debe evitar.

O obxectivo de calquera pentest é identificar todas as vulnerabilidades de seguridade do sistema que se está a probar e informar delas ao cliente. Normalmente, con todo, os compromisos teñen un tempo limitado en función do custo. Se unha empresa ten un pentest interno ou un equipo de pentest, poden traballar permanentemente para a empresa. Aínda así, moitas empresas cunha escala para iso teñen unha ampla carteira de sistemas que deben ser probados. Isto inclúe tanto os produtos que se venden como os sistemas comerciais da empresa.

Polo tanto, non poden pasar todo o tempo probando unha cousa. Moitas empresas prefiren contratar unha empresa de pentesting externa para realizar o compromiso. Isto aínda é limitado por tempo en función do custo. O custo é impulsado polo feito de que un pentest é un proceso moi manual e que o conxunto de habilidades é escaso.

Normalmente, un pentest abarcará un período de tempo específico. Isto faise en función do obxectivo en cuestión e do tempo que debería levar para estar razoablemente seguro de atopar todo. A liña de tempo para atopar vulnerabilidades é xeralmente unha curva de campá. Non se atopa moito ao instante mentres o pentester mira ao redor da aplicación. Entón, a gran maioría dos achados pódense conseguir nunha escala de tempo específica antes de diminuír. Nalgún momento, o custo de pasar máis tempo buscando non paga a pena a posibilidade de que non haxa nada máis que atopar.

Ás veces, incluso o prezo cotizado para o tempo recomendado é demasiado. Neste caso, a proba pode estar en "caixa de tempo". Aquí é onde o cliente acepta que non está probando tanto como se recomenda, pero quere que os pentesters fagan o mellor posible nun prazo de tempo reducido. Normalmente, isto inclúese como unha advertencia no informe.

Algunhas ferramentas están dispoñibles para realizar probas de seguridade automaticamente. Estes poden ser útiles. Non obstante, moitas veces teñen altas taxas de falsos positivos e falsos negativos. Isto significa que debes dedicar tempo a investigar problemas de verificación, sabendo que quizais non sexa completo. A maioría destas ferramentas buscan indicadores específicos, como versións vulnerables coñecidas de software ou funcións vulnerables coñecidas. Non obstante, hai moitas formas de que estes non sexan problemas reais nin se mitiguen na práctica.

As vulnerabilidades de seguridade poden xuntarse a partir dunha morea de pezas aparentemente inocuas. A mellor forma de detectar isto é mediante o esforzo humano manual. Os pentesters usan ferramentas pero saben interpretar os resultados, verificalos manualmente e realizar accións manuais independentes. Este esforzo manual separa un pentest dunha análise de vulnerabilidades ou avaliación de vulnerabilidades.

Normalmente, un pentest implica probar un produto completo tal e como se implementaría. O ideal é que isto ocorre nun ambiente de produción real. Non obstante, isto non sempre é práctico. En primeiro lugar, está o medo de que o pentest poida deixar fóra de liña o obxectivo. En xeral, este medo é esencialmente infundado. Os pentests xeralmente non xeran demasiado tráfico de rede, quizais o equivalente a algúns usuarios activos adicionais. Os pentesters tampouco probarán deliberadamente problemas de tipo de denegación de servizo, especialmente en ambientes de produción. En cambio, normalmente informan de problemas de denegación de servizo sospeitosos para permitir que o cliente o investigue por si mesmo.

Ademais, paga a pena notar que, se o sistema está conectado a Internet, está constantemente suxeito a "pentests gratuítos" de verdadeiros piratas informáticos de sombreiro negro e os seus bots. Outro motivo para evitar os ambientes de produción son os problemas de privacidade cos datos dos usuarios en directo. Os pentesters son piratas informáticos éticos baixo NDA e contratos, pero se existe un ambiente de proba e é semellante, pódese usar.

Consello: un "pentest gratuíto" é unha forma divertida de referirse a ser atacado por sombreiros negros en Internet.

Os pentests pódense realizar basicamente contra calquera sistema tecnolóxico. Os sitios web e as infraestruturas de rede son os tipos de probas máis comúns. Tamén obtén probas de API, probas de "cliente groso", probas de móbiles, probas de hardware e moito máis.

De xeito realista, os exercicios de phishing, OSINT e equipo vermello están relacionados pero son lixeiramente diferentes. É probable que teñas coñecemento da ameaza de phishing. Algunhas probas implican probas para ver como responden os empregados aos correos electrónicos de phishing. Ao facer un seguimento da forma en que os usuarios interactúan (ou non) coa suplantación de identidade, é posible aprender a adaptar o futuro adestramento de suplantación de identidade.

OSINT significa Open Source INTelligence. Unha proba de OSINT xira en torno a raspar a información dispoñible publicamente para ver como se poden reunir datos valiosos e como se poden usar. Isto implica a miúdo xerar listas de empregados de lugares como LinkedIn e o sitio web da empresa. Isto pode permitir que un atacante identifique figuras de alto nivel que poden ser bos obxectivos para un ataque de phishing, phishing adaptado específicamente ao destinatario individual.

Un compromiso do equipo vermello adoita ser moito máis profundo e pode implicar algúns ou todos os outros compoñentes. Tamén pode incluír probas de seguridade física e cumprimento da política de seguridade. No lado político das cousas, isto implica enxeñería social. Iso é tentar convencerte para entrar no edificio. Isto pode ser tan sinxelo como saír na zona de fumadores e volver cos fumadores despois dunha pausa para fumar.

Pode facerse pasar por funcionario ou pedirlle a alguén que che faga unha porta mentres levas unha bandexa de cunca de café. No lado da seguridade física, incluso pode implicar tentar entrar fisicamente, probar a cobertura da cámara, a calidade dos bloqueos e similares. Os compromisos do equipo vermello adoitan implicar un equipo de persoas e poden desenvolverse en escalas de tempo moito máis longas que os pentests normais.

Un exercicio de equipo vermello pode parecer menos ético que un pentest estándar. O probador está a atacar activamente a empregados desprevenidos. A clave é que teñan o permiso da dirección da empresa, normalmente a nivel do consello. Esta é a única razón pola que está ben que un equipo vermello intente entrar. Non obstante, nada permite que sexa violento. Un exercicio do equipo vermello nunca tentará ferir ou someter a un garda de seguridade, evitalo ou enganarlo.

Para evitar a detención do equipo vermello, normalmente levarán un contrato asinado con sinaturas dos membros da xunta de aprobación. Se é capturado, pódese usar para demostrar que tiñan permiso. Por suposto, ás veces, isto úsase como un dobre bluff. O equipo vermello pode levar dous permisos, un real e outro falso.

Cando son capturados, inicialmente entregan o permiso falso para ver se poden convencer á seguridade de que é lexítimo aínda que non o sexa. Para iso, a miúdo usará os nomes reais do consello de administración da empresa, pero incluirá un número de teléfono de verificación que vai a outro equipo vermello informado para verificar a historia de portada. Por suposto, se a seguridade ve a través deste, entrégase o permiso real. Non obstante, isto pode ser tratado con gran desconfianza.

Dependendo de como foi capturado o equipo vermello, pode ser posible continuar a proba, asumindo que pasaron por alto ao garda de seguridade individual que o colleu. Non obstante, é posible que a identidade do probador se "explote", esencialmente eliminándoo de calquera outra proba en persoa. Neste punto, outro membro do equipo pode intercambiar con ou sen informar á seguridade.

Un pentest é un compromiso no que se lle pide a un profesional da ciberseguridade que probe a seguridade dun sistema informático. A proba consiste en buscar e verificar manualmente a presenza de vulnerabilidades. Pódense utilizar ferramentas automatizadas como parte deste. Ao final da proba, ofrécese un informe que detalla os problemas atopados e ofrece consellos para a súa corrección.

É importante que este informe non sexa só a saída automatizada dunha ferramenta, senón que se probou e verificou manualmente. Calquera sistema informático, hardware, rede, aplicación ou dispositivo pode ser probado. As habilidades necesarias para cada un varían pero adoitan ser complementarias.

Navegar por Internet a miúdo parece unha viaxe ao océano ilimitado do coñecemento, cos teus sitios web e páxinas web favoritos que son familiares.

Use Microsoft Edge Drop e comparta facilmente ficheiros e mensaxes entre dispositivos seguindo estes pasos para principiantes.

Mira o fácil que é gardar e compartir rutas en Google Maps no teu ordenador e no teu Android. Consulta estes pasos para principiantes.

Desactiva o aforro de memoria en Google Chrome para axudar a solucionar problemas relacionados coa función e evitar ter que volver cargar as pestanas non utilizadas.

Estás a buscar unha opción viable para aloxamento de sitios web? Aprende a diferenza entre un servidor dedicado e un servidor de hospedaxe compartido.

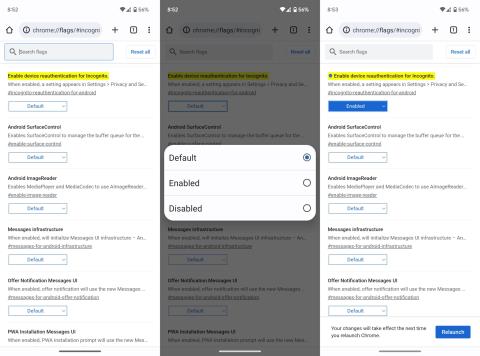

O modo de incógnito de Google Chromes é unha función útil que che permite navegar por Internet sen que se almacene o teu historial de navegación. Con todo, un inconveniente

Gústame entreter aos meus veciños cambiando a miña rede wifi por diferentes nomes divertidos. Se estás a buscar ideas para un nome divertido de wifi, aquí

A vinculación profunda é a técnica de redirección de usuarios de tendencia. Obtén información sobre as ligazóns profundas aquí para usalas para aumentar o tráfico do teu sitio web ou aplicación.

AR é a próxima gran cousa de Internet para entretemento, traballo ou negocios. Aprende a nube de realidad aumentada en detalles para converterte nun usuario informado.

Corrixa o código QR de WhatsApp Web que non funciona seguindo estes pasos que podes probar rapidamente aínda que teñas présa.