Como exportar marcadores de Chrome

Navegar por Internet a miúdo parece unha viaxe ao océano ilimitado do coñecemento, cos teus sitios web e páxinas web favoritos que son familiares.

Na ciberseguridade, hai un gran número de ameazas maliciosas. Moitas destas ameazas escriben malware, aínda que hai moitas outras formas de que os cibercriminales sexan maliciosos. O nivel de habilidade entre eles varía moito. Moitos "hackers" son só script kiddies , só poden executar ferramentas existentes e carecen das habilidades para facer as súas propias. Moitos hackers teñen as habilidades para crear o seu malware, aínda que o calibre exacto varía enormemente. Non obstante, hai un nivel máis exclusivo, o APT.

APT significa Advanced Persistent Threat. Son o mellor para os piratas informáticos e xeralmente son os mellores do negocio. Os APT non son só técnicamente cualificados no desenvolvemento de exploits; tamén empregan outras habilidades, incluíndo sutileza, paciencia e seguridade operativa. En xeral, asúmese que a maioría, se non todos, os APT son actores estatais-nación ou polo menos patrocinados polo estado. Esta suposición constrúese a partir do tempo, esforzo e dedicación que mostran para acadar o seu obxectivo.

Pegadas dixitais dun APT

Os obxectivos precisos dun APT varían segundo o país, o APT e o ataque. A maioría dos piratas informáticos están motivados pola ganancia persoal e, por iso, irrompen e tentan coller a maior cantidade de datos valiosos o máis rápido posible. Os APT realizan sabotaxes, espionaxes ou ataques disruptivos e, en xeral, teñen motivacións políticas ou ás veces económicas.

Aínda que a maioría dos actores de ameaza adoitan ser oportunistas, os APT adoitan ser silenciosos ou incluso moi dirixidos. En lugar de só desenvolver exploits para as vulnerabilidades que atopen, identificarán un obxectivo, descubrirán a mellor forma de infectalos e despois investigarán e desenvolverán un exploit. Normalmente, estes exploits configuraranse coidadosamente para que sexan o máis silenciosos e sutís posible. Isto minimiza o risco de detección, o que significa que o exploit pode usarse noutros obxectivos escollidos antes de que se descubra e se corrixa a vulnerabilidade subxacente.

O desenvolvemento de exploits é un negocio técnico e que leva moito tempo. Isto fai que sexa un negocio caro, especialmente cando se trata de sistemas altamente complexos sen vulnerabilidades coñecidas. Como os fondos do estado-nación están dispoñibles para os APT, normalmente poden gastar moito máis tempo e esforzo identificando estas vulnerabilidades sutís pero graves e despois desenvolvendo explotacións extremadamente complexas para eles.

A atribución é difícil

Atribuír un ataque a calquera grupo ou estado-nación pode ser difícil. Ao realizar inmersións profundas sobre o malware real utilizado, os sistemas de soporte e mesmo o seguimento dos obxectivos, pode ser posible vincular cepas individuais de malware a un APT con bastante confianza e vincular ese APT a un país.

Moitos destes exploits altamente avanzados comparten fragmentos de código doutros exploits. Os ataques específicos poden incluso facer uso das mesmas vulnerabilidades de día cero. Estes permiten vincular e rastrexar os incidentes en lugar de ser un malware extraordinario e único.

O seguimento de moitas accións desde un APT fai posible construír un mapa dos obxectivos escollidos. Isto, combinado co coñecemento das tensións xeopolíticas, pode polo menos reducir a lista de potenciais patrocinadores estatais. Unha análise máis detallada da linguaxe utilizada no malware pode dar pistas, aínda que tamén se poden falsificar para fomentar a atribución errónea.

A maioría dos ataques cibernéticos dos APT veñen cunha negación plausible porque ninguén os fai. Isto permite que cada nación responsable realice accións coas que non necesariamente querería estar asociada ou acusada. Dado que a maioría dos grupos APT atribúense con confianza a estados-nación específicos, e suponse que eses estados-nación teñen aínda máis información na que basear esa atribución, é razoablemente probable que todos saiban quen é responsable de que. Se algunha nación acusase oficialmente a outra dun ataque, probablemente estaría no extremo receptor dunha atribución de represalia. Facendo o parvo, todo o mundo consegue manter a súa negación plausible.

Exemplos

Moitos grupos diferentes nomean os APT outras cousas, o que complica o seu seguimento. Algúns nomes son só designacións numeradas. Algúns están baseados en nomes de explotación vinculados baséanse en nomes estereotipados.

Hai polo menos 17 APT atribuídos a China. Un número APT, como APT 1, fai referencia a algúns. O APT 1 tamén é específicamente a Unidade 61398 de PLA. Polo menos dous APT chinés recibiron nomes con dragóns: Double Dragon e Dragon Bridge. Tamén hai Numbered Panda e Red Apollo.

Moitos APT atribuídos a Irán presentan "gatiño" no nome. Por exemplo, Helix Kitten, Charming Kitten, Remix Kitten e Pioneer Kitten. O APT ruso adoita presentar nomes de osos, incluíndo Fancy Bear, Cozy Bear, Bezerk Bear, Venomous Bear e Primitive Bear. Corea do Norte foi atribuída a tres APT: Ricochet Chollima, Lazarus Group e Kimsuky.

Israel, Vietnam, Uzbekistán, Turquía e os Estados Unidos teñen polo menos un APT atribuído. Un APT atribuído polos Estados Unidos chámase Equation Group, que se cre que é a TAO da NSA ou a unidade de operacións de acceso adaptadas. O grupo recibe o seu nome do nome dalgunhas das súas fazañas e do seu uso intensivo do cifrado.

O grupo de ecuacións é xeralmente considerado o máis avanzado de todos os APT. Sábese que prohibiu dispositivos e modificounos para incluír malware. Tamén tiña varias pezas de malware que eran capaces de infectar o firmware dos discos duros de varios fabricantes, o que permitía que o malware persistise a través de eliminacións completas de unidades, reinstalacións do sistema operativo e calquera outra cousa que non sexa a destrución da unidade. Este malware era imposible de detectar ou eliminar e tería necesario acceso ao código fonte do firmware da unidade para desenvolverse.

Conclusión

APT significa Advanced Persistent Threat e é un termo usado para referirse a grupos de piratería altamente avanzados, xeralmente con supostas ligazóns entre estados-nación. O nivel de habilidade, paciencia e dedicación que mostran os APT é incomparable no mundo criminal. Combinado cos obxectivos a miúdo políticos, está bastante claro que estes non son os teus grupos medios de hackeo por diñeiro. En lugar de buscar violacións de datos ruidosas, os APT adoitan ser sutís e cubrir as súas pistas o máximo posible.

Xeralmente, o usuario medio non ten que preocuparse polos APT. Só pasan o seu tempo en obxectivos que son especialmente valiosos para eles. A persoa media non oculta segredos que un estado-nación considera valiosos. Só son as empresas máis grandes, especialmente aquelas que realizan traballos gobernamentais, e as persoas especialmente influentes as que corren o risco de ser obxectivo. Por suposto, todos deberían tomarse en serio a súa seguridade, así como a da súa empresa.

A visión xeral do mundo da seguridade, con todo, é que se un APT decide que es interesante, poderá piratear os teus dispositivos dalgún xeito, aínda que teñan que gastar millóns de dólares en I+D. Isto pódese ver nos poucos casos en que o malware está coidadosamente deseñado para saltar "ocos de aire", como o gusano Stuxnet .

Navegar por Internet a miúdo parece unha viaxe ao océano ilimitado do coñecemento, cos teus sitios web e páxinas web favoritos que son familiares.

Use Microsoft Edge Drop e comparta facilmente ficheiros e mensaxes entre dispositivos seguindo estes pasos para principiantes.

Mira o fácil que é gardar e compartir rutas en Google Maps no teu ordenador e no teu Android. Consulta estes pasos para principiantes.

Desactiva o aforro de memoria en Google Chrome para axudar a solucionar problemas relacionados coa función e evitar ter que volver cargar as pestanas non utilizadas.

Estás a buscar unha opción viable para aloxamento de sitios web? Aprende a diferenza entre un servidor dedicado e un servidor de hospedaxe compartido.

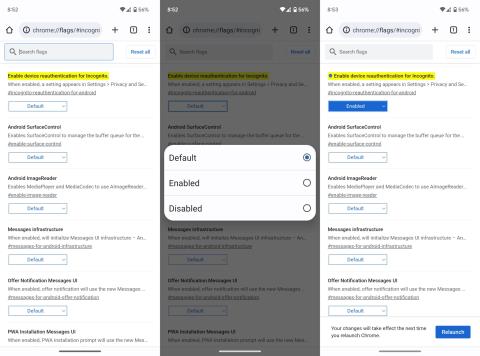

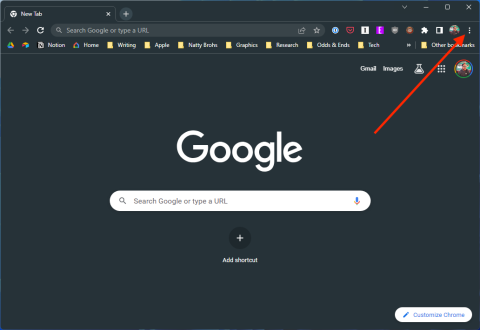

O modo de incógnito de Google Chromes é unha función útil que che permite navegar por Internet sen que se almacene o teu historial de navegación. Con todo, un inconveniente

Gústame entreter aos meus veciños cambiando a miña rede wifi por diferentes nomes divertidos. Se estás a buscar ideas para un nome divertido de wifi, aquí

A vinculación profunda é a técnica de redirección de usuarios de tendencia. Obtén información sobre as ligazóns profundas aquí para usalas para aumentar o tráfico do teu sitio web ou aplicación.

AR é a próxima gran cousa de Internet para entretemento, traballo ou negocios. Aprende a nube de realidad aumentada en detalles para converterte nun usuario informado.

Corrixa o código QR de WhatsApp Web que non funciona seguindo estes pasos que podes probar rapidamente aínda que teñas présa.