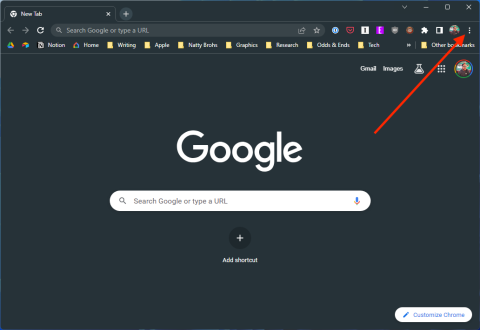

Como exportar marcadores de Chrome

Navegar por Internet a miúdo parece unha viaxe ao océano ilimitado do coñecemento, cos teus sitios web e páxinas web favoritos que son familiares.

A guerra cibernética, normalmente chamada guerra cibernética, está a usar ataques cibernéticos contra un inimigo. Na maioría das veces, o termo úsase para describir un país ou grupo ideolóxico que ataca a outro país ou grupo nun ataque selectivo a gran escala. O obxectivo pode variar: desde a simple recollida de información ata a interrupción dos sistemas informáticos vitais, causando caos e moito máis.

A guerra cibernética úsase como sabotaxe, espionaxe, propaganda e mesmo guerra económica. Hai moitas formas diferentes de usar a guerra cibernética para prexudicar á vítima dos ataques. Este tipo de ataque tampouco é raro: case todas as grandes potencias do mundo moderno participaron ( ou aínda están ) nel. Estados Unidos, Reino Unido, Rusia, China, Irán, Israel e Corea do Norte están entre os países que utilizan a guerra cibernética como estratexia.

En cada caso, as estratexias e obxectivos dos ataques son diferentes. Os ataques contra China, por exemplo, céntranse a miúdo na contra-propaganda, mentres que os contra Rusia adoitan pretender perturbar os servizos vitais e o fluxo de información. Os países mencionados anteriormente contan con unidades activas de expertos na materia que se ocupan de operacións ofensivas e defensivas.

Consello: a pesar do nome de guerra cibernética, a guerra cibernética xeralmente non se considera un acto de guerra "real". Pode causar danos auténticos, e a xente pode e morreu por iso. O concepto adoita ser visto de forma algo ambigua polos expertos e non se considera unha guerra "adecuada". Isto débese principalmente a que os ataques tenden a ser moi obxectivos e de pequena escala en comparación cunha guerra cinética convencional. Tampouco adoitan durar tanto nin ocupar tantos recursos.

Os actores da ameaza

Para participar na guerra cibernética, son necesarios expertos en ciberseguridade. Os diferentes tipos de ataques cibernéticos requiren diferentes tipos de expertos e coñecementos para ser executados e, por suposto, ambos os dous lados de calquera conflito cibernético traballarán constantemente para tentar manterse un por diante. Aínda que as principais nacións empregan a estes expertos a título oficial, a guerra cibernética non é necesariamente simplemente unha cuestión de emprego. Os ciberataques de ciberataques expertos poden ser igual de devastadores e triunfantes. Ás veces, eses ataques realízanse por razóns ideolóxicas, como o terrorismo doméstico, internacional ou ambiental, pero tamén moitas veces con obxectivos máis directos, como roubos e ganancias persoais.

Unha gran parte da guerra cibernética ( polo menos exitosa ) é a desinformación: todos os xogadores teñen un gran interese en gardar os seus segredos e acceder aos doutros xogadores. Polo tanto, as operacións adoitan revelarse só despois do feito e moitas veces non en absoluto. Isto leva a relativamente pouca información xeralmente dispoñible sobre o tema. A miúdo isto vai en detrimento da seguridade dos sistemas empregados polos civís.

Se un grupo de hackers ten un exploit fiable que se pode usar para operacións estratéxicas, é probable que non o revele á organización responsable de resolver o problema. Este é mesmo o caso se o sistema afectado é principalmente civil e o grupo de hackers é un estado-nación cun nivel de competencia para protexer aos civís. Unha nación só revela vulnerabilidades que coñece unha vez que outro actor hostil as descubre. Moitas veces, estes problemas só se solucionan porque unha empresa de seguridade cibernética detecta a intrusión.

Motivacións

Moitos estados-nación teñen algúns departamentos de operacións cibernéticas, incluso relativamente pequenos. Os países que xeralmente se considera que teñen capacidades cibernéticas de primeiro nivel inclúen Estados Unidos, Reino Unido, Rusia, China, Irán, Israel e Corea do Norte. Cada un destes grupos adoita actuar de maneira que axude a reforzar as súas posicións económicas, políticas ou mesmo militares. Corea do Norte adoita especializarse en ataques que poden xerar ingresos, como o ransomware, para evitar as sancións internacionais.

Israel e Irán a miúdo céntranse principalmente en ataques un contra o outro ou contra os distintos grupos aos que se opoñen. China centrouse historicamente no espionaxe corporativo, aínda que na última década cambiou a un papel de espionaxe máis tradicional e comezou a aproveitar o seu poderoso sector de fabricación para realizar ataques á cadea de subministración. Rusia adoita manexar ataques de desinformación ou propaganda, aínda que tamén realiza moito espionaxe. Os EE. UU. e o Reino Unido teñen capacidades fortes e amplas, incluíndo ataques moi dirixidos e técnicas extensas de recollida de información.

Os actores de ameaza que non son un estado-nación poden ou non estar aliñados cun estado-nación. Xeralmente denomínanse patrocinados polo estado se están aliñados cun estado. Os actores de ameaza patrocinados polo Estado poden, pero non necesariamente, recibir financiamento estatal. Poden ser dirixidos activamente por algún tipo de manipulador ou se lles dá carta branca. Rusia, por exemplo, adoita ignorar aos actores da ameaza rusa sempre que non afecten aos cidadáns ou aos intereses rusos. Non obstante, demostrouse que esta política ten límites.

Os actores de ameazas totalmente independentes adoitan ser significativamente menos avanzados. Tamén son moito máis propensos a ser criminais ou ideolóxicos. Isto pode facer que as súas accións sexan menos previsibles desde o punto de vista xeopolítico.

Técnicas

As técnicas específicas detrás de cada ataque varían. A maioría dos ataques orientados á sabotaxe buscan especificamente vulnerabilidades de software ou hardware en sistemas críticos. Este ataque pode incluso pretender introducir vulnerabilidades do sistema para a súa posterior explotación. As accións de espionaxe normalmente xiran en torno a comprometer dispositivos ou sistemas de comunicación. Normalmente, isto implica orientarse a obxectivos de alto valor ou buscar unha forma de acceder a sistemas de alto valor. Os actos cibernéticos económicos teñen como obxectivo beneficiar monetariamente ao atacante e son principalmente de orixe criminal. Calquera cousa vale; calquera cousa que se poida usar ou vender é considerada xogo xusto polos actores de ameaza neste plano. Os actos de propaganda adoitan ser ou contra-propaganda aberta ou campañas de desinformación máis sutís.

A maioría das accións de guerra cibernética adoitan ser sutís, ata certo punto. No ámbito dixital, hai moi pouco valor en traer o equivalente cibernético de "door kickers". Xa que os sistemas pódense desconectar de Internet ou incluso alimentar se é necesario. Fóra dos ataques DDoS, non hai moitas clases de ataques cibernéticos "ruidosos". A maioría dos ataques implican explotar unha debilidade que xa descubriu que o adversario descoñece.

Un número pequeno pero crecente de ataques tamén implica a introdución activa de vulnerabilidades no que se coñece como ataque á cadea de subministración. Isto significa que a maioría das opcións de guerra cibernética son raras, valiosas e se perden facilmente se se desperdician. Unha comparación no mundo real sería como unha arma que só pode disparar unha bala e normalmente é inútil despois diso.

Moitos ataques aínda, por desgraza, toman a forma de vulnerabilidades publicamente coñecidas. Aínda que os sistemas militares tenden a ser máis estritamente endurecidos, as infraestruturas nacionais críticas adoitan non ser tan seguras como se podería esperar ou pensar.

Conclusión

Unha guerra cibernética é o concepto de guerra ou accións bélicas realizadas no ciberespazo. As accións cibernéticas teñen certamente o seu lugar dentro da guerra tradicional. É improbable que vexa ningún caso de "guerra" exclusivamente no ciberespazo fóra dos deportes electrónicos. Moitas das armas cibernéticas están moi adaptadas para atacar adversarios específicos. Mesmo aqueles que non o son son susceptibles de volverse rapidamente ineficaces unha vez utilizados e poden volverse inútiles en calquera momento. Isto débese a que, a diferenza das armas tradicionais, que funcionan, aínda que con algunha contrapartida en forma de sistemas de blindaxe, as armas cibernéticas non son xenéricas. Non podes simplemente construír unha "arma cibernética" e despois apuntala a un sistema, e está pirateada; simplemente non funciona así.

As armas cibernéticas deben explotar vulnerabilidades específicas. Ou inxecta sutilmente esas vulnerabilidades nun ataque á cadea de subministración ou usa as que atopes de forma oportunista. Isto significa que a guerra cibernética é unha constante carreira de armamentos cibernéticos. O concepto é aínda máis difícil porque os actores da ameaza non deben ser necesariamente estados-nación. Aínda peor, adoita ser bastante difícil determinar con precisión quen é o responsable. Por exemplo, se un ataque procede dun enderezo IP ruso, foi dirixido polo goberno ruso, un pirata informático ruso aleatorio ou un hacker doutro lugar que proxy o ataque a través dun dispositivo ruso pirateado?

Navegar por Internet a miúdo parece unha viaxe ao océano ilimitado do coñecemento, cos teus sitios web e páxinas web favoritos que son familiares.

Use Microsoft Edge Drop e comparta facilmente ficheiros e mensaxes entre dispositivos seguindo estes pasos para principiantes.

Mira o fácil que é gardar e compartir rutas en Google Maps no teu ordenador e no teu Android. Consulta estes pasos para principiantes.

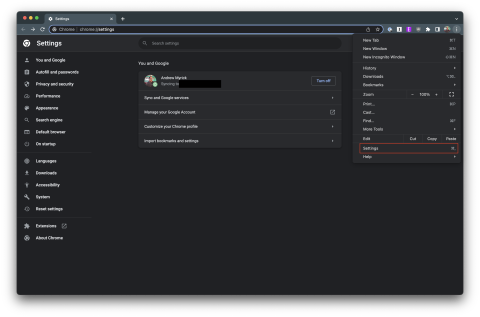

Desactiva o aforro de memoria en Google Chrome para axudar a solucionar problemas relacionados coa función e evitar ter que volver cargar as pestanas non utilizadas.

Estás a buscar unha opción viable para aloxamento de sitios web? Aprende a diferenza entre un servidor dedicado e un servidor de hospedaxe compartido.

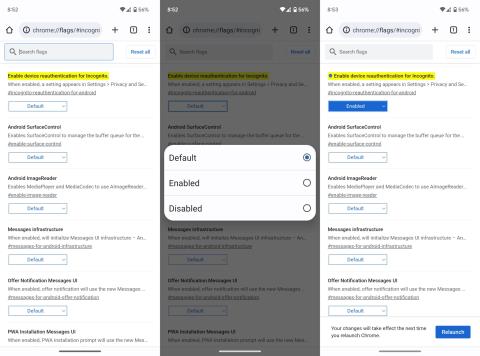

O modo de incógnito de Google Chromes é unha función útil que che permite navegar por Internet sen que se almacene o teu historial de navegación. Con todo, un inconveniente

Gústame entreter aos meus veciños cambiando a miña rede wifi por diferentes nomes divertidos. Se estás a buscar ideas para un nome divertido de wifi, aquí

A vinculación profunda é a técnica de redirección de usuarios de tendencia. Obtén información sobre as ligazóns profundas aquí para usalas para aumentar o tráfico do teu sitio web ou aplicación.

AR é a próxima gran cousa de Internet para entretemento, traballo ou negocios. Aprende a nube de realidad aumentada en detalles para converterte nun usuario informado.

Corrixa o código QR de WhatsApp Web que non funciona seguindo estes pasos que podes probar rapidamente aínda que teñas présa.