Vše o iOS 26

Apple představil iOS 26 – velkou aktualizaci s novým designem z matného skla, chytřejšími funkcemi a vylepšeními známých aplikací.

Protokol přístupu je soubor protokolu, který sleduje, kdy byl přístup k jedné nebo více věcem. Přístupové protokoly jsou nezbytnou součástí zabezpečení a analýzy v oblasti výpočetní techniky. Přístupové protokoly jsou také důležitým nástrojem zabezpečení a zabezpečení ve fyzickém světě.

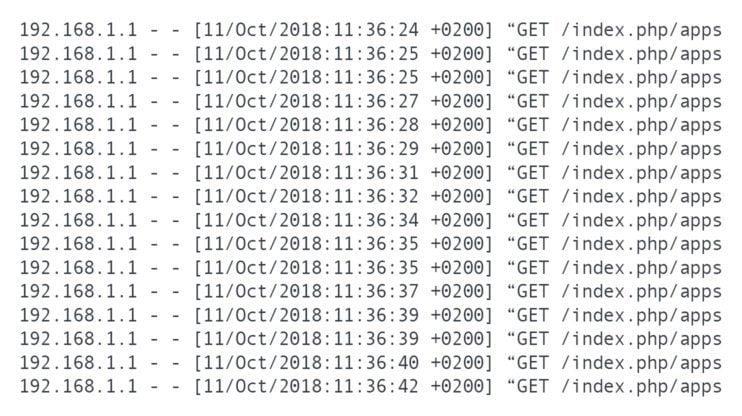

Protokol přístupu sleduje datum a čas, kdy se k něčemu přistupuje nebo se o to pokouší. Obecně kým, jak je známo. Přístupové protokoly často obsahují i sekundární informace. Tyto sekundární informace mohou poskytnout kontext nebo další analyticky užitečná data.

Přístupové protokoly a digitální zabezpečení

Protokoly přístupu mohou sledovat, když se někdo pokusí o přístup k privilegovanému systému. Nebo soubor a může být docela jednoduché. Může sledovat datové body, jako například „byl přístup úspěšný?“, „kdo se pokusil o přístup k souboru?“, „Kdy k pokusu došlo?“. V některých případech může protokol přístupu dokonce sledovat všechny provedené změny. To by se obvykle zaznamenávalo samostatně.

Odepřený přístup je stav, který by měl být protokolován. To poskytuje přímý pohled na to, když se někdo pokouší získat přístup k něčemu, co by neměl. Samozřejmě pro to existují potenciálně legitimní důvody. Uživatel možná udělal překlep ve svém hesle. Nebo možná uživatel nedostal přístup, jaký by měl mít.

Alternativou je, že se neoprávněný uživatel pokouší získat přístup. V případě webového serveru to může být neověřený hacker, který se pokouší získat přístup k citlivému souboru. Může to být také legitimní uživatelský účet, který se pokouší získat přístup k souboru, ke kterému nemá oprávnění. Za předpokladu, že legitimní uživatel by neměl mít přístup, mohl být účet kompromitován nebo se uživatel stal nečestným.

Užitečné je také sledování úspěšného přístupu. Samotný přístup nemusí být problém, ale akce po něm mohou být. Například sledování, které účty přistupují k backendu webu, může umožnit forenzní sledování, pokud je web znehodnocen. Pouhé přihlášení uživatelského jména nemusí pro tento případ použití stačit. V kombinaci s IP adresou by bylo možné zjistit, zda legitimní uživatel znehodnotil web nebo zda jeho účet použil hacker. To může být určeno, protože zdrojové IP adresy by odpovídaly nebo neodpovídaly historicky zaznamenaným datům.

Přístup k protokolům a analýze

Přístupové protokoly pro veřejná data mohou umožnit analýzu obecných trendů. Například protokolování přístupu ke každé stránce webu vám umožní zjistit, které stránky jsou nejoblíbenější a které nejméně. Další informace, jako je IP adresa návštěvníka, vám umožní analyzovat pohybové chování návštěvníků vašeho webu. Můžete vidět, která stránka je přinesla a jaký obsah je udržoval.

Protokolování dalších informací, jako je hlavička odkazujícího zdroje, vás může informovat, ze kterých stránek vaši návštěvníci přicházejí a případně jak úspěšné jsou konkrétní reklamní kampaně. Uchovávání protokolu řetězce uživatelského agenta vám umožní zobrazit, které prohlížeče vaše uživatelská základna preferuje a pro které prohlížeče byste měli upřednostnit optimalizaci a kompatibilitu.

Protokolování, když konkrétní uživatelé provádějí konkrétní akce, vám také umožní vytvořit profil legitimních vzorců aktivity. Pak může být užitečné vědět, kdy jsou tyto vzorce porušeny, protože to může znamenat bezpečnostní incident. Existuje samozřejmě mnoho dalších legitimních vysvětlení pro změnu vzorců a chování, takže by to nemělo být hned důvodem k velkým obavám.

Soubory webového protokolu minimálně obsahují seznam souborů, ke kterým se přistupovalo, IP adresy, které k nim přistupovaly, a kdy k přístupu došlo.

Přístupové protokoly a fyzické zabezpečení

Mnoho společností praktikuje fyzické zabezpečení svých kanceláří a datových center. Protokolování přístupu zde může být technicky nenáročné, například pomocí přihlašovací knihy. Mohou být také použity high-tech možnosti, jako jsou dveřní karty RFID. Logování fyzického přístupu je vynikající první linií fyzické obrany. Zatímco zloděj nebo hacker může být ochoten jen vejít dovnitř a podívat se, co umí, přihlášení, uvedení jména, koho tam chcete vidět a proč tam jste, komplikují situaci.

Přístupové karty v podstatě zamykají všechny nebo velký počet dveří. Tím je pro hackery nebo zloděje mnohem obtížnější spolehlivý pohyb po budově. Nemají legitimní přístupovou kartu a spoléhají na to, že poctiví zaměstnanci otevřou dveře a ignorují školení týkající se umožnění lidem vycházet ze zadních dveří.

Samozřejmě existuje mnoho způsobů, jak těmto opatřením fyzické bezpečnosti čelit. I když nejsou zavedena žádná jiná opatření, mohou být přiměřeným odstrašujícím prostředkem. Případní zloději a hackeři musí být mnohem více informováni, než se o něco pokusí. Spoléhali by na schopnosti sociálního inženýrství a alespoň trochu štěstí.

Přístupové protokoly a fyzická bezpečnost

Provádění protokolování přístupu fyzického přístupu do budovy má potenciálně život zachraňující výhodu. V případě nouzové evakuace, kvůli požáru nebo z nějakého jiného důvodu, může být možné přesně vědět, kolik lidí bylo v budově. Tyto informace lze poté zkombinovat s počtem osob a určit, zda je někdo uvězněn uvnitř a potřebuje, aby se ho hasiči pokusili najít a zachránit. Alternativně může informovat hasičskou posádku, že nehrozí žádné ohrožení života, což jim umožňuje podstoupit menší osobní riziko při uhašení požáru.

Protokoly přístupu mohou být v některých scénářích, jako je tento, požehnáním i prokletím. Například u papírového přihlašovacího listu nemusí nutně existovat odhlašovací list, takže není možné zjistit, kdo musí být zaúčtován. Digitální systémy jsou ještě náchylnější k poněkud souvisejícímu problému. V mnoha případech, pokud někdo pronásleduje kolegu dveřmi, nemusí se obtěžovat skenováním jejich průkazu, místo toho si „vrátí“ cestu skrz.

Kromě toho digitální systémy obvykle hlásí interním počítačům. Tyto interní počítače by byly umístěny uvnitř nyní evakuované budovy, takže by bylo nepříjemné kontrolovat, kolik lidí je třeba započítat.

Navíc další lidské faktory mohou překazit ty nejlepší plány. V případě požáru se mají všichni dostavit na místo nouzového setkání. Někteří lidé však mohou jít jiným východem a čekat na nesprávném místě. Jiní mohou využít příležitosti a zakouřit si nebo jít do obchodů. Fyzickou bezpečnost je těžké takto zajistit a vyžaduje, aby každý skutečně dodržoval postupy, což se ne vždy stává.

Závěr

Protokol přístupu je soubor nebo dokument, který sleduje přístup nebo pokus o přístup do systému. Mohou být použity pro fyzické systémy, jako jsou budovy a datová centra nebo počítačové systémy, jako jsou webové stránky nebo citlivé dokumenty. Protokoly poskytují pomoc při sledování zabezpečení a se správnými datovými body mohou umožnit užitečnou analýzu.

Apple představil iOS 26 – velkou aktualizaci s novým designem z matného skla, chytřejšími funkcemi a vylepšeními známých aplikací.

Studenti potřebují pro studium specifický typ notebooku. Měl by být nejen dostatečně výkonný, aby dobře poskytoval výkon ve zvoleném oboru, ale také dostatečně kompaktní a lehký, aby ho bylo možné nosit s sebou celý den.

V tomto článku vám ukážeme, jak znovu získat přístup k pevnému disku, když selže. Pojďme na to!

Na první pohled vypadají AirPods stejně jako kterákoli jiná bezdrátová sluchátka. To se ale všechno změnilo, když bylo objeveno několik málo známých funkcí.

Přidání tiskárny do systému Windows 10 je jednoduché, i když proces pro kabelová zařízení se bude lišit od postupu pro bezdrátová zařízení.

Jak víte, RAM je velmi důležitá hardwarová součást počítače, která slouží jako paměť pro zpracování dat a je faktorem, který určuje rychlost notebooku nebo stolního počítače. V níže uvedeném článku vám WebTech360 představí několik způsobů, jak kontrolovat chyby RAM pomocí softwaru ve Windows.

Ať už hledáte NAS pro váš domov nebo kancelář, podívejte se na tento seznam nejlepších NAS zařízení pro ukládání dat.

Údržba vašich 3D tiskáren je velmi důležitá pro dosažení nejlepších výsledků. Zde jsou některé důležité tipy, které je dobré mít na paměti.

Přečtěte si tento článek, abyste se dozvěděli jednoduchý krok za krokem proces, jak připojit notebook k projektoru nebo TV v OS Windows 11 a Windows 10.

Připravujete se na večer her a bude to velké - právě jste si pořídili hru „Star Wars Outlaws“ na streamovací službě GeForce Now. Objevte jediný známý způsob, jak opravit kód chyby GeForce Now 0xC272008F, abyste mohli znovu hrát hry od Ubisoftu.