Въпреки че има безброй щамове на Ransomware с безкрайни атаки, авторите на Ransomware изглежда са планирали да изплашат потребителите с по-нови тактики.

Вече получихме щамове на Ransomware, които биха изтрили файлове, ако откупът не бъде платен в предписания срок. Освен това има варианти, които заключват потребителските данни чрез промяна на името на файла, което прави декриптирането още по-трудно. Този път обаче авторите на Ransomware решиха да осигурят лесен поток на Popcorn Time Ransomware, за да намалят усилията си. Или трябва да кажем, че са решили да бъдат малко милостиви към жертвите.

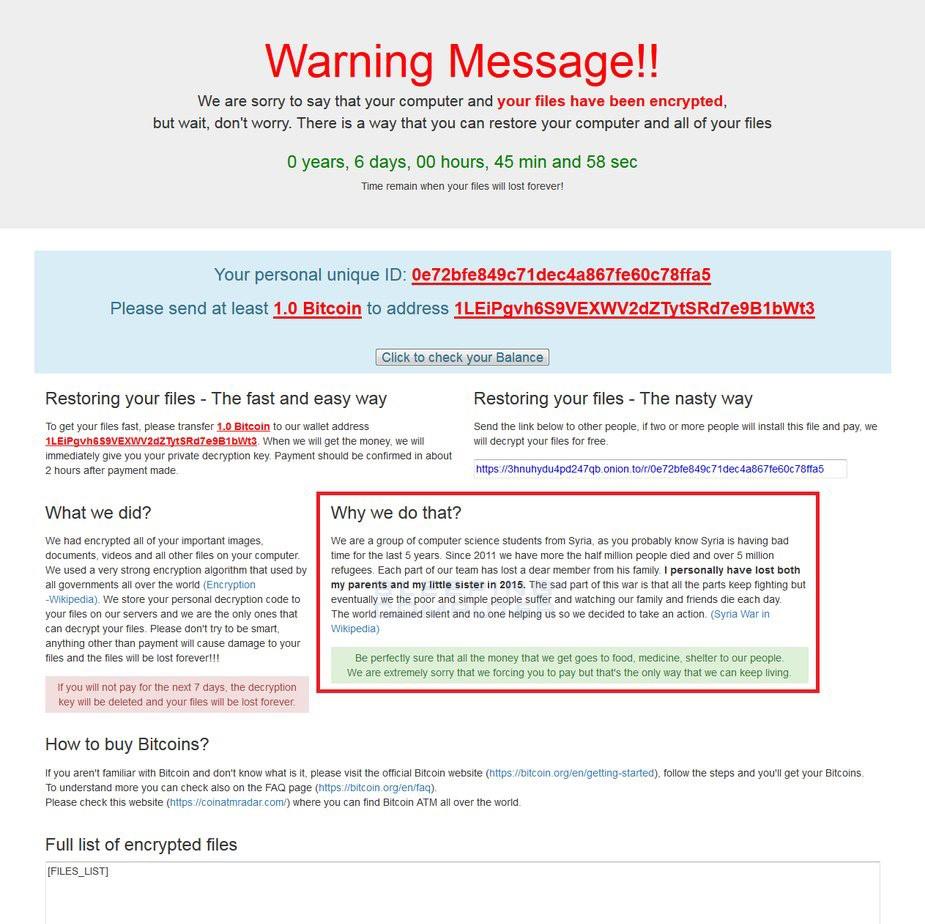

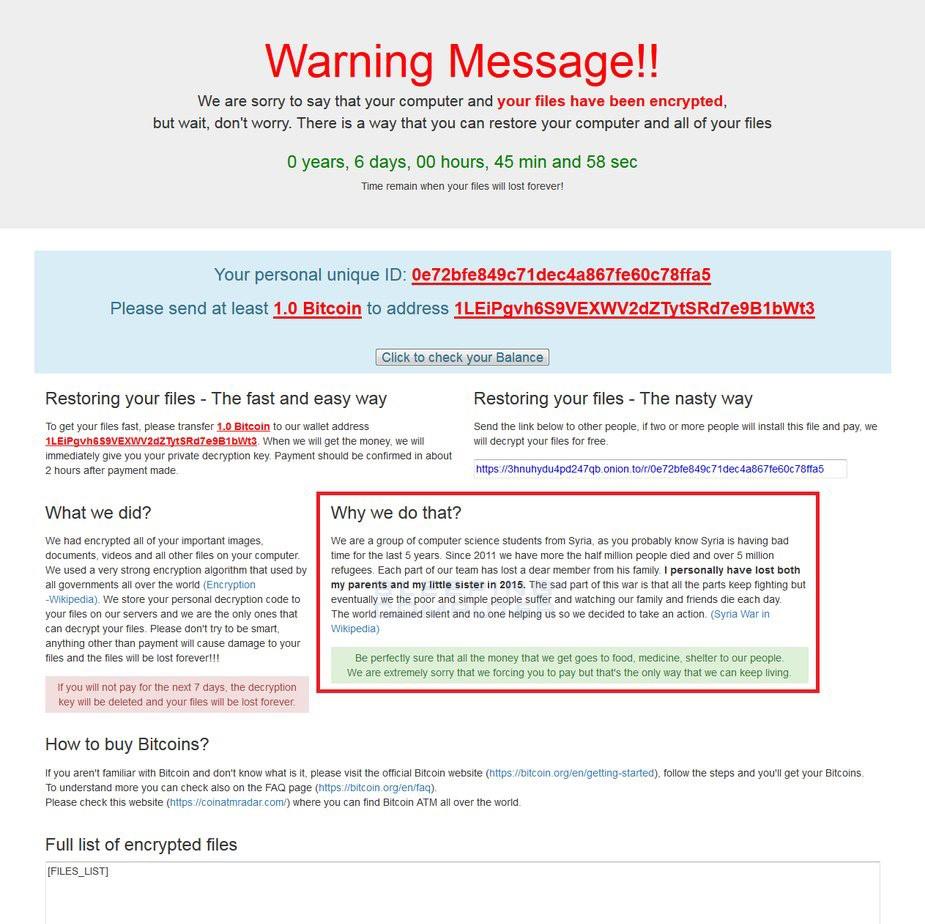

Наскоро друг щам на Ransomware, наречен Popcorn Time, беше открит от MalwareHunterTeam. Вариантът има необичаен начин за изнудване на пари от потребителите. Ако жертвата успешно прехвърли напрежението на двама други потребители, тя ще получи безплатен ключ за декриптиране. Може би жертвата ще трябва да плати, ако не може да го прехвърли. За да стане още по-лошо, в ransomware има недовършен код, който може да изтрие файлове, ако потребителят въведе грешен ключ за декриптиране 4 пъти.

Какво е лошото на Popcorn Time Ransomware

Щамът има реферална връзка, която се съхранява, за да я предава на други потребители. Първоначалната жертва получава ключа за декриптиране, когато другите две са платили откуп. Но ако не го направят, тогава основната жертва трябва да извърши плащането. Bleeping Computer цитира: „За да се улесни това, бележката за откуп на Popcorn Time ще съдържа URL, който сочи към файл, намиращ се на TOR сървъра на рансъмуера. В този момент сървърът не работи, така че не е сигурно как този файл ще се появи или ще бъде прикрит, за да подмами хората да го инсталират."

Освен това към варианта може да бъде добавена друга функция, която ще изтрие файлове, ако потребителят постави неправилен ключ за декриптиране 4 пъти. Очевидно Ransomware все още е в етап на разработка и затова не е известно дали тази тактика вече съществува в него или е просто измама.

Вижте също: Година на Ransomware: Кратко обобщение

Работи на Popcorn Time Ransomware

След като Ransomware е инсталиран успешно, той проверява дали рансъмуерът вече е стартиран чрез няколко файла като %AppData%\been_here и %AppData%\server_step_one . Ако системата вече е била заразена с Ransomware, тогава щамът се прекратява сам. Popcorn Time разбира това, ако системата има файл 'been_here'. Ако такъв файл не излезе в компютъра, ransomware продължава да разпространява порочността. Той изтегля различни изображения, които да се използва като фон или да започне процеса на криптиране.

Тъй като Popcorn Time все още е в етап на развитие, той криптира само тестова папка, наречена Efiles . Тази папка съществува на работния плот на потребителите и съдържа различни файлове като .back, .backup, .ach и т.н. (целият списък с разширения на файлове е даден по-долу).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

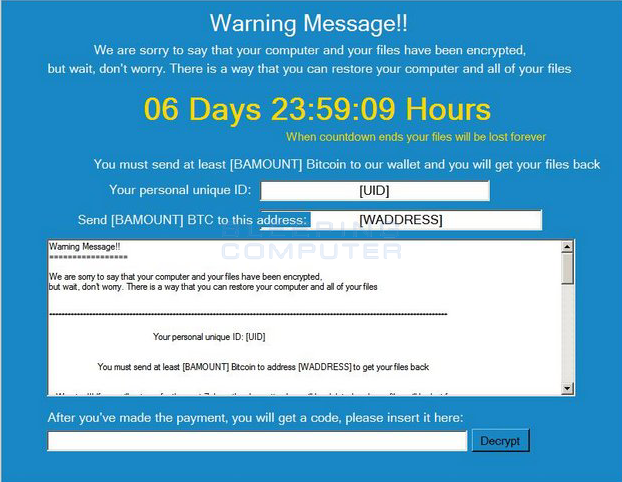

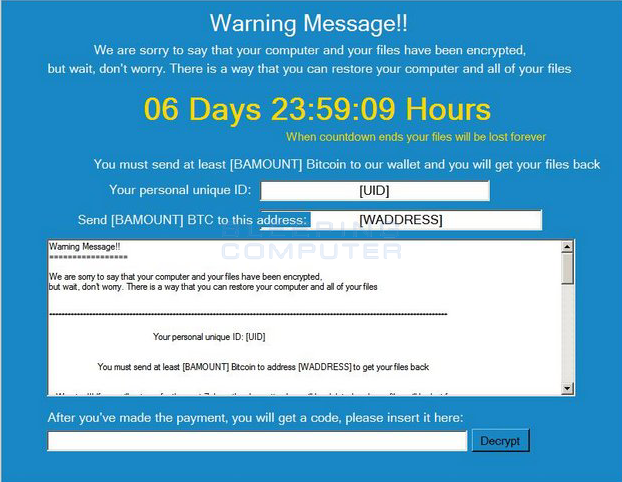

След това ransomware търси файлове, които съответстват на определени разширения и започва да криптира файлове с AES-256 криптиране. След като файлът е криптиран с Popcorn Time, той добавя .fillock като свое разширение. Например, ако името на файла е 'abc.docx', тогава то ще бъде променено на 'abc.docx.filock'. Когато заразата се предприеме успешно, тя преобразува два base64 низа и ги записва като бележки за откуп, наречени restore_your_files.html и restore_your_files.txt . След това ransomware показва HTML бележка за откуп.

източник на изображение: bleepingcomputer.com

Защита срещу Ransomware

Въпреки че досега не е разработен детектор или средство за премахване на ransomware, което може да помогне на потребителя, след като е бил заразен с него, на потребителите се препоръчва да вземат предпазни мерки, за да избегнат атака на ransomware . Преди всичко е да направите резервно копие на вашите данни . Впоследствие можете също така да осигурите безопасно сърфиране в интернет, да активирате разширение за блокиране на реклами, да поддържате автентичен инструмент за защита от злонамерен софтуер, както и своевременно да актуализирате софтуер, инструменти, приложения и програми, инсталирани във вашата система. Очевидно трябва да разчитате на надеждни инструменти за същото. Един такъв инструмент е Right Backup, който е решение за съхранение в облак . Помага ви да запазите данните си в облачна сигурност с 256-битово AES криптиране.