Google skjöl: Hvernig á að búa til efnisyfirlit

Lærðu hvernig á að búa til efnisyfirlit í Google skjölum á auðveldan hátt.

„EternalBlue“ er nafnið á leka NSA þróað misnotkun fyrir varnarleysi í SMBv1 sem var til staðar í öllum Windows stýrikerfum á milli Windows 95 og Windows 10. Server Message Block útgáfa 1, eða SMBv1, er samskiptareglur sem eru notuð til að deila aðgangi í skrár, prentara og raðtengi yfir netið.

Ábending: NSA var áður skilgreind sem „Jöfnuhópur“ ógnarleikari áður en þetta og önnur hetjudáð og starfsemi voru bundin við þá.

NSA greindi varnarleysið í SMB-samskiptareglunum að minnsta kosti þegar árið 2011. Samkvæmt stefnu sinni um að safna veikleikum til eigin nota, kaus hún að birta það ekki til Microsoft svo hægt væri að laga málið. NSA þróaði síðan hetjudáð fyrir málið sem þeir kölluðu EternalBlue. EternalBlue er fær um að veita fullkomna stjórn á viðkvæmri tölvu þar sem það veitir stjórnanda-stigi handahófskenndan kóða keyrslu án þess að þurfa notendaviðskipti.

Á einhverjum tímapunkti, fyrir ágúst 2016, var brotist inn á NSA af hópi sem kallar sig „The Shadow Brokers“, sem talið er að sé rússneskur ríkisstyrktur tölvuþrjótahópur. The Shadow Brokers fengu aðgang að stórum fjölda gagna og tölvuþrjótaverkfæra. Þeir reyndu upphaflega að bjóða þá upp og selja fyrir peninga en fengu litla vexti.

Ábending: „Ríkisstyrktur tölvuþrjótahópur“ er einn eða fleiri tölvuþrjótar sem starfa annaðhvort með skýru samþykki, stuðningi og leiðbeiningum stjórnvalda eða fyrir opinbera móðgandi nethópa. Hvor valmöguleikinn gefur til kynna að hóparnir séu mjög vel hæfir, markvissir og yfirvegaðir í aðgerðum sínum.

Eftir að hafa skilið að verkfæri þeirra voru í hættu, upplýsti NSA Microsoft um upplýsingar um veikleikana svo hægt væri að þróa plástur. Upphaflega var áætlað að gefa út í febrúar 2017, plásturinn var ýtt til mars til að tryggja að vandamálin væru rétt lagfærð. Þann 14. mars 2017 birti Microsoft uppfærslurnar, þar sem EternalBlue varnarleysið var útskýrt í öryggisblaðinu MS17-010, fyrir Windows Vista, 7, 8.1, 10, Server 2008, Server 2012 og Server 2016.

Mánuði síðar, 14. apríl, birtu The Shadow Brokers hetjudáðinn, ásamt tugum annarra hetjudáða og smáatriði. Því miður, þrátt fyrir að plástrarnir hafi verið tiltækir í mánuð áður en hetjudáðirnar voru birtar, settu mörg kerfi ekki upp plástrana og voru áfram viðkvæm.

Tæpum mánuði eftir að hetjudáðirnar voru birtar, þann 12. maí 2017 var „Wannacry“ lausnarhugbúnaðarormurinn hleypt af stokkunum með því að nota EternalBlue hetjudáðinn til að dreifa sér í eins mörg kerfi og mögulegt er. Daginn eftir gaf Microsoft út neyðaröryggisplástra fyrir óstuddar Windows útgáfur: XP, 8 og Server 2003.

Ábending: „Ransomware“ er flokkur spilliforrita sem dulkóðar sýkt tæki og heldur síðan afkóðunarlyklinum til lausnargjalds, venjulega fyrir Bitcoin eða aðra dulritunargjaldmiðla. „Ormur“ er flokkur spilliforrita sem dreifir sjálfkrafa sér í aðrar tölvur, frekar en að krefjast þess að tölvur séu sýktar hver fyrir sig.

Samkvæmt IBM X-Force var „Wannacry“ lausnarhugbúnaðarormurinn ábyrgur fyrir meira en 8 milljörðum bandaríkjadala í skaðabætur í 150 löndum, jafnvel þó að arðránið virkaði aðeins á áreiðanlegan hátt á Windows 7 og Server 2008. Í febrúar 2018 breyttu öryggisrannsakendur hagnýtingu til geta virkað á áreiðanlegan hátt á öllum útgáfum af Windows síðan Windows 2000.

Í maí 2019 varð bandaríska borgin Baltimore fyrir netárás þar sem notað var EternalBlue hetjudáð. Nokkrir netöryggissérfræðingar bentu á að þetta ástand væri algjörlega hægt að koma í veg fyrir þar sem plástrar hefðu verið tiltækir í meira en tvö ár á þeim tímapunkti, tímabil þar sem að minnsta kosti „Critical Security Patches“ með „Public Exploits“ hefði átt að vera sett upp.

Lærðu hvernig á að búa til efnisyfirlit í Google skjölum á auðveldan hátt.

AR Zone er innbyggt app sem er fáanlegt í nýjustu Samsung símunum. Lærðu meira um AR eiginleika, hvernig á að nota appið og hvernig á að fjarlægja það.

Við sýnum þér nákvæmar skref um hvernig á að breyta Facebook lykilorðinu þínu.

Chrome, sjálfgefið, sýnir þér ekki alla vefslóðina. Þér er kannski sama um þessi smáatriði, en ef þú þarft af einhverjum ástæðum að birta alla vefslóðina, nákvæmar leiðbeiningar um hvernig á að láta Google Chrome birta alla vefslóðina á veffangastikunni.

Reddit breytti hönnun sinni enn og aftur í janúar 2024. Endurhönnunin er hægt að sjá af notendum skjáborðsvafra og þrengir að aðalstraumnum á sama tíma og tenglar eru til staðar.

Að slá uppáhalds tilvitnunina þína úr bókinni þinni á Facebook er tímafrekt og fullt af villum. Lærðu hvernig á að nota Google Lens til að afrita texta úr bókum yfir í tækin þín.

Áminningar hafa alltaf verið aðal hápunktur Google Home. Þeir gera líf okkar örugglega auðveldara. Við skulum fara í stutta skoðunarferð um hvernig á að búa til áminningar á Google Home svo að þú missir aldrei af því að sinna mikilvægum erindum.

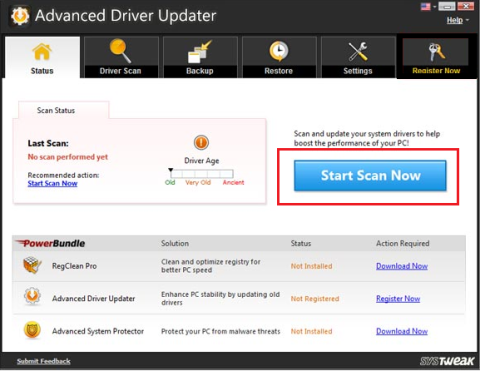

Stundum, þegar þú ert að vinna í Chrome, geturðu ekki fengið aðgang að ákveðnum vefsíðum og færð upp villuna „Laga DNS vistfang netþjóns fannst ekki í Chrome“. Hér er hvernig þú getur leyst málið.

Hvernig á að breyta lykilorðinu þínu á Netflix streymisvídeóþjónustunni með því að nota valinn vafra eða Android app.

Ef þú vilt losna við endurheimta síður skilaboðin á Microsoft Edge skaltu einfaldlega loka vafranum eða ýta á Escape takkann.