7 Chrome-laajennusta, jotka tekevät Gmailista tuottavampaa

Voit löytää useita laajennuksia Gmailille, jotta sähköpostinhallintasi olisi tuottavampaa. Tässä ovat parhaat Gmail Chrome -laajennukset.

Kyberturvallisuuteen liittyy valtava määrä haitallisia uhkia. Monet näistä uhista kirjoittavat haittaohjelmia, vaikka kyberrikollisilla on monia muita tapoja olla haitallisia. Niiden välinen taitotaso vaihtelee kuitenkin paljon. Monet "hakkerit" ovat vain käsikirjoituslapsia , jotka pystyvät käyttämään vain olemassa olevia työkaluja ja heiltä puuttuu taitoja tehdä omia. Monilla hakkereilla on taidot tehdä haittaohjelmiaan, vaikka tarkka kaliiperi vaihtelee villisti. On kuitenkin yksi eksklusiivinen taso, APT.

APT tulee sanoista Advanced Persistent Threat. Ne ovat hakkereiden sadon kerma ja ovat yleensä alan parhaita. APT:t eivät ole vain teknisesti taitavia hyödyntämiskehityksessä; he käyttävät myös monia muita taitoja, kuten hienovaraisuutta, kärsivällisyyttä ja käyttöturvallisuutta. Yleisesti oletetaan, että useimmat, elleivät kaikki, APT:t ovat kansallisvaltioiden toimijoita tai ainakin valtion tukemia. Tämä oletus rakentuu ajasta, vaivannäöstä ja omistautumisesta, jota he osoittavat tavoitteensa saavuttamisessa.

APT:n sormenjäljet

APT:n tarkat tavoitteet vaihtelevat maittain, APT:n ja hyökkäyksen mukaan. Useimmat hakkerit ovat motivoituneita henkilökohtaisesta hyödystä, joten murtautuvat sisään ja yrittävät napata mahdollisimman paljon arvokasta tietoa mahdollisimman nopeasti. APT:t suorittavat sabotaasi-, vakoilu- tai häiritseviä hyökkäyksiä ja ovat yleensä poliittisesti tai joskus taloudellisesti motivoituneita.

Vaikka useimmat uhkatekijät ovat tyypillisesti opportunistisia, APT:t ovat yleensä hiljaisia tai jopa hyvin kohdennettuja. Sen sijaan, että kehittäisivät vain hyväksikäyttöjä löytämiinsä haavoittuvuuksiin, he tunnistavat kohteen, selvittävät, kuinka ne parhaiten tartuttavat, ja sitten tutkivat ja kehittävät hyväksikäyttöä. Tyypillisesti nämä hyväksikäytöt konfiguroidaan erittäin huolellisesti mahdollisimman hiljaisiksi ja hienovaraisiksi. Tämä minimoi havaitsemisriskin, mikä tarkoittaa, että hyväksikäyttöä voidaan käyttää muissa valituissa kohteissa ennen kuin se havaitaan ja taustalla oleva haavoittuvuus korjataan.

Hyödykkeiden kehittäminen on teknistä ja aikaa vievää liiketoimintaa. Tämä tekee siitä kallista liiketoimintaa, varsinkin kun käsitellään erittäin monimutkaisia järjestelmiä, joissa ei ole tunnettuja haavoittuvuuksia. Koska APT:t voivat käyttää kansallisvaltion varoja, he voivat yleensä käyttää paljon enemmän aikaa ja vaivaa näiden hienovaraisten mutta vakavien haavoittuvuuksien tunnistamiseen ja sitten erittäin monimutkaisten hyväksikäyttöjen kehittämiseen.

Nimeäminen on vaikeaa

Hyökkäyksen antaminen yhteen ryhmään tai kansallisvaltioon voi olla vaikeaa. Sukeltamalla syvälle todellisiin käytettyihin haittaohjelmiin, tukijärjestelmiin ja jopa seurantakohteisiin, yksittäiset haittaohjelmakannat voidaan linkittää APT:hen melko luotettavasti ja linkittää tämä APT johonkin maahan.

Monet näistä erittäin edistyneistä hyväksikäytöistä jakavat koodibittejä muista hyödyistä. Tietyt hyökkäykset voivat jopa hyödyntää samoja nollapäivän haavoittuvuuksia. Niiden avulla tapaukset voidaan linkittää ja seurata sen sijaan, että ne olisivat yksittäisiä, poikkeuksellisia haittaohjelmia.

Monien APT:n toimien seuraaminen mahdollistaa kartan luomisen valituista kohteista. Tämä yhdistettynä geopoliittisten jännitteiden tuntemiseen voi ainakin kaventaa mahdollisten valtion rahoittajien listaa. Haittaohjelmassa käytetyn kielen tarkempi analyysi voi antaa vihjeitä, vaikka niitä voidaan myös väärentää virheelliseen määrittelyyn kannustamiseksi.

Useimmat APT:iden tekemät kyberhyökkäykset ovat uskottavia, koska kukaan ei omista niitä. Näin jokainen vastuussa oleva kansakunta voi suorittaa toimia, joihin se ei välttämättä haluaisi olla tekemisissä tai syytetyksi. Koska useimmat APT-ryhmät liitetään varmasti tiettyihin kansallisvaltioihin, ja oletetaan, että niillä kansallisvaltioilla on vielä enemmän tietoa, jonka perusteella tämä ominaisuus perustuu, on kohtuullisen todennäköistä, että kaikki tietävät, kuka on vastuussa mistäkin. Jos jokin kansakunta syyttäisi virallisesti toista hyökkäyksestä, he olisivat todennäköisesti kostotoimien kohteena. Pelaamalla tyhmää jokainen saa pitää uskottavan kiistämisensä.

Esimerkkejä

Monet eri ryhmät nimeävät APT:t muilla asioilla, mikä vaikeuttaa niiden seurantaa. Jotkut nimet ovat vain numeroituja nimityksiä. Jotkut perustuvat linkitettyihin hyväksikäyttönimet perustuvat stereotyyppisiin nimiin.

Kiinaan liittyy ainakin 17 APT:tä. APT-numero, kuten APT 1, viittaa joihinkin. APT 1 on myös nimenomaan PLA-yksikkö 61398. Ainakin kahdelle kiinalaiselle APT:lle on annettu nimet, joissa esiintyy lohikäärmeitä: Double Dragon ja Dragon Bridge. Mukana on myös Numbered Panda ja Red Apollo.

Monissa Iranista johtuvissa APT:issä on "kissanpentu" nimessä. Esimerkiksi Helix Kitten, Charming Kitten, Remix Kitten ja Pioneer Kitten. Venäläinen APT sisältää usein karhun nimiä, kuten Fancy Bear, Cozy Bear, Bezerk Bear, Venomous Bear ja Primitive Bear. Pohjois-Korea on liitetty kolmen APT:n ansioksi: Ricochet Chollima, Lazarus Group ja Kimsuky.

Israelissa, Vietnamissa, Uzbekistanissa, Turkissa ja Yhdysvalloissa on ainakin yksi APT-määrite. Yhdysvaltoihin kuuluvaa APT:tä kutsutaan Equation Groupiksi, jonka uskotaan olevan NSA:n TAO tai räätälöityjen käyttötoimintojen yksikkö. Ryhmä on saanut nimensä joidenkin sen hyväksikäytön nimistä ja sen raskaasta salauksen käytöstä.

Yhtälöryhmää pidetään yleisesti edistyneimpänä kaikista APT:istä. Sen tiedetään kieltäneen laitteita ja muuntaneen niitä sisältämään haittaohjelmia. Siinä oli myös useita haittaohjelmia, jotka pystyivät ainutlaatuisella tavalla saastuttamaan eri valmistajien kiintolevyjen laiteohjelmistot, mikä mahdollisti haittaohjelman säilymisen läpi levyjen tyhjennyksen, käyttöjärjestelmän uudelleenasennusten ja kaiken muun kuin aseman tuhoutumisen. Tätä haittaohjelmaa oli mahdoton havaita tai poistaa, ja se olisi vaatinut pääsyn aseman laiteohjelmiston lähdekoodiin.

Johtopäätös

APT on lyhenne sanoista Advanced Persistent Threat, ja se on termi, jota käytetään viittaamaan erittäin edistyneisiin hakkerointiryhmiin, joilla on yleensä väitetty yhteyksiä kansallisvaltioihin. APT:iden osoittama taito, kärsivällisyys ja omistautuminen on vertaansa vailla rikollisessa maailmassa. Yhdessä usein poliittisten kohteiden kanssa on melko selvää, että nämä eivät ole keskimääräisiä rahasta hakkeroivia ryhmiäsi. Sen sijaan, että ryhtyisivät äänekkäisiin tietomurtoihin, APT:t ovat yleensä hienovaraisia ja peittävät jälkensä mahdollisimman paljon.

Yleensä keskivertokäyttäjän ei tarvitse huolehtia APT:istä. He viettävät aikaansa vain kohteisiin, jotka ovat heille erityisen arvokkaita. Keskivertoihminen ei piilota kansallisvaltion arvokkaina pitämiä salaisuuksia. Vain suuret yritykset, erityisesti ne, jotka tekevät valtion työtä, ja erityisen vaikutusvaltaiset ihmiset ovat realistisessa vaarassa joutua kohteeksi. Tietenkin jokaisen tulee ottaa oma turvallisuus ja oman yrityksensä turvallisuus vakavasti.

Turvallisuusmaailmassa yleinen näkemys on kuitenkin, että jos APT päättää, että olet kiinnostunut, he voivat hakkeroida laitteesi jotenkin, vaikka heidän olisi käytettävä miljoonia dollareita aikaa T&K:hen. Tämä näkyy harvoissa tapauksissa, joissa haittaohjelmat, kuten Stuxnet-mato, on huolellisesti suunniteltu hyppäämään "ilmarakoja" .

Voit löytää useita laajennuksia Gmailille, jotta sähköpostinhallintasi olisi tuottavampaa. Tässä ovat parhaat Gmail Chrome -laajennukset.

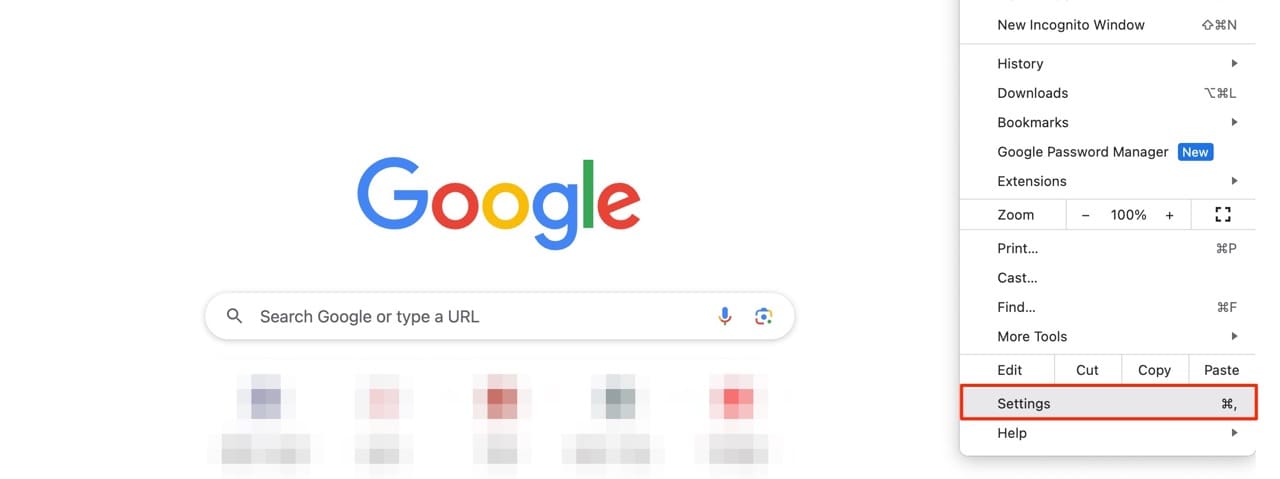

Aseta Chrome tyhjentämään evästeet poistuttaessa parantaaksesi tietoturvaa poistamalla evästeet heti, kun suljet kaikki selainikkunat. Tässä on kuinka se tehdään.

Oikean maksukortin etsiminen taskustasi tai lompakostasi voi olla todellinen vaiva. Viime vuosina useat yritykset ovat kehittäneet ja lanseeranneet lähimaksuratkaisuja.

Muuta minkä tahansa videon nopeutta Android-laitteellasi ilmaisella hyödyllisellä sovelluksella. Lisää sekä hidastustoiminto että nopeasti eteenpäin -efekti samaan videoon.

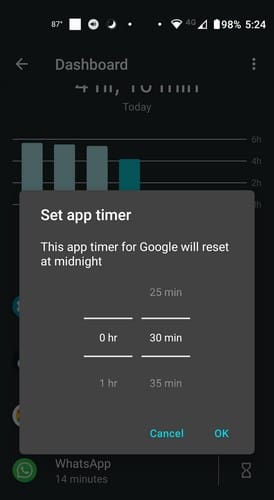

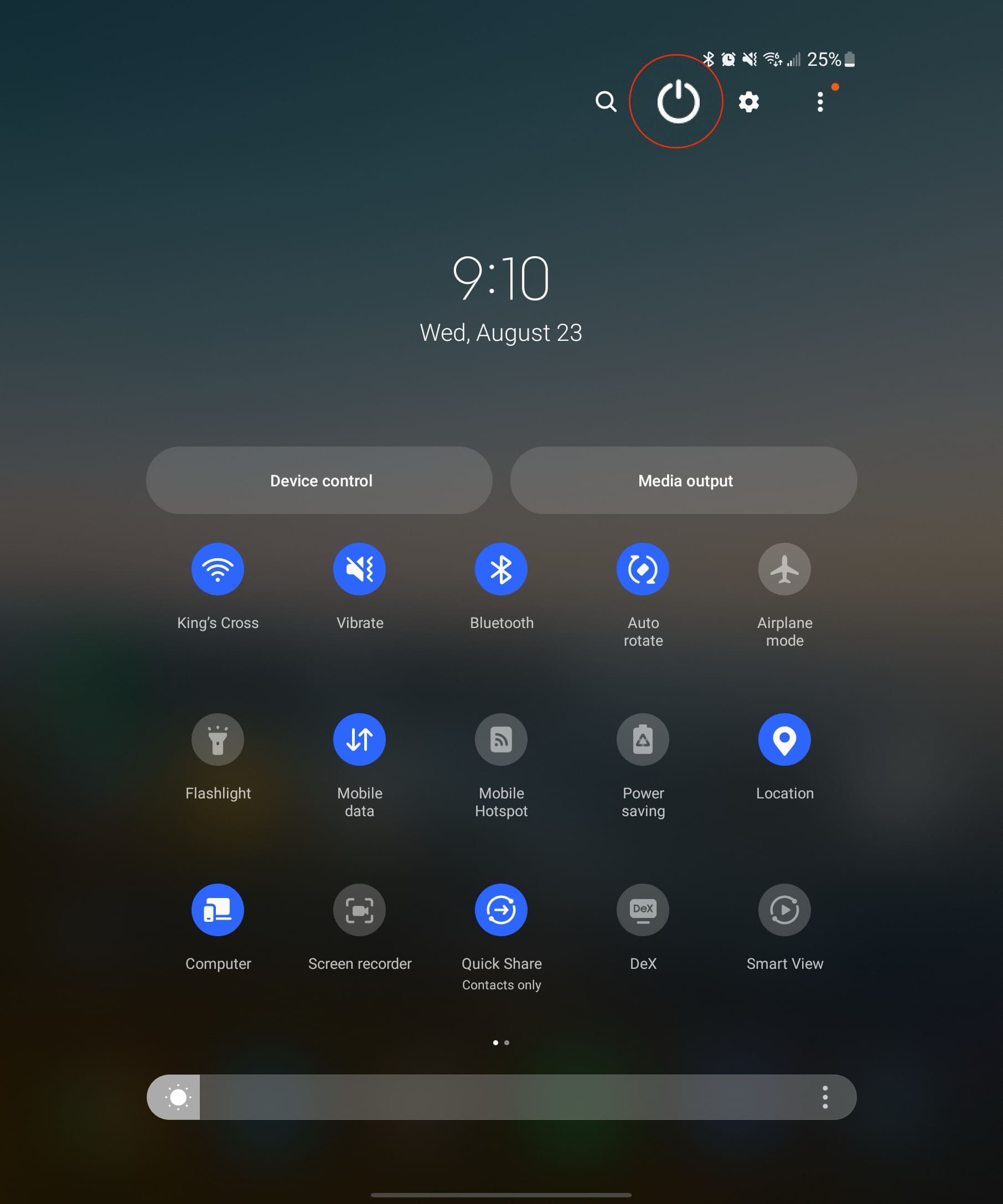

Aseta ajastimia Android-sovelluksiin ja pidä käytön hallinta erityisesti silloin, kun sinulla on tärkeitä töitä tehtävänä.

Facebook-kaverisi voivat nähdä kaikki kommentit, joita kirjoitat julkisille julkaisuilla. Facebookin kommentit eivät sisällä yksittäisiä yksityisyysasetuksia.

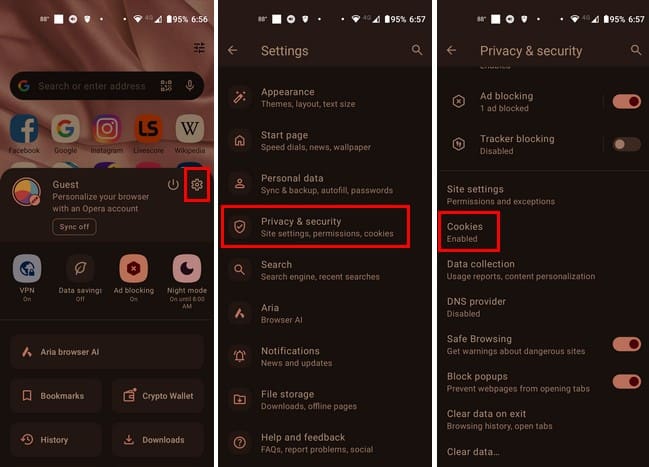

Kun kuulet sanan evästeet, saatat ajatella suklaahippuevästeitä. Mutta on myös evästeitä, joita löydät selaimista, jotka auttavat sinua saamaan sujuvan selailukokemuksen. Tässä artikkelissa kerrotaan, kuinka voit konfiguroida evästeasetuksia Opera-selaimessa Androidille.

Tyhjennä sovelluksen lataushistoria Google Playssa saadaksesi uuden alun. Tässä ovat aloittelijaystävälliset vaiheet, joita seurata.

Jos USB-äänet ilmenevät ilman syytä, on olemassa muutamia menetelmiä, joilla voit päästä eroon tästä kummallisesta laitteiden katkaisuääneistä.

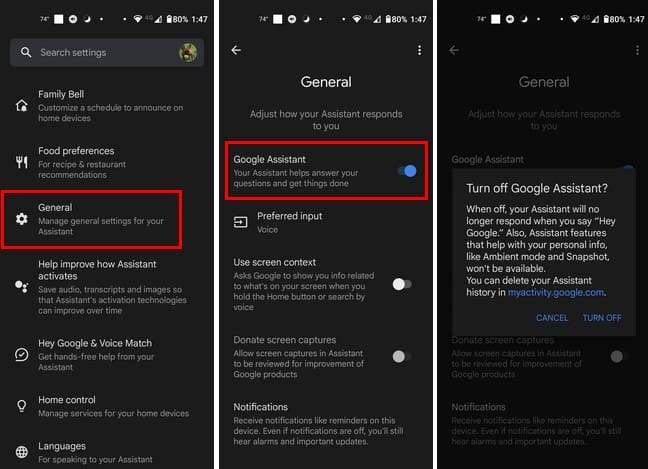

Katso, mitä vaiheita sinun tulee seurata poistaaksesi Google Assistant käytöstä nopeasti rauhoittuaksesi. Tunne itsesi vähemmän vakoilluksi ja poista Google Assistant käytöstä.