Sel ajal, kui valmistume võitlema nullpäevaohtude, populaarsete ärakasutamiste ja surmava COVID-19 viirusega . Häkkerid arendavad uusi tehnikaid, et teie masinates pahavara edasi anda . Uus relv on 1499. aastal kasutusele võetud, kuid iidsetest aegadest eksisteerinud kontseptsioon. Seda nimetatakse steganograafiaks. Seda uut tehnikat kasutatakse andmete saatmiseks varjatud vormingus, et neid ei saaks lugeda. Kombinatsioon kreekakeelsest sõnast (steganos), mis tähendab varjatud, peidetud ja "graafiline", mis tähendab kirjutamist, on muutumas ohtlikuks uueks trendiks.

Täna selles postituses arutame seda uut piiri ja kuidas selle eest kaitstud olla.

Mis on steganograafia?

Nagu juba mainitud, on see uus meetod, mida küberkurjategijad kasutavad pahavara ja küberspionaažitööriistade loomiseks.

Erinevalt krüptograafiast, mis varjab salajase sõnumi sisu, varjab steganograafia tõsiasja, et sõnum edastatakse või pildi sees on pahatahtlik koormus, et vältida turvalahendusi.

On jutte, et seda meetodit kasutati Rooma impeeriumis sõnumi salaja edasiandmiseks. Nad valisid sõnumi edastamiseks orja ja lasid tema peanaha puhtaks raseerida. Seda tehes tätoveeriti sõnum nahale ja kui juuksed tagasi kasvasid, saadeti ori sõnumit edasi andma. Seejärel kasutas vastuvõtja pea raseerimiseks ja sõnumi lugemiseks sama protsessi.

See oht on nii ohtlik, et turvaeksperdid pidid kogunema kohta, et õppida selle vastu võitlemise viise ja keelata teabe varjamine.

Kuidas steganograafia töötab?

Nüüdseks on selge, miks küberkurjategijad seda meetodit kasutavad. Aga kuidas see toimib?

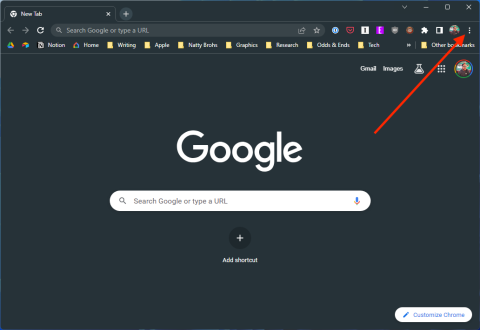

Steganograafia on viiekordne protsess – rusikasründajad viivad läbi oma sihtmärgi uurimise, pärast seda skaneerivad seda, pääsevad ligi, jäävad varjatuks, katavad oma jäljed.

Publications.computer.org

Kui pahavara on ohustatud masinas käivitatud, laaditakse alla pahatahtlik meem, pilt või video. Pärast seda ekstraheeritakse antud käsk. Kui käsk “print” on koodis peidetud, tehakse nakatunud masinast ekraanipilt. Kui kogu teave on kogutud, saadetakse see häkkerile konkreetse URL-aadressi kaudu.

Hiljutine näide selle kohta pärineb 2018. aasta Hacktober.org CTF-i sündmusest, kus TerrifyingKity lisati pildile. Lisaks sellele tekkisid ka Sundown Exploit Kit, uued Vawtracki ja Stegoloaderi pahavara perekonnad.

Mille poolest erineb steganograafia krüptograafiast?

Põhimõtteliselt on nii steganograafial kui ka krüptograafial sama eesmärk, st sõnumite peitmine ja edastamine kolmandatele isikutele. Kuid nende kasutatav mehhanism on erinev.

Krüptograafia muudab teabe salatekstiks, mida ei saa ilma dekrüpteerimata mõista. Kuigi Steganograafia vormingut ei muuda, peidab see teabe viisil, mida keegi ei tea, et andmed on peidetud.

| |

STEGANOGRAAFIA |

KRÜPTOGRAAFIA |

| Definitsioon |

Tehnika teabe varjamiseks pildis, videos, meemis jne |

Tehnika andmete šifrtekstiks teisendamiseks |

| Eesmärk |

Edastage pahavara ilma jälgimiseta |

Andmekaitse |

| Andmete nähtavus |

Pole võimalik |

Kindlasti |

| Andmestruktuur |

Andmestruktuuri ei muudeta |

Muudab kogu struktuuri |

| Võti |

Valikuline |

Vajalik |

| Ebaõnnestumine |

Kui salasõnum avastatakse, pääseb igaüks sellele juurde |

Dekrüpteerimisvõtme abil saab lugeda šifriteksti |

Lihtsamalt öeldes on steganograafia tugevam ja keerulisem. See võib hõlpsasti mööda minna DPI-süsteemidest jne. Kõik see muudab selle häkkerite esimeseks valikuks.

Sõltuvalt olemusest võib steganograafia jagada viide tüüpi:

- Teksti steganograafia – tekstifailidesse peidetud teave, muudetud märkide kujul, juhuslikud tähemärgid, kontekstivabad grammatikad on teksti steganograafia.

- Kujutise steganograafia – andmete peitmist pildi sees nimetatakse kujutise steganograafiaks.

- Videosteganograafia – andmete peitmine digitaalsesse videovormingusse on videosteganograafia.

- Helisteganograafia – helisignaali manustatud salasõnum, mis muudab binaarset järjestust, on helisteganograafia.

- Võrgu steganograafia – nagu nimigi viitab, on võrgu juhtimisprotokollidesse teabe manustamise tehnika võrgu steganograafia.

Kus kurjategijad teavet varjavad

- Digitaalsed failid – e-kaubanduse platvormidega seotud suuremahulised rünnakud paljastasid steganograafia kasutamise. Kui platvorm on nakatunud, kogub pahavara maksete üksikasju ja peidab need pildi sisse, et paljastada nakatunud saidiga seotud teave. Õiguspäraste programmide esinemine – pahavara jäljendab pornograafiamängijat, ilma et nakatunud rakenduse installimisel oleks kasutatud õigeid funktsionaalsust.

- Lunavara sees – üks populaarsemaid tuvastatud pahavara on Cerberi lunavara. Cerber kasutab pahavara levitamiseks dokumenti.

- Kasutuskomplekti sees – Stegano on kasutuskomplekti esimene näide. See pahatahtlik kood on manustatud bännerisse.

Kas on võimalik steganograafiat määrata? Jah, selle visuaalse rünnaku tuvastamiseks on mitu võimalust.

Steganograafia rünnakute tuvastamise viisid

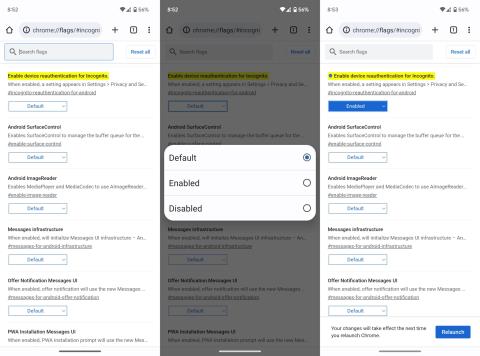

Histogrammi meetod – seda meetodit tuntakse ka kui hii-ruudu meetodit. Seda meetodit kasutades analüüsitakse kogu kujutise rastrit. Loetakse pikslite arv, millel on kaks külgnevat värvi.

securelist.com

Joonis A: tühi kandur Joonis B: täidetud kandur

RS-meetod – see on veel üks statistiline meetod, mida kasutatakse kandjate tuvastamiseks. Pilt jaotatakse pikslirühmade komplektiks ja kasutatakse spetsiaalset täitmisprotseduuri. Väärtuste alusel analüüsitakse andmeid ja tuvastatakse steganograafiaga kujutis

Kõik see näitab selgelt, kui osavalt kasutavad küberkurjategijad steganograafiat pahavara edasiandmiseks. Ja see ei lõpe, sest see on väga tulus. Mitte ainult seda, vaid steganograafiat kasutatakse ka terrorismi, selgesõnalise sisu, spionaaži jne levitamiseks.