LinkedIn: Як заблокувати/розблокувати людей

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Цифровізація значно покращила наш рівень життя, зробивши все простіше, швидше та надійніше. Але тоді збереження всіх записів на комп’ютері та їх обробка через Інтернет – це як монета з двома різними сторонами. З незліченними перевагами є кілька помітних недоліків, особливо хакерів та їхні інструменти, відомі як шкідливі програми. Найновішим доповненням до цього великого сімейства шкідливих програм є Fauxpersky. Хоча він римується з відомим російським антивірусом «Касперський», але тут їхні шляхи розходяться.. Fauxpersky маскується під Касперського і призначений для крадіжки інформації користувача та надсилання її хакерам через Інтернет. Він поширюється через USB-накопичувачі, заражаючи комп’ютер користувача, фіксуючи всі натискання клавіш, як кейлоггер і, нарешті, відправляючи їх у поштову скриньку зловмисника через Google.Форми. Логіка назви цього шкідливого програмного забезпечення проста. Все, що зроблено в імітації, буде відоме як Faux, отже імітація Kaspersky буде Faux – Kaspersky або Fauxpersky.

Щоб зрозуміти процес виконання цього шкідливого програмного забезпечення, давайте спочатку перевіримо його різні компоненти:

Key Logger

Google визначає комп’ютерну програму, яка записує кожне натискання клавіші, зроблене користувачем комп’ютера, особливо для отримання шахрайського доступу до паролів та іншої конфіденційної інформації. Однак, коли він був розроблений спочатку, Keylogger служив меті для батьків, які могли контролювати онлайн-активність своїх дітей, і для організацій, де роботодавці могли визначити, чи виконують працівники бажані завдання, покладені на них.

Читайте також: -

Як захистити себе від кейлоггерів Кейлоггери небезпечні, і щоб залишатися захищеним, потрібно завжди оновлювати програмне забезпечення, використовувати екранні клавіатури та виконувати всі...

AutoHotKey

AutoHotkey — це безкоштовна користувальницька мова сценаріїв з відкритим кодом для Microsoft Windows, спочатку спрямована на забезпечення простих комбінацій клавіш або гарячих клавіш, швидке створення макросів і автоматизацію програмного забезпечення, що дозволяє користувачам більшості рівнів комп’ютерних навичок автоматизувати повторювані завдання в будь-якому додатку Windows. З Вікіпедії, вільної енциклопедії.

Google Forms

Google Forms — це одна з програм, які утворюють пакет онлайн-офісних програм Google. Він використовується для створення опитування або анкети, яка потім надсилається бажаній групі людей, а їхні відповіді записуються в єдину електронну таблицю для аналітичних цілей.

Касперського

Kaspersky — відома російська антивірусна торгова марка, яка розробляє антивірусні засоби, інтернет-безпеку, керування паролями, безпеку кінцевих точок та інші продукти та послуги з кібербезпеки.

Там, як іноді кажуть, «Занадто багато хороших речей може зробити велику погану справу».

Рецепт Fauxpersky

Fauxpersky був розроблений з використанням інструментів AutoHotKey (AHK), які зчитують усі тексти, введені користувачем із Windows, і надсилають натискання клавіш іншим додаткам. Метод, який використовується кейлоггером AHK, досить простий; він поширюється за допомогою техніки самовідтворення. Після виконання в системі він ініціює збереження всієї інформації, введеної користувачем, у текстовий файл із назвою відповідного вікна. Він працює під маскою Kaspersky Internet Security і надсилає всю інформацію, записану від натискань клавіш, хакеру через Google Forms. Метод вилучення даних є незвичайним: зловмисники збирають їх із заражених систем за допомогою форм Google, не викликаючи жодних сумнівів у рішеннях безпеки, які аналізують трафік, оскільки зашифровані з’єднання з docs.google.com не виглядають підозрілими. Після того як список натискань клавіш буде надіслано, його видаляють з жорсткого диска для запобігання виявлення. Однак після зараження системи зловмисне програмне забезпечення знову завантажується після перезавантаження комп’ютера. Він також створює для себе ярлик у каталозі запуску меню «Пуск».

Fauxpersky: Modus Operandi

Процес початкового зараження ще не визначений, але після того, як зловмисне програмне забезпечення компрометує систему, воно сканує всі знімні диски, підключені до комп’ютера, і реплікується на них. Він створює папку в %APPDATA% під назвою « Kaspersky Internet Security 2017 » з шістьма файлами, чотири з яких є виконуваними та мають те саме ім’я, що й системний файл Windows: Explorers.exe, Spoolsvc.exe, Svhost.exe та Taskhosts.exe. Інші два файли – це файл зображення з логотипом антивіруса Касперського та інший файл, який є текстовим файлом з назвою «readme.txt». Чотири виконувані файли виконують різні функції:

Всі дані, записані в текстовий файл, будуть відправлені на поштову скриньку зловмисника через Google-форми і видаляються з системи. Крім того, дані, передані через Google Forms, уже зашифровані, що робить завантаження даних Fauxpersky не підозрілими в різних рішеннях моніторингу трафіку.

Компанії з кібербезпеки 'Cybereason' приписують відкриття цього шкідливого програмного забезпечення, і хоча вона не вказує, скільки комп'ютерів було заражено, але враховуючи, що інтелект Фокперскі поширюється за допомогою старомодного методу спільного використання USB-накопичувача. Як тільки Google отримав сповіщення, він негайно відповів, видаливши форму зі своїх серверів протягом години.

Видалення

Якщо ви відчуваєте, що ваш комп’ютер також заражений, просто перейдіть до папки «AppData» і увійдіть в папку «Роумінг» і видаліть файли, пов’язані з Kaspersky Internet Security 2017 і сам каталог з каталогу запуску, розташованого в меню «Пуск». Також бажано змінити паролі сервісів, щоб уникнути несанкціонованого використання облікових записів.

Навіть з найновішим антишкідливим програмним забезпеченням можна купити гроші, було б неправильно думати, що наша особиста інформація, що зберігається на наших комп’ютерах, безпечна, оскільки зловмисне програмне забезпечення часто створюється активістами соціальної інженерії по всьому світу. Розробники антишкідливих програм можуть продовжувати оновлювати визначення шкідливих програм, але не завжди можна на 100% виявити аномальне програмне забезпечення, створене блискучими розумами, які зійшли з шляху. Найкращий спосіб запобігти проникненню – це відвідувати лише надійні веб-сайти та бути вкрай обережними під час використання зовнішніх дисків.

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Дізнайтеся, як приховати свою активність на Facebook, щоб інші не бачили, за ким ви стежите. Відкрийте налаштування конфіденційності та захистіть свою інформацію.

Дізнайтеся, як приховати своє прізвище у Facebook за допомогою налаштувань мови та конфіденційності для збереження вашої анонімності.

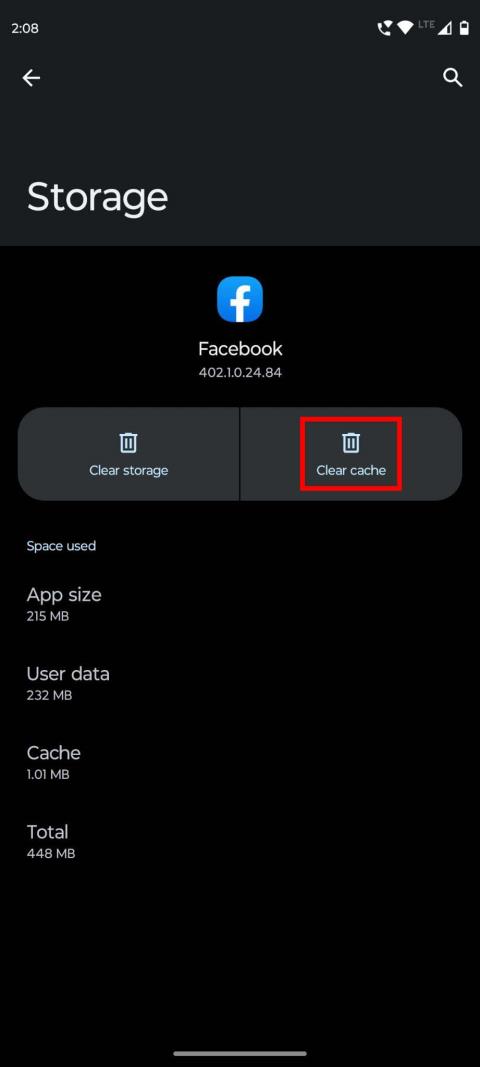

Дізнайтеся, як вирішити проблему «Відео на Facebook не відтворюється» за допомогою 12 перевірених методів.

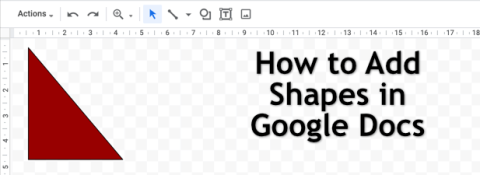

Дізнайтеся, як додати фігури в Google Docs за допомогою Google Drawings, зображень та таблиць. Використовуйте ці методи для покращення ваших документів.

Google Таблиці є чудовою альтернативою дорогим програмам для підвищення продуктивності, як-от Excel. Наш посібник допоможе вам легко видалити лінії сітки з Google Таблиць.

Дізнайтеся, чому YouTube не зберігає вашу історію переглядів і як можна це виправити. Вимкніть блокувальник реклами та перевірте інші рішення для відновлення історії.

Дізнайтеся, як налаштувати дзеркальне відображення веб-камери в Zoom для природного вигляду вашого відео під час дзвінків.

У Twitter у вас є два способи ідентифікувати себе: за допомогою ідентифікатора Twitter і відображуваного імені. Дізнайтеся, як правильно змінити ці дані для кращого використання Twitter.

Якщо ваша PlayStation 5 перегрівається, дізнайтеся 6 ефективних способів охолодження для запобігання пошкодженням.