LinkedIn: Як заблокувати/розблокувати людей

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Cryptojacking, інакше відомий як зловмисний криптомайнінг, — це зростаюча загроза, яка ховається глибоко всередині комп’ютера і використовує ресурси пристрою для майнінгу криптовалют. Він може захопити веб-браузери та пошкодити різні пристрої, від ПК до мобільних пристроїв і навіть серверів.

Як і всі інші кібератаки, кінцевою метою є прибуток. Однак, на відміну від різних типів кібератак, крипто-зламник прагне залишатися під землею, непоміченим, оскільки вони паразитують на вашому пристрої. Тепер ви можете подумати про антивірус і захочете більше прочитати про деякі ефективні варіанти.

Тим не менш, щоб отримати повне розуміння механіки та зрозуміти, як захистити свої пристрої від цієї нової загрози, вам слід знати трохи передумов.

Зміст

Як функціонує Crypto-jacking

Хакери використовують два механізми, щоб змусити пристрій почати приховано майніти криптовалюти . Перший метод передбачає обман власників пристроїв, щоб вони несвідомо запустили код для майнінгу криптовалют. Це досягається за допомогою звичайних фішингових маневрів.

Жертва отримає законний електронний лист із заохоченням натиснути посилання, яке згодом запустить код. Отримана послідовність подій закінчиться встановленням на пристрій сценарію криптомайнінгу. Тоді цей сценарій залишиться непоміченим, оскільки використовує обчислювальну потужність пристрою, поки жертва працює.

Другий механізм включає сценарії та рекламу, знайдені на кількох веб-сайтах. Ці сценарії автоматично запускаються на пристроях жертв, коли вони переглядають Інтернет і відкривають різні веб-сайти. На відміну від першого методу, код не завантажується на пристрій користувача.

Однак слід зазначити, що незалежно від використовуваного методу кінцева мета однакова. Скрипти криптомайнінгу все одно виконуватимуть мультиплексні математичні обчислення на пристроях жертв, передаючи результати на віддалені сервери, що належать хакерам.

Ці два механізми часто використовуються рука об руку, оскільки хакери намагаються отримати максимальну віддачу від пристрою(ів) жертви. Наприклад, із сотні комп’ютерів, які використовуються для зловмисного майнінгу криптовалют, десята частина з них може отримувати дохід від сценаріїв, запущених на комп’ютерах жертв, а решта може досягати того ж через браузери .

Менш поширені методи

Деякі зловмисники створюють скрипти, які мають можливості червів. Ці скрипти можуть заразити купу пристроїв і серверів, що працюють в одній мережі. На відміну від перших двох, їх дуже важко відстежити та видалити. Результатом є те, що вони можуть підтримувати присутність і зберігатися в конкретній мережі довше, оскільки крипто-зламник отримує більше користі.

Щоб підвищити свою ефективність, хакери можуть створювати сценарії криптомайнінгу з багатьма версіями для врахування різних архітектур мережі. Ці фрагменти коду продовжують завантажуватися, поки не вдасться проникнути в брандмауер та встановити.

Негативний вплив крипто-злому на ваші справи?

Хоча крипто-джекінг на перший погляд може здатися досить нешкідливим, він має дуже значні недоліки. Скрипти не будуть читати ваші конфіденційні дані і навіть не намагатимуться отримати доступ до вашої файлової системи. Однак вони призведуть до непередбачених експлуатаційних та невиправданих витрат на живлення пристроїв, щоб виконувати роботу за когось іншого. Буде неочікуваний ріст рахунків за електроенергію та прискорений знос ваших машин.

Робота сповільнюється через повільніші комп’ютери. Якщо ви вважаєте, що ваші пристрої та сервіси зараз повільні, зачекайте, поки хакеру вдасться проникнути у вашу мережу і створити сценарій для майнінгу криптовалют.

Хоча криптомайнери зазвичай не націлені на ваші дані , шкода, завдана вашим комп’ютерам, зрештою може призвести до втрати інформації, якщо ваші пристрої піддаються перевантаженню. Зменшення швидкості також може відкрити двері для атаки іншого шкідливого програмного забезпечення.

Підприємства можуть постраждати від репутаційних та адміністративних витрат, пов’язаних із звітуванням, дослідженням та поясненням клієнтам та інвесторам про діяльність криптомайнера.

Зрештою, є кілька ознак, які можуть вказувати на те, що вас підірвали крипто-джек.

Як захистити себе

Щоб захистити себе від крипто-зловмисників, потрібно використовувати не один, а комбінацію методів.

Перший і найпростіший метод - це забезпечити належну гігієну безпеки . Це означає, що на ваших пристроях завжди повинні бути найновіші та оновлені антивірусні та антивірусні програми. В результаті цей невеликий крок може допомогти уникнути таких атак.

Крім того, ви повинні навчати своїх співробітників і інформувати їх про небезпеку, яку представляє крипто-збір. Інші речі, які ви можете зробити, включають дотримання надійної політики паролів і регулярне створення резервних копій ваших даних . Вашій команді також слід уникати ведення криптовалютного бізнесу за допомогою робочих комп’ютерів.

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Дізнайтеся, як приховати свою активність на Facebook, щоб інші не бачили, за ким ви стежите. Відкрийте налаштування конфіденційності та захистіть свою інформацію.

Дізнайтеся, як приховати своє прізвище у Facebook за допомогою налаштувань мови та конфіденційності для збереження вашої анонімності.

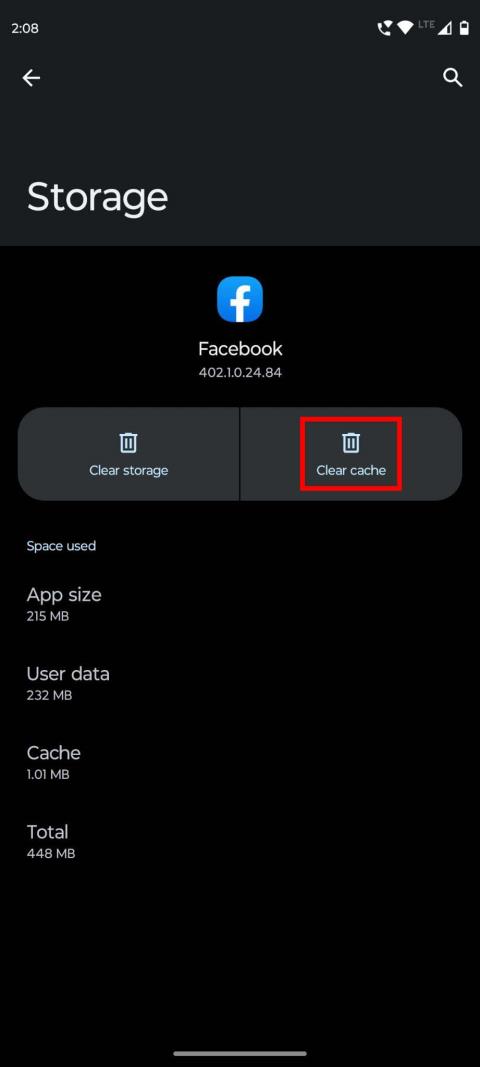

Дізнайтеся, як вирішити проблему «Відео на Facebook не відтворюється» за допомогою 12 перевірених методів.

Дізнайтеся, як додати фігури в Google Docs за допомогою Google Drawings, зображень та таблиць. Використовуйте ці методи для покращення ваших документів.

Google Таблиці є чудовою альтернативою дорогим програмам для підвищення продуктивності, як-от Excel. Наш посібник допоможе вам легко видалити лінії сітки з Google Таблиць.

Дізнайтеся, чому YouTube не зберігає вашу історію переглядів і як можна це виправити. Вимкніть блокувальник реклами та перевірте інші рішення для відновлення історії.

Дізнайтеся, як налаштувати дзеркальне відображення веб-камери в Zoom для природного вигляду вашого відео під час дзвінків.

У Twitter у вас є два способи ідентифікувати себе: за допомогою ідентифікатора Twitter і відображуваного імені. Дізнайтеся, як правильно змінити ці дані для кращого використання Twitter.

Якщо ваша PlayStation 5 перегрівається, дізнайтеся 6 ефективних способів охолодження для запобігання пошкодженням.