LinkedIn: Як заблокувати/розблокувати людей

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

ІТ-злочинці все частіше використовують різні кібератаки, щоб стати жертвою веб-користувачів. Почастішали такі атаки, як крадіжка персональних або ділових даних, створення шахрайства тощо. Кіберзлочинці крадькома контролюють наші системи та крадуть наші дані. Таким чином, зловмисники добре обізнані з використанням лазівок і освоїли акт маніпулювання користувачами за бажанням. Але багато користувачів Інтернету досі не знають про пастки, які влаштовують ці професійні ІТ-злочинці, щоб порушити їх конфіденційність. Тому ми підготували статтю, яка допоможе вам бути в курсі основних кібератак і способів боротьби з ними. Читайте далі!

Шкідливе програмне забезпечення

Джерело зображення: macobserver.com

Це найпоширеніша атака, яка використовується з віків для захоплення звичайних користувачів. Хоча ця атака застаріла, вона перетворилася на чудовий інструмент для порушення даних та конфіденційності користувачів. Ось приклад атаки зловмисного програмного забезпечення:

Під час серфінгу в Інтернеті користувачі зазвичай стикаються зі спливаючими вікнами, які призначені для їх заманювання. Навмисно чи ненавмисно, коли користувач натискає спливаюче вікно, воно ініціює атаку, і користувач заражає свій пристрій шкідливим програмним забезпеченням.

Обов’язково прочитати: Способи захисту ваших транзакцій з криптовалютою

Як це шкодить вашій системі?

Як боротися зі шкідливим програмним забезпеченням?

Шкідливе програмне забезпечення може проникнути у ваш пристрій лише тоді, коли користувач ініціював зловмисне встановлення. Тому ніколи не натискайте спливаючі вікна та не відвідуйте ненадійні веб-сайти. Крім того, шукайте «захищені HTTPS» сертифікати SSL під час серфінгу в Інтернеті. Використовуйте найкраще антишкідливе програмне забезпечення, щоб захистити свої пристрої від таких атак. Advanced System Protector — це найкраща в своєму класі програма захисту від шкідливих програм, яка може виявити та очистити будь-яке зловмисне програмне забезпечення в один момент. Його база даних складається з понад 10 мільйонів визначень шкідливого програмного забезпечення (що продовжує зростати). Завантажте цю легку потужну програму, натиснувши кнопку завантаження.

Фішинг

Джерело зображення: itsecurity.blog.fordham.edu

Зловмисник намагається викрасти інформацію користувача за допомогою електронної пошти та інших методів спілкування. Такі повідомлення видають себе за легітимні, щоб переконати користувачів, що вони надходять із надійного джерела. Лист міститиме вкладення. Щойно користувач натискає вкладення, він автоматично завантажує шкідливе програмне забезпечення на пристрій.

Як це шкодить вашій системі?

Потім зловмисне програмне забезпечення порушує безпеку пристрою, краде інформацію, запрошує інше зловмисне програмне забезпечення або отримує контроль над пристроєм.

Як боротися з фішингом?

Це серйозна проблема, якщо її не запобігти на початку. Це може відкрити двері для інших серйозних атак на ваш пристрій. Ви можете запобігти події, відсканувавши вкладення електронної пошти, перш ніж відкривати їх. Хоча багато провідних постачальників послуг електронної пошти мають вбудований сканер електронної пошти для виявлення фішингових листів, краще встановити інструмент сканування електронної пошти на свій пристрій як додатковий рівень безпеки. Знову ж таки, ви можете придбати антивірусну програму або антивірусну програму, яка також сканує ваші вхідні листи.

Необхідно прочитати: 9 простих способів ефективно запобігти злому даних

Ідентичні облікові дані

Це дуже поширена практика серед людей повторно використовувати облікові дані в різних облікових записах. Експерти з безпеки радять використовувати унікальні надійні паролі в усіх різних облікових записах. Але зазвичай цього не дотримуються, і хакери користуються такими ситуаціями. Як тільки ІТ-злочинці отримують доступ до особистої інформації користувачів, вони використовують ситуацію і намагаються використати цю інформацію для зламу облікових записів.

Як вирішити ситуацію

Немає іншого способу, окрім як використовувати унікальні надійні облікові дані в різних облікових записах. Ви можете використовувати інструмент менеджера паролів, щоб зберегти всі ваші важливі паролі.

Примітка: - Ви можете замінити паролі парольною фразою. Наприклад, ви можете створити облікові дані, такі як – « ILove2RideBike$ » .

Такі фрази легко запам’ятати і важко розбити.

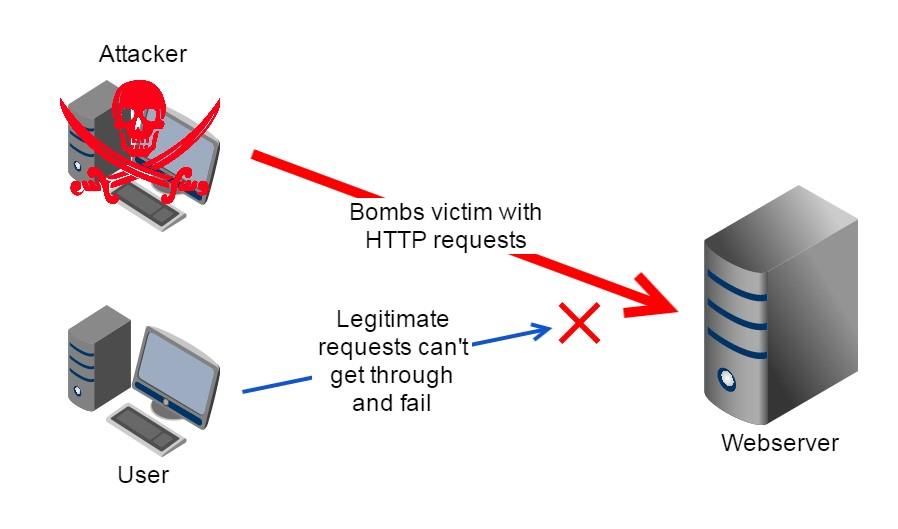

DoS атаки

Джерело зображення: windowsreport.com

DoS або атака відмови в обслуговуванні є дуже популярною атакою серед кіберзлочинців. Мета атаки — створити високий трафік на веб-сайтах, щоб створити відмову в наданні послуг користувачам.

Такі атаки ініціюються з IP-адрес у всьому світі, щоб приховати точне місцезнаходження зловмисника. Кіберзлочинці використовують шкідливе програмне забезпечення, як-от ботнети, для запуску атаки, як-от DoS.

Примітка. — Ботнет може створити понад 100 000 різних IP-адрес під час DoS-атаки.

Як запобігти DoS-атаці?

Ви можете запобігти DoS-атаки, встановивши на свій пристрій потужну антивірусну програму. Для підприємств існують сторонні служби, які захищають веб-сайти від DoS-атак. Вони можуть бути дорогими, але можуть бути ефективними.

Необхідно прочитати: 10 найбільших порушень даних 21-го століття

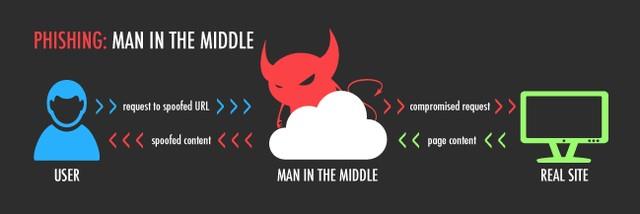

Атака «Людина в середині» (MITM)

Джерело зображення: ebuddyblog.com

Також відомий як захоплення ідентифікатора сеансу, ця атака відбувається під час живої активності в Інтернеті. Ідентифікатор сеансу дозволяє користувачеві взаємодіяти з веб-сайтом. Зловмисник потрапляє між комп’ютером користувача та веб-сервером і краде інформацію, якою поширюється без відома користувача.

Як запобігти атакам MITM?

Уникайте безпосереднього підключення до відкритого Wi-Fi. Якщо ви хочете підключитися, використовуйте плагін для браузера, наприклад ForceTLS або HTTPS Everywhere. Більшість речей, як-от впровадження сертифікатів автентифікації та використання HSTS на веб-сайті, повинні виконуватися на стороні сервера.

Для бізнесу

SQL, мова програмування, використовується для взаємодії з різними базами даних. Сервери баз даних, які зберігають важливу інформацію про веб-сайт, використовують SQL для керування своєю базою даних.

Зловмисник використовує ін’єкцію SQL для доступу до інформації на веб-сайті шляхом введення шкідливого коду в базу даних.

Як це шкодить вашій системі?

Це серйозна атака, оскільки вона може витягти всі паролі та іншу важливу інформацію користувача, збережену для сайту, після успішного завершення. Зловмисник отримує контроль над вікном пошуку сайту. Потім зловмисник вставляє код, який розкриває інформацію користувача відповідно до його потреб.

Як зупинити атаку SQL Injection?

Атаку можна зупинити:

Атака міжсайтових сценаріїв

У цій атаці зловмисник націлює на користувача веб-сайту. Зловмисник вставляє шкідливий код на популярний веб-сайт і автоматично запускає сценарії та коментарі, щоб викрасти інформацію користувача. Таким чином, це шкодить репутації сайту.

Як зупинити міжсайтові скриптові атаки?

Встановлення брандмауера веб-програм може запобігти міжсайтовим сценаріям або атакам XSS, оскільки брандмауер перевіряє, чи ваш веб-сайт уразливий до атак XSS, і посилює безпеку веб-сайту.

Обов’язково прочитати: Масована кібератака охопила земну кулю після знищення України

Будучи користувачем Інтернету, який зберігає особисту інформацію, роботу та інші файли в Інтернеті, ми повинні знати про кібератаки. Знаючи ці атаки, ми зможемо запобігти якнайшвидше захистити наші дані та пристрої. Сподіваємося, що ця стаття допоможе вам у захисті ваших ІТ-активів.

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Дізнайтеся, як приховати свою активність на Facebook, щоб інші не бачили, за ким ви стежите. Відкрийте налаштування конфіденційності та захистіть свою інформацію.

Дізнайтеся, як приховати своє прізвище у Facebook за допомогою налаштувань мови та конфіденційності для збереження вашої анонімності.

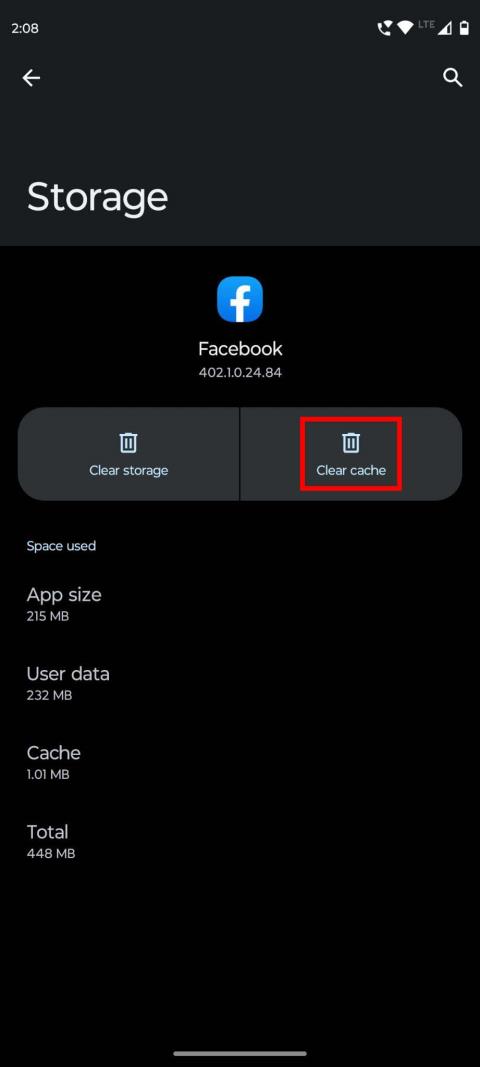

Дізнайтеся, як вирішити проблему «Відео на Facebook не відтворюється» за допомогою 12 перевірених методів.

Дізнайтеся, як додати фігури в Google Docs за допомогою Google Drawings, зображень та таблиць. Використовуйте ці методи для покращення ваших документів.

Google Таблиці є чудовою альтернативою дорогим програмам для підвищення продуктивності, як-от Excel. Наш посібник допоможе вам легко видалити лінії сітки з Google Таблиць.

Дізнайтеся, чому YouTube не зберігає вашу історію переглядів і як можна це виправити. Вимкніть блокувальник реклами та перевірте інші рішення для відновлення історії.

Дізнайтеся, як налаштувати дзеркальне відображення веб-камери в Zoom для природного вигляду вашого відео під час дзвінків.

У Twitter у вас є два способи ідентифікувати себе: за допомогою ідентифікатора Twitter і відображуваного імені. Дізнайтеся, як правильно змінити ці дані для кращого використання Twitter.

Якщо ваша PlayStation 5 перегрівається, дізнайтеся 6 ефективних способів охолодження для запобігання пошкодженням.