LinkedIn: Як заблокувати/розблокувати людей

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Хоча часто припускають, що найбільшою загрозою безпеці даних на робочому місці або особистих даних є ботанік, стереотипний комп’ютерний хакер, який зловмисно проникає в захищену мережу, щоб завантажити неприємні віруси або здійснити злочин століття. Це насправді зовсім не так. Найбільші загрози та занепокоєння безпеці даних у більшості випадків виникають через різноманітні внутрішні загрози у сфері кібербезпеки.

Джерело – infosecurityeurope

Якщо говорити про робочі місця, то їхні робочі межі продовжують зростати із збільшенням швидкості впровадження мобільних, портативних та бездротових технологій, загрози кібербезпеці з внутрішніх джерел також збільшуються, оскільки ці пристрої входять і виходять із дверей без належних механізмів моніторингу та контролю. Ці внутрішні джерела можуть включати співробітників, партнерів, дилерів та інших користувачів Cadbury, які можуть мати авторизований або несанкціонований доступ до мережі організації та сховища даних.

Неспроможність розпізнати ці інсайдерські загрози в кібербезпеці, не подолати та керувати ними, може не тільки загрожувати даними та інформацією – найціннішим активом організації, але й залишити компанію відкритою для судових розглядів, поганої реклами, зниження продуктивності, фінансових втрата та пошкодження бренду, репутації та доброї волі, які неможливо легко відшкодувати.

У цій статті розглядаються десять потенційних сфер порушення внутрішньої безпеки даних, яким слід надати пріоритет і подумати.

1. Портативні запам'ятовуючі пристрої

Портативні пристрої, такі як твердотільні носії та зовнішні жорсткі диски, які використовуються працівниками або відвідувачами з доступом до робочої станції чи сервера, можна легко підключити через порт USB, Firewire або eSATA. У більшості випадків ці пристрої не задокументовані та не зареєстровані як частина внутрішньої інфраструктури, тому вони не підтримуються та не захищені. Як наслідок, існує ризик небажаного завантаження даних у незахищені внутрішні мережі та робочі станції. На додаток до цього існує також ризик вилучення, транспортування та поширення конфіденційних даних за межами організації.

Читайте також: -

Як виявити вразливість безпеки у вашій системі. Виявлені в системі вразливості безпеки є основною причиною атаки та її успіху, тому компанії повинні...

2. Пристрої, що використовуються за межами сайту

Ноутбуки, КПК і мобільні телефони мають доступ до внутрішньої мережі безпосередньо або через віддалені з’єднання. Якщо ці з’єднання налаштовані та підтримуються правильно, вони можуть бути дуже безпечними. Однак більшість користувачів цих типів пристроїв не завжди піклуються про безпеку і рідко використовують контроль доступу, доступний разом із пристроєм, для більш легкого чи швидкого доступу. Таким чином, поки пристрій знаходиться у належному користувачеві, ризик мінімальний, але якщо пристрій потрапив у чужі руки, той самий доступ, який надається призначеному користувачеві, тепер доступний для неавторизованого користувача.

3. Неадекватне або застаріле антивірусне програмне забезпечення/безпеку

Джерело – blogtyrant

Більшість постачальників антивірусних програм щодня пропонують своїм користувачам оновлення вірусів та виправлення програмного забезпечення через Інтернет. Якщо їх не оновлювати, ваші дані можуть бути несвідомо скомпрометовані вірусом або іншою формою зловмисного програмного забезпечення з Інтернету, електронної пошти або сторонніх медіа.

4. Виправлення та оновлення програмного забезпечення

Завантажувані виправлення та інші оновлення програмного забезпечення необхідно випробувати в ізольованому тестовому середовищі перед внутрішнім розгортанням. Вони можуть становити загрозу двома різними способами, перший — нестабільність або сумісність із поточною системою, це може спричинити недоступність або пошкодження вже існуючих даних і систем. Другий — використання цих каналів зловмисниками для поширення вірусів та іншого шкідливого програмного забезпечення через джерела, які вважалися надійними.

Джерело – internationalairportreview

Читайте також: -

Основні поради щодо безпеки для користувачів iPhone iPhone вважається найбезпечнішим смартфоном у світі, але ви не можете необережно користуватися ним і впасти...

5. Бездротове підключення

Зараз існує тенденція до збільшення доступності бездротових точок доступу в громадських місцях, таких як готелі, аеропорти, супермаркети, ресторани швидкого харчування та кав’ярні. Це дозволяє користувачам мати відкритий доступ до Інтернету через відкриті або неконтрольовані бездротові з’єднання. Якщо не керувати належним чином, зловмисники можуть використовувати ту саму легкість доступу до зовнішнього світу, яка надається користувачеві через ноутбук або КПК.

6. Вкладення електронної пошти

Більшість користувачів отримають безліч електронних листів, які не пов’язані з роботою, багато з яких мають вкладені файли та надходять від інших організацій. Хоча більшість з них нешкідливі, існує велика кількість тих, які надсилають користувачі зі зловмисними намірами. Коли вкладені файли завантажуються або доступні, виконувані файли можуть поставити під загрозу будь-що для однієї робочої станції для всієї мережі. Це може бути у формі зовні деструктивного вірусу або більш дискретного шпигунського програмного забезпечення. Внутрішні політики повинні чітко окреслювати параметри прийнятного використання, а також фільтри впровадження та антивірусне сканування.

7. Одноранговий обмін файлами

Одноранговий обмін файлами передбачає відкриття комунікаційних портів для полегшення потоків завантаження та завантаження на одну робочу станцію. Ці відкриті порти є вразливими місцями, які не захищені та не контролюються ІТ-персоналом. Це, у свою чергу, може відкрити двері стороннім неавторизованим користувачам, щоб отримати доступ до внутрішніх мереж або вилучити пропускну здатність.

8. Незадоволені працівники

Джерело – vtechsoln

Незалежно від того, чи то з злості, з помсти чи з наміром вкрасти для власної вигоди, ризик для безпеки інформаційних активів вашої організації може викликати особливе занепокоєння, коли вивільняється гнів незадоволеного працівника або особи зі злочинним планом чи наміром. Незадоволені або вихідні співробітники мають доступ до внутрішніх систем, і, залежно від рівня доступу та привілеїв, користувач, доступ якого не було вчасно обмежено, може становити величезну загрозу для будь-якої організації. Це може бути у формі витоку або крадіжки конфіденційних даних, пошкодження або видалення даних або завантаження шкідливого програмного забезпечення у внутрішні мережі.

Читайте також: -

Безпека електронної пошти: для захисту комунікацій та даних електронної пошти Люди дивляться на речі, те, що їм призначено бачити, але в цей час вони розглядають основні проблеми...

9. Системні адміністратори та ІТ-персонал

Люди, які відповідають за впровадження та підтримку заходів та політик безпеки даних, також є серйозним ризиком. Системні адміністратори та ІТ-персонал можуть створювати інсайдерські загрози в кібербезпеці ненавмисно через брак знань або недосвідченість. З іншого боку, їх глибоке знання системи дозволяє їм створювати загрози кібербезпеці для зловмисної або несанкціонованої діяльності.

10. Миттєві повідомлення

Джерело – techcrunch

Програми обміну миттєвими повідомленнями, як правило, обходять фільтри перевірки вмісту корпоративної безпеки або захист конфіденційної інформації. Також немає запису вмісту сеансу миттєвого повідомлення. Це може призвести до низки ризиків, пов’язаних із зловмисним розкриттям конфіденційної інформації, соціальною інженерією та переслідуванням.

Ось десять найстрашніших інсайдерських загроз або внутрішніх проблем кібербезпеки, які можуть зробити ваші дані вразливими, ніж будь-коли. Хочете більше інтригуючих статей про кібербезпеку? Підпишіться на нашу розсилку, щоб отримувати щоденні оновлення про те ж саме. Залишатися в безпеці!

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Дізнайтеся, як приховати свою активність на Facebook, щоб інші не бачили, за ким ви стежите. Відкрийте налаштування конфіденційності та захистіть свою інформацію.

Дізнайтеся, як приховати своє прізвище у Facebook за допомогою налаштувань мови та конфіденційності для збереження вашої анонімності.

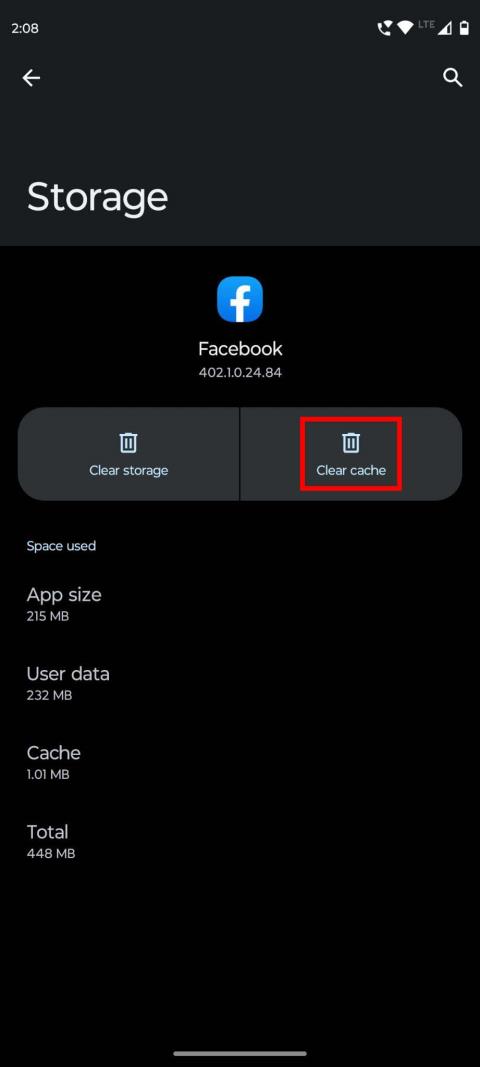

Дізнайтеся, як вирішити проблему «Відео на Facebook не відтворюється» за допомогою 12 перевірених методів.

Дізнайтеся, як додати фігури в Google Docs за допомогою Google Drawings, зображень та таблиць. Використовуйте ці методи для покращення ваших документів.

Google Таблиці є чудовою альтернативою дорогим програмам для підвищення продуктивності, як-от Excel. Наш посібник допоможе вам легко видалити лінії сітки з Google Таблиць.

Дізнайтеся, чому YouTube не зберігає вашу історію переглядів і як можна це виправити. Вимкніть блокувальник реклами та перевірте інші рішення для відновлення історії.

Дізнайтеся, як налаштувати дзеркальне відображення веб-камери в Zoom для природного вигляду вашого відео під час дзвінків.

У Twitter у вас є два способи ідентифікувати себе: за допомогою ідентифікатора Twitter і відображуваного імені. Дізнайтеся, як правильно змінити ці дані для кращого використання Twitter.

Якщо ваша PlayStation 5 перегрівається, дізнайтеся 6 ефективних способів охолодження для запобігання пошкодженням.