LinkedIn: Як заблокувати/розблокувати людей

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Поки ми готуємося до боротьби із загрозами нульового дня, популярними подвигами, смертельним вірусом COVID-19 . Хакери розробляють нові методи, щоб передати шкідливу програму на ваші машини. Концепція нової зброї, введена в 1499 році, але існувала з давніх часів. Це називається «стеганографія. Ця нова техніка використовується для надсилання даних у прихованому форматі, щоб їх неможливо було прочитати. Поєднання грецького слова (steganos), що означає прихований, прихований, і «графіка», що означає письмо, стає новою небезпечною тенденцією.

Сьогодні в цій публікації ми обговоримо цей новий кордон і як захиститися від нього.

Що таке стеганографія?

Як уже обговорювалося, це новий метод, який використовують кіберзлочинці для створення шкідливих програм та інструментів кібершпигунства.

На відміну від криптографії, яка маскує вміст секретного повідомлення, стеганографія приховує той факт, що повідомлення передається або шкідливе корисне навантаження знаходиться всередині зображення, щоб уникнути рішень безпеки.

Є історії, що цей метод використовувався в Римській імперії для таємної передачі повідомлення. Вони обирали раба, щоб передати повідомлення, і чистили його голову. Після цього повідомлення було нанесено татуюванням на шкіру, а коли волосся відросло, раба відправили передати повідомлення. Потім одержувач виконував той самий процес, щоб поголити голову та прочитати повідомлення.

Ця загроза настільки небезпечна, що експертам з безпеки довелося зібратися на місці, щоб дізнатися способи боротьби з нею та відключити приховування інформації.

Як працює стеганографія?

Наразі зрозуміло, чому кіберзлочинці використовують цей метод. Але як це працює?

Стеганографія — це п’ятикратний процес: кулачні зловмисники проводять повне дослідження своєї мети, після чого сканують її, отримують доступ, залишаються прихованими, закривають сліди.

publications.computer.org

Після запуску зловмисного програмного забезпечення на компрометованій машині завантажується шкідливий мем, зображення або відео. Після чого дана команда витягується. Якщо команда «друк» прихована в коді, робиться скріншот зараженої машини. Після збору всієї інформації вона надсилається хакеру за певною URL-адресою.

Останнім прикладом цього є захід CTF на Hacktober.org 2018 року, де TerrifyingKity було прикріплено до зображення. На додаток до цього також з'явилися Sundown Exploit Kit, нові сімейства шкідливих програм Vawtrack і Stegoloader.

Чим стеганографія відрізняється від криптографії?

В основному і стеганографія, і криптографія мають однакову мету, тобто приховування повідомлень і передача їх третім особам. Але механізм, який вони використовують, інший.

Криптографія перетворює інформацію на зашифрований текст, який неможливо зрозуміти без розшифрування. Хоча Steganography не змінює формат, вона приховує інформацію таким чином, що ніхто не знає, що дані приховані.

| СТЕГАНОГРАФІЯ | КРИПТОГРАФІЯ | |

| Визначення | Техніка приховування інформації в зображенні, відео, мемі тощо | Техніка перетворення даних у зашифрований текст |

| Мета | Передавайте шкідливе програмне забезпечення без відстеження | Захист даних |

| Видимість даних | Немає шансу | Звичайно |

| Структура даних | Немає змін у структурі даних | Змінює повну структуру |

| Ключ | За бажанням | Необхідний |

| Невдача | Після виявлення секретного повідомлення будь-хто може отримати до нього доступ | За допомогою ключа дешифрування шифротекст можна прочитати |

Простими словами, стеганографія сильніша і складніша. Він може легко обійти системи DPI тощо. Все це робить його першим вибором хакерів.

Залежно від характеру стеганографії можна розділити на п'ять типів:

Де зловмисники приховують інформацію

Чи є спосіб визначити стеганографію? Так, є кілька способів визначити цю візуальну атаку.

Способи виявлення атак стеганографії

Метод гістограми – цей метод також відомий як метод хі-квадрат. За допомогою цього методу аналізується весь растр зображення. Зчитується кількість пікселів, що мають два сусідні кольори.

securelist.com

Рис А: Порожній носій Рис. В: Заповнений носій

RS Method – це ще один статистичний метод, який використовується для виявлення носіїв корисного навантаження. Зображення розбивається на набір груп пікселів і використовується спеціальна процедура заповнення. На основі значень аналізуються дані та визначається зображення зі стеганографією

Усе це чітко показує, наскільки спритно кіберзлочинці використовують стеганографію для передачі шкідливих програм. І це не зупиняється, тому що це дуже прибутково. Не тільки це, але стеганографія також використовується для поширення тероризму, відвертого вмісту, шпигунства тощо.

Дізнайтеся, як ефективно заблокувати чи розблокувати користувачів на LinkedIn з нашими зрозумілими інструкціями.

Дізнайтеся, як приховати свою активність на Facebook, щоб інші не бачили, за ким ви стежите. Відкрийте налаштування конфіденційності та захистіть свою інформацію.

Дізнайтеся, як приховати своє прізвище у Facebook за допомогою налаштувань мови та конфіденційності для збереження вашої анонімності.

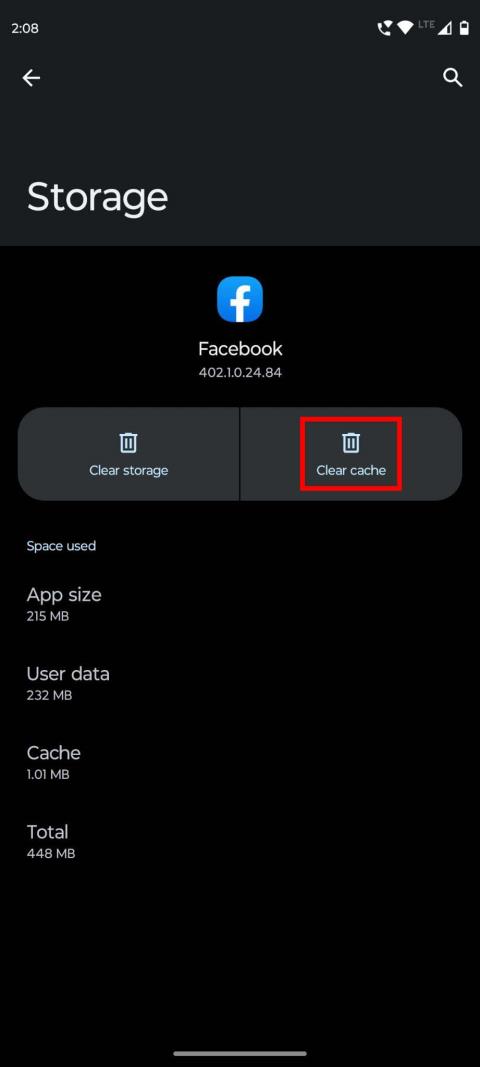

Дізнайтеся, як вирішити проблему «Відео на Facebook не відтворюється» за допомогою 12 перевірених методів.

Дізнайтеся, як додати фігури в Google Docs за допомогою Google Drawings, зображень та таблиць. Використовуйте ці методи для покращення ваших документів.

Google Таблиці є чудовою альтернативою дорогим програмам для підвищення продуктивності, як-от Excel. Наш посібник допоможе вам легко видалити лінії сітки з Google Таблиць.

Дізнайтеся, чому YouTube не зберігає вашу історію переглядів і як можна це виправити. Вимкніть блокувальник реклами та перевірте інші рішення для відновлення історії.

Дізнайтеся, як налаштувати дзеркальне відображення веб-камери в Zoom для природного вигляду вашого відео під час дзвінків.

У Twitter у вас є два способи ідентифікувати себе: за допомогою ідентифікатора Twitter і відображуваного імені. Дізнайтеся, як правильно змінити ці дані для кращого використання Twitter.

Якщо ваша PlayStation 5 перегрівається, дізнайтеся 6 ефективних способів охолодження для запобігання пошкодженням.