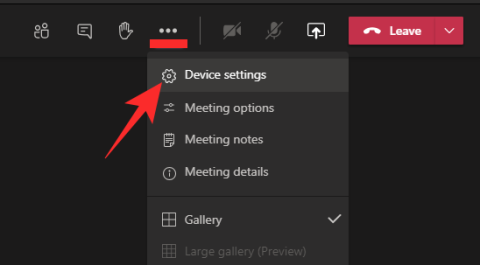

Як зменшити гучність у Zoom, Google Meet і Microsoft Teams

Програми для відеодзвінків стали найважливішою частиною віддаленої роботи та навчання. Досліджуйте, як зменшити гучність у Zoom, Google Meet та Microsoft Teams.

З огляду на всі погані новини, які ми чуємо останнім часом, 2020 рік здається настирливим. Здається, нічого правильного не станеться. Через коронавірус технічні заходи були скасовані , хакери отримали можливість створювати підроблені карти , надсилати фішингові листи тощо.

Тепер для користувачів Apple є погані новини.

Зображення ZecOps

Що це?

Айфони можна зламати. Ну, не панікуйте. Apple виправила вразливості в майбутній бета-версії iOS 13 і виправить інші в наступному загальнодоступному випуску.

У звіті, опублікованому фірмою з кібербезпеки ZecOps, були виявлені різні вразливості в iOS. Одна з двох найбільш важливих виявлених уразливостей відома як віддалений нульовий клік. Цей тип атаки є ризикованим, оскільки може бути використаний проти будь-кого, а ціль заражається без взаємодії з нею.

Цей новий експлойт iOS на основі електронної пошти існує з січня 2018 року і націлений на високопоставлених користувачів, які використовують Apple Mail.

Щоб дізнатися більше про експлойт нульового дня, прочитайте – що таке експлойт нульового дня ?

ZecOps заявили, що вони виявили, що спроби експлуатації спрямовані проти цінних цілей, які включають:

You’ve Got (0-click) Mail! Unassisted iOS Attacks via MobileMail/Maild in the Wild via @ZecOps Blog https://t.co/tHbq1ZUuom

— ZecOps (@ZecOps) April 22, 2020

Що під загрозою?

Після успішного використання вразливості зловмисники можуть змінювати, витікати та видаляти електронні листи. Не тільки це, але й сприйнятливість також може виконувати різні завдання, такі як:

З огляду на це, здається, що користувачі з iOS 13 піддаються більшому ризику. Але чому?

iOS 13 — найновіша операційна система з додатковими функціями безпеки. Як це може бути під загрозою? Відповідь проста, оскільки внутрішній процес обробки електронної пошти відрізняється в iOS13, він є вразливим. Завдяки цьому, коли одержувач отримує шкідливу пошту навіть без взаємодії користувача, iPhone під керуванням iOS 13 може бути зламаний.

Однак у iOS 12 і раніше, щоб отримати працюючий експлойт, користувачам потрібно відкрити пошту та взаємодіяти з програмою Apple Mail.

В обох випадках повідомлення електронної пошти, надіслані зловмисниками, віддалено видаляються з цільового пристрою.

Як це працює?

Хакери надсилають пошту, яка споживає оперативну пам'ять. Це може бути звичайна електронна пошта або велика. Після використання достатньої системної пам’яті в програмі Apple Mail не вистачає пам’яті, і саме тоді зловмисники мають шанс ввести шкідливий код.

Відповідно до вразливості, ви можете запускати віддалений код у контексті MobileMail (iOS 12) або maild (iOS 13).

Чи означає це, що повні дані пристрою під загрозою?

Як виявилося, експлойт не надає повного контролю над пристроєм. Щоб отримати цього зловмиснику, потрібно визначити додаткову вразливість ядра iOS.

Як залишатися захищеним?

Ми рекомендуємо користувачам відключити клієнт Apple Mail, поки патч не буде випущено для загального користування. Оскільки Gmail, Outlook та інші поштові клієнти безпечні, ви можете ними користуватися.

Яка наша думка?

Усе це проясняє одну річ: знову виникнуть дебати про те, чи робить Apple достатньо для захисту iPhone чи ні. Крім того, якщо компанія хоче зберегти свій імідж постачальника безпечних телефонів, вони повинні дозволити захисникам виявляти та зупиняти атаки. Дослідження безпеки просять Apple дозволу перевіряти програми та глибше вивчати код. Якщо компанія зніме ці обмеження і дозволить протестувати код, Apple, можливо, не зіткнеться з такою проблемою в майбутньому.

Оскільки поточна атака спрямована на високопоставлених клієнтів, не буде завдано великої шкоди. Але якщо найближчим часом не буде зроблено жодних кроків, компанії доведеться зіткнутися з гіркими наслідками.

Це те, що ми думаємо. Якщо ви думаєте так само чи інакше, поділіться з нами своїми думками. Ми слухаємо.

Програми для відеодзвінків стали найважливішою частиною віддаленої роботи та навчання. Досліджуйте, як зменшити гучність у Zoom, Google Meet та Microsoft Teams.

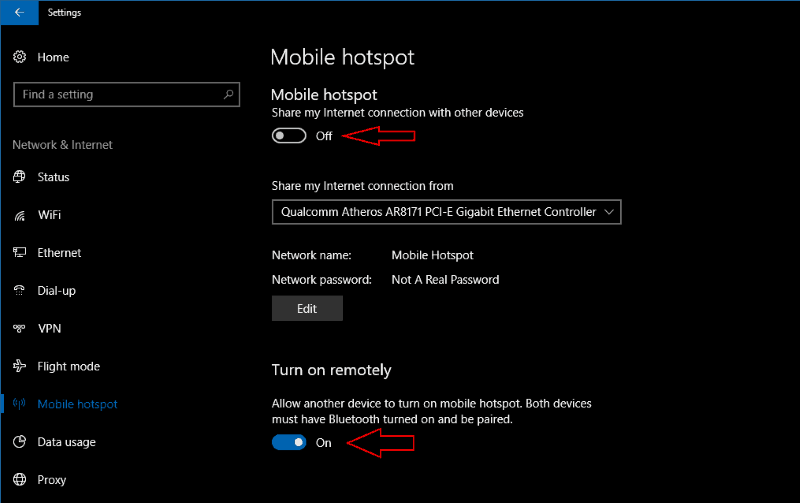

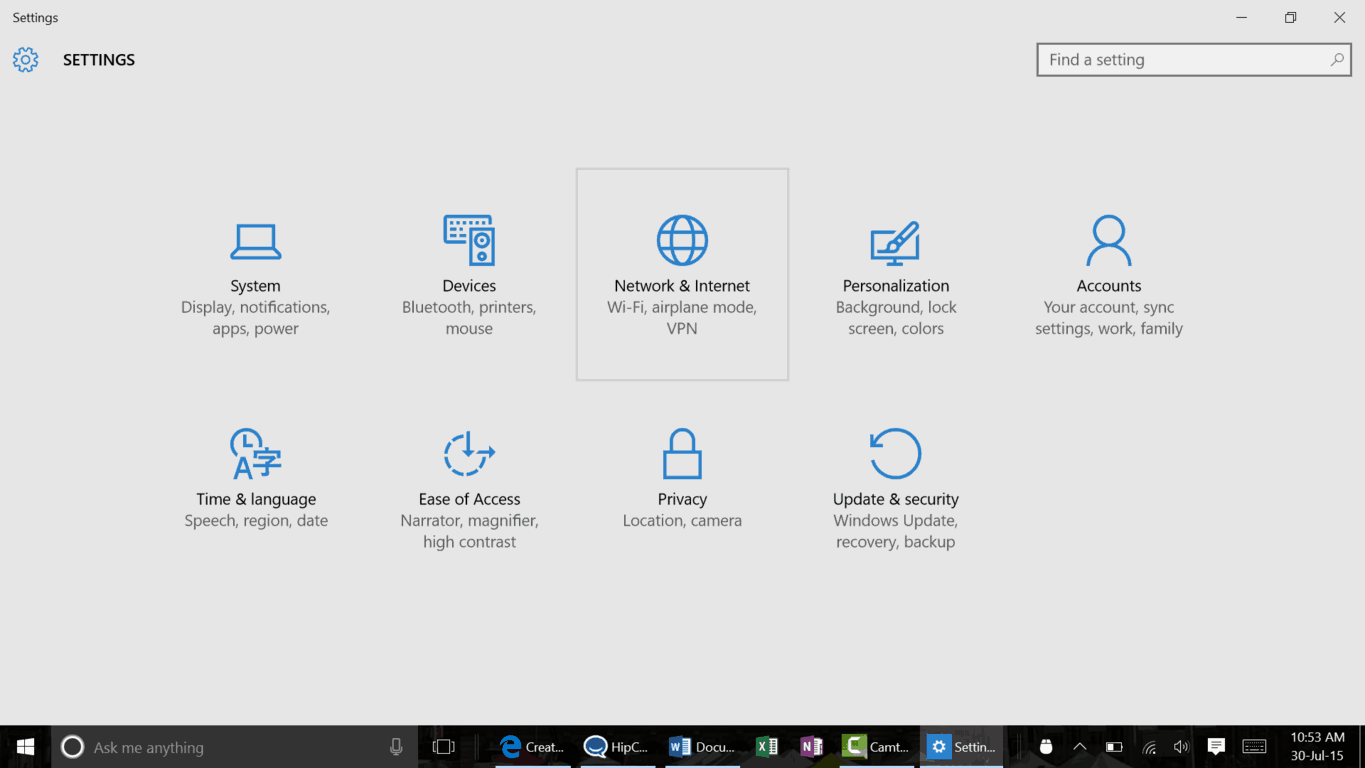

Дізнайтеся, як налаштувати мобільну точку доступу в Windows 10. Цей посібник надає детальне пояснення процесу з урахуванням безпеки та ефективного використання.

Досліджуйте, як налаштувати налаштування конфіденційності в Windows 10 для забезпечення безпеки ваших персональних даних.

Дізнайтеся, як заборонити людям позначати вас у Facebook та захистити свою конфіденційність. Простий покроковий посібник для безпеки у соцмережах.

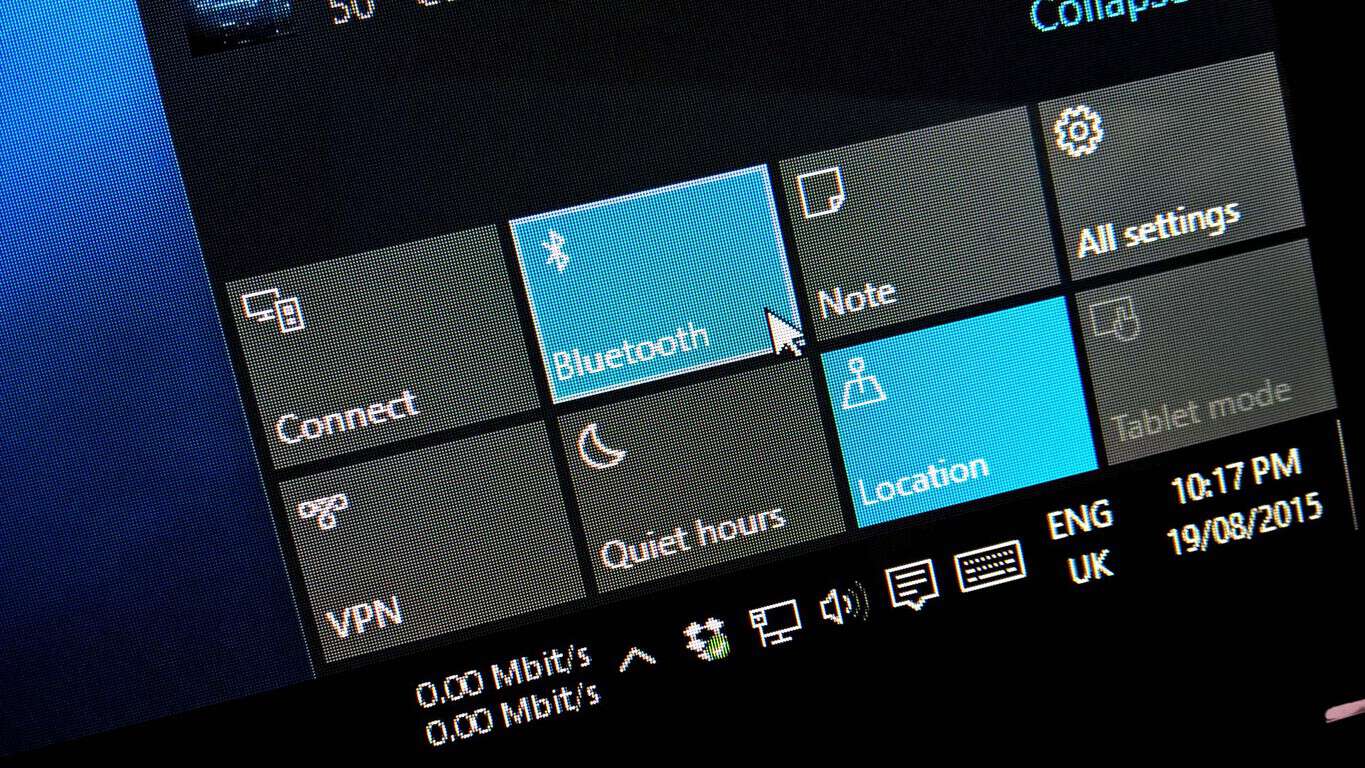

Пам’ятаєте часи, коли Bluetooth був проблемою? Тепер ви можете ефективно обмінюватися файлами через Windows 10 за допомогою Bluetooth. Дізнайтеся, як це зробити швидко і легко.

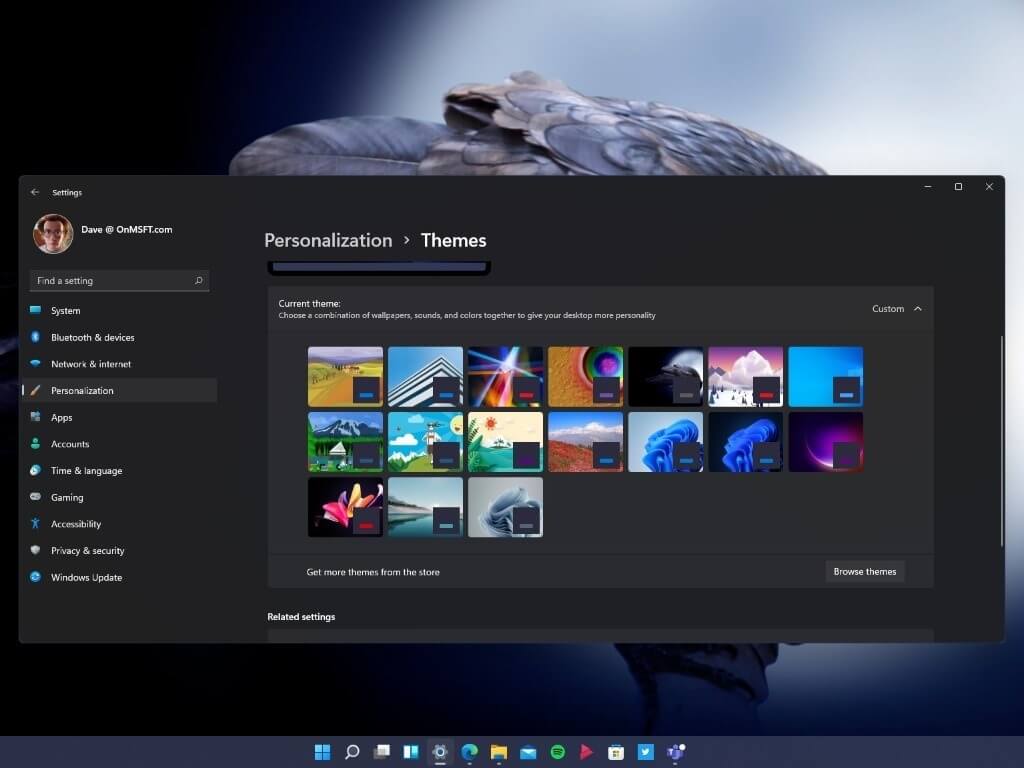

Ось посібник про те, як змінити тему, кольори та інші елементи в Windows 11, щоб створити чудовий робочий стіл.

Детальна інструкція про те, як завантажити Google Meet на ваш ПК, Mac або Chromebook для зручного використання.

Детальний огляд процесу налаштування VPN в Windows 10 для безпечного та анонімного Інтернет-серфінгу.

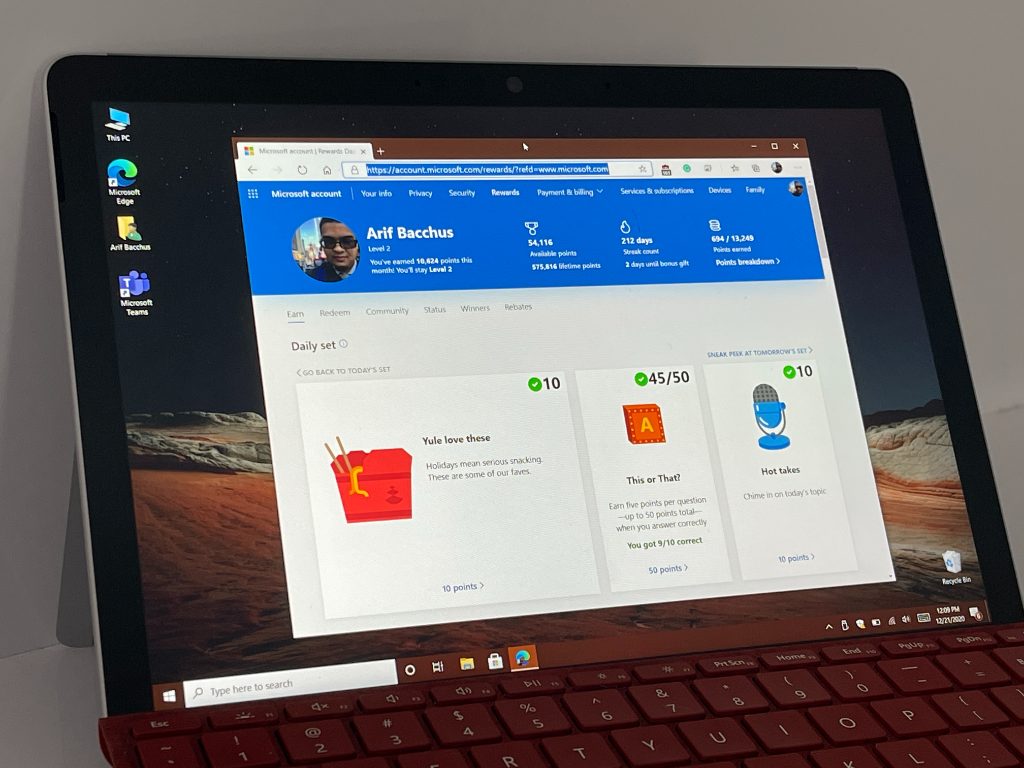

Ось як ви можете отримати максимальну віддачу від Microsoft Rewards для Windows, Xbox, Mobile, покупок і багато іншого.

Оскільки продуктивність і доступність бездротових периферійних пристроїв продовжують зростати, Bluetooth стає все більш поширеною функцією на ПК з Windows. Досліджуйте, як підключити та використовувати Bluetooth.