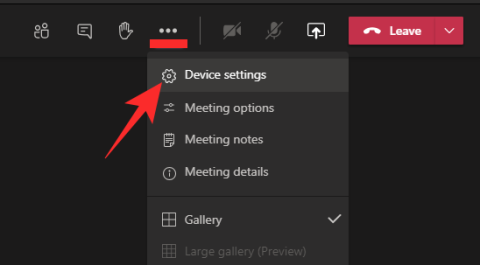

Як зменшити гучність у Zoom, Google Meet і Microsoft Teams

Програми для відеодзвінків стали найважливішою частиною віддаленої роботи та навчання. Досліджуйте, як зменшити гучність у Zoom, Google Meet та Microsoft Teams.

Весь цей час ми чули про повідомлення про хакерство та про те, як швидко хакери поширюють загрозу. Для користувачів це завжди досить жахливо. Однак для хакерів він більше схильний до розваг, навчання і, головне, грошей.

Оглядаючи 2016 рік, ми можемо припустити, що хакери весело провели час. Вони запрограмували, розробили та зробили працездатними декілька шкідливих програм. Крім того, їм вдалося налякати користувачів, будь то окремі користувачі або організації. Але те, що залишається основним запитом для багатьох користувачів, — що саме таке хакерство? Як вони можуть захиститися від цього?

Дивіться також: Чи варто заохочувати хакерство?

Що таке хакерство?

Злом у найпростішому розумінні означає технічні зусилля, зроблені для маніпулювання нормальною поведінкою системи або мережевих підключень і підключеної до неї системи. Як правило, хакерство включає атаки зловмисного програмування в Інтернеті та інших мережах.

Більшість користувачів пасивно ставляться до злому. Звичайно, багато з них зазнали нападів і вимагання без реальних причин. Однак, якщо копнути трохи глибоко, ми зрозуміємо, що є три типи злому, а саме: злом у білому, сірому та чорному капелюсі. Серед них хакери практикують останнє, де все зроблене є незаконним і злочинним. Сказавши це, якщо це незаконно, то чому це взагалі практикується?

Дивіться також: Хакерські інциденти, які сколихнули Інтернет у 2016 році

Як поширився хакерство?

Перші види хакерства були помічені ще в 1950-х і 1960-х роках. Деякі інженери Массачусетського технологічного інституту придумали термін і концепцію хакерства, практикуючи програмування апаратного забезпечення та інші старі мови. Тоді Peeps мало уявляли про хакерство і тому сприймали це як позитивний ярлик. Однак незабаром це було сприйнято як згубний фактор, оскільки жодним чином не допомагало суспільству. Хакерські атаки зростали з кожним десятиліттям, стаючи надійними та все частіше. 1980-ті стали золотою ерою для хакерства. Упродовж десятиліття ФБР заарештувало групу хакерів під назвою «414s». Це було також у 1980-х роках, коли суспільство набуло достатньої обізнаності про зловмисну хакерську діяльність і почало захищатися від таких атак.

Після того, як багато було зроблено, хакерство не призвело до зупинки, і ми здійснили нашу першу найжорстокішу атаку зловмисного програмного забезпечення – програми-вимагачі. Він з’явився в 1989 році під назвою «СНІД». З тих пір численні шкідливі програми розробляються і бомбардуються невинними користувачами.

Найжорстокіші хакерські атаки?

Весь цей час у нас була незліченна кількість вірусів, але лише деяким з них вдалося поширити свою загрозу настільки, що вони були популяризовані в найкоротші терміни. Деякі з цих шкідливих програм включають CryptoLocker, ILOVEYOU, Strom Worm, Sasser & Netsky тощо.

Серед усього, Ransomware була однією з найсильніших шкідливих програм, які поширилися за це десятиліття. Зокрема, 2016 рік був визнаний «Роком програм-вимагачів» і відзначався зростанням зараження на 500%. Деякі з найпопулярніших атак програм-вимагачів, які відбулися протягом року, включають Білий дім , викрадення комп’ютерів Mac із KeyRanger , атаки Locky Ransomware на школи K10 тощо. Тим не менш, були деякі, які залишилися непоміченими, незалежно від того, чи були вони серйозними.

Дивіться також: Ви коли-небудь замислювалися, як хакери заробляють гроші?

Напади, які цього року залишилися непоміченими

Не всі атаки привертають увагу. Насправді є кілька атак, які залишаються абсолютно непоміченими, незалежно від того, чи є вони серйозними. Як правило, цілеспрямовані атаки залишаються непоміченими. Це атаки, коли хакер, отримавши доступ до системи користувача, забирає інформацію та видаляє всі докази. Крім того, це не залишає місця для відстеження, і, отже, вони ніколи не отримують сповіщення.

Вам може сподобатися: найжорстокіші комп’ютерні хаки, які збентежили всіх

Як захистити себе від хакерських атак?

У той час як технології стрімко розвиваються, шкідливі дії теж розвиваються. Дослідники безпеки постійно просять користувачів стежити за вашою онлайн-діяльністю, а також вживати заходів безпеки, щоб уникнути хакерських атак. Враховуючи атаки, які відбуваються сьогодні, найкращою альтернативою проти них є створення безпечної резервної копії всіх даних. Ви повинні використовувати хмарну безпеку для захисту своїх даних . Для цього ви можете використовувати Праву резервну копіюі гарантувати абсолютну безпеку ваших даних. Крім того, ви також повинні використовувати розширення для блокування реклами, справжні антивіруси та оновлювати своє програмне забезпечення, програми та програми. Проактивне вжиття цих заходів допоможе вам мати безпечний 2017 рік (ну, якщо не повністю, то принаймні до певної міри), коли хакерські атаки, як очікується, будуть зростати з ще більшою впертістю.

Програми для відеодзвінків стали найважливішою частиною віддаленої роботи та навчання. Досліджуйте, як зменшити гучність у Zoom, Google Meet та Microsoft Teams.

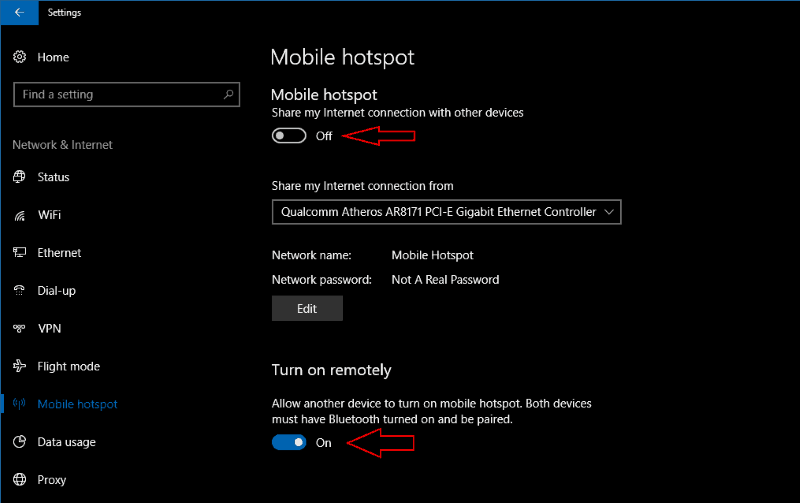

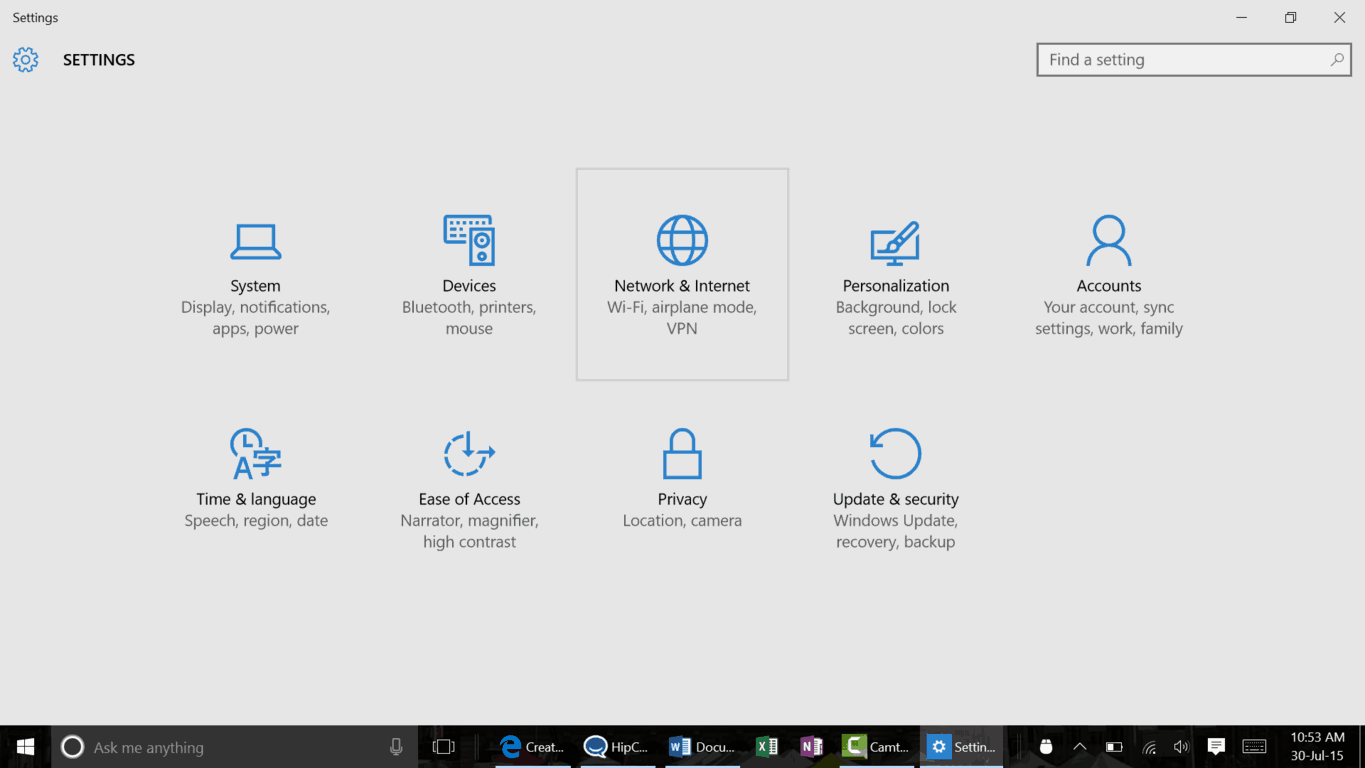

Дізнайтеся, як налаштувати мобільну точку доступу в Windows 10. Цей посібник надає детальне пояснення процесу з урахуванням безпеки та ефективного використання.

Досліджуйте, як налаштувати налаштування конфіденційності в Windows 10 для забезпечення безпеки ваших персональних даних.

Дізнайтеся, як заборонити людям позначати вас у Facebook та захистити свою конфіденційність. Простий покроковий посібник для безпеки у соцмережах.

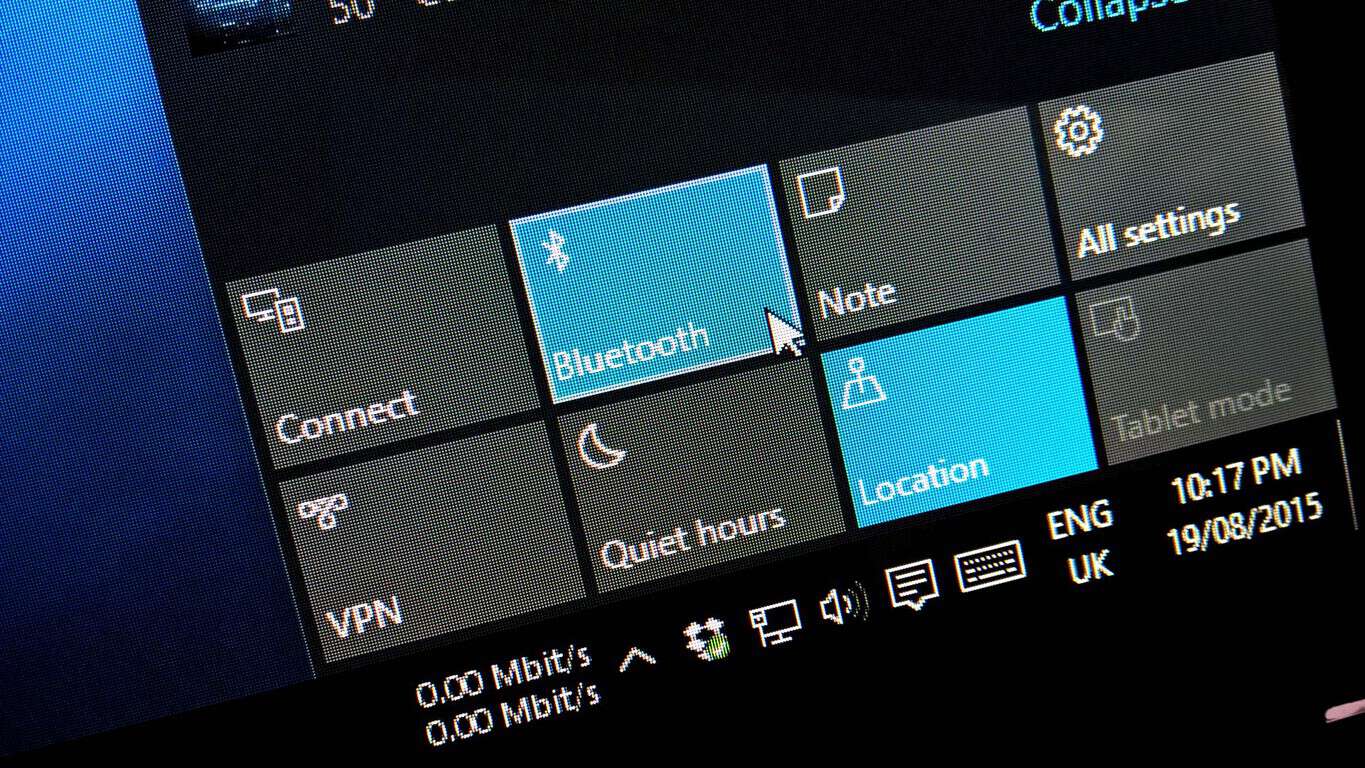

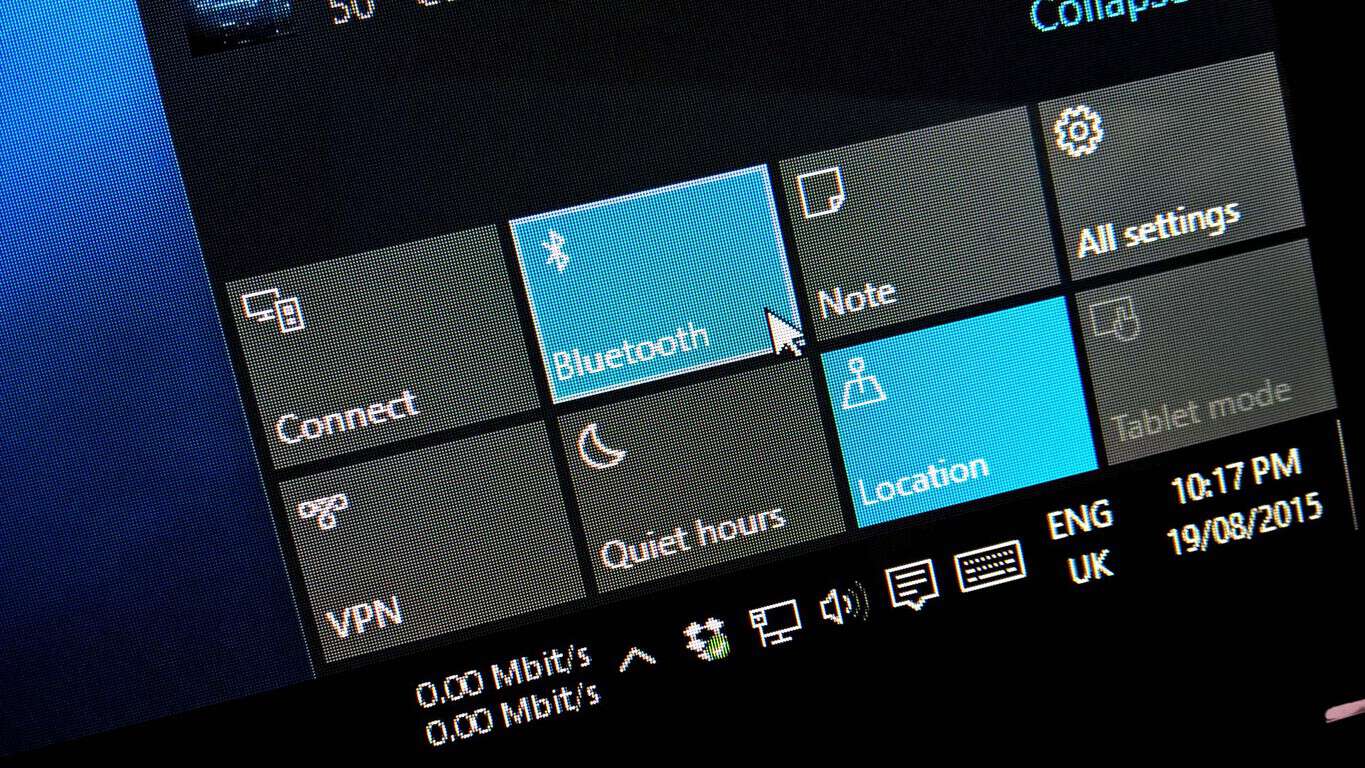

Пам’ятаєте часи, коли Bluetooth був проблемою? Тепер ви можете ефективно обмінюватися файлами через Windows 10 за допомогою Bluetooth. Дізнайтеся, як це зробити швидко і легко.

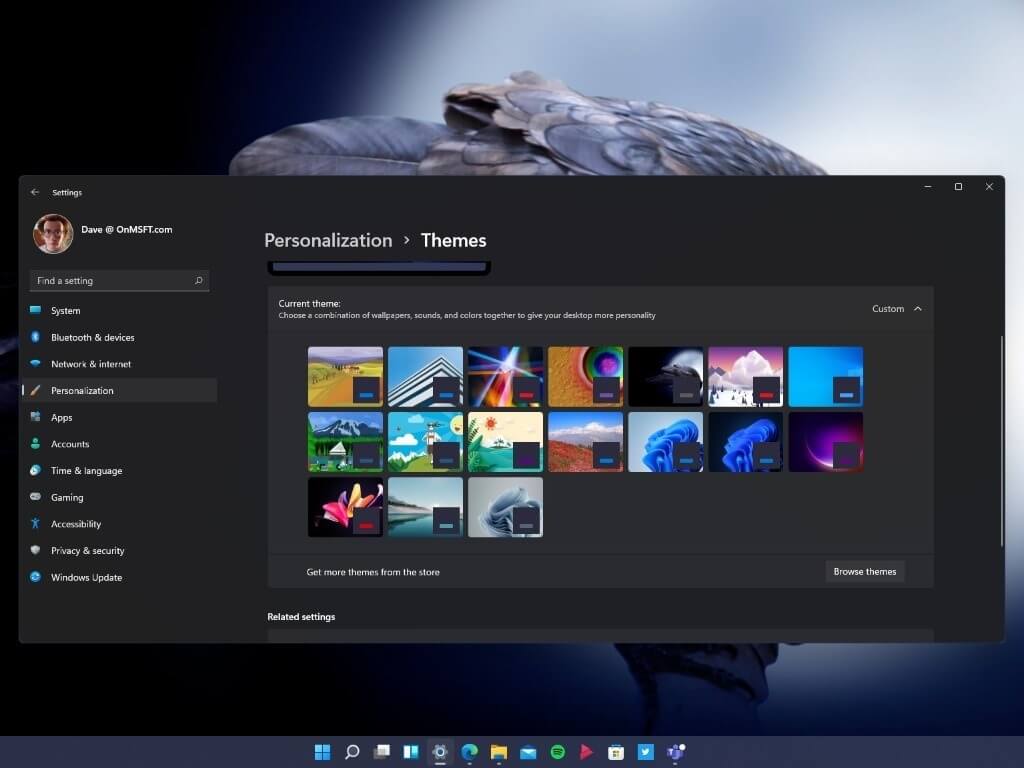

Ось посібник про те, як змінити тему, кольори та інші елементи в Windows 11, щоб створити чудовий робочий стіл.

Детальна інструкція про те, як завантажити Google Meet на ваш ПК, Mac або Chromebook для зручного використання.

Детальний огляд процесу налаштування VPN в Windows 10 для безпечного та анонімного Інтернет-серфінгу.

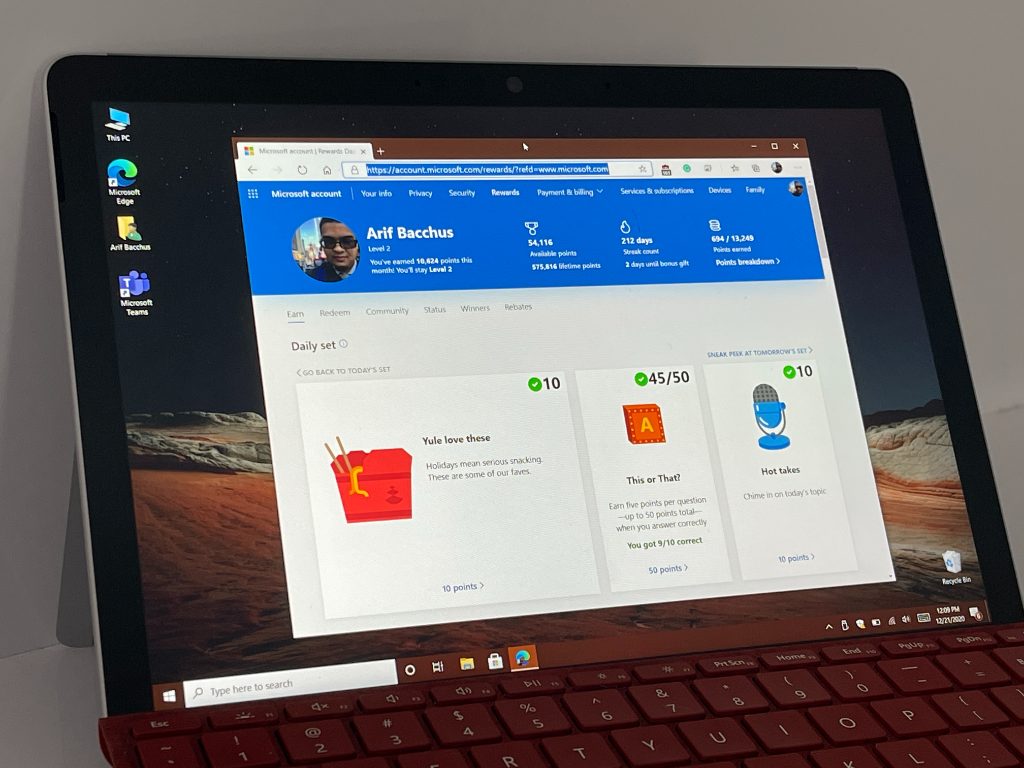

Ось як ви можете отримати максимальну віддачу від Microsoft Rewards для Windows, Xbox, Mobile, покупок і багато іншого.

Оскільки продуктивність і доступність бездротових периферійних пристроїв продовжують зростати, Bluetooth стає все більш поширеною функцією на ПК з Windows. Досліджуйте, як підключити та використовувати Bluetooth.