Medan vi förbereder oss för att bekämpa nolldagarshot, populära bedrifter, dödligt COVID-19-virus . Hackare utvecklar nya tekniker för att föra vidare malwar e på dina maskiner. Ett koncept som introducerades 1499 men funnits sedan urminnes tider är det nya vapnet. Det kallas "steganografi, denna nya teknik används för att skicka data i ett dolt format så att det inte kan läsas. En kombination av det grekiska ordet (steganos) som betyder dold, dold och 'grafisk' som betyder skrift håller på att bli en farlig ny trend.

Idag i det här inlägget kommer vi att diskutera denna nya gräns och hur man kan hålla sig skyddad från den.

Vad är Steganografi?

Som redan diskuterats är det en ny metod som används av cyberbrottslingar för att skapa malware och cyberspionageverktyg.

Till skillnad från kryptografi, som döljer innehållet i ett hemligt meddelande, döljer steganografi det faktum att ett meddelande sänds eller att en skadlig nyttolast sitter inne i bilden för att undvika säkerhetslösningar.

Det finns berättelser om att denna metod användes i det romerska riket för att förmedla budskapet i hemlighet. De brukade välja en slav för att förmedla budskapet och rakade hans hårbotten ren. När du gjorde det tatuerades meddelandet på huden och när håret växte tillbaka skickades slaven för att vidarebefordra meddelandet. Mottagaren brukade sedan följa samma process för att raka huvudet och läsa meddelandet.

Detta hot är så farligt att säkerhetsexperter var tvungna att samlas på en plats för att lära sig sätt att bekämpa det och inaktivera informationsdöljande.

Hur fungerar steganografi?

Vid det här laget är det klart varför cyberbrottslingar använder denna metod. Men hur fungerar detta?

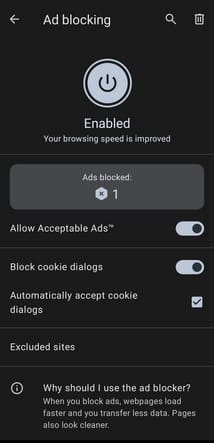

Steganografi är en femfaldig process - näven angripare gör fullständig forskning för sitt mål, efter detta skannar de det, får åtkomst, håller sig dolda, täcker sina spår.

publications.computer.org

När skadlig programvara har körts på den komprometterade maskinen laddas ett skadligt mem, bild eller video ned. Därefter extraheras det givna kommandot. Om kommandot "skriv ut" är dolt i koden tas en skärmdump av den infekterade maskinen. När all information har samlats in skickas den ut till hackaren via en specifik URL-adress.

Ett färskt exempel på detta kommer från Hacktober.org CTF-evenemanget 2018 där TerrifyingKity bifogades i en bild. Utöver detta uppstod även Sundown Exploit Kit, nya Vawtrack och Stegoloader skadlig programvara.

Hur skiljer sig Steganografi från Kryptografi?

I princip har både steganografi och kryptografi samma mål, dvs. att dölja meddelanden och föra vidare till tredje part. Men mekanismen som används av dem är annorlunda.

Kryptografi ändrar information till en chiffertext som inte kan förstås utan dekryptering. Även om Steganography inte ändrar formatet döljer den informationen på ett sätt som ingen vet att det är gömd data.

| |

STEGANOGRAFI |

KRYPTOGRAFI |

| Definition |

En teknik för att dölja information i bild, video, meme, etc |

En teknik för att omvandla data till chiffertext |

| Syfte |

Skicka vidare skadlig programvara utan att spåras |

Dataskydd |

| Datasynlighet |

Ingen chans |

Säkert |

| Datastruktur |

Ingen förändring av datastrukturen |

Ändrar hela strukturen |

| Nyckel |

Frivillig |

Nödvändig |

| Fel |

När ett hemligt meddelande har upptäckts kan vem som helst komma åt det |

Med hjälp av en dekrypteringsnyckel kan chiffertext läsas |

Med enkla ord är steganografi starkare och mer komplex. Det kan enkelt kringgå DPI-system, etc. Allt detta gör det till det första valet för hackare.

Beroende på naturen kan Steganografi delas in i fem typer:

- Textsteganografi – Information gömd i textfiler, i form av ändrade tecken, slumpmässiga tecken, sammanhangsfria grammatiker är textsteganografi.

- Bildsteganografi – Att gömma data inuti bilden kallas bildsteganografi.

- Videosteganografi – Att gömma data i digitalt videoformat är videosteganografi.

- Ljudsteganografi – Det hemliga meddelandet inbäddat i en ljudsignal som ändrar binär sekvens är ljudsteganografi.

- Nätverkssteganografi – som namnet antyder är tekniken att bädda in information i nätverkskontrollprotokoll nätverkssteganografi.

Där kriminella gömmer information

- Digitala filer – Storskaliga attacker relaterade till e-handelsplattformar avslöjade användningen av steganografi. När plattformen är infekterad samlar skadlig programvara in betalningsdetaljer och döljer dem i bilden för att avslöja information relaterad till den infekterade webbplatsen. Imiterar legitima program – Skadlig programvara efterliknar som en pornografispelare utan korrekt funktionalitet som används för att installera den infekterade applikationen.

- Inuti ransomware – En av de mest populära identifierade skadliga programmen är Cerber ransomware. Cerber använder ett dokument för att sprida skadlig programvara.

- Inuti en exploateringssats – Stegano är det första exemplet på exploateringssatsen. Denna skadliga kod är inbäddad i en banner.

Finns det något sätt att bestämma steganografi? Ja, det finns flera sätt att identifiera denna visuella attack.

Sätt att upptäcka steganografiattacker

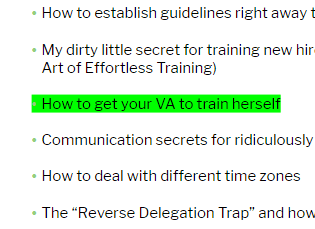

Histogrammetod – Denna metod är också känd som chi-kvadratmetoden. Med denna metod analyseras hela bildrastret. Antalet pixlar som har två närliggande färger läses.

securelist.com

Fig A: En tom bärare Fig B: Fylld bärare

RS-metod – Detta är en annan statistisk metod som används för att upptäcka lastbärare. Bilden är uppdelad i en uppsättning pixelgrupper och en speciell utfyllnadsprocedur används. Baserat på värdena analyseras data och en bild med steganografi identifieras

Allt detta visar tydligt hur skickligt cyberbrottslingar använder steganografi för att vidarebefordra skadlig programvara. Och detta kommer inte att sluta eftersom det är mycket lukrativt. Inte bara detta utan Steganografi används också för att sprida terrorism, explicit innehåll, spionage, etc.