En VPN är ett viktigt sekretess- och säkerhetsverktyg som skyddar dig från att få din surfaktivitet övervakad av din ISP och ger säkerhet mot hackare på okrypterade offentliga Wi-Fi-hotspots. En VPN döljer också din riktiga IP-adress från alla webbplatser du ansluter till och kan användas för att kringgå platsbaserade innehållsbegränsningar. En risk för din säkerhet och integritet när du använder ett VPN är att information kan läcka ut från ditt VPN och undergräva skyddet som det ger. De tre typerna av läckor är DNS, IPv6 och WebRTC.

En VPN-kill switch är ett verktyg som blockerar all utgående nätverkstrafik om den upptäcker att din enhet har kopplats från VPN. Detta kan skydda dig från läckor där din VPN tyst kopplas från i bakgrunden och du inte märker det.

DNS-läckor

DNS eller Domain Name System är det protokoll som används för att översätta URL:er till IP-adresser. Ett av problemen med DNS är att det är ett vanlig textprotokoll, detta betyder att det inte finns någon kryptering som används för att skydda dina DNS-förfrågningar. Även om du ändrar DNS-servrarna som du använder till en server som inte ägs av din ISP, kan de fortfarande se din DNS-trafik och använda den för att identifiera vilka webbplatser du surfar till.

VPN av god kvalitet bör säkerställa att DNS-förfrågningar är krypterade och skickas via VPN-anslutningen. Tyvärr läcker DNS-förfrågningar ibland från en VPN-anslutning. Detta gör att din internetleverantör kan se vilka webbplatser du surfar till, även om denna data bör döljas av VPN.

För att kontrollera om dina DNS-förfrågningar läcker från ditt VPN kan du använda webbplatser som dnsleak.com . Dessa tester bör köras när du är ansluten till din VPN, ladda bara sidan och klicka på "Start". Om några sekunder kommer resultaten att visas. Detaljerna bör matcha ditt VPN om allt fungerar som det ska, med landet och staden i linje med var din VPN finns. Om den listade platsen istället är din riktiga plats eller åtminstone den plats du får när du inte använder VPN, så läcker dina DNS-förfrågningar.

Tips: För vissa VPN-leverantörer kan du fortfarande se varningar om att din DNS kan läcka, även om platsen matchar din VPN-server. Du bör använda ditt omdöme här, eftersom webbplatsen baserar sitt beslut på namnet på ISP snarare än på platsinformationen som borde vara mer talande för dig.

IPv6-adressläckor

Det finns två IP-adressscheman som används på internet, IPv4 och IPv6. IPv6 är nyare och designades eftersom IPv4-adressschemat höll på att ta slut. Trots att IPv6 är en standardiserad tjänst sedan 2017 är stödet fortfarande inte utbrett. Många VPN-leverantörer stöder inte IPv6. De flesta gör det genom att blockera all IPv6-trafik, men vissa VPN-leverantörer ignorerar IPv6-trafik. Detta kan tillåta IPv6-trafik att kringgå ditt VPN och avslöja din identitet och surfaktiviteter som om du inte använde ett VPN alls.

För att testa om din IPv6-adress läcker kan du använda webbplatser som ipv6leak.com när du är ansluten till ditt VPN. Klicka på "Start" och efter en kort tid kommer resultatet att visas. Om du får meddelandet "Din IPv6 läcker inte" kan ingen IPv6-trafik komma igenom och din IPv6-adress läcker inte.

Det finns inget säkert sätt att fixa att din IPv6-adress läcker eftersom du inte kan inaktivera ipv6 på alla plattformar. Det bästa är att byta till en annan VPN-leverantör.

WebRTC-läckor

WebRTC eller Web Real-Time Communication är ett gratis API med öppen källkod som används för att tillhandahålla realtidskommunikation i webbläsare, inklusive direkt peer-to-peer-kommunikation utan att behöva plugin-program från tredje part eller appar. Tyvärr upptäcktes WebRTC 2015 att läcka din interna privata IP-adress och din offentliga hem-IP-adress. Även när du använder en VPN läcker din riktiga hem-IP-adress av WebRTC.

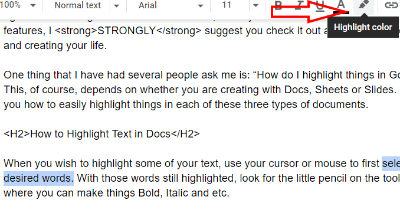

Du kan testa om din webbläsare läcker din IP-adress genom användaren av WebRTC genom att använda webbplatser som PerfectPrivacys WebRTC-läcktest . Om några IP-adresser visas på sidan läcker WebRTC din IP-adress. Om det inte visas några IP-adresser har WebRTC-läckorna blockerats.

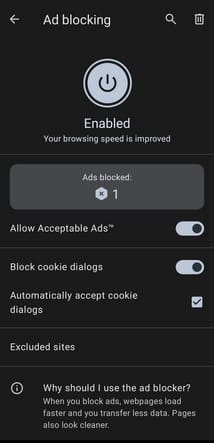

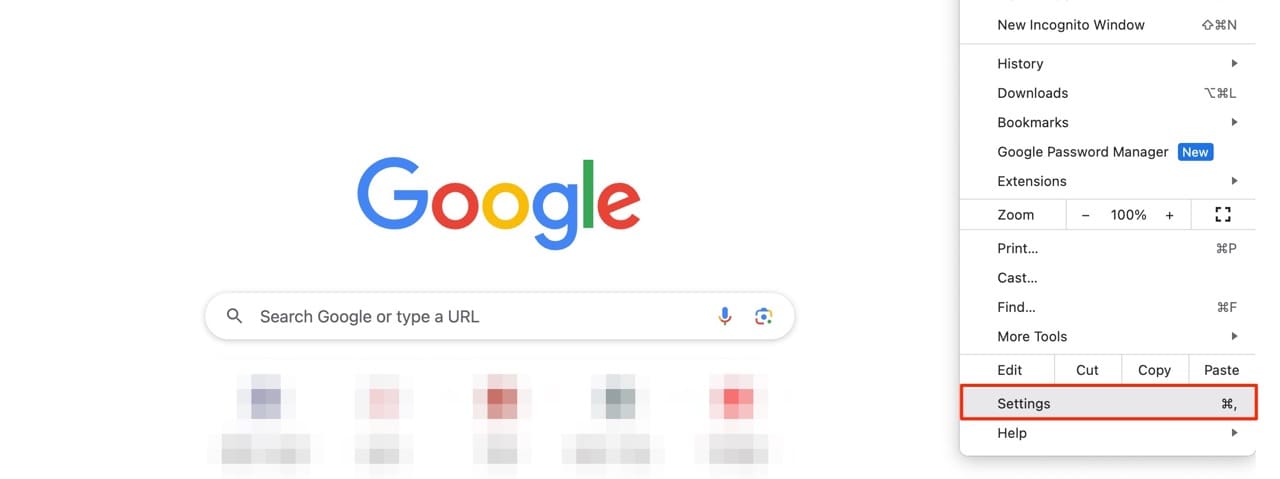

Om WebRTC läcker din IP-adress finns det verktyg som kan förhindra läckorna. Ett exempel är annonsblockeraren "uBlock Origin", som erbjuder en möjlighet att "Förhindra WebRTC från att läcka lokala IP-adresser" i sina inställningar. Vissa VPN-leverantörer blockerar också WebRTC-trafik för att förhindra IP-adressläckor.