Om du kör ett VPN på din Android-telefon gör du det troligen för att du vill att din webbläsardata ska vara så privat och säker som möjligt. Som sådan vill du ha ett VPN med de bästa tillgängliga inställningarna. Det kan vara svårt att veta och förstå vilka inställningar som verkligen är viktiga, så vi har samlat en lista över de bästa VPN-inställningarna för Android och förklarar vad de gör.

Kryptering och VPN-protokoll

De två viktigaste inställningarna för att hålla din VPN-anslutning säker är VPN-protokollet och krypteringsalgoritmen.

Det bästa VPN-protokollet du kan använda är OpenVPN, det är standard VPN-protokollet eftersom det stöder den bästa tillgängliga krypteringen och är ett välutvecklat protokoll. Två andra VPN-protokoll som erbjuder likvärdiga säkerhetsnivåer men som ännu inte har analyserats lika noggrant är Catapult Hydra och WireGuard. Där det är möjligt bör du undvika VPN-protokollen PPTP och L2TP eftersom de båda är gamla och har svag säkerhet.

Den bästa krypteringen som finns tillgänglig för tillfället är 256-bitars AES-GCM-chifferet, även om 256-bitars AES-CBC-chifferet erbjuder likvärdig säkerhet vid en lägre hastighet. AES är en förkortning för Advanced Encryption Standard och är det faktiska chiffer som används för att kryptera data. GCM och CBC är arbetssätt för chiffern, CBC kan endast parallelliseras eller multitrådas vid dekryptering av data, GCM kan dock parallelliseras vid kryptering och dekryptering, därav prestandafördelen.

256-bitar hänvisar till storleken på krypteringsnyckeln och antalet möjliga värden den kan ha. 256-bitar kan också skrivas som 2^256 eller 2 multiplicerat med sig själv 256 gånger. Om det totala antalet möjliga krypteringsnycklar skrevs ut i sin helhet skulle det börja med en 1 och ha 77 nollor efter sig, för att sätta den siffran i perspektiv, tror forskare att detta är ungefär lika med antalet atomer i det observerbara universum. Även om du hade dedikerad tillgång till superdatorer i århundraden, skulle du fortfarande inte riskera att bryta AES.

WireGuard-protokollet använder en annan chiffersvit, ChaCha20 för att utföra sin kryptering. ChaCha20 motsvarar i styrka 256-bitars AES samtidigt som den är ännu snabbare att bearbeta, men den är också nyare och mindre noggrant undersökt.

Ett sista krypteringsalternativ är PFS eller Perfect Forward Secrecy. PFS är en inställning som regelbundet ändrar den krypteringsnyckel som används. Det betyder att om din krypteringsnyckel någonsin komprometterades, skulle den bara kunna dekryptera en liten mängd data. Det finns ingen anledning att inte använda PFS om det är tillgängligt.

Avbrytare

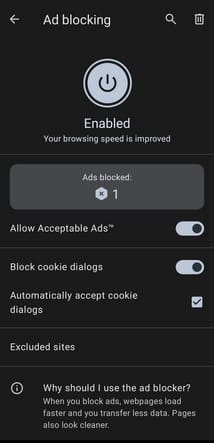

En VPN-kill switch används för att bryta internetanslutningen på din enhet om den upptäcker att den har kopplats från internet. Detta skyddar dig från att få all din webbläsardata att läcka från din VPN om du inte märker att den har kopplats bort.

En VPN-kill switch kan vara användbar för alla men är särskilt användbar för mobila enheter som regelbundet kan byta nätverk vilket ökar risken för VPN-anslutningsproblem.

Förebyggande av läckage

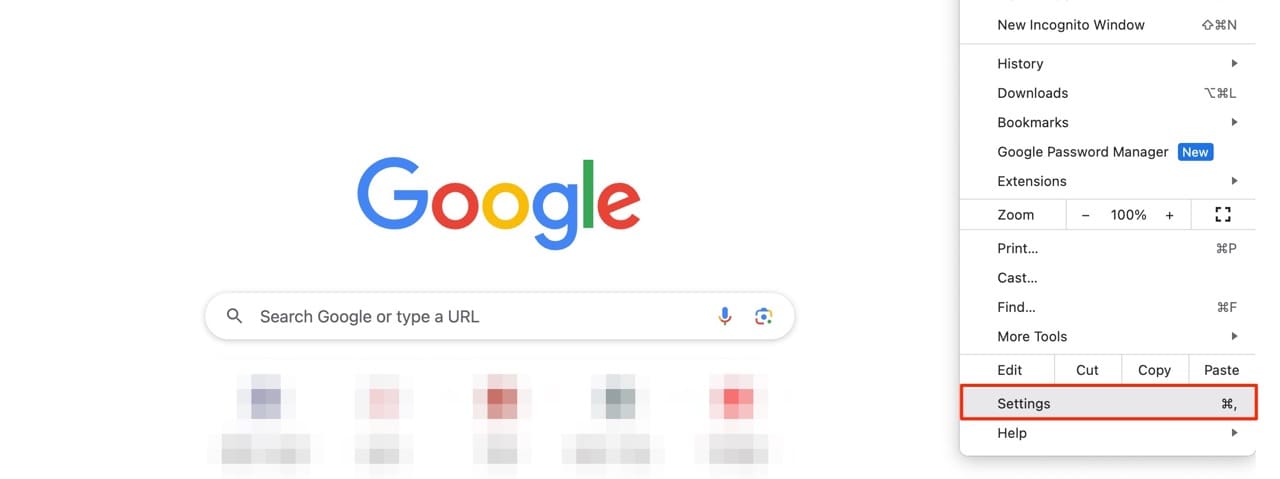

En VPN-kill switch förhindrar ett allmänt läckage av data, men det finns några protokoll som har en historia av läckande information som kan användas för att identifiera dig eller spåra din aktivitet. De främsta bovarna är IPv6, DNS och WebRTC.

IPv6 är en uppdatering av IPv4-adressschemat som används för att unikt adressera alla enheter på internet. IPv4 har nu i princip slut på tillgängliga IP-adresser, nästan alla 4,3 miljarder IPv4-adresser har tilldelats. Som sådan är det nödvändigt att byta över till det nya adresseringsschemat som har ett mycket större adressutrymme. IPv6-upptagningen har dock varit långsam, och många tjänster och till och med internetleverantörer stöder det inte.

Tyvärr, om en VPN-leverantör inte stöder IPv6, kan de sluta ignorera det, då kan din enhet skicka och ta emot IPv6-trafik utanför VPN även när du förmodligen är ansluten och skyddad. Den korrekta proceduren är att VPN-leverantören antingen blockerar all IPv6-trafik från att lämna din enhet eller stöder IPv6 och dirigerar den också över VPN. Du kan testa om din IPv6-adress läcker med sajter som ipv6leak.com .

DNS eller Domain Name System är protokollet som används för att översätta webbadresser som kan läsas av människor till serverns IP-adress. En besvikelse har VPN:er en historia av att tillåta DNS-förfrågningar att läcka ut från VPN-anslutningen. DNS är ett klartextprotokoll, vilket betyder att det inte är krypterat. Detta innebär att även om du ändrar din föredragna DNS-server, bort från din internetleverantör, kan din internetleverantör fortfarande läsa och spåra vilka webbplatser du surfar till via din DNS-trafik.

Alla protokoll som skickar data till internet, inklusive DNS, bör dirigeras över VPN. Detta tillåter kryptering av VPN-tunneln för att skydda din DNS-data från snooping. Du kan testa om dina DNS-förfrågningar läcker med webbplatser som dnsleaktest.com .

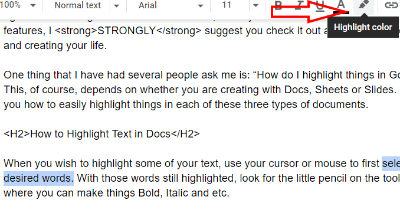

WebRTC eller Web Real-Time Communication är ett webbläsarbaserat API som används för peer-to-peer-anslutningar. Tyvärr kan det läcka din riktiga IP-adress till den andra parten, även om du använder ett VPN. Att blockera WebRTC är därför en bra idé. Vissa VPN kommer att erbjuda möjligheten att blockera det, andra kommer inte att göra det. Du kan blockera WebRTC med andra program om det behövs, till exempel inkluderar det annonsblockerande webbläsartillägget "uBlock Origin" en inställning för att blockera WebRTC. Du kan testa om WebRTC läcker din IP-adress på webbplatser som browserleaks.com/webrtc .