Idag är både små och stora företag mottagliga för attacker. Deras informationssystem och data är i riskzonen hela tiden. För att hålla sig skyddad från dessa hot måste man därför förstå de grundläggande stegen som är involverade i cybersäkerhet.

Cybersäkerhet är väsentligt för riskbedömning, det hjälper organisationer att veta vilka åtgärder som bör vara involverade för att hantera hot och andra skadliga attacker.

Vad är cybersäkerhet?

Det är tekniken för att garantera integritet, integritet och tillgänglighet till information. Cybersäkerhet skyddar datorer, nätverk, program och data från obehörig åtkomst, hot och hjälper till att återhämta sig från oförutsedda olyckor som hårddiskfel, strömavbrott och andra avancerade ihållande hot (APT).

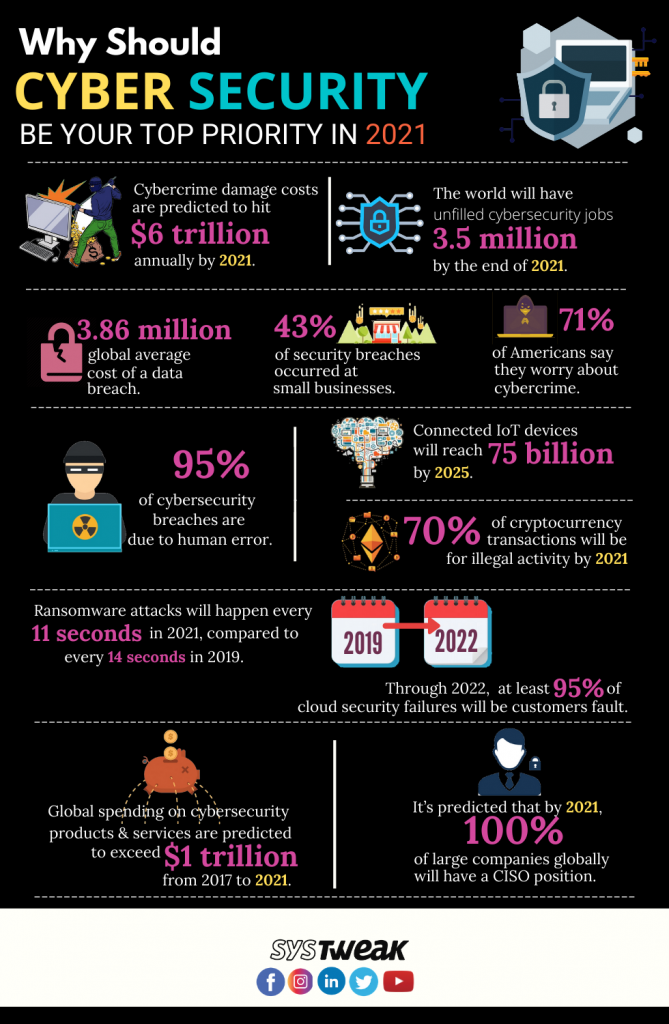

Säkerhet bör vara av yttersta vikt för företag, och för företagsledningen bör det vara mandat. Vi vet alla att världen vi lever i idag, är bräcklig när det gäller informationssäkerhet, vilket gör cybersäkerhet till ett måste, dygnet runt.

Ledningen måste ta bördan av säkerhet på sina axlar, de måste se till att alla system har inbyggd säkerhet och att vissa fastställda standarder följs. Bortsett från detta bör lämplig utbildning ges till de anställda för att minska risken för mänskliga fel. Ingenting är idiotsäkert, därför måste vi vara försiktiga. Apputvecklare bör särskilt vara extra försiktiga eftersom de är människor och kan göra fel. Ett misstag och all vår data kan vara i fara.

Läs också: Datasekretess och hur det påverkar dig

Behov av säkerhetsutbildning

Människor är ingen Gud, de tenderar att göra fel, och är därför den svagaste länken i alla säkerhetsprogram. Därför, för att göra cybersäkerhet stark, bör anställda, utvecklare och högre ledning göras medvetna om den och dess betydelse.

Alla företag kommer förr eller senare att falla offer för en cyberattack, på grund av nolldagars bedrifter. Även om de har det starkaste säkerhetssystemet finns det chanser att ett fel kommer att tillåta angripare att dra nytta av det för sin egen fördel.

Genom att utföra grundläggande uppgifter som att tvätta händerna innan vi äter mat kan vi uppnå "personlig hyenin" på liknande sätt genom att utföra grundläggande cybersäkerhetsuppgift "cyberhygien". Företag bör upprätthålla en stark certifiering och bör undvika att lagra känslig information på offentliga servrar eller där de kan vara lätt tillgängliga för alla.

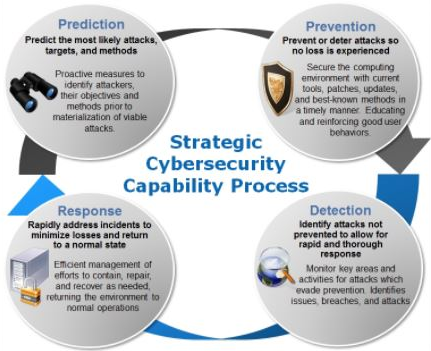

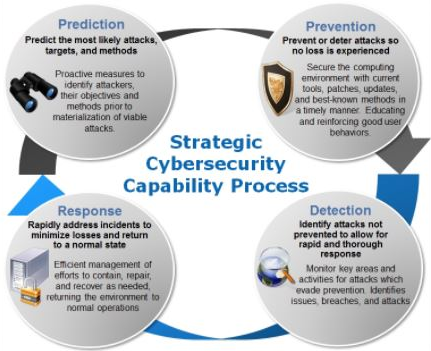

Strategi för god cybersäkerhet

Ett grundläggande säkerhetssystem kan bara skydda mot hot på ingångsnivå, medan en bra cybersäkerhetsstrategi kommer att hjälpa till att gå utöver grunderna. Sofistikerade och avancerade hackare kan enkelt kringgå grundläggande försvarssystem på olika sätt – genom att utnyttja uppkopplade enheter (bilar, kraftverk, medicinsk utrustning). Även med nya system som IoT-enheter, molntjänst har risken ökat. Därför måste vi ta cybersäkerhet på allvar.

Nyligen har EU:s allmänna dataskyddsförordning (GDPR ) stärkt reglerna för att skydda individers integritet, vilket gör att efterfrågan på cybersäkerhet har ökat. Organisationer anställer säkerhetspersonal för att hantera cybersäkerhet eftersom risken för attacker ökar.

Områden där cybersäkerhet är ett måste

Omfattningen av cybersäkerhet är enorm men det finns vissa områden som måste säkras eftersom vi inte kan utföra någon uppgift utan att de fungerar korrekt.

Läs också: Förbättras eller blir cybersäkerheten sämre?

Infrastruktur

Viktig infrastruktur inkluderar system som el, vatten, trafikljus och sjukhus. Om något händer med dessa system blir våra liv ohanterade. Nuförtiden, eftersom allt är online, blir även dessa system anslutna och blir därmed sårbara för cyberattacker. Därför måste vi leta efter en lösning och sättet de kan säkras är genom att utföra due diligence eftersom det kommer att hjälpa företagen att förstå sårbarheterna och hur de ska hantera dem. Det är inte så att bara företag behöver arbeta, andra behöver också hjälpa dem genom att bedöma och förstå hur en attack mot kritisk infrastruktur kan påverka dem och hur stor hjälp en beredskapsplan kommer att vara. Därför ska organisationer få hjälp att utveckla den.

Nätverkssäkerhet

Nätverkssäkerhet är oumbärlig eftersom den står mellan dina data och obehörig åtkomst. Det skyddar dina viktiga data från att påverkas av skadlig kod. Men många gånger för att säkra det används olika verktyg som genererar enorma data på grund av vilka verkliga hot ignoreras. Därför, för att hantera nätverkssäkerhet och hålla koll på det, bör säkerhetsteam börja använda maskininlärning eftersom det hjälper till att fylla luckan som finns. Många företag har redan börjat använda denna teknik för att säkerställa att en starkare cybersäkerhet genomförs.

Molnsäkerhet

När företag flyttar sina data till molnet, ställs de inför nya säkerhetsutmaningar. 2017 var inget bra år när det gäller säkerheten för data som lagras på molnet. Veckovisa dataintrång drabbades av företag på grund av dåligt konfigurerad molnsäkerhet. Det är anledningen till att molnleverantörer behöver skapa säkerhetsverktyg och hjälpa företagsanvändare att säkra sin data, men slutsatsen är: Att flytta data är ingen lösning när det kommer till datasäkerhet. Om vi utför due diligence och bygger rätt strategier kan cybersäkerhet uppnås.

Applikationssäkerhet

Förutom mänskliga är applikationer, särskilt webbapplikationer, den svagaste tekniska attacken. Men färre organisationer inser detta faktum, därför måste de börja uppmärksamma appsäkerhet och bör hålla kodningsfel i nivå för detta, de kan använda penetrationstestning.

Internet of things (IoT) säkerhet

IoT hänvisar till sammankopplade system, eftersom vi ser en ökning av användningen av IoT-enheter ökar risken för attacker. IoT-utvecklare förutsåg inte hur deras enheter kunde äventyras och de skickade enheterna med liten eller ingen säkerhet vilket utgjorde ett hot inte bara för användarna utan även mot andra på Internet. Dessa enheter används ofta som ett botnät. De är en säkerhetsutmaning för både hemanvändare och samhället.

Typer av cyberhot

Cyberhot faller oftast under tre allmänna kategorier, som förklaras nedan:

Attacker mot integritet

Cyberbrottslingar stjäl eller kopierar offrets personliga information för att utföra olika cyberattacker som kreditkortsbedrägerier, identitetsstölder eller stjäla bitcoin-plånböcker.

Attacker mot integritet:

Allmänt kända som sabotage, är integritetsattacker utformade för att skada eller förstöra data eller system. Integritetsattacker är av olika slag, de kan riktas mot en liten organisation eller en hel nation.

Attacker mot tillgänglighet:

Nuförtiden är dataransomware ett mycket vanligt hot. Det hindrar offer från att komma åt data och utöver detta ökar också DDOS-attacker. En denial-of-service-attack överbelasta nätverksresursen med förfrågningar, vilket gör den otillgänglig.

Men hur genomförs dessa attacker detta är frågan. För att förstå det låt oss läsa vidare.

Läs också: Inga fler cyberrisker med adaptiv autentisering

Social ingenjörskonst

Dessa dagar används social ingenjörskonst för att designa ransomware-attacker, anledningen? Enkel tillgång till personlig information! När cyberbrottslingar kan hacka en människa varför skulle de lägga tid på att hacka ett system. Social ingenjörskonst är den bästa metoden som används för att lura användare att köra ett trojansk hästprogram. Det bästa sättet att hålla sig säker från dessa attacker är att vara försiktig och ha kunskap om dem.

Nätfiskeattacker

Det är det bästa sättet att stjäla någons lösenord. Cyberbrottslingar designar e-post på ett sådant sätt att en användare avslöjar lösenordet för sina finansiella och andra konton. Det bästa försvaret är tvåfaktorsautentisering (2FA )

Opatchad programvara

Du kan inte skylla på ett företag om en angripare installerar en zero-day exploit mot dig eftersom detta har hänt på grund av underlåtenheten att utföra due diligence. Om en organisation inte tillämpar en patch även efter att en sårbarhet avslöjats, är det din skyldighet att be om det och få det implementerat.

Sociala medier Hot

Att skapa en attack för att rikta in sig på en speciell sekt av individer är inte svårare. Angripare använder sociala nätverkssajter, vare sig det är Facebook, LinkedIn, Twitter eller någon populär sida för att starta en konversation och sedan göra dem till ett mål baserat på deras profil.

Avancerade ihållande hot

På tal om att det är en nätverksattack där en obehörig person får tillgång till nätverket och håller sig gömd under lång tid. Syftet med sådana attacker är att stjäla din data och orsaka skada på nätverket eller organisationen medan du spelar kurragömma.

Karriärer inom cybersäkerhet

När organisationer har börjat märka vikten av cybersäkerhet, öppnas vägar när det gäller karriär. Med implementeringen av GDPR i europeiska länder har sökandet efter yrkesverksamma inom detta område ökat. Eftersom de hjälper till att bygga en stark cybersäkerhetsstrategi.

Aldrig tidigare har efterfrågan från cybersäkerhetsproffs varit så hög. Men när företag börjar förstå dess betydelse letar de efter cybersäkerhetsexperter snarare än säkerhetsanalytiker. En penetrationstestare har blivit ett måste för att upprätthålla mer strikthet och stark säkerhet.

CISO/CSO

Chief Information Security Officer (CISO) är ledande befattningshavare inom en organisation. Han är ansvarig för att upprätta och underhålla strategin för att säkerställa att informationstillgångar och teknologier skyddas.

Säkerhetsanalytiker

En person som upptäcker och förhindrar cyberhot att infiltrera organisationens nätverk. Han/hon ansvarar för att identifiera och rätta till brister i företagets säkerhetssystem. Vanligtvis ska följande ansvarsområden tas om hand av en säkerhetsanalytiker:

- Planera, implementera och uppgradera säkerhetsåtgärder

- Skydda digitala filer och informationssystem från obehörig åtkomst, modifiering eller förstörelse

- Underhåll data och övervaka säkerhetsåtkomst

- Genomföra interna och externa säkerhetsrevisioner

- Hantera nätverk, avbrottsdetektering och förebyggande system

- Analysera säkerhetsintrång för att fastställa deras grundorsak

- Definiera, implementera och underhåll företagets säkerhetspolicyer

- Koordinera säkerhetsplaner med externa leverantörer

Säkerhetsarkitekt

Denna person är ansvarig för att upprätthålla företagets säkerhet. De tänker som en hackare för att förutse rörelserna och planera strategier för att säkra datorsystemet från att bli hackat.

Säkerhetsingenjör

Det är frontlinjen i försvaret. En person med stark teknisk, organisatorisk och kommunikationsförmåga är också att föredra för detta arbete.

Läs också: Är företag förberedda på cyberattacker?

Allt detta visar tydligt hur viktig cybersäkerhet är i dagens sammanlänkade värld. Om man misslyckas med att ha ett bra cybersäkerhetssystem på plats är det känsligt för attacker. Det spelar ingen roll om en organisation är liten eller stor, det viktiga är att angripare vill få data. Vi vet alla att inget system är 100% helt säkert, men det betyder inte att vi ska sluta försöka skydda vår data. Allt det som förklaras ovan hjälper dig att förstå vikten av cybersäkerhet och områden som den bör implementeras.