Rask Tips: Hvordan Se Kjøpshistorikken din på Google Play

Se vår Google Play Kjøpshistorikk ved å følge disse nybegynnervennlige trinnene for å holde apputgiftene dine under kontroll.

Selv om det ofte antydes at den største datasikkerhetstrusselen for en arbeidsplass eller personopplysninger er at den nerdete, stereotype datahackertypen ondsinnet bryter seg inn på et sikkert nettverk for å laste opp ekle virus eller utføre århundrets forbrytelse. Dette er virkelig ikke tilfelle i det hele tatt. De største truslene og bekymringene mot en datasikkerhet, i de fleste tilfeller, oppstår fra en rekke innsidetrusler innen cybersikkerhet.

Kilde – infosecurityeurope

Når vi snakker om arbeidsplasser, fortsetter deres operasjonelle grenser å vokse med økte bruksrater for mobil, håndholdt og trådløs teknologi, cybersikkerhetstruslene fra interne kilder øker også når disse enhetene beveger seg inn og ut av døren uten riktige mekanismer for overvåking og kontroll. Disse interne kildene kan inkludere ansatte, partnere, forhandlere og et utvalg av andre brukere fra Cadbury som kan ha enten autorisert eller uautorisert tilgang til en organisasjons nettverk og datalagring.

Unnlatelse av å gjenkjenne, adressere og håndtere disse innsidetruslene innen cybersikkerhet kan ikke bare risikere data og informasjon i seg selv – den mest verdifulle ressursen en organisasjon har, men også la selskapet være åpen for muligheten for rettssaker, dårlig publisitet, redusert produktivitet, økonomisk tap og skade på merkevare, omdømme og goodwill som ikke lett kan gjenvinnes.

Denne artikkelen diskuterer ti potensielle områder for interne datasikkerhetsbrudd som bør prioriteres og vurderes.

1. Bærbare lagringsenheter

Bærbare enheter som solid-state media og eksterne harddisker, brukt enten av en ansatt eller en besøkende med tilgang til en arbeidsstasjon eller server, kan enkelt kobles til via en USB-, Firewire- eller eSATA-port. I de fleste tilfeller er disse enhetene ikke dokumentert eller registrert som en del av den interne infrastrukturen og er derfor ikke støttet og usikret. Som et resultat er det en risiko for uønsket opplasting av data til ubeskyttede interne nettverk og arbeidsstasjoner. I tillegg til dette er det også risiko for utvinning, transport og spredning av sensitive data utenfor organisasjonen.

Les også:-

Slik oppdager du sikkerhetssårbarhet i systemet ditt Sikkerhetssårbarheter oppdaget i systemet er hovedårsaken til et angrep og dets suksess, derfor må bedrifter...

2. Enheter som brukes utenfor stedet

Bærbare datamaskiner, PDAer og mobiltelefoner får tilgang til det interne nettverket direkte eller via eksterne tilkoblinger. Hvis disse tilkoblingene er konfigurert og støttet riktig, kan de være svært sikre. Imidlertid er de fleste brukere av denne typen enheter ikke alltid sikkerhetsbevisste og bruker sjelden tilgangskontrollen som er tilgjengelig med enheten for enklere eller raskere tilgang. Så mens enheten er i besittelse av den riktige brukeren, er det minimal risiko, men hvis enheten skulle falle i feil hender, er den samme tilgangen som er gitt til den tiltenkte brukeren nå tilgjengelig for den uautoriserte brukeren.

3. Utilstrekkelig eller utdatert antivirus-/sikkerhetsprogramvare

Kilde – bloggtyrann

Flertallet av antivirusleverandører tilbyr virusoppdateringer og programvareoppdateringer til sine brukere over Internett på daglig basis. Hvis disse ikke holdes oppdatert, kan dataene dine bli kompromittert uvitende av et virus eller annen form for skadelig programvare enten fra Internett, e-post eller eksterne medier.

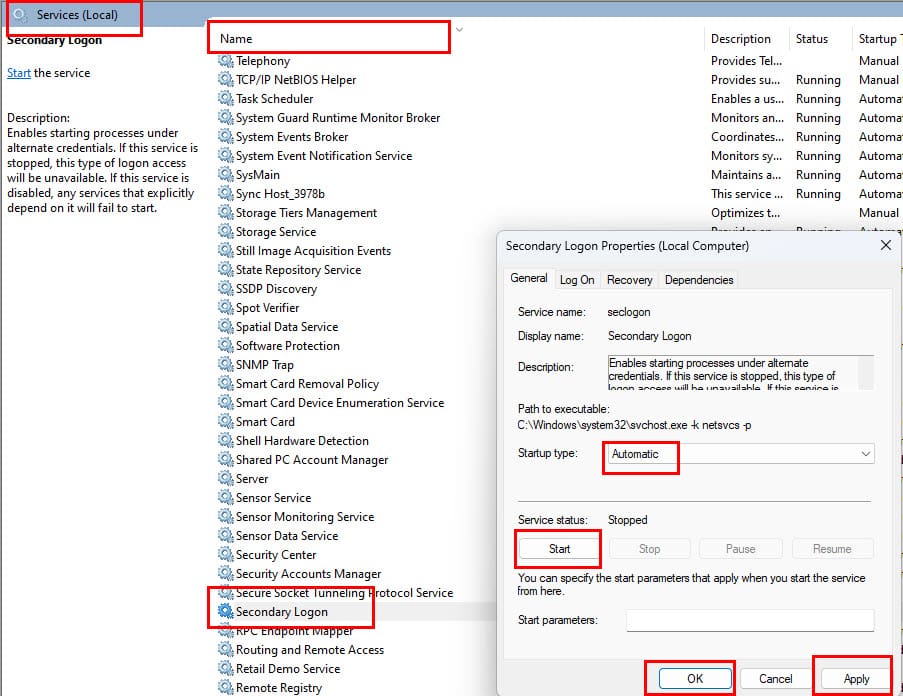

4. Programvareoppdateringer og -oppdateringer

Nedlastbare oppdateringer og andre programvareoppdateringer må prøves i et isolert testmiljø før intern distribusjon. Disse kan utgjøre en trussel på to forskjellige måter, den første vil være ustabilitet eller i kompatibilitet med dagens system, dette kan forårsake utilgjengelighet eller korrupsjon av eksisterende data og systemer. Den andre er bruken av disse kanalene for ondsinnede brukere for å distribuere virus og annen skadelig programvare gjennom det som ble antatt å være pålitelige kilder.

Kilde – internationalairportreview

Les også:-

Viktige sikkerhetstips for iPhone-brukere iPhone hevdes å være den sikreste smarttelefonen i verden, men du kan ikke være uforsiktig å bruke den og falle...

5. Trådløs tilkobling

Det er nå en trend med økende tilgjengelighet av trådløse hotspots i offentlige områder som hoteller, flyplasser, supermarkeder, gatekjøkken og kaffebarer. Dette gjør det mulig for brukere å ha åpen tilgang til Internett via åpne eller ukontrollerte trådløse tilkoblinger. Hvis den ikke administreres på riktig måte, kan den samme lette tilgangen som er gitt brukeren til omverdenen via deres bærbare eller PDA, utnyttes av ondsinnede eksterne brukere.

6. E-postvedlegg

De fleste brukere vil motta en rekke e-poster som ikke er arbeidsrelaterte, mange av dem har vedlegg og er fra utenfor organisasjonen. Selv om de fleste er ufarlige, er det et stort antall som sendes fra brukere med ondsinnet hensikt. Når vedlegg lastes ned eller åpnes, kan kjørbare filer kompromittere alt for en enkelt arbeidsstasjon til et helt nettverk. Dette kan være i form av et ytre destruktivt virus eller mer diskret spionprogramvare. Interne retningslinjer bør tydelig skissere parametrene for akseptabel bruk, samt implementeringsfiltre og antivirusskanning.

7. Node-til-node fildeling

Node-til-node fildeling, innebærer å åpne kommunikasjonsporter for å lette nedlasting og opplasting av strømmer til en enkelt arbeidsstasjon. Disse åpne portene er sårbarheter som ikke er sikret eller overvåket av IT-personell. Dette kan igjen åpne døren for eksterne uautoriserte brukere for å få tilgang til interne nettverk eller lekke båndbredde.

8. Misfornøyde ansatte

Kilde – vtechsoln

Enten det er på tross, hevn eller med den hensikt å stjele for egen vinning, kan risikoen for sikkerheten til organisasjonens informasjonsressurser være av største bekymring når vreden til en misfornøyd ansatt eller en med en kriminell agenda eller intensjon slippes løs. Misfornøyde eller avgående ansatte har tilgang til interne systemer, og avhengig av tilgangsnivå og privilegier, kan en bruker hvis tilgang ikke er begrenset innen rett tid, utgjøre en enorm trussel for enhver organisasjon. Dette kan være i form av lekkasje eller tyveri av konfidensielle data, korrupsjon eller sletting av data, eller opplasting av skadelig programvare til interne nettverk.

Les også:-

E-postsikkerhet: For å beskytte e-postkommunikasjon og data Folk ser på ting, hva de er ment å se, men i denne tiden ser de over hovedproblemene...

9. Systemadministratorer og IT-personell

Personene som er ansvarlige for å implementere og vedlikeholde datasikkerhetstiltak og retningslinjer er også store risikoer. Systemadministratorer og IT-personell er i stand til å skape innsidetrusler i cybersikkerhet utilsiktet gjennom mangel på kunnskap eller uerfarenhet. På den annen side lar deres intime kunnskap om systemet dem skape cybersikkerhetstrusler for ondsinnet eller uautorisert aktivitet.

10. Direktemeldinger

Kilde – techcrunch

Direktemeldingsapplikasjoner har en tendens til å omgå bedriftens sikkerhetsinnholdsinspeksjonsfiltre eller beskyttelse for sensitiv informasjon. Det er heller ingen registrering av innholdet fra en direktemeldingsøkt. Dette kan føre til en rekke risikoer forbundet med ondsinnet avsløring av sensitiv informasjon, sosial manipulering og stalking.

Dette er de ti mest skremmende innsidetruslene eller interne cybersikkerhetsbekymringene som kan gjøre dataene dine sårbare enn noen gang. Vil du lese flere spennende artikler om cybersikkerhet? Abonner på vårt nyhetsbrev for daglige oppdateringer om det samme. Hold deg trygg!

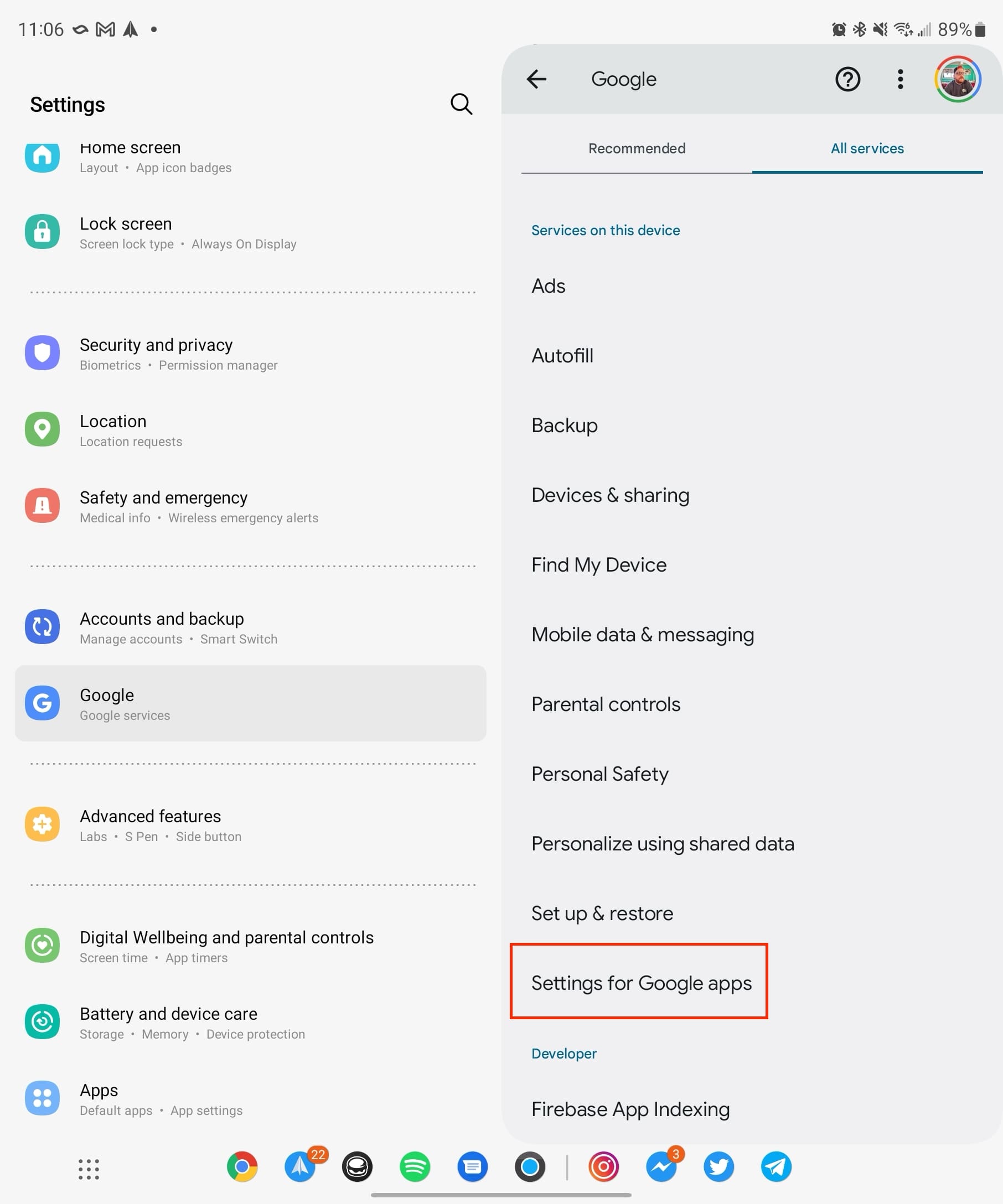

Se vår Google Play Kjøpshistorikk ved å følge disse nybegynnervennlige trinnene for å holde apputgiftene dine under kontroll.

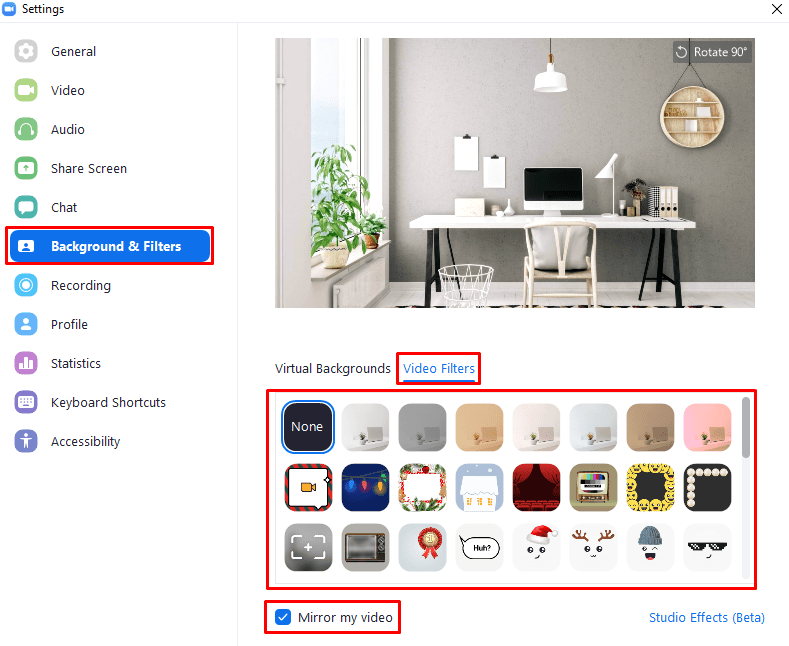

Ha det moro i Zoom-møtene dine med noen morsomme filtre du kan prøve. Legg til en glorie eller se ut som en enhjørning i Zoom-møtene dine med disse morsomme filtrene.

Lær hvordan du fremhever tekst med farge i Google Slides-appen med denne trinn-for-trinn-veiledningen for mobil og datamaskin.

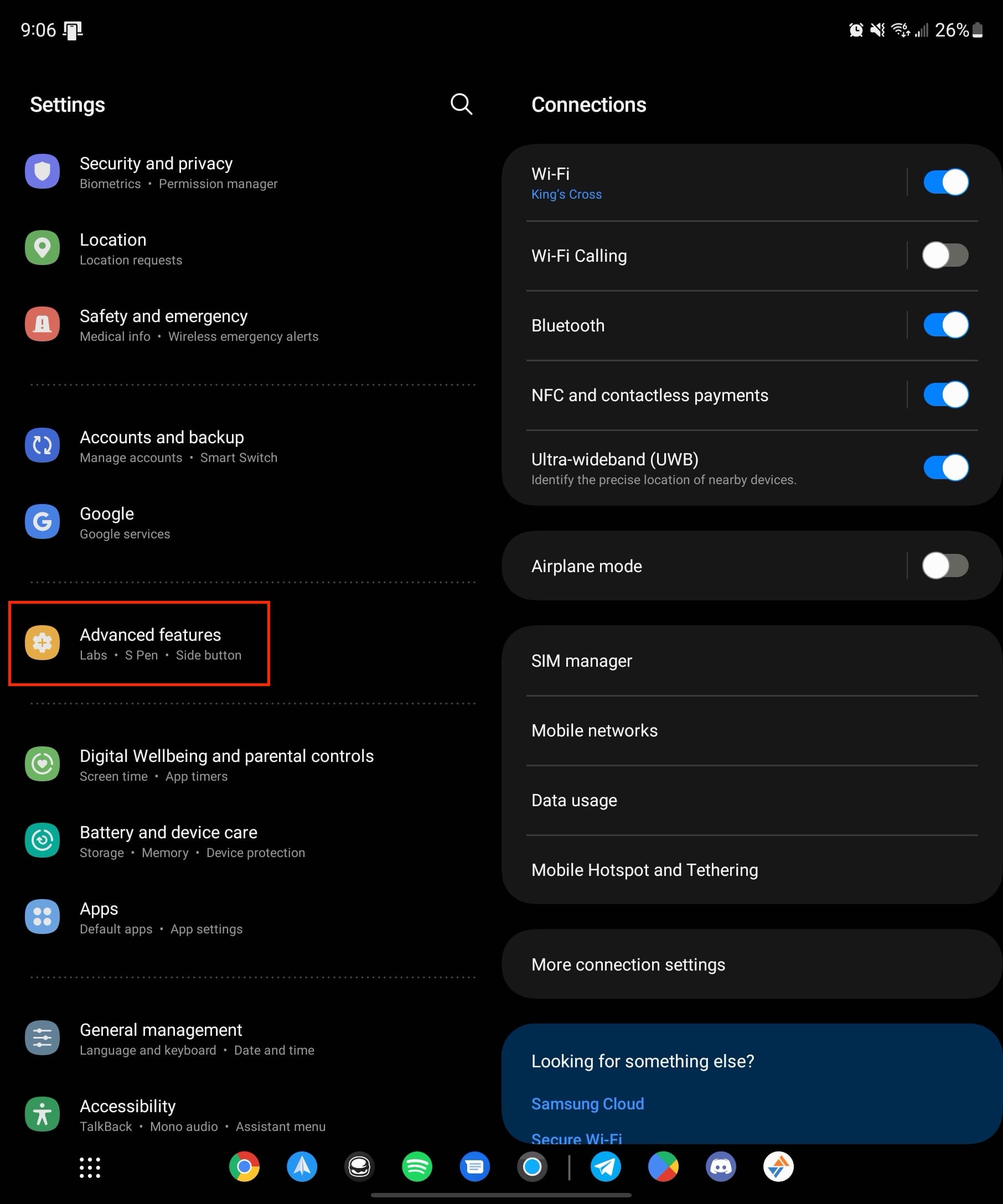

Samsung Galaxy Z Fold 5, med sitt innovative foldbare design og banebrytende teknologi, tilbyr ulike måter å koble til en PC. Enten du ønsker

Du har kanskje ikke alltid tenkt over det, men en av de mest utbredte funksjonene på en smarttelefon er muligheten til å ta et skjermbilde. Over tid har metode for å ta skjermbilder utviklet seg av ulike grunner, enten ved tillegg eller fjerning av fysiske knapper eller innføring av nye programvarefunksjoner.

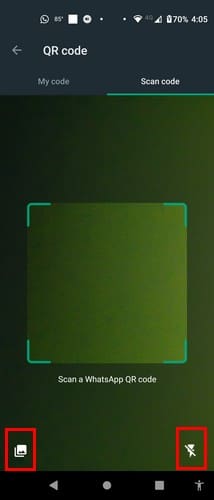

Se hvor enkelt det er å legge til en ny WhatsApp-kontakt ved hjelp av din tilpassede QR-kode for å spare tid og lagre kontakter som en proff.

Lær å forkorte tiden du bruker på PowerPoint-filer ved å lære disse viktige hurtigtastene for PowerPoint.

Bruk Gmail som en sikkerhetskopi for personlig eller profesjonell Outlook-e-post? Lær hvordan du eksporterer kontakter fra Outlook til Gmail for å sikkerhetskopiere kontakter.

Denne guiden viser deg hvordan du sletter bilder og videoer fra Facebook ved hjelp av PC, Android eller iOS-enhet.

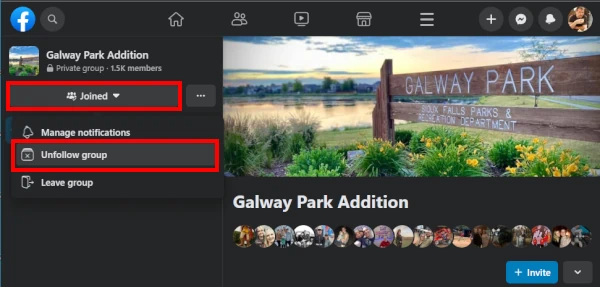

For å slutte å se innlegg fra Facebook-grupper, gå til den gruppens side, og klikk på Flere alternativer. Velg deretter Følg ikke lenger gruppe.