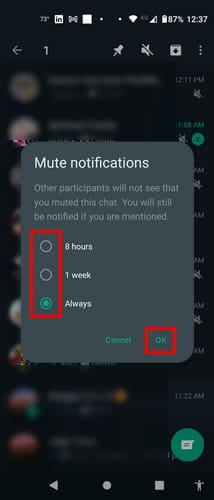

Kā atslēgt grupas īsziņas Android 11

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

Gandrīz katrā mājā ir Wi-Fi tīkls. Lai gan daudziem no šiem tīkliem var nebūt paroles, lielākā daļa cilvēku ir aizsargājuši savu mājas tīklu ar paroli. Tas, ko jūs, iespējams, nezināt, ir tas, ka parole netiek izmantota tikai, lai ierobežotu piekļuvi jūsu Wi-Fi. To izmanto arī kā šifrēšanas atslēgu, lai šifrētu datus, kas tiek pārsūtīti starp jūsu ierīcēm un mājas maršrutētāju. Šī šifrēšana pasargā jūs no hakeriem, kas var mēģināt “klausīties” Wi-Fi pārraidi un izmantot to, lai uzlauztu jūsu tīklu vai pārraudzītu jūsu darbības internetā.

Vismaz šifrēšanai ir jāpasargā jūs no hakeriem. Diemžēl ne visa šifrēšana ir tik spēcīga, kā vajadzētu. WEP, saīsinājums no Wired Equivalent Privacy ir viens no šiem piemēriem. Ir veikti pētījumi, un ir publiski pieejami rīki, kas var uzlauzt jebkuru Wi-Fi tīklu, kas izmanto WEP tikai minūtes laikā.

WEP bija vienīgā šifrēšanas opcija, kas tika atbalstīta pirmajā Wi-Fi protokola izlaidumā 1997. gadā. Protokols ir salīdzinoši vienkāršs, ja tas ir sadalīts. 40 bitu šifrēšanas atslēga tiek apvienota ar nejauši ģenerētu 24 bitu inicializācijas vektoru (IV), lai izveidotu 64 bitu "sēklu". Sēklu izmanto, lai RC4 šifrēšanas šifram piešķirtu sākumpunktu, no kura tas ģenerē bināro atslēgu straumi. Pēc tam atslēgas straume tiek XOR-data ar šifrējamiem datiem, kas pazīstama kā “plain text”, lai izveidotu “šifrētu tekstu”.

Padoms: XOR ir loģisks salīdzināšanas process, kas salīdzina divas bināras vērtības. XOR apzīmē “ekskluzīvs vai”, kā tāds tas ir patiess, ja patiesa ir tikai viena no divām vērtībām (binārais 1).

Lai atšifrētu un izgūtu vienkāršu tekstu, jums vienkārši ir vēlreiz XOR jāšifrē šifrētais teksts ar atslēgu straumi. Atslēgas plūsmu var izveidot no jauna, jo uztvērējs zina šifrēšanas atslēgu un IV tiek nosūtīts vienkāršā tekstā. Kad šifrēšanas šifram tiek piešķirta viena un tā pati sēkla, tas radīs tādu pašu izvadi.

Šis bija spēcīgākais algoritms, kāds varēja būt, kad tas tika uzrakstīts 1997. gadā. Tolaik šifrēšana juridiski tika klasificēta kā munīcija, un tāpēc ASV tika pakļauta stingrai eksporta kontrolei.

Diemžēl šifrēšanas atslēgas ar likumu noteiktais vājums nozīmēja, ka WEP bija salīdzinoši viegli uzlauzt. 2001. gadā trīs drošības pētnieki publicēja informāciju par pasīvu uzbrukumu WEP, ko var izmantot, lai atgūtu šifrēšanas atslēgu, vienkārši noklausoties Wi-Fi trafiku.

Izmantojot straumes šifru, piemēram, RC4, ir svarīgi nodrošināt, lai viena un tā pati atslēgas straume nekad netiktu izmantota divreiz. Tāpēc tiek izmantots nejaušs IV, kas mainās katrai nosūtītajai tīkla paketei, neļaujot atslēgu straumei katru reizi būt identiskai, kā tas būtu, ja tiktu izmantota tikai šifrēšanas atslēga. Diemžēl 24 bitu IV vienkārši nav pietiekami garš, lai nodrošinātu pietiekami daudz iespējamo kombināciju. Pēc 5000 tīkla paketēm pastāv 50% iespēja, ka atkal tiks izmantots tas pats IV.

Problēma, izmantojot vienu un to pašu IV, ir tā, ka tiek izmantota viena un tā pati atslēgu straume. Šajā gadījumā var veikt kriptonalīzi (kriptogrāfisko datu analīzi), kas var noteikt sākotnējo šifrēšanas atslēgu.

Spēcīgi izmantotā tīklā vienā minūtē var nosūtīt vairāk nekā 5000 pakešu. Pat ja tīkls netiek intensīvi izmantots, uzbrucējs var pievilināt ierīces nosūtīt vairāk pakešu. Tagad ir brīvi pieejama programmatūra, kas visu procesu var veikt dažu minūšu laikā.

Kad ASV šifrēšanas eksporta ierobežojumi tika mīkstināti, WEP protokols tika jaunināts, lai atbalstītu lielākas šifrēšanas atslēgas, tomēr pārņemšana nebija īpaši izplatīta, un protokolam joprojām bija vairākas nepilnības. Viena no šādām problēmām ir RC4 algoritma izmantošana, ko pašlaik plaši uzskata par pārāk vāju, lai to uzskatītu par drošu.

2003. gadā WPA (saīsinājums no Wi-Fi Protected Access) tika izlaists kā nepārprotami vājā un ievainojamā WEP algoritma ārkārtas aizstājējs. Gadu vēlāk, 2004. gadā, tika izlaists pilns WPA2 protokols, kas kļuva par Wi-Fi šifrēšanas standartu, un WEP tika oficiāli novecojis.

Padoms. Novecošana ir standarta darbības pārtraukšanas process. Tas norāda, ka vairs nevajadzētu izmantot novecojušo standartu.

Ja pieejams, jāizmanto WPA3 protokols, un WPA2 ir rezerves pozīcija. Ņemot vērā, ka WPA2 tika izlaists 2004. gadā, tikai ierobežots daudzums pat mantotās aparatūras neatbalstīs WPA2. Šādās situācijās WPA un WEP joprojām ir labāk nekā bez šifrēšanas, tomēr jums jāapzinās, ka ikviens, kas vēlas piekļūt jūsu Wi-Fi tīklam, to varētu izdarīt salīdzinoši viegli WEP vai WPA gadījumā.

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

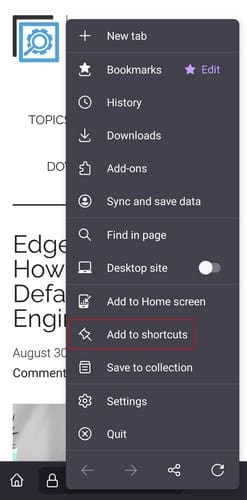

Atverot sākumlapa jebkurā pārlūkā, vēlaties redzēt savas iecienītās lietas. Kad sākat lietot citu pārlūku, vēlaties to iestatīt pēc savas gaumes. Iestatiet pielāgotu sākumlapu Firefox Android ar šiem detalizētajiem soļiem un uzziniet, cik ātri un viegli tas var tikt izdarīts.

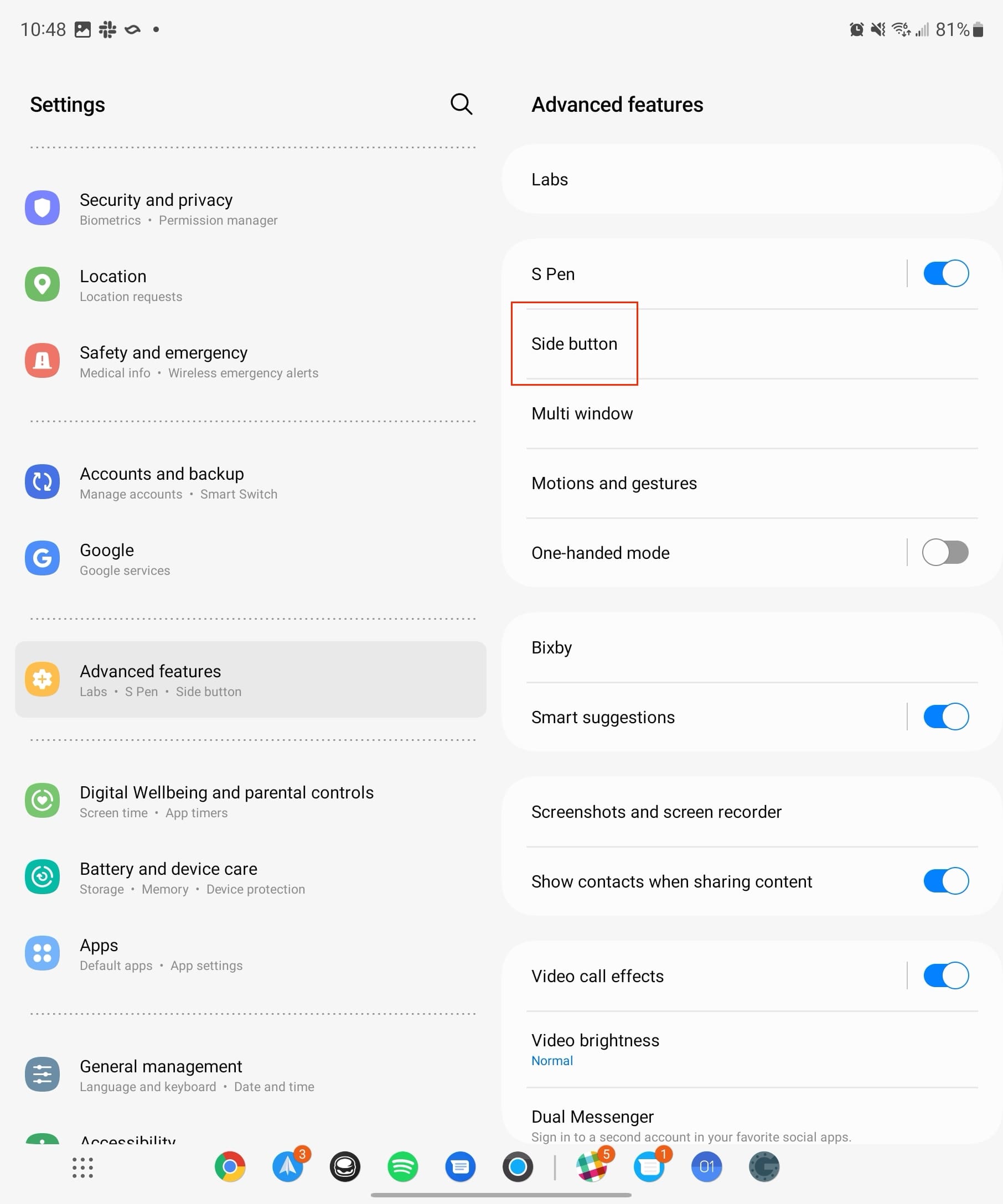

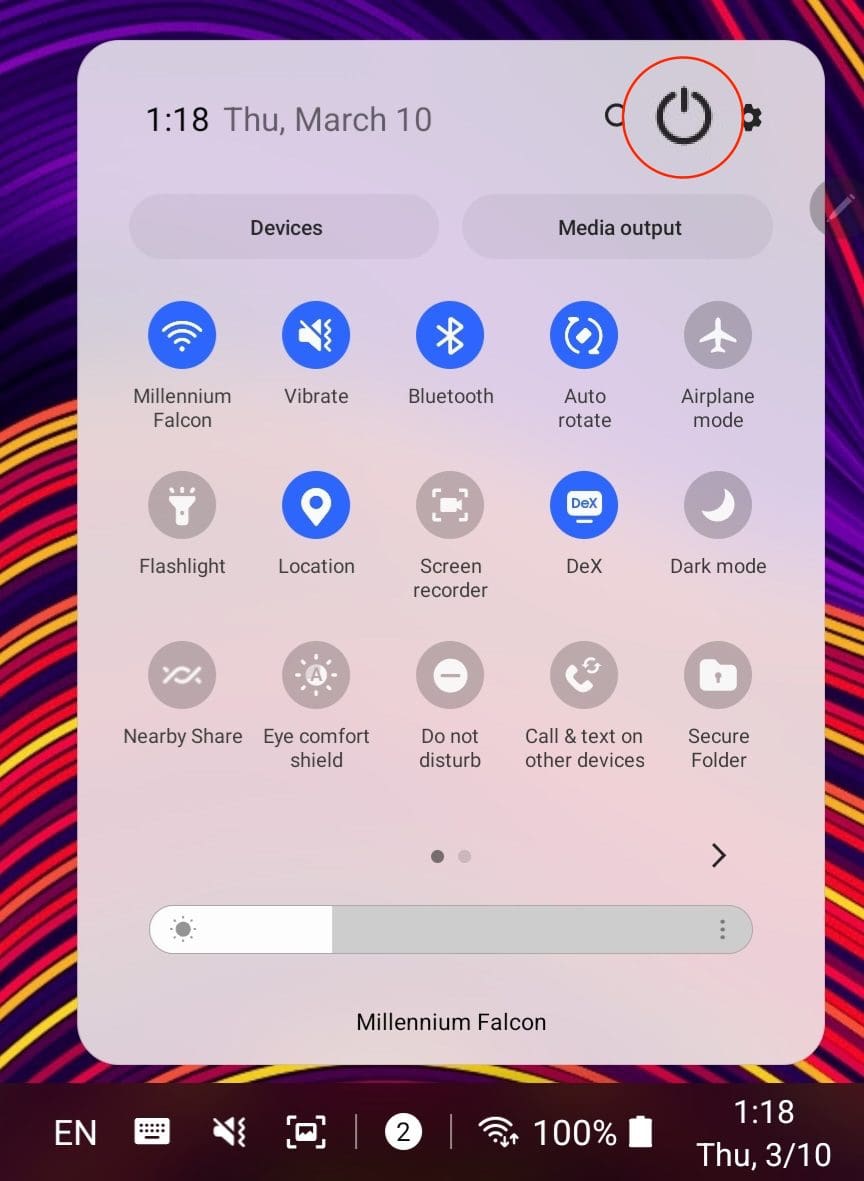

Tālruņu pasaulē, kur tehnoloģijas nepārtraukti attīstās, Samsung Galaxy Z Fold 5 izceļas ar savu unikālo salokāmo dizainu. Taču, cik futuristisks tas būtu, tas joprojām balstās uz pamata funkcijām, ko mēs visi ikdienā izmantojam, piemēram, ierīces ieslēgšanu un izslēgšanu.

Mēs esam pavadījuši nedaudz laika ar Galaxy Tab S9 Ultra, un tas ir ideāls planšetdators, ko apvienot ar jūsu Windows PC vai Galaxy S23.

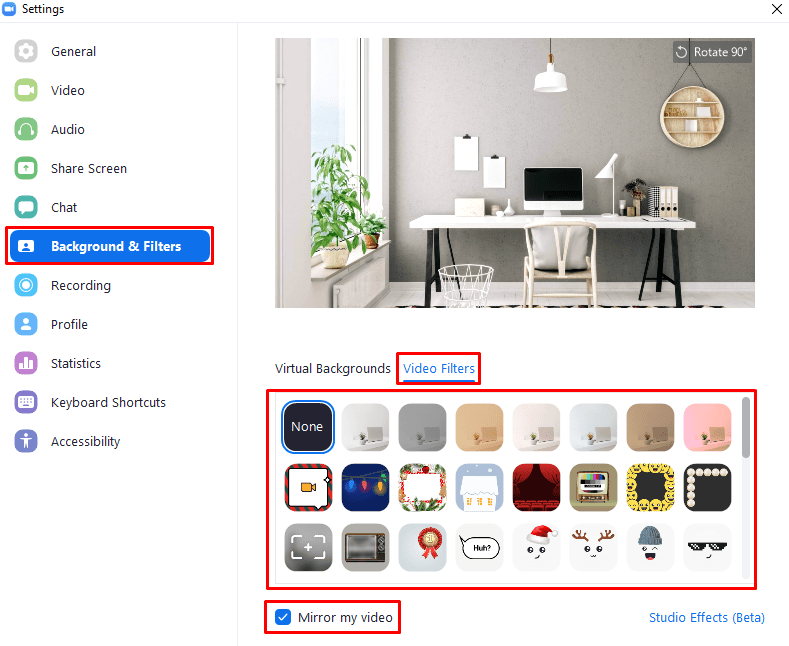

Izmantojiet jautrus filtrus jūsu Zoom sanāksmēs. Pievienojiet halo vai izskatieties pēc vienradža Zoom sanāksmē ar šiem smieklīgajiem filtriem.

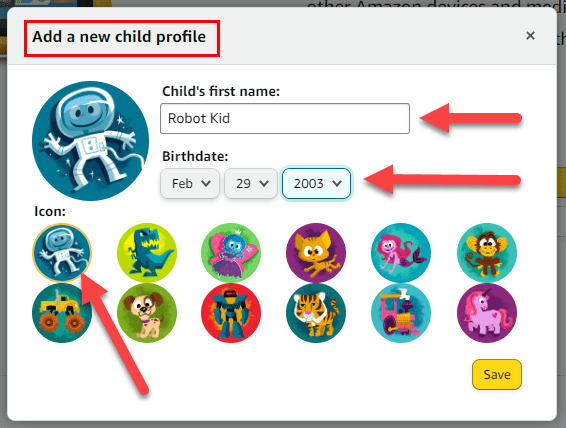

Vēlaties izveidot drošu OTT pieredzi bērniem mājās? Izlasiet šo ceļvedi, lai uzzinātu par Amazon Prime Video profiliem bērniem.

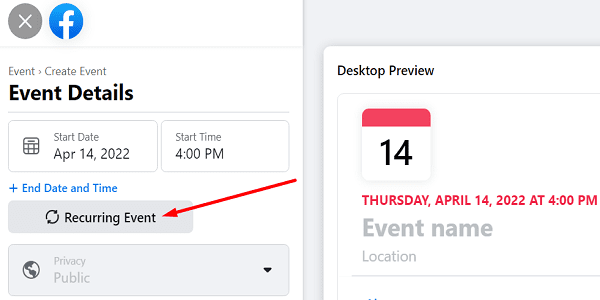

Lai izveidotu atkārtotus pasākumus Facebook, dodieties uz savu lapu un noklikšķiniet uz Pasākumiem. Pēc tam pievienojiet jaunu pasākumu un noklikšķiniet uz Atkārtota pasākuma pogas.

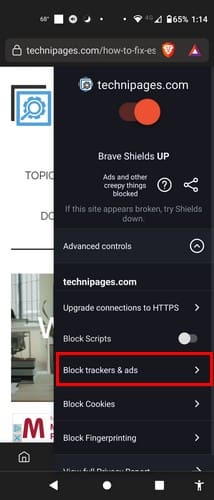

Kā konfigurēt reklāmu bloķētāja iestatījumus Brave pārlūkā Android, sekojot šiem soļiem, kurus var izpildīt mazāk nekā minūtē. Aizsargājiet sevi no uzmācīgām reklāmām, izmantojot šos reklāmu bloķētāja iestatījumus Brave pārlūkā Android.

Jūs varat atrast vairākus paplašinājumus Gmail, lai padarītu savu e-pasta pārvaldību produktīvāku. Šeit ir labākie Gmail Chrome paplašinājumi.

Ja neesi pārliecināts, kas ir ietekme, sasniegšana un iesaistīšanās Facebook, turpini lasīt, lai uzzinātu. Apskati šo vieglo skaidrojumu.