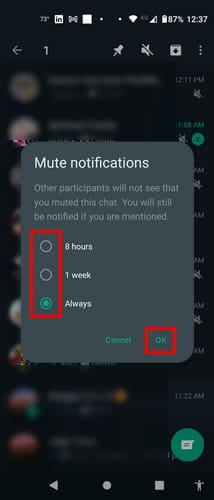

Kā atslēgt grupas īsziņas Android 11

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

Neskatoties uz to, ka ir bijuši neskaitāmi Ransomware celmi ar nebeidzamiem uzbrukumiem, Ransomware autori, šķiet, ir plānojuši nobiedēt lietotājus ar jaunāku taktiku.

Mēs jau esam saņēmuši Ransomware celmus, kas dzēstu failus, ja izpirkuma maksa netiek samaksāta noteiktajā termiņā. Turklāt ir varianti, kas bloķē lietotāja datus, mainot faila nosaukumu, padarot atšifrēšanu vēl grūtāku. Tomēr šoreiz Ransomware autori nolēma nodrošināt vienkāršu Popcorn Time Ransomware plūsmu, lai samazinātu viņu pūles. Vai arī jāsaka, viņi ir nolēmuši būt nedaudz žēlsirdīgi pret upuriem.

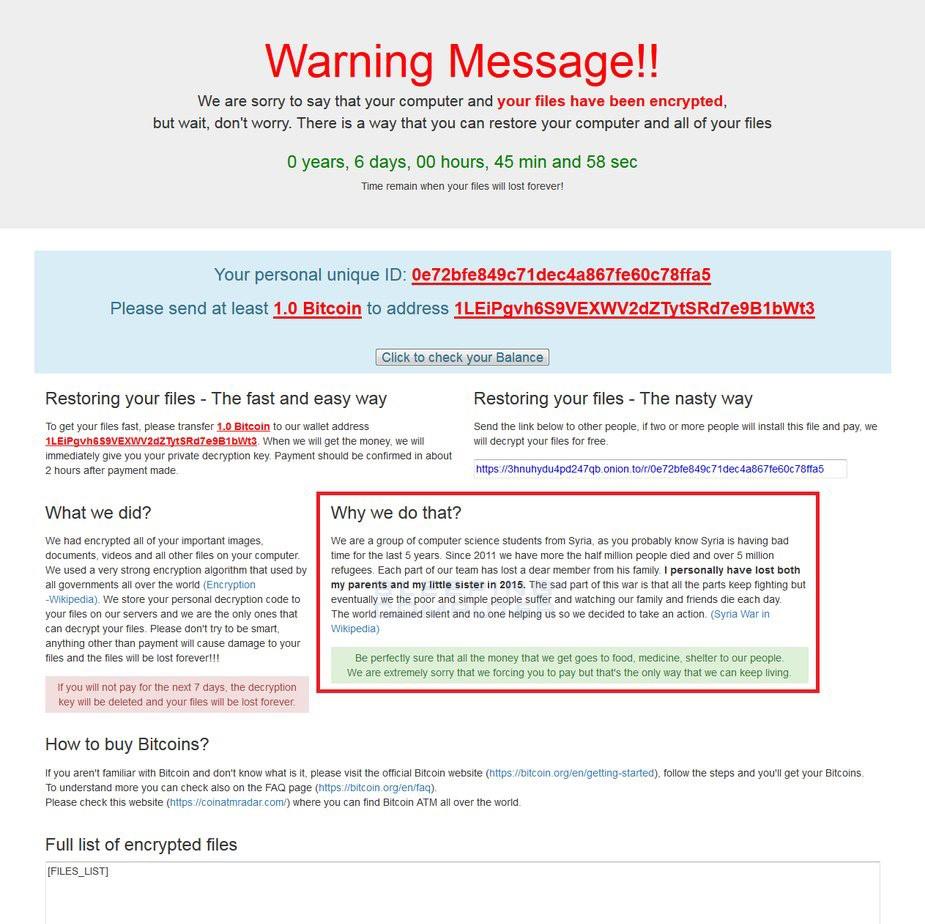

Nesen MalwareHunterTeam atklāja citu Ransomware celmu ar nosaukumu Popcorn Time. Variantam ir neparasts veids, kā izspiest naudu no lietotājiem. Ja upuris veiksmīgi nodod spriedzi diviem citiem lietotājiem, viņš saņems bezmaksas atšifrēšanas atslēgu. Iespējams, cietušajam būs jāmaksā, ja viņš nevarēs to nodot. Lai to padarītu vēl sliktāku, izpirkuma programmā ir nepabeigts kods, kas var izdzēst failus, ja lietotājs 4 reizes ievada nepareizu atšifrēšanas atslēgu.

Kas ir zivju par Popkorna laika Ransomware

Celmam ir novirzīšanas saite, kas tiek saglabāta, lai to pārsūtītu citiem lietotājiem. Sākotnējais upuris saņem atšifrēšanas atslēgu, kad pārējie divi ir samaksājuši izpirkuma maksu. Bet, ja tā nav, maksājums ir jāveic primārajam upurim. Bleeping Computer citē: “Lai to atvieglotu, Popcorn Time izpirkuma piezīmē būs URL, kas norāda uz failu, kas atrodas izspiedējvīrusa TOR serverī. Pašlaik serveris nedarbojas, tāpēc nav skaidrs, kā šis fails parādīsies vai tiks slēpts, lai pievilinātu cilvēkus to instalēt.

Turklāt variantam var tikt pievienota vēl viena funkcija, kas dzēstu failus, ja lietotājs 4 reizes uzliktu nepareizu atšifrēšanas atslēgu. Acīmredzot Ransomware joprojām ir izstrādes stadijā, un tāpēc nav zināms, vai šī taktika tajā jau pastāv, vai arī tā ir tikai mānīšana.

Skatiet arī: Ransomware gads: īss kopsavilkums

Popcorn Time Ransomware darbība

Kad Ransomware ir sekmīgi instalēta, tā pārbauda, vai izspiedējvīruss jau ir palaists, izmantojot vairākus failus, piemēram, %AppData%\been_here un %AppData%\server_step_one . Ja sistēma jau ir inficēta ar Ransomware, celms tiek pārtraukts. Popcorn Time to saprot, ja sistēmai ir fails “been_here”. Ja datorā šāds fails netiek izvadīts, izspiedējprogrammatūra turpina izplatīt ļaunumu. Tā lejupielādē dažādus attēlus, lai tos izmantotu kā fonus vai sāktu šifrēšanas procesu.

Tā kā Popcorn Time joprojām ir izstrādes stadijā, tas šifrē tikai testa mapi ar nosaukumu Efiles . Šī mape pastāv uz lietotāju darbvirsmas, un tajā ir dažādi faili, piemēram, .back, .backup, .ach utt. (viss failu paplašinājumu saraksts ir norādīts tālāk).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

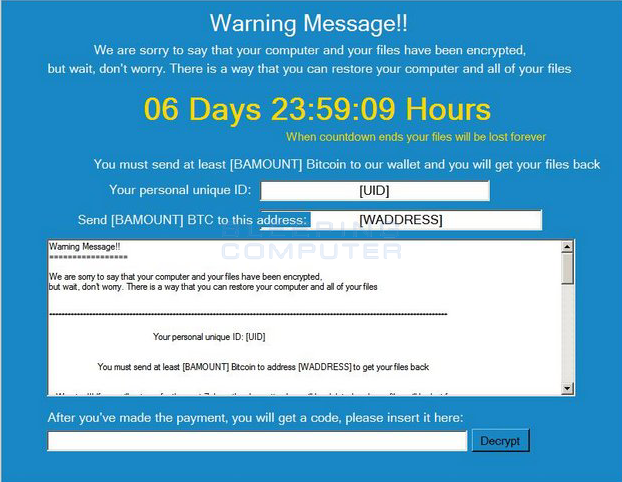

Pēc tam izpirkuma programmatūra meklē failus, kas atbilst noteiktiem paplašinājumiem, un sāk šifrēt failus ar AES-256 šifrēšanu. Kad fails ir šifrēts ar Popcorn Time, tas pievieno .filock kā paplašinājumu. Piemēram, ja faila nosaukums ir "abc.docx", tas tiks mainīts uz "abc.docx.filock". Kad infekcija ir veiksmīgi veikta, tā pārveido divas base64 virknes un saglabā tās kā izpirkuma piezīmes, ko sauc par atjaunošanas_jūsu_faili.html un restore_your_files.txt . Pēc tam izpirkuma programmatūrai ir HTML izpirkuma piezīme.

attēla avots: bleepingcomputer.com

Aizsardzība pret Ransomware

Lai gan līdz šim nav izstrādāts neviens detektors vai izspiedējvīrusu noņemšanas līdzeklis, kas varētu palīdzēt lietotājam pēc inficēšanās ar to, tomēr lietotājiem ir ieteicams veikt piesardzības pasākumus, lai izvairītos no izspiedējvīrusa uzbrukuma . Galvenais no tiem ir datu dublēšana . Pēc tam varat arī nodrošināt drošu sērfošanu internetā, iespējot reklāmu bloka paplašinājumu, saglabāt autentisku pretļaundabīgo programmu rīku un arī savlaicīgi atjaunināt jūsu sistēmā instalēto programmatūru, rīkus, lietotnes un programmas. Acīmredzot jums jāpaļaujas uz uzticamiem rīkiem. Viens no šādiem rīkiem ir Right Backup, kas ir mākoņa krātuves risinājums . Tas palīdz saglabāt datus mākoņdrošībā, izmantojot 256 bitu AES šifrēšanu.

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

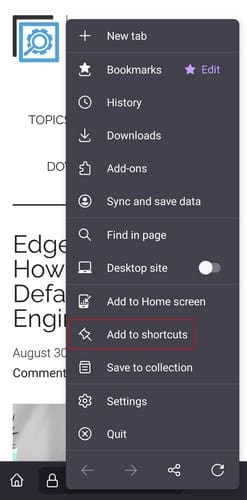

Atverot sākumlapa jebkurā pārlūkā, vēlaties redzēt savas iecienītās lietas. Kad sākat lietot citu pārlūku, vēlaties to iestatīt pēc savas gaumes. Iestatiet pielāgotu sākumlapu Firefox Android ar šiem detalizētajiem soļiem un uzziniet, cik ātri un viegli tas var tikt izdarīts.

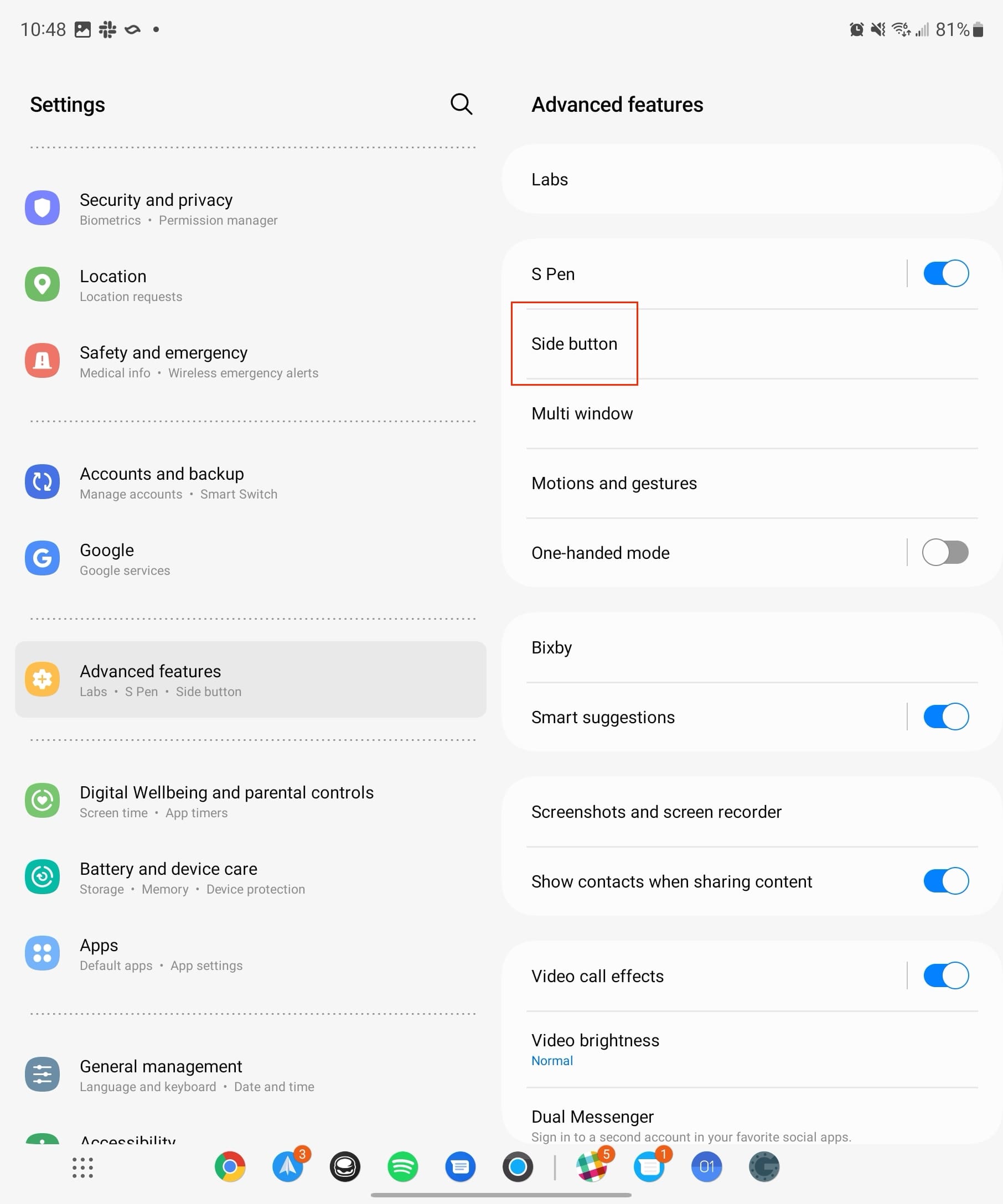

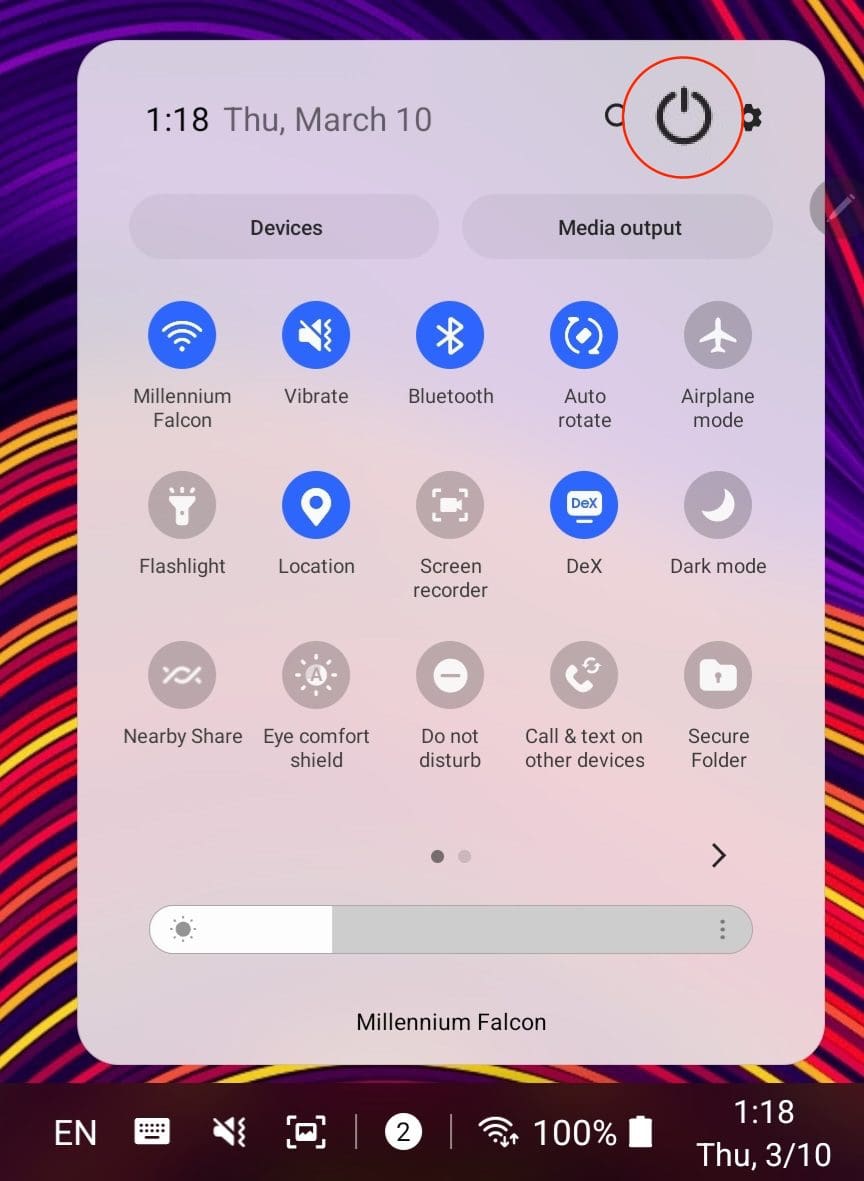

Tālruņu pasaulē, kur tehnoloģijas nepārtraukti attīstās, Samsung Galaxy Z Fold 5 izceļas ar savu unikālo salokāmo dizainu. Taču, cik futuristisks tas būtu, tas joprojām balstās uz pamata funkcijām, ko mēs visi ikdienā izmantojam, piemēram, ierīces ieslēgšanu un izslēgšanu.

Mēs esam pavadījuši nedaudz laika ar Galaxy Tab S9 Ultra, un tas ir ideāls planšetdators, ko apvienot ar jūsu Windows PC vai Galaxy S23.

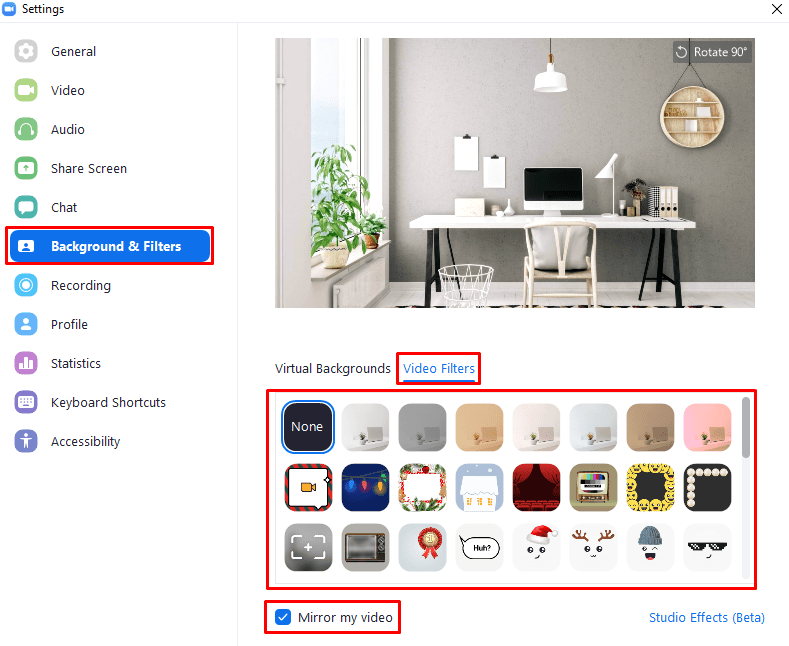

Izmantojiet jautrus filtrus jūsu Zoom sanāksmēs. Pievienojiet halo vai izskatieties pēc vienradža Zoom sanāksmē ar šiem smieklīgajiem filtriem.

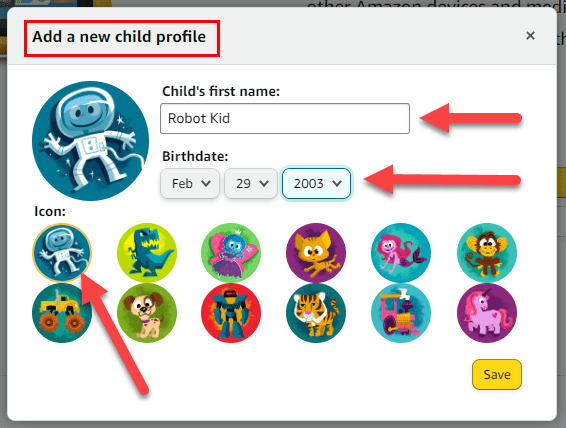

Vēlaties izveidot drošu OTT pieredzi bērniem mājās? Izlasiet šo ceļvedi, lai uzzinātu par Amazon Prime Video profiliem bērniem.

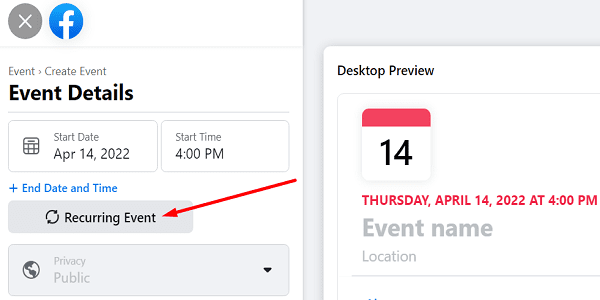

Lai izveidotu atkārtotus pasākumus Facebook, dodieties uz savu lapu un noklikšķiniet uz Pasākumiem. Pēc tam pievienojiet jaunu pasākumu un noklikšķiniet uz Atkārtota pasākuma pogas.

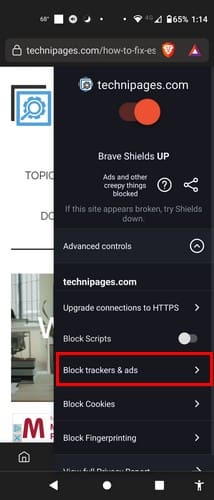

Kā konfigurēt reklāmu bloķētāja iestatījumus Brave pārlūkā Android, sekojot šiem soļiem, kurus var izpildīt mazāk nekā minūtē. Aizsargājiet sevi no uzmācīgām reklāmām, izmantojot šos reklāmu bloķētāja iestatījumus Brave pārlūkā Android.

Jūs varat atrast vairākus paplašinājumus Gmail, lai padarītu savu e-pasta pārvaldību produktīvāku. Šeit ir labākie Gmail Chrome paplašinājumi.

Ja neesi pārliecināts, kas ir ietekme, sasniegšana un iesaistīšanās Facebook, turpini lasīt, lai uzzinātu. Apskati šo vieglo skaidrojumu.