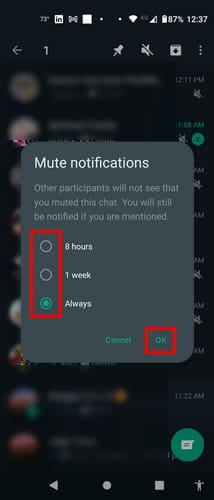

Kā atslēgt grupas īsziņas Android 11

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

Kopš tā parādīšanās Locky Ransomware ir bijis viens no spēcīgākajiem Ransomware celmiem. Turklāt Ransomware autori ir izstrādājuši daudz vairāk šī spriedzes variantu, lai izplatītu draudus.

Kibernoziedznieki slēpjas ap sociālajiem medijiem (precīzāk Facebook un LinkedIn) ar ImageGate Ransomware, lai uzbruktu lietotājiem. Ars Technica ir sacījis: "drošības nepilnības abos sociālajos tīklos ļauj ļaunprātīgi kodētam attēla failam lejupielādēt sevi lietotāja datorā. Lietotāji, kuri pamana lejupielādi un pēc tam piekļūst failam, izraisa ļaunprātīgu kodu, lai savos datoros instalētu “Locky” izpirkuma programmatūru.

Attēlam, kas satur ļaunprātību, ir neparasts paplašinājums, piemēram, SVG, JS vai HTA. Noklikšķinot, celms jebkura attēla vietā atver atsevišķu Windows. Tādējādi tiek instalēta Locky Ransomware, kas pēc instalēšanas šifrē visus failus. Ars Technica, citējot Check Point, arī teica: "Uzbrucēji ir izveidojuši jaunu iespēju, lai attēla failā iegultu ļaunprātīgu kodu un veiksmīgi augšupielādētu to sociālo mediju vietnē. Uzbrucēji izmanto nepareizu konfigurāciju sociālo mediju infrastruktūrā, lai apzināti piespiestu savus upurus lejupielādēt attēla failu. Tā rezultātā lietotāja ierīce tiek inficēta, tiklīdz galalietotājs noklikšķina uz lejupielādētā faila.

Skatiet arī: 5 neparasti Ransomware stāsti

Tā kā arvien vairāk cilvēku pavada laiku sociālo tīklu vietnēs, hakeri ir pievērsuši uzmanību, lai atrastu ceļu uz šīm platformām. Kibernoziedznieki saprot, ka šīs vietnes parasti ir “baltajā sarakstā”, un šī iemesla dēļ viņi nepārtraukti meklē jaunus paņēmienus, lai izmantotu sociālos medijus kā savu ļaunprātīgo darbību resursdatoru.

Locky Ransomware parasti šifrē failus un maina tā paplašinājumu uz 16 unikāliem cipariem, kam seko " .locky ". Iepriekš Locky bija izmantojis ļaunprātīgu makro Word dokumentos un surogātpasta e-pastos, lai inficētu datorus. Tomēr pēc šo nepatīkamo izspiedējvīrusu attēlu izvietošanas šādas lietas nav nepieciešamas. Pašlaik minētā izpirkuma programmatūra pieprasa izpirkuma maksu par aptuveni 365 USD.

Lietotājiem nav ieteicams klikšķināt uz šāda faila. Ar vienu klikšķi tiek automātiski lejupielādēts un instalēts Locky lietotāja sistēmā un bloķēts no saviem failiem. Check Point ir arī minējis, ka pat tad, ja lietotājs ir noklikšķinājis uz attēliem un pārlūkprogramma ir sākusi faila lejupielādi, neatveriet to.

Skatiet arī: 7 lielākie izpirkuma programmatūras draudi 2016. gadā

Preventīvie pasākumi pret Ransomware

Lai gan cīņa pret Ransomware ir gandrīz neiespējama, var veikt preventīvus pasākumus, lai izvairītos no Ransomware uzbrukumiem . Drošības firmas iesaka lietotājiem izveidot spēcīgu visu datu dublējumu un izmantot autentiskus pretvīrusu vai ļaunprātīgas programmatūras apkarošanas rīkus. Jums arī regulāri jāatjaunina visas programmas un programmatūra, kas darbojas jūsu sistēmā. Tas bloķē ceļu Ransomware, kas meklē ievainojamību instalētajā programmatūrā.

Lai iegūtu drošu failu dublējumu, jums vajadzētu izmantot mākoņa krātuves risinājumu. Mēs iesakām Right Backup . Tas palīdz jums dublēt savus datus, droši glabājot tos mākonī. Kad augšupielādējat failus, tie tiek šifrēti ar 256 bitu AES. Tas vēl vairāk nodrošina jūsu failu stingru drošību. Varat arī piekļūt saviem datiem no mākoņa konta un tādējādi vienmērīgi pārsūtīt failus, kad vien tas ir nepieciešams.

Pirms Ransomware to noņemšanas izveidojiet datu dublējumu!

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

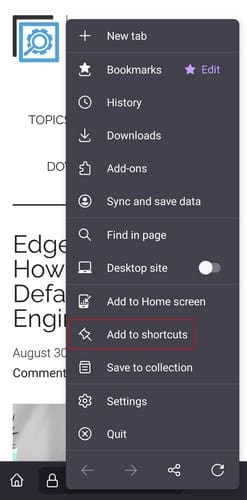

Atverot sākumlapa jebkurā pārlūkā, vēlaties redzēt savas iecienītās lietas. Kad sākat lietot citu pārlūku, vēlaties to iestatīt pēc savas gaumes. Iestatiet pielāgotu sākumlapu Firefox Android ar šiem detalizētajiem soļiem un uzziniet, cik ātri un viegli tas var tikt izdarīts.

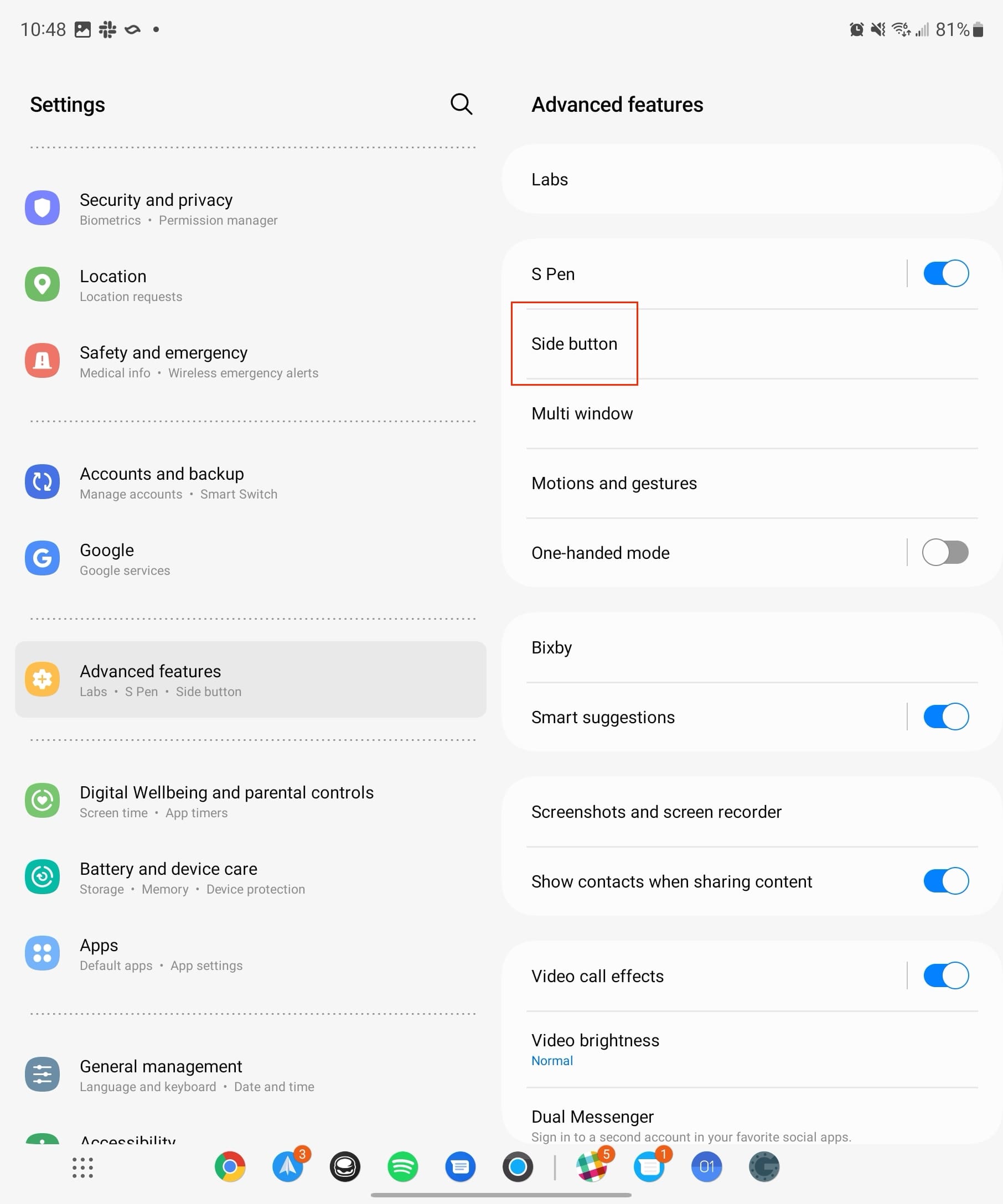

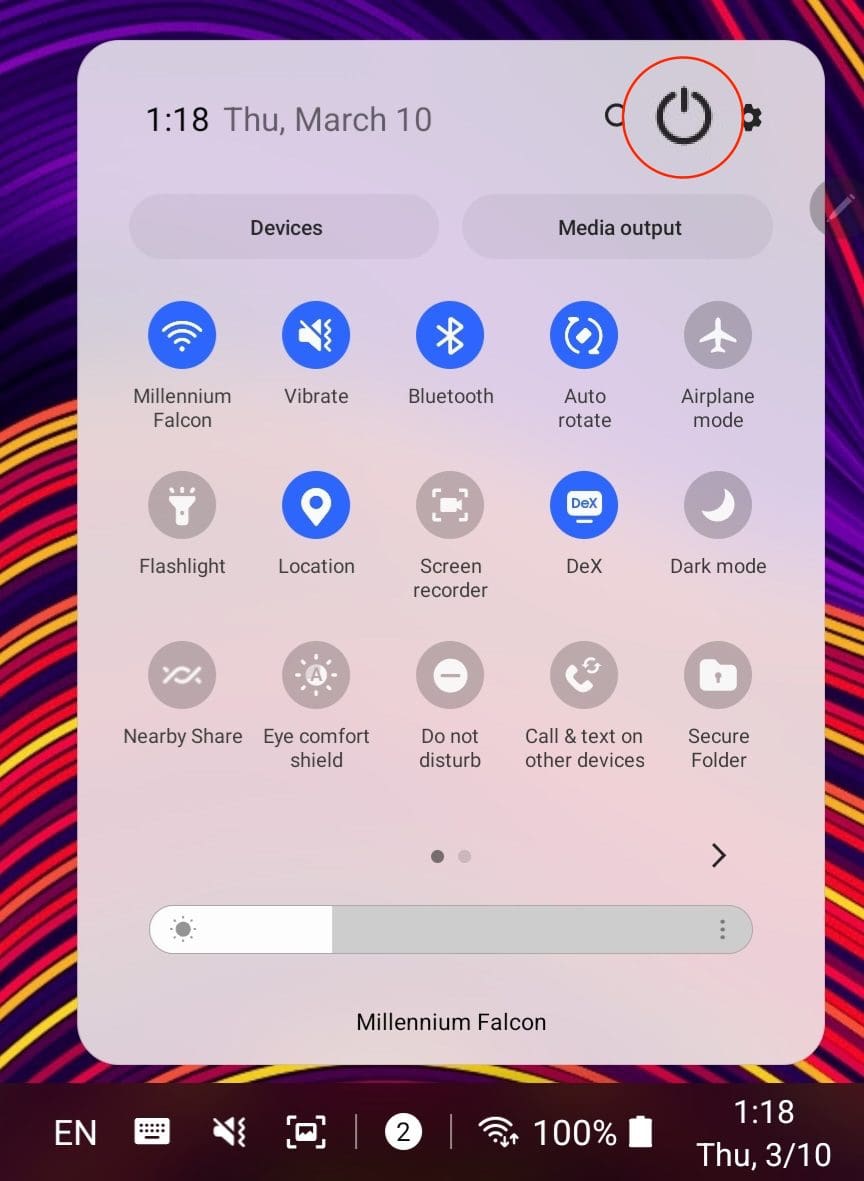

Tālruņu pasaulē, kur tehnoloģijas nepārtraukti attīstās, Samsung Galaxy Z Fold 5 izceļas ar savu unikālo salokāmo dizainu. Taču, cik futuristisks tas būtu, tas joprojām balstās uz pamata funkcijām, ko mēs visi ikdienā izmantojam, piemēram, ierīces ieslēgšanu un izslēgšanu.

Mēs esam pavadījuši nedaudz laika ar Galaxy Tab S9 Ultra, un tas ir ideāls planšetdators, ko apvienot ar jūsu Windows PC vai Galaxy S23.

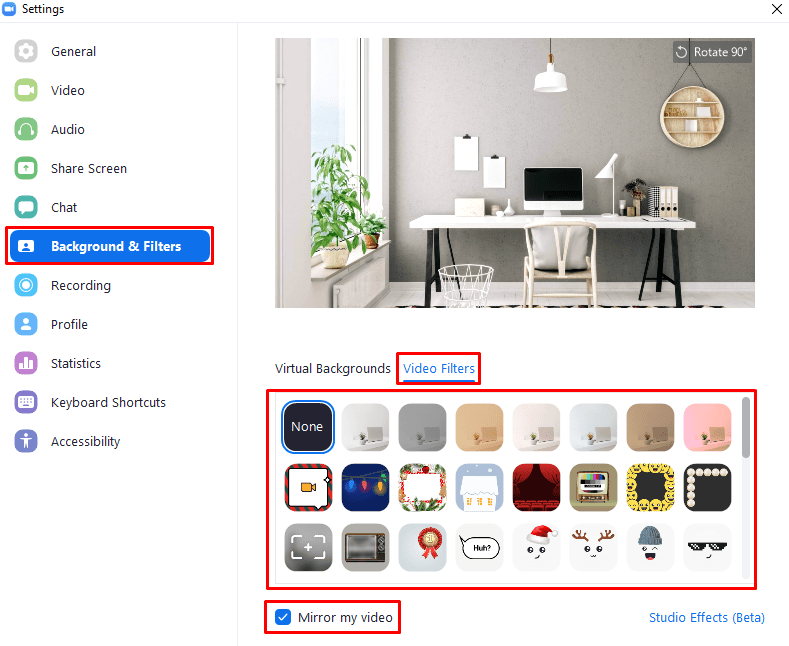

Izmantojiet jautrus filtrus jūsu Zoom sanāksmēs. Pievienojiet halo vai izskatieties pēc vienradža Zoom sanāksmē ar šiem smieklīgajiem filtriem.

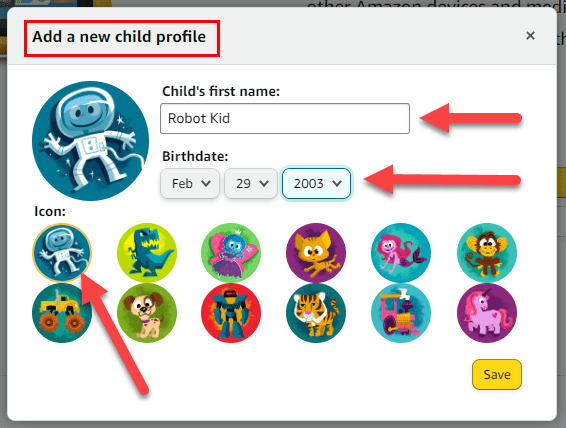

Vēlaties izveidot drošu OTT pieredzi bērniem mājās? Izlasiet šo ceļvedi, lai uzzinātu par Amazon Prime Video profiliem bērniem.

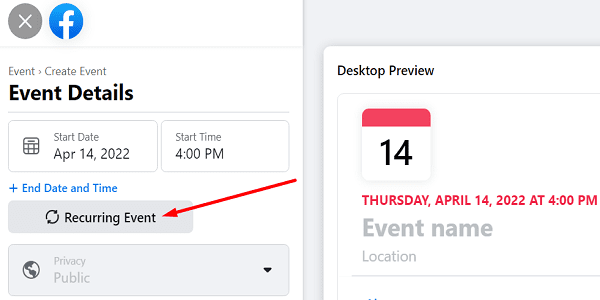

Lai izveidotu atkārtotus pasākumus Facebook, dodieties uz savu lapu un noklikšķiniet uz Pasākumiem. Pēc tam pievienojiet jaunu pasākumu un noklikšķiniet uz Atkārtota pasākuma pogas.

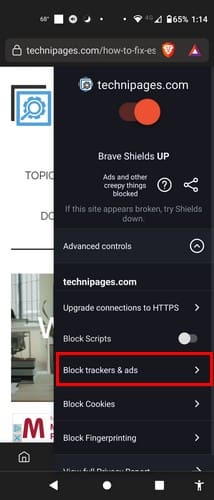

Kā konfigurēt reklāmu bloķētāja iestatījumus Brave pārlūkā Android, sekojot šiem soļiem, kurus var izpildīt mazāk nekā minūtē. Aizsargājiet sevi no uzmācīgām reklāmām, izmantojot šos reklāmu bloķētāja iestatījumus Brave pārlūkā Android.

Jūs varat atrast vairākus paplašinājumus Gmail, lai padarītu savu e-pasta pārvaldību produktīvāku. Šeit ir labākie Gmail Chrome paplašinājumi.

Ja neesi pārliecināts, kas ir ietekme, sasniegšana un iesaistīšanās Facebook, turpini lasīt, lai uzzinātu. Apskati šo vieglo skaidrojumu.