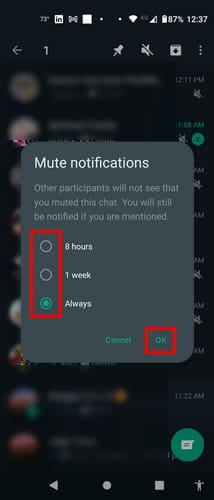

Kā atslēgt grupas īsziņas Android 11

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

Ja savā Android tālrunī izmantojat VPN, visticamāk, to darāt, jo vēlaties, lai jūsu pārlūkošanas dati būtu pēc iespējas privātāki un drošāki. Jūs vēlaties VPN ar labākajiem pieejamajiem iestatījumiem. Var būt grūti zināt un saprast, kuri iestatījumi ir patiešām svarīgi, tāpēc esam apkopojuši labāko Android VPN iestatījumu sarakstu un paskaidrojuši, ko tie dara.

Šifrēšana un VPN protokols

Divi vissvarīgākie iestatījumi, kas saistīti ar VPN savienojuma drošību, ir VPN protokols un šifrēšanas algoritms.

Labākais VPN protokols, ko varat izmantot, ir OpenVPN, tas ir standarta VPN protokols, jo tas atbalsta labāko pieejamo šifrēšanu un ir labi izstrādāts protokols. Divi citi VPN protokoli, kas piedāvā līdzvērtīgus drošības līmeņus, bet vēl nav tik rūpīgi analizēti, ir Catapult Hydra un WireGuard. Ja iespējams, jums vajadzētu izvairīties no VPN protokoliem PPTP un L2TP, jo tie abi ir veci un tiem ir vāja drošība.

Labākā pašlaik pieejamā šifrēšana ir 256 bitu AES-GCM šifrs, lai gan 256 bitu AES-CBC šifrs piedāvā līdzvērtīgu drošību ar mazāku ātrumu. AES ir saīsinājums no Advanced Encryption Standard un ir faktiskais šifrs, ko izmanto datu šifrēšanai. GCM un CBC ir šifra darbības režīmi, CBC var būt tikai paralēls vai vairākpavedienu datu atšifrēšanas laikā, bet GCM var paralēli šifrēt un atšifrēt, tādējādi nodrošinot veiktspējas priekšrocības.

256 biti attiecas uz šifrēšanas atslēgas lielumu un iespējamo vērtību skaitu, kas tai var būt. 256 bitu var arī ierakstīt kā 2^256 vai 2, kas reizināts ar sevi 256 reizes. Ja kopējais iespējamo šifrēšanas atslēgu skaits tiktu izrakstīts pilnībā, tas sāktos ar 1 un aiz tā būtu 77 nulles, lai šo skaitli skatītu perspektīvā, zinātnieki uzskata, ka tas ir aptuveni līdzvērtīgs atomu skaitam novērojamajā Visumā. Pat ja jums būtu bijusi piekļuve superdatoriem gadsimtiem ilgi, jūs joprojām nevarētu sabojāt AES.

Protokols WireGuard šifrēšanai izmanto citu šifru komplektu ChaCha20. ChaCha20 ir līdzvērtīgs 256 bitu AES, vienlaikus apstrādājot vēl ātrāk, taču tas ir arī jaunāks un mazāk izpētīts.

Viena no pēdējām šifrēšanas iespējām ir PFS vai Perfect Forward Secrecy. PFS ir iestatījums, kas regulāri maina izmantoto šifrēšanas atslēgu. Tas nozīmē, ka, ja jūsu šifrēšanas atslēga kādreiz tiktu apdraudēta, tā varētu atšifrēt tikai nelielu datu apjomu. Nav iemesla neizmantot PFS, ja tas ir pieejams.

Avārijas poga

VPN iznīcināšanas slēdzis tiek izmantots, lai pārtrauktu jūsu ierīces interneta savienojumu, ja tā konstatē, ka tā ir atvienota no interneta. Tas pasargā jūs no visu jūsu pārlūkošanas datu noplūdes no VPN, ja nepamanāt, ka tas ir atvienots.

VPN iznīcināšanas slēdzis var būt noderīgs ikvienam, taču tas ir īpaši noderīgs mobilajām ierīcēm, kuras var regulāri pārslēgt tīklus, kas palielina VPN savienojuma problēmu risku.

Noplūdes novēršana

VPN iznīcināšanas slēdzis novērš vispārēju datu noplūdi, tomēr ir daži protokoli, kuriem ir bijusi informācijas noplūde, ko varētu izmantot, lai identificētu jūs vai izsekotu jūsu darbību. Galvenie vainīgie ir IPv6, DNS un WebRTC.

IPv6 ir IPv4 adrešu shēmas atjauninājums, ko izmanto, lai unikāli adresētu visām ierīcēm internetā. IPv4 tagad būtībā ir beigusies pieejamo IP adrešu skaits, ir piešķirtas gandrīz visas 4,3 miljardi IPv4 adrešu. Tāpēc ir jāpārslēdzas uz jauno adresēšanas shēmu, kurai ir daudz lielāka adrešu telpa. Tomēr IPv6 pārņemšana ir bijusi lēna, un daudzi pakalpojumi un pat interneta pakalpojumu sniedzēji to neatbalsta.

Diemžēl, ja VPN pakalpojumu sniedzējs neatbalsta IPv6, tas var beigties to ignorēt, un šajā brīdī jūsu ierīce var nosūtīt un saņemt IPv6 trafiku ārpus VPN, pat ja esat pieslēgts un aizsargāts. Pareizā procedūra ir tāda, ka VPN pakalpojumu sniedzējs vai nu bloķē visu IPv6 trafiku no jūsu ierīces, vai arī atbalsta IPv6 un novirza to arī caur VPN. Varat pārbaudīt, vai jūsu IPv6 adrese nenoplūst, izmantojot tādas vietnes kā ipv6leak.com .

DNS vai domēna nosaukumu sistēma ir protokols, ko izmanto, lai pārtulkotu cilvēkiem lasāmus URL uz servera IP adresi. Neapmierinoši, VPN vēsture ir ļāvusi DNS pieprasījumiem izplūst no VPN savienojuma. DNS ir vienkārša teksta protokols, kas nozīmē, ka tas nav šifrēts. Tas nozīmē, ka pat tad, ja maināt savu vēlamo DNS serveri, nevis ISP nodrošināto, jūsu interneta pakalpojumu sniedzējs joprojām var lasīt un izsekot, kuras vietnes jūs pārlūkojat, izmantojot savu DNS trafiku.

Visi protokoli, kas sūta datus uz internetu, tostarp DNS, ir jāmaršrutē, izmantojot VPN. Tas ļauj šifrēt VPN tuneli, lai aizsargātu jūsu DNS datus no slaucīšanas. Varat pārbaudīt, vai jūsu DNS pieprasījumi nenoplūst, izmantojot tādas vietnes kā dnsleaktest.com .

WebRTC jeb Web Real-Time Communication ir uz pārlūkprogrammu balstīta API, ko izmanto vienādranga savienojumiem. Diemžēl tas var nopludināt jūsu īsto IP adresi otrai pusei, pat ja izmantojat VPN. Tāpēc WebRTC bloķēšana ir laba ideja. Daži VPN piedāvās iespēju to bloķēt, citi to nedarīs. Ja nepieciešams, varat bloķēt WebRTC ar citām programmām, piemēram, reklāmu bloķējošais pārlūkprogrammas paplašinājums “uBlock Origin” ietver WebRTC bloķēšanas iestatījumu. Varat pārbaudīt, vai WebRTC nenopludina jūsu IP adresi tādās vietnēs kā browserleaks.com/webrtc .

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

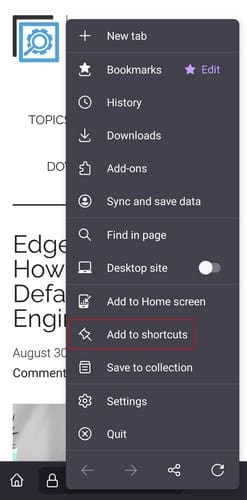

Atverot sākumlapa jebkurā pārlūkā, vēlaties redzēt savas iecienītās lietas. Kad sākat lietot citu pārlūku, vēlaties to iestatīt pēc savas gaumes. Iestatiet pielāgotu sākumlapu Firefox Android ar šiem detalizētajiem soļiem un uzziniet, cik ātri un viegli tas var tikt izdarīts.

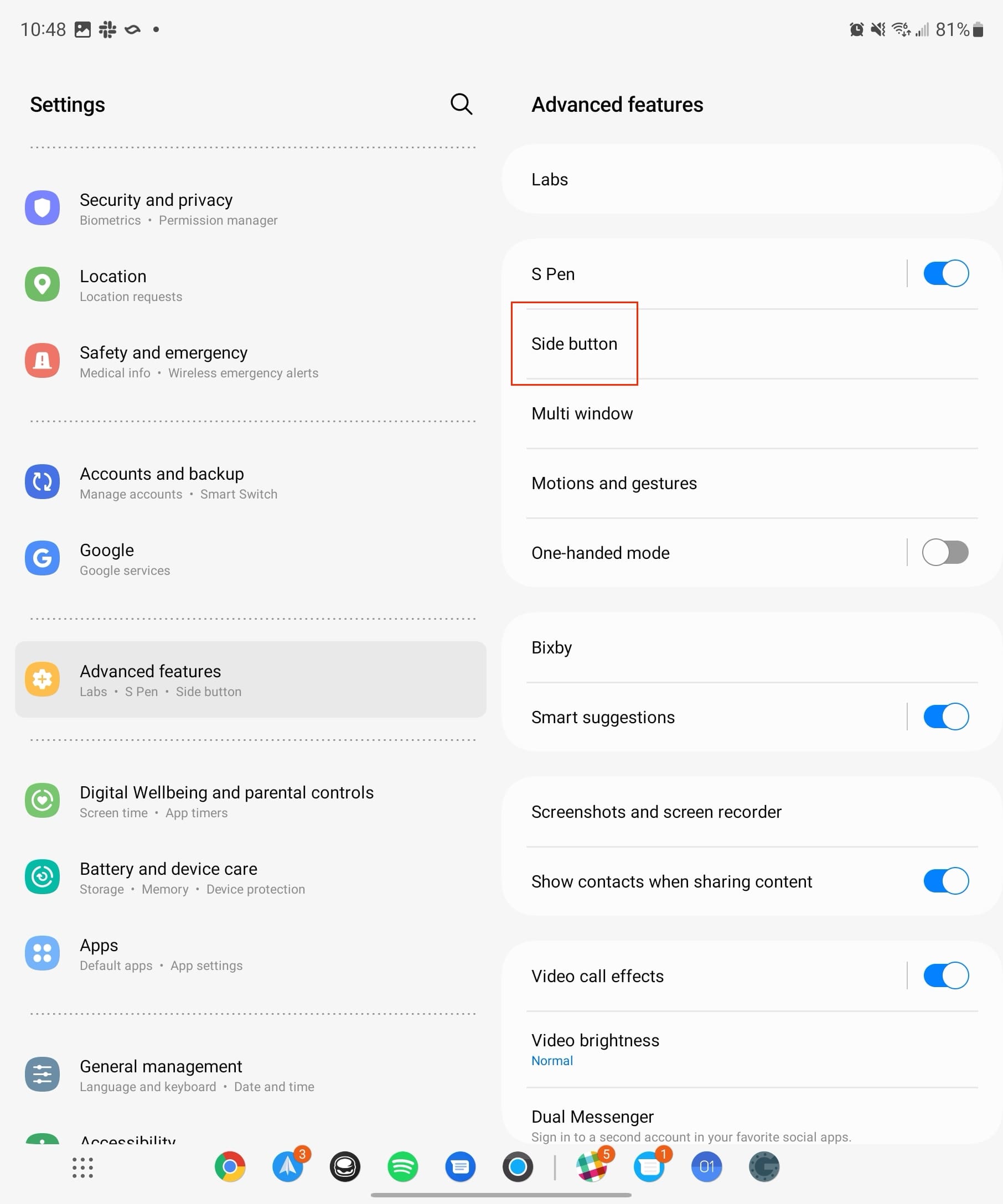

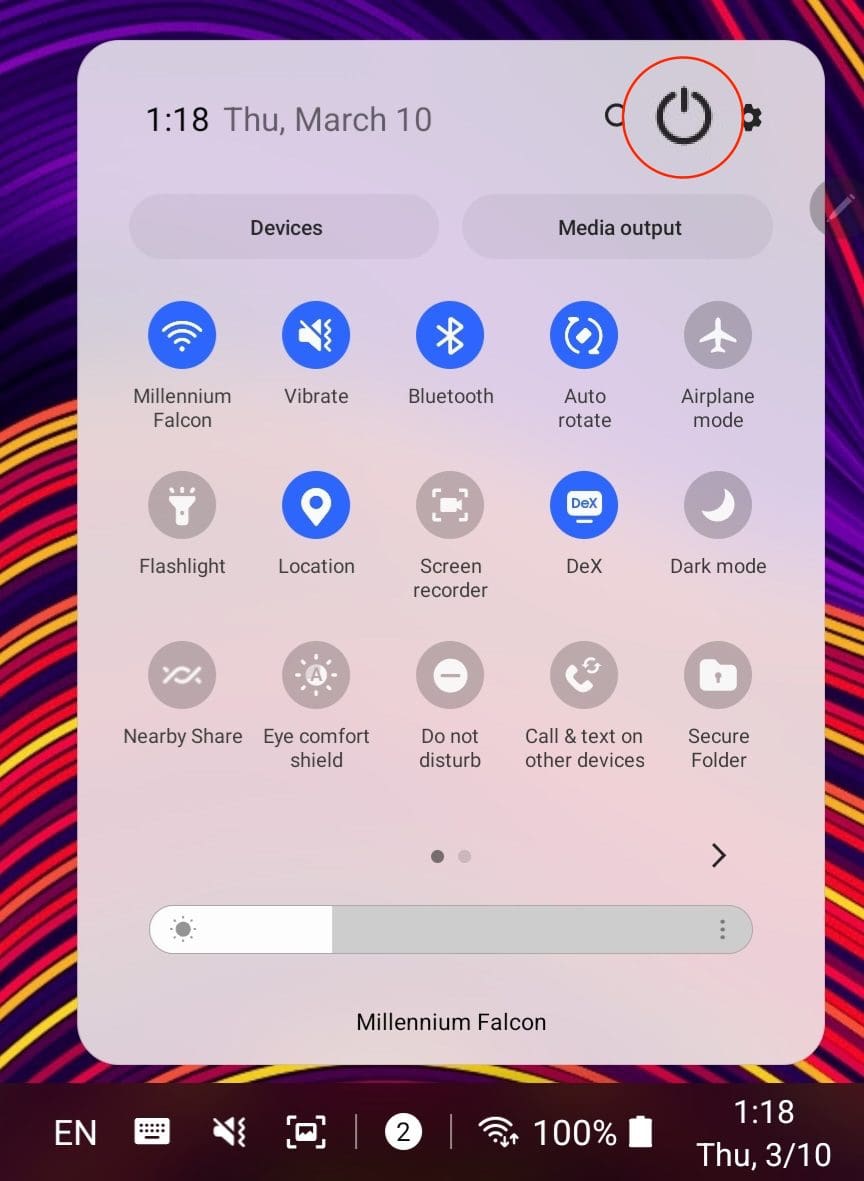

Tālruņu pasaulē, kur tehnoloģijas nepārtraukti attīstās, Samsung Galaxy Z Fold 5 izceļas ar savu unikālo salokāmo dizainu. Taču, cik futuristisks tas būtu, tas joprojām balstās uz pamata funkcijām, ko mēs visi ikdienā izmantojam, piemēram, ierīces ieslēgšanu un izslēgšanu.

Mēs esam pavadījuši nedaudz laika ar Galaxy Tab S9 Ultra, un tas ir ideāls planšetdators, ko apvienot ar jūsu Windows PC vai Galaxy S23.

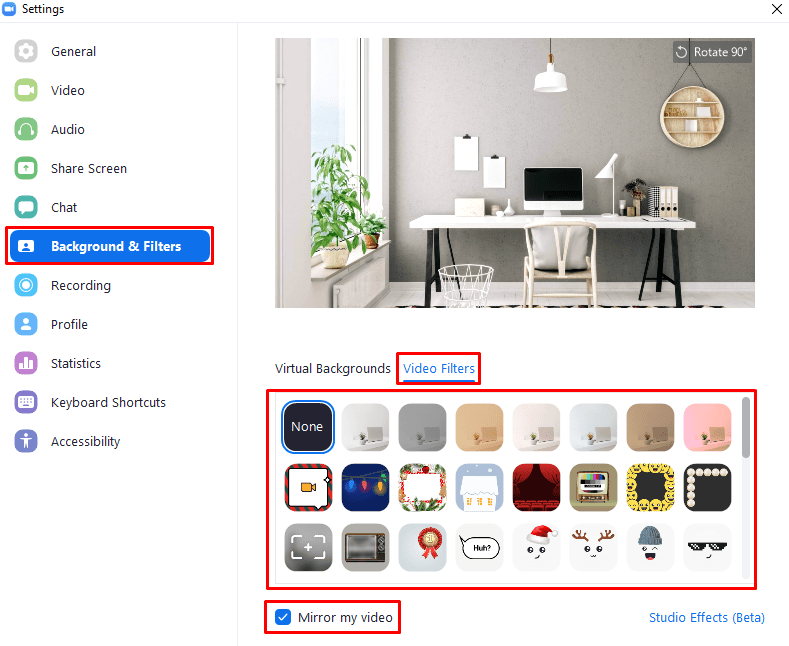

Izmantojiet jautrus filtrus jūsu Zoom sanāksmēs. Pievienojiet halo vai izskatieties pēc vienradža Zoom sanāksmē ar šiem smieklīgajiem filtriem.

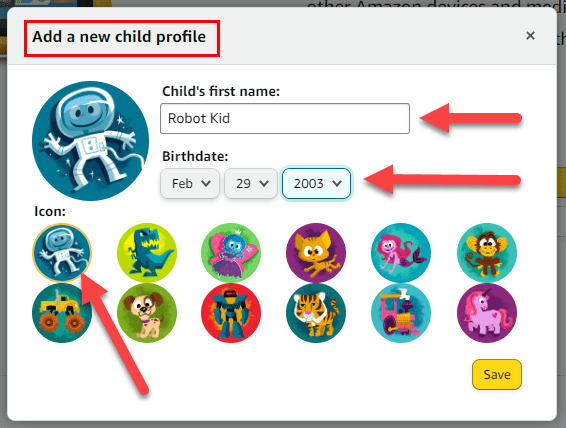

Vēlaties izveidot drošu OTT pieredzi bērniem mājās? Izlasiet šo ceļvedi, lai uzzinātu par Amazon Prime Video profiliem bērniem.

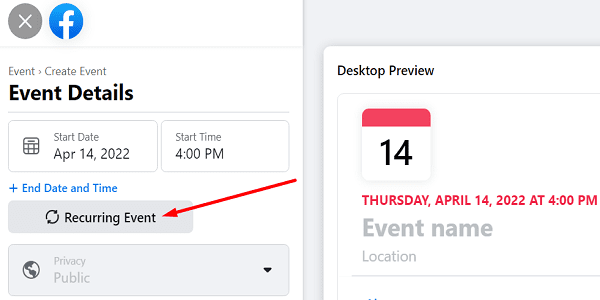

Lai izveidotu atkārtotus pasākumus Facebook, dodieties uz savu lapu un noklikšķiniet uz Pasākumiem. Pēc tam pievienojiet jaunu pasākumu un noklikšķiniet uz Atkārtota pasākuma pogas.

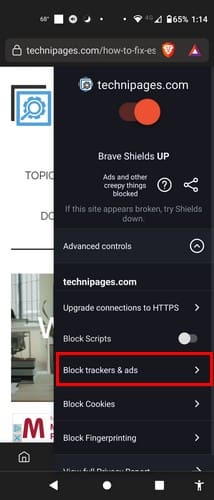

Kā konfigurēt reklāmu bloķētāja iestatījumus Brave pārlūkā Android, sekojot šiem soļiem, kurus var izpildīt mazāk nekā minūtē. Aizsargājiet sevi no uzmācīgām reklāmām, izmantojot šos reklāmu bloķētāja iestatījumus Brave pārlūkā Android.

Jūs varat atrast vairākus paplašinājumus Gmail, lai padarītu savu e-pasta pārvaldību produktīvāku. Šeit ir labākie Gmail Chrome paplašinājumi.

Ja neesi pārliecināts, kas ir ietekme, sasniegšana un iesaistīšanās Facebook, turpini lasīt, lai uzzinātu. Apskati šo vieglo skaidrojumu.