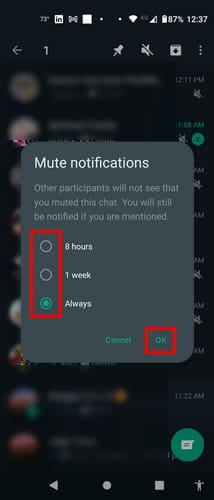

Kā atslēgt grupas īsziņas Android 11

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

Kiberkarā, ko parasti sauc par kiberkaru, tiek izmantoti kiberuzbrukumi pret ienaidnieku. Visbiežāk šis termins tiek lietots, lai aprakstītu vienu valsti vai ideoloģisku grupu, kas uzbrūk citai valstij vai grupai liela mēroga, mērķtiecīgā uzbrukumā. Mērķis var būt dažāds – no vienkāršas informācijas vākšanas līdz vitāli svarīgu datorsistēmu izjaukšanai, haosa izraisīšanai un citiem.

Kiberkaru izmanto kā sabotāžu, spiegošanu, propagandu un pat ekonomisko karu. Ir neskaitāmi dažādi veidi, kā kiberkaru var izmantot, lai kaitētu uzbrukuma upuriem. Arī šāda veida uzbrukumi nav nekas neparasts – gandrīz visas mūsdienu pasaules lielvaras ir ( vai joprojām ir ) ar to nodarbojušās. ASV, Lielbritānija, Krievija, Ķīna, Irāna, Izraēla un Ziemeļkoreja ir starp valstīm, kuras izmanto kiberkaru kā stratēģiju.

Katrā gadījumā uzbrukumu stratēģijas un mērķi ir atšķirīgi. Uzbrukumi pret Ķīnu, piemēram, bieži vien ir vērsti uz kontrpropagandu, savukārt uzbrukumi pret Krieviju bieži vien ir vērsti uz vitāli svarīgu pakalpojumu un informācijas plūsmas traucēšanu. Iepriekš minētajās valstīs ir aktīvas ekspertu vienības šajā jomā, kas nodarbojas ar uzbrukuma un aizsardzības operācijām.

Padoms. Neskatoties uz nosaukumu kiberkarš, kiberkaru parasti neuzskata par “īstu” kara darbību. Tas var nodarīt reālu kaitējumu, un cilvēki tā dēļ var un ir miruši. Eksperti šo jēdzienu parasti uztver nedaudz neviennozīmīgi, un to neuzskata par “pareizu” karadarbību. Tas ir galvenokārt tāpēc, ka uzbrukumi parasti ir ļoti mērķtiecīgi un maza mēroga salīdzinājumā ar parasto kinētisko karu. Tie arī parasti nav tik ilgi un neaizņem tik daudz resursu.

Draudu aktieri

Lai iesaistītos kiberkarā, ir nepieciešami kiberdrošības eksperti. Lai veiktu dažādus kiberuzbrukumu veidus, ir nepieciešami dažāda veida eksperti un zināšanas, un, protams, jebkura kiberkonflikta abas puses pastāvīgi strādās, lai mēģinātu palikt viena otrai priekšā. Lai gan lielākās valstis nodarbina šādus ekspertus oficiālā statusā, kiberkarš ne vienmēr ir tikai nodarbinātības jautājums. Prasmīgu kibernoziedznieku kiberuzbrukumi var būt tikpat postoši un triumfējoši. Dažkārt šie uzbrukumi tiek veikti ideoloģisku iemeslu dēļ, piemēram, iekšzemes, starptautiska vai vides terorisma dēļ, taču bieži vien arī ar tiešākiem mērķiem, piemēram, zādzībām un personisku labumu.

Liela daļa ( vismaz veiksmīgā ) kiberkara ir dezinformācija – visi spēlētāji ir ļoti ieinteresēti glabāt savus noslēpumus un piekļūt citu spēlētāju noslēpumiem. Tādējādi operācijas parasti tiek atklātas tikai pēc fakta un bieži vien vispār netiek atklātas. Tas rada salīdzinoši maz vispārpieejamas informācijas par šo tēmu. Bieži vien tas kaitē civiliedzīvotāju izmantoto sistēmu drošībai.

Ja hakeru grupai ir uzticams līdzeklis, ko var izmantot stratēģiskām darbībām, viņi, visticamāk, neatklās to organizācijai, kas ir atbildīga par problēmas atrisināšanu. Tas ir pat gadījumā, ja skartā sistēma galvenokārt ir civiliedzīvotāji un hakeru grupa ir nacionāla valsts, kuras pienākums ir aizsargāt civiliedzīvotājus. Tauta atklāj ievainojamības, ko tā zina, tikai tad, kad tās ir atklājis kāds cits nedraudzīgs aktieris. Bieži vien šīs problēmas tiek novērstas tikai tāpēc, ka kiberdrošības uzņēmums atklāj ielaušanos.

Motivācijas

Daudzās nacionālajās valstīs ir daži kiberoperāciju departamenti, pat salīdzinoši mazi. Valstis, kuras parasti uzskata par augstākā līmeņa kiberspējām, ir ASV, Apvienotā Karaliste, Krievija, Ķīna, Irāna, Izraēla un Ziemeļkoreja. Katrai no šīm grupām ir tendence rīkoties tādā veidā, kas palīdz nostiprināt savas ekonomiskās, politiskās vai pat militārās pozīcijas. Ziemeļkoreja mēdz specializēties uzbrukumos, kas var radīt ienākumus, piemēram, izspiedējvīrusu programmās, lai apietu starptautiskās sankcijas.

Izraēla un Irāna bieži vien galvenokārt koncentrējas uz uzbrukumiem viena otrai vai dažādām grupām, pret kurām tās iebilst. Ķīna vēsturiski ir koncentrējusies uz korporatīvo spiegošanu, lai gan pēdējo desmit gadu laikā tā ir pārgājusi uz tradicionālāku spiegošanas lomu un sākusi izmantot savas spēcīgās ražošanas nozares priekšrocības, lai veiktu piegādes ķēdes uzbrukumus. Krievija bieži izmanto dezinformāciju vai uz propagandu vērstus uzbrukumus, lai gan arī tā veic lielu spiegošanu. ASV un Apvienotajai Karalistei ir spēcīgas un plašas iespējas, tostarp ļoti mērķtiecīgi uzbrukumi un plašas informācijas vākšanas metodes.

Ne-nacionālas valsts apdraudējuma dalībnieki var būt vai nav saistīti ar nacionālo valsti. Tos parasti sauc par valsts sponsorētiem, ja tie ir saskaņoti ar valsti. Valsts sponsorēti draudu dalībnieki var saņemt valsts finansējumu, bet ne vienmēr. Viņus var aktīvi vadīt kāda veida hendlers, vai arī viņiem var piešķirt carte blanche. Piemēram, Krievija bieži ignorē Krievijas draudu dalībniekus, kamēr tie neskar Krievijas pilsoņus vai intereses. Tomēr ir pierādīts, ka šai politikai ir ierobežojumi.

Pilnīgi neatkarīgi draudu dalībnieki parasti ir ievērojami mazāk attīstīti. Viņi arī daudz biežāk ir noziedzīgi vai ideoloģiski vadīti. Tas var padarīt viņu rīcību mazāk paredzamu no ģeopolitiskā viedokļa.

Paņēmieni

Katra uzbrukuma īpašās metodes atšķiras. Lielākā daļa uz sabotāžu vērstu uzbrukumu īpaši meklē programmatūras vai aparatūras ievainojamības kritiskajās sistēmās. Šī uzbrukuma mērķis var būt pat ieviest sistēmas ievainojamības vēlākai izmantošanai. Spiegošanas darbības parasti ir saistītas ar ierīču vai sakaru sistēmu kompromitēšanu. Parasti tas ietver mērķauditorijas atlasi pēc augstvērtīgiem mērķiem vai veida meklēšanu, kā piekļūt augstvērtīgām sistēmām. Ekonomisko kiberdarbību mērķis ir gūt naudas labumu uzbrucējam, un to izcelsme galvenokārt ir noziedzīga. Viss iet; viss, ko var izmantot vai pārdot, šajā plaknē tiek uzskatīts par godīgu spēli. Propagandas darbības mēdz būt vai nu atklāta pretpropaganda, vai arī smalkākas dezinformācijas kampaņas.

Lielākā daļa kiberkara darbību mēdz būt smalkas, līdz noteiktam brīdim. Digitālajā jomā ir ļoti maza vērtība, ja tiek ieviests kiberekvivalents “durvju spārdītājiem”. Tā kā sistēmas vajadzības gadījumā var atvienot no interneta vai pat strāvas. Ārpus DDoS uzbrukumiem nav ļoti daudz "skaļu" kiberuzbrukumu klašu. Lielākā daļa uzbrukumu ietver jau konstatēta vājuma izmantošanu, par kuru pretinieks nezina.

Neliels, bet pieaugošs uzbrukumu skaits ietver arī aktīvu ievainojamību ieviešanu tā dēvētajā piegādes ķēdes uzbrukumā. Tas nozīmē, ka lielākā daļa kiberkara iespēju ir retas, vērtīgas un viegli pazaudētas, ja tās tiek izšķērdētas. Reālās pasaules salīdzinājums būtu kā ierocis, kas var izšaut tikai vienu lodi un pēc tam parasti ir bezjēdzīgs.

Diemžēl daudzi uzbrukumi joprojām izpaužas kā publiski zināmas ievainojamības. Lai gan militārās sistēmas mēdz būt stingrāk nocietinātas, kritiskā valsts infrastruktūra bieži vien nav tik droša, kā varētu cerēt vai domāt.

Secinājums

Kiberkarš ir kara vai karam līdzīgu darbību jēdziens kibertelpā. Kiberdarbībai noteikti ir sava vieta tradicionālajā karā. Maz ticams, ka jūs redzēsit nevienu “kara” gadījumu, kas notiek tikai kibertelpā ārpus esporta. Daudzi kiberieroči ir īpaši pielāgoti, lai mērķētu uz konkrētiem pretiniekiem. Pat tie, kas nav, var ātri kļūt neefektīvi pēc lietošanas un var kļūt nederīgi jebkurā brīdī. Tas ir tāpēc, ka atšķirībā no tradicionālajiem ieročiem, kas darbojas, lai gan ar zināmu pretspēli bruņu sistēmu veidā, kiberieroči nav vispārīgi. Jūs nevarat vienkārši izveidot "kiberpistoli" un pēc tam pavērst to pret sistēmu, un tā tiek uzlauzta; tas vienkārši nedarbojas tā.

Kiberieročiem ir jāizmanto noteiktas ievainojamības. Vai nu pats smalki ievadiet šīs ievainojamības piegādes ķēdes uzbrukumā, vai izmantojiet tās, kuras atrodat oportūnistiski. Tas nozīmē, ka kiberkarš ir pastāvīga kiberbruņošanās sacensība. Jēdziens ir vēl grūtāks, jo apdraudējuma dalībniekiem nav obligāti jābūt nacionālajām valstīm. Vēl ļaunāk, bieži vien ir diezgan grūti precīzi noteikt, kurš ir atbildīgs. Piemēram, ja uzbrukums nāk no Krievijas IP adreses, vai to vadīja Krievijas valdība, nejaušs Krievijas hakeris vai hakeris no kaut kur citur, kas uzbruka ar uzlauztas Krievijas ierīces starpniecību?

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

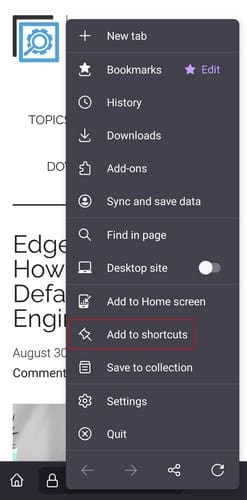

Atverot sākumlapa jebkurā pārlūkā, vēlaties redzēt savas iecienītās lietas. Kad sākat lietot citu pārlūku, vēlaties to iestatīt pēc savas gaumes. Iestatiet pielāgotu sākumlapu Firefox Android ar šiem detalizētajiem soļiem un uzziniet, cik ātri un viegli tas var tikt izdarīts.

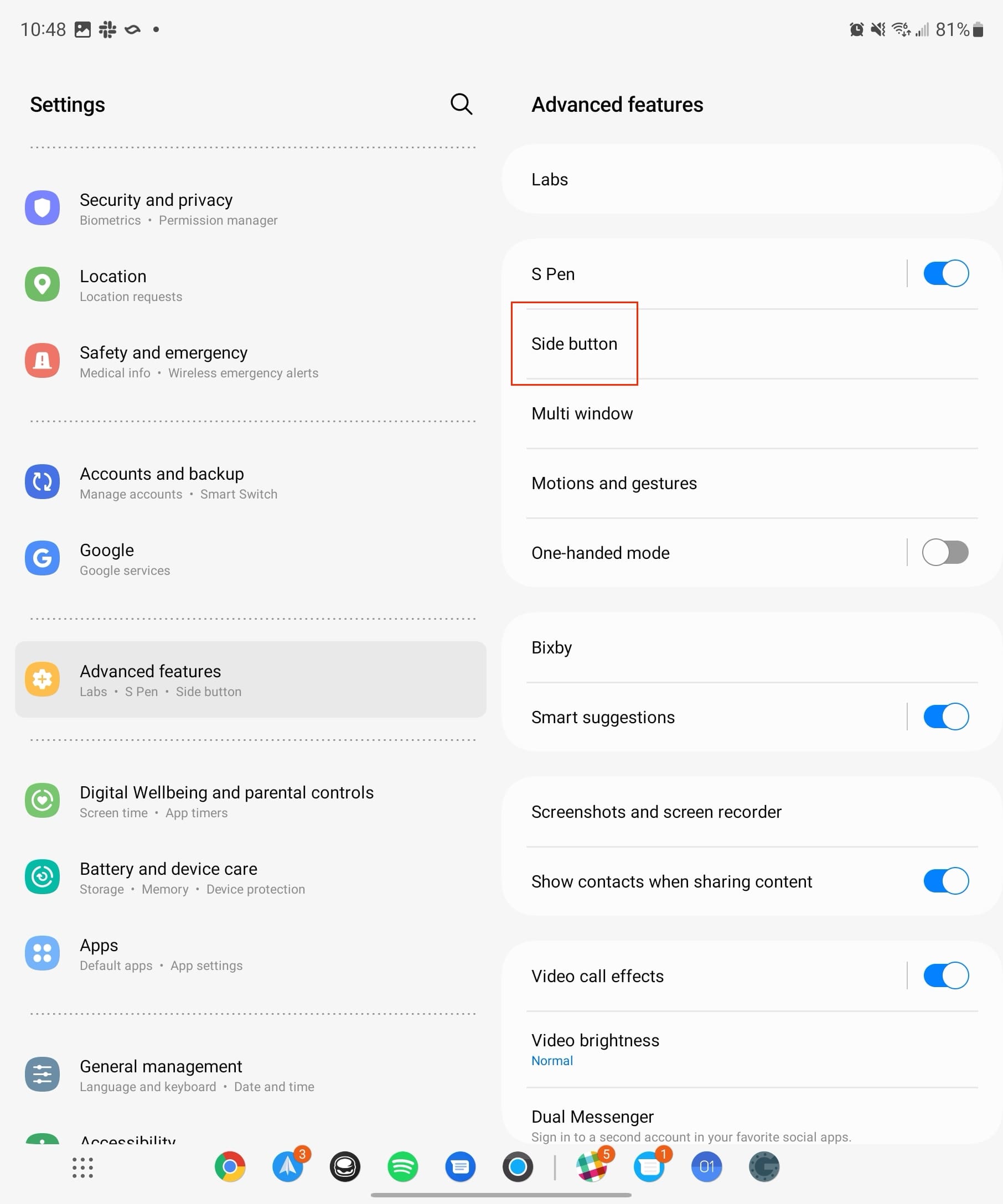

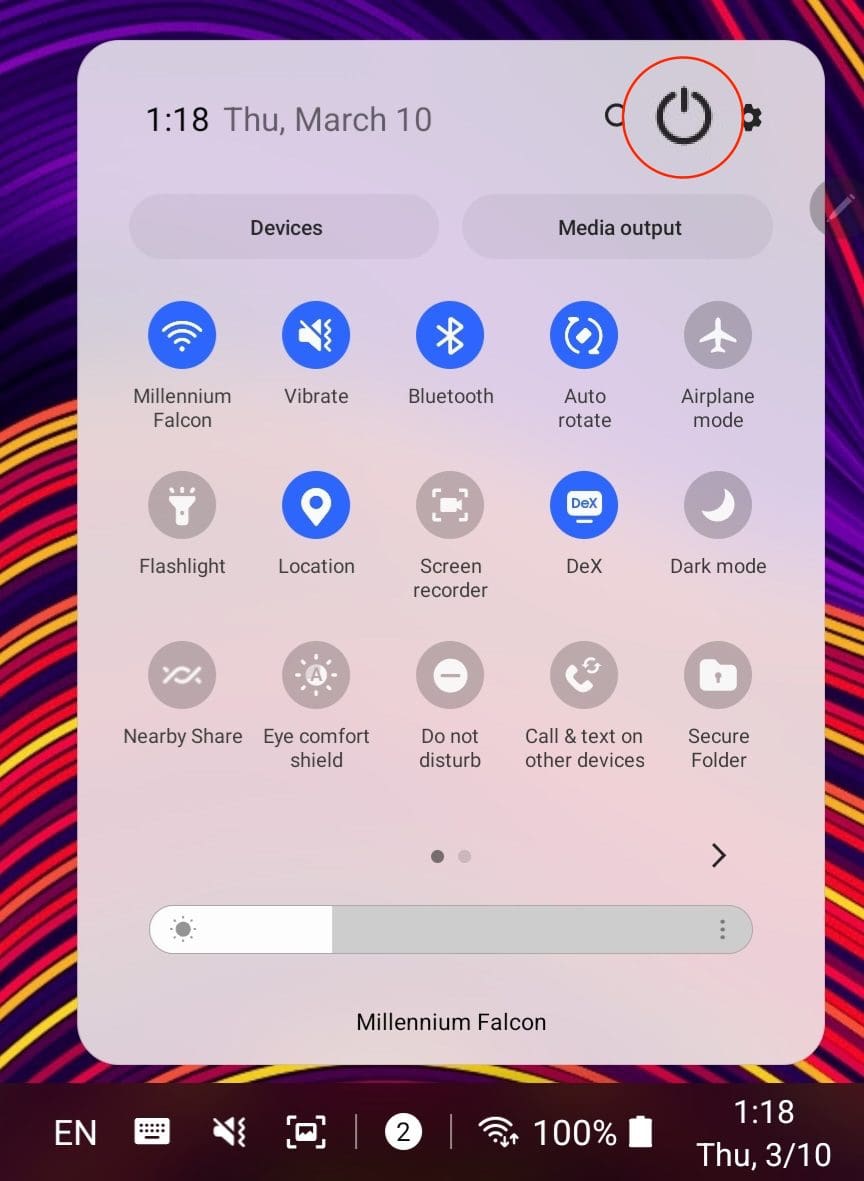

Tālruņu pasaulē, kur tehnoloģijas nepārtraukti attīstās, Samsung Galaxy Z Fold 5 izceļas ar savu unikālo salokāmo dizainu. Taču, cik futuristisks tas būtu, tas joprojām balstās uz pamata funkcijām, ko mēs visi ikdienā izmantojam, piemēram, ierīces ieslēgšanu un izslēgšanu.

Mēs esam pavadījuši nedaudz laika ar Galaxy Tab S9 Ultra, un tas ir ideāls planšetdators, ko apvienot ar jūsu Windows PC vai Galaxy S23.

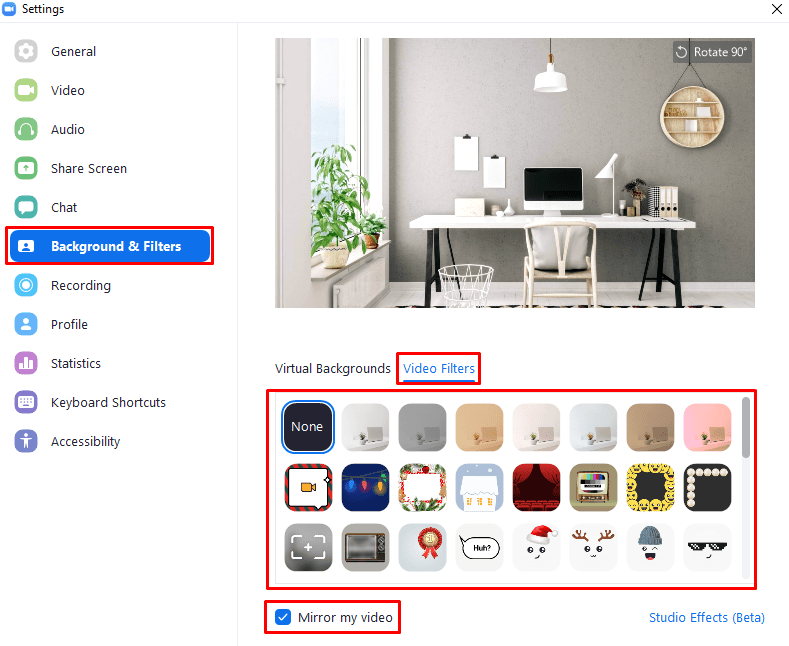

Izmantojiet jautrus filtrus jūsu Zoom sanāksmēs. Pievienojiet halo vai izskatieties pēc vienradža Zoom sanāksmē ar šiem smieklīgajiem filtriem.

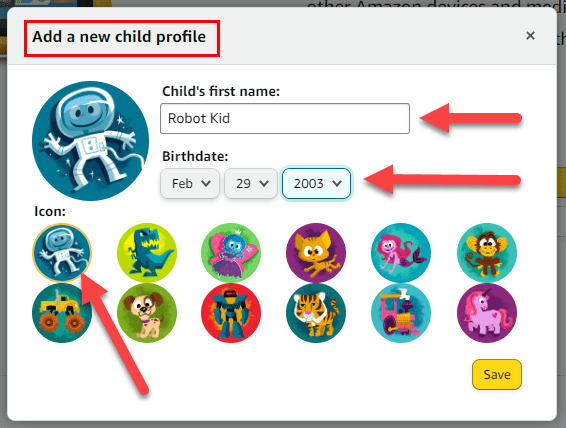

Vēlaties izveidot drošu OTT pieredzi bērniem mājās? Izlasiet šo ceļvedi, lai uzzinātu par Amazon Prime Video profiliem bērniem.

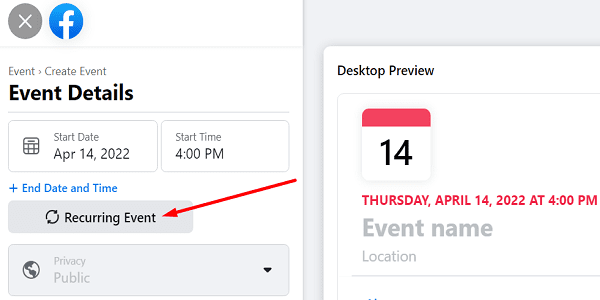

Lai izveidotu atkārtotus pasākumus Facebook, dodieties uz savu lapu un noklikšķiniet uz Pasākumiem. Pēc tam pievienojiet jaunu pasākumu un noklikšķiniet uz Atkārtota pasākuma pogas.

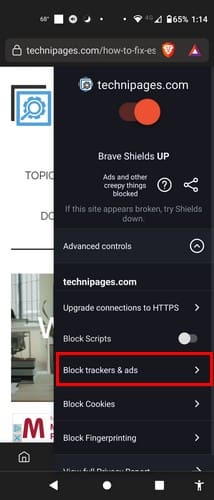

Kā konfigurēt reklāmu bloķētāja iestatījumus Brave pārlūkā Android, sekojot šiem soļiem, kurus var izpildīt mazāk nekā minūtē. Aizsargājiet sevi no uzmācīgām reklāmām, izmantojot šos reklāmu bloķētāja iestatījumus Brave pārlūkā Android.

Jūs varat atrast vairākus paplašinājumus Gmail, lai padarītu savu e-pasta pārvaldību produktīvāku. Šeit ir labākie Gmail Chrome paplašinājumi.

Ja neesi pārliecināts, kas ir ietekme, sasniegšana un iesaistīšanās Facebook, turpini lasīt, lai uzzinātu. Apskati šo vieglo skaidrojumu.