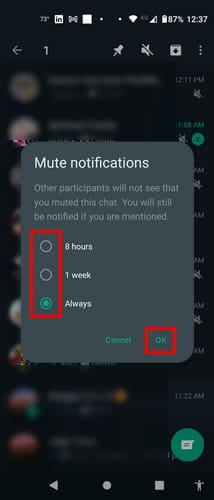

Kā atslēgt grupas īsziņas Android 11

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

“EternalBlue” ir nosaukums nopludinātam NSA izstrādātajam SMBv1 ievainojamības izmantojumam, kas bija visās Windows operētājsistēmās starp Windows 95 un Windows 10. Servera ziņojumu bloka 1. versija jeb SMBv1 ir sakaru protokols, ko izmanto, lai koplietotu piekļuvi. failiem, printeriem un seriālajiem portiem tīklā.

Padoms. NSA iepriekš tika identificēts kā “Equation Group” apdraudējuma dalībnieks, pirms šī un citas ļaunprātīgas darbības un darbības tika ar tām saistītas.

NSA SMB protokola ievainojamību identificēja vismaz 2011. gadā. Saskaņā ar savu stratēģiju ievainojamību uzkrāšanai savām vajadzībām, tā izvēlējās to neizpaust Microsoft, lai problēmu varētu labot. Pēc tam NSA izstrādāja problēmas risinājumu, ko viņi nosauca par EternalBlue. EternalBlue spēj nodrošināt pilnīgu kontroli pār neaizsargātu datoru, jo tas nodrošina administratora līmeņa patvaļīgu koda izpildi, neprasot lietotāja mijiedarbību.

Kādā brīdī, pirms 2016. gada augusta, NSA uzlauza grupa, kas sevi dēvēja par “The Shadow Brokers”, kas, domājams, ir Krievijas valsts sponsorēta hakeru grupa. Ēnu brokeri ieguva piekļuvi lielam datu un uzlaušanas rīku klāstam. Sākotnēji viņi mēģināja tos izsolīt un pārdot par naudu, bet saņēma nelielu procentu.

Padoms. “Valsts sponsorēta hakeru grupa” ir viens vai vairāki hakeri, kas darbojas vai nu ar valdības nepārprotamu piekrišanu, atbalstu un norādījumiem, vai oficiālu valdības aizskarošu kibergrupu vārdā. Katrs no variantiem norāda, ka grupas ir ļoti labi kvalificētas, mērķtiecīgas un apzinātas savā darbībā.

Sapratusi, ka viņu rīki ir apdraudēti, NSA informēja Microsoft par ievainojamību, lai varētu izstrādāt ielāpu. Sākotnēji bija paredzēts izlaist 2017. gada februārī, taču ielāps tika pārsūtīts uz martu, lai nodrošinātu, ka problēmas ir pareizi novērstas. 2017. gada 14. martā Microsoft publicēja atjauninājumus, kuros EternalBlue ievainojamība ir detalizēti aprakstīta drošības biļetenā MS17-010 operētājsistēmai Windows Vista, 7, 8.1, 10, Server 2008, Server 2012 un Server 2016.

Mēnesi vēlāk, 14. aprīlī, The Shadow Brokers publicēja ekspluatāciju kopā ar desmitiem citu varoņdarbu un detaļu. Diemžēl, neskatoties uz to, ka ielāpi bija pieejami mēnesi pirms izlietojuma publicēšanas, daudzas sistēmas neinstalēja ielāpus un palika neaizsargātas.

Nedaudz mazāk kā mēnesi pēc varoņdarbu publicēšanas 2017. gada 12. maijā tika palaists tārps “Wannacry”, kas izmantoja EternalBlue izspiedējvīrusu, lai izplatītos pēc iespējas vairāk sistēmās. Nākamajā dienā Microsoft izlaida ārkārtas drošības ielāpus neatbalstītajām Windows versijām: XP, 8 un Server 2003.

Padoms: “Ransomware” ir ļaunprātīgas programmatūras klase, kas šifrē inficētās ierīces un pēc tam glabā atšifrēšanas atslēgu, lai izpirktu, parasti Bitcoin vai citām kriptovalūtām. “Tārps” ir ļaunprātīgas programmatūras klase, kas automātiski izplatās citos datoros, nevis pieprasa, lai datori būtu atsevišķi inficēti.

Saskaņā ar IBM X-Force datiem, izspiedējvīrusa tārps “Wannacry” bija atbildīgs par vairāk nekā 8 miljardu ASV dolāru nodarīto kaitējumu 150 valstīs, lai gan šis paņēmiens droši darbojās tikai operētājsistēmās Windows 7 un Server 2008. 2018. gada februārī drošības pētnieki veiksmīgi pārveidoja to, lai. uzticami strādāt visās Windows versijās kopš Windows 2000.

2019. gada maijā ASV Baltimoras pilsētu skāra kiberuzbrukums, izmantojot EternalBlue izmantošanu. Vairāki kiberdrošības eksperti norādīja, ka šī situācija bija pilnībā novēršama, jo ielāpi tajā brīdī bija pieejami vairāk nekā divus gadus, laika posmā, kurā vajadzēja instalēt vismaz “kritiskos drošības ielāpus” ar “publiskiem izlietojumiem”.

Atslēdziet grupas īsziņas Android 11, lai kontrolētu paziņojumus ziņu lietotnē, WhatsApp un Telegram.

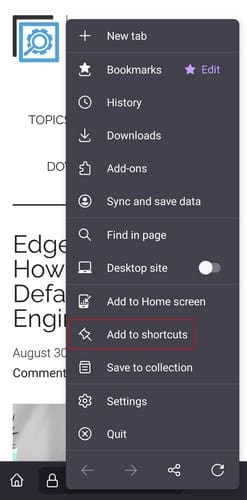

Atverot sākumlapa jebkurā pārlūkā, vēlaties redzēt savas iecienītās lietas. Kad sākat lietot citu pārlūku, vēlaties to iestatīt pēc savas gaumes. Iestatiet pielāgotu sākumlapu Firefox Android ar šiem detalizētajiem soļiem un uzziniet, cik ātri un viegli tas var tikt izdarīts.

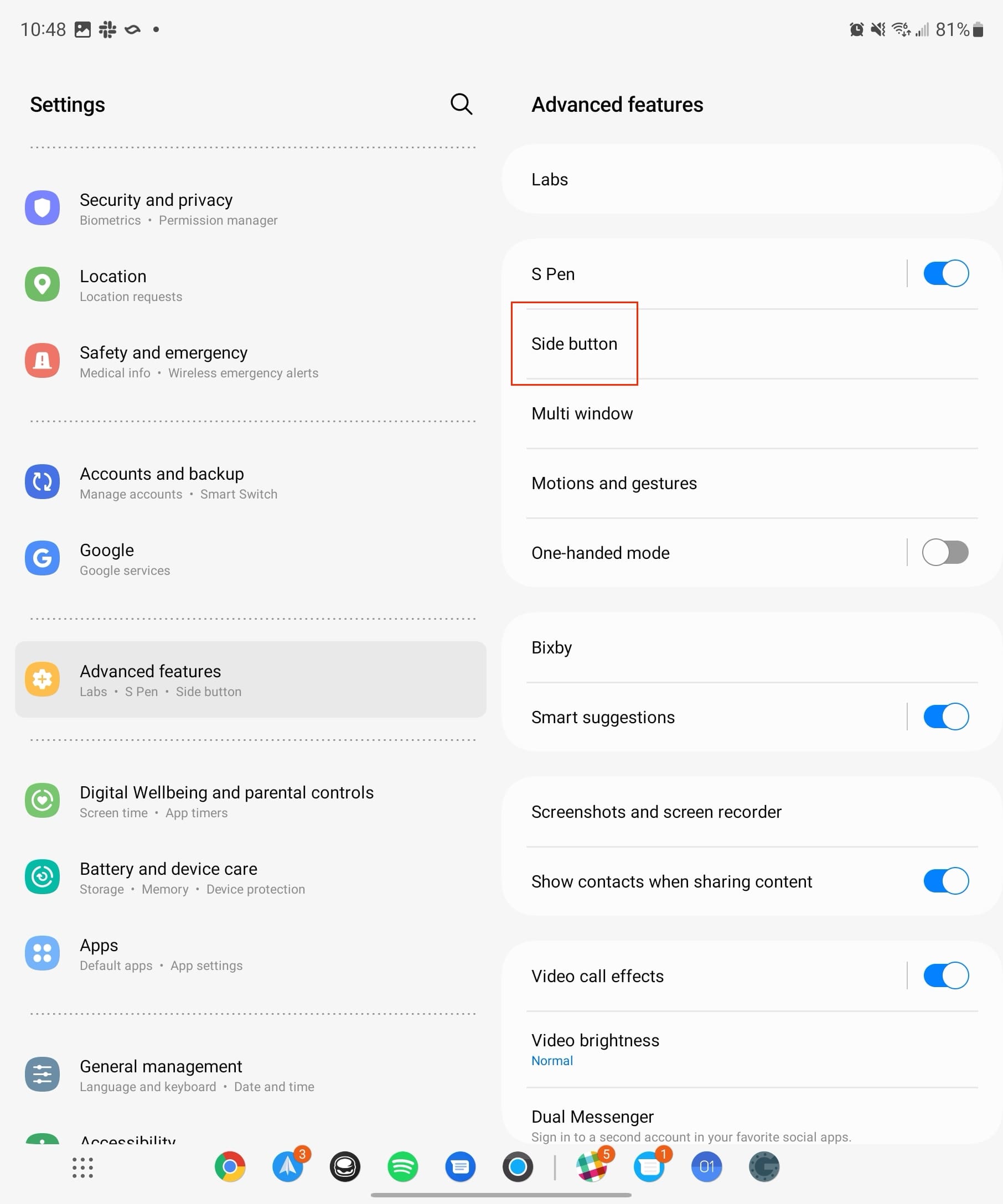

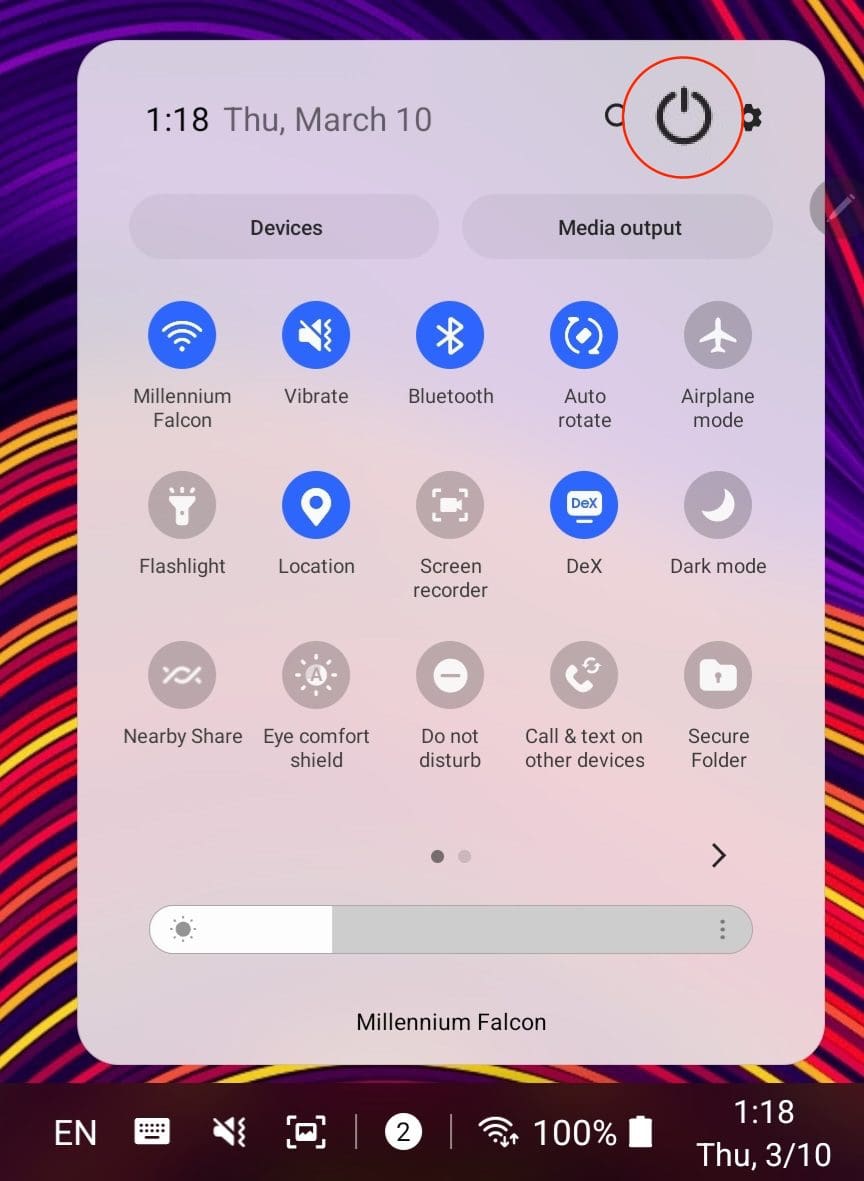

Tālruņu pasaulē, kur tehnoloģijas nepārtraukti attīstās, Samsung Galaxy Z Fold 5 izceļas ar savu unikālo salokāmo dizainu. Taču, cik futuristisks tas būtu, tas joprojām balstās uz pamata funkcijām, ko mēs visi ikdienā izmantojam, piemēram, ierīces ieslēgšanu un izslēgšanu.

Mēs esam pavadījuši nedaudz laika ar Galaxy Tab S9 Ultra, un tas ir ideāls planšetdators, ko apvienot ar jūsu Windows PC vai Galaxy S23.

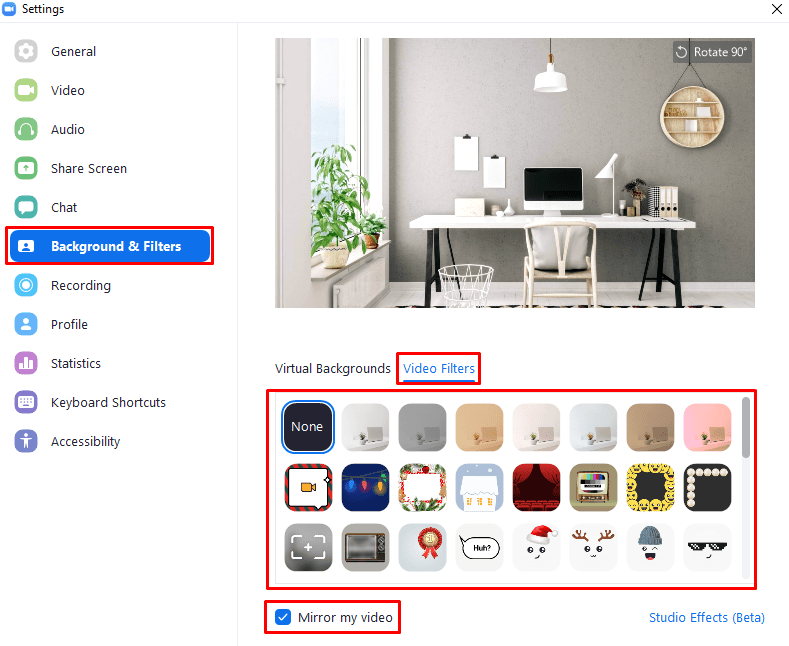

Izmantojiet jautrus filtrus jūsu Zoom sanāksmēs. Pievienojiet halo vai izskatieties pēc vienradža Zoom sanāksmē ar šiem smieklīgajiem filtriem.

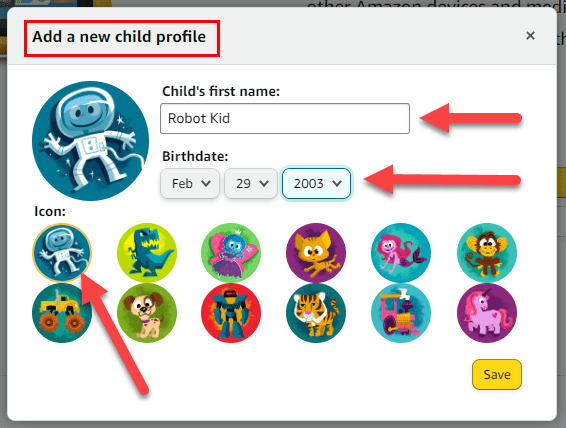

Vēlaties izveidot drošu OTT pieredzi bērniem mājās? Izlasiet šo ceļvedi, lai uzzinātu par Amazon Prime Video profiliem bērniem.

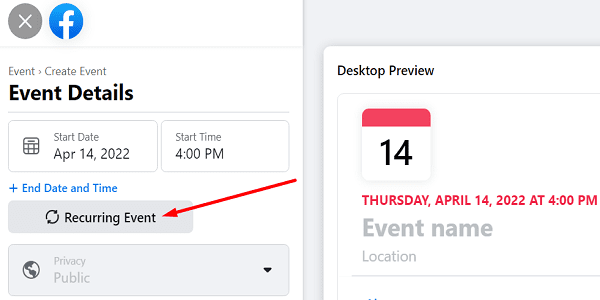

Lai izveidotu atkārtotus pasākumus Facebook, dodieties uz savu lapu un noklikšķiniet uz Pasākumiem. Pēc tam pievienojiet jaunu pasākumu un noklikšķiniet uz Atkārtota pasākuma pogas.

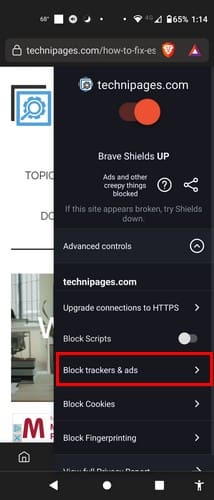

Kā konfigurēt reklāmu bloķētāja iestatījumus Brave pārlūkā Android, sekojot šiem soļiem, kurus var izpildīt mazāk nekā minūtē. Aizsargājiet sevi no uzmācīgām reklāmām, izmantojot šos reklāmu bloķētāja iestatījumus Brave pārlūkā Android.

Jūs varat atrast vairākus paplašinājumus Gmail, lai padarītu savu e-pasta pārvaldību produktīvāku. Šeit ir labākie Gmail Chrome paplašinājumi.

Ja neesi pārliecināts, kas ir ietekme, sasniegšana un iesaistīšanās Facebook, turpini lasīt, lai uzzinātu. Apskati šo vieglo skaidrojumu.