Biztosan hallott már a Google kéttényezős hitelesítéséről, és sokan közületek határozottan nagy hasznát veszik. Nyilvánvalóan ez a Google védelmi intézkedése, hogy megvédje fiókjait mindenféle adathalász támadástól és eltérítéstől, és ezért tartsa biztonságosan és biztonságosan fiókjait. A Google most újabb funkcióval egészítette ki a kéttényezős hitelesítési módszerek sorozatát, és ezúttal megpróbálta elfedni a korábbi 2FA-módszerekben szabadon hagyott kiskapukat.

A Google a közelmúltban hozzáadta telefonját biztonsági kulcsként a fiókjaiba való bejelentkezéshez, így megnehezíti a támadók számára, hogy eltérítsék fiókját anélkül, hogy fizikailag hozzáférnének a telefonjához. Mennyiben különbözik a 2FA többi eszközétől, és miben biztosít nagyobb biztonságot?

Kéttényezős hitelesítés a Google-lal

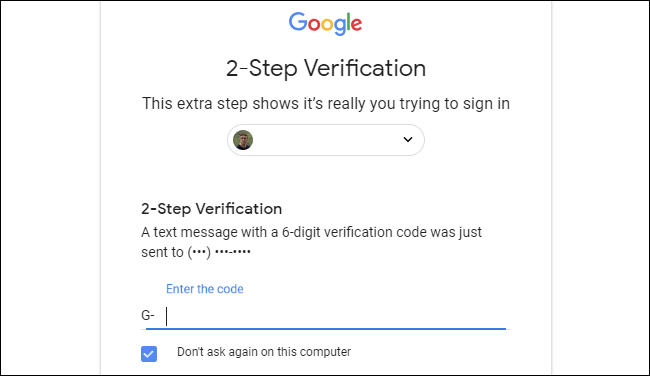

Kép: How To Geek

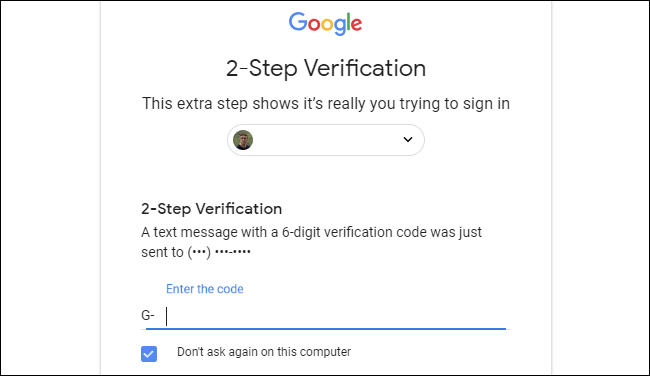

A Google már régóta törekszik a felhasználói adatok biztonságának megőrzésére. A kéttényezős hitelesítés leggyakoribb formája az SMS-ellenőrzés volt. Hozzáad egy számot Google Fiókjához, és minden alkalommal, amikor be szeretne jelentkezni valamelyik Google szolgáltatásba, meg kell adnia egy hatjegyű kódot, amelyet az ellenőrzött telefonszámon kapott.

Bár úgy gondolták, hogy ez megakadályozza a jogsértéseket, az adathalász támadók valahogy megtalálták a módját, hogy hozzáférjenek ehhez a kódhoz. Vagy úgy, hogy hamis e-maileket küld, amelyekben megköveteli az Ön jelszavát, vagy feltöri a hálózati szolgáltatók szervereit. Így a Google a fejlett kéttényezős hitelesítés felé ugrott a Google Authenticator alkalmazáson keresztül.

Kép: YouTube

A Google Authenticator eredetileg 2010-ben jelent meg, de csak ezután fordult meg az emberek fejében. A Google Authenticator a felhasználók mobiltelefonjára telepített mobilalkalmazás, amely véletlenszerű hatjegyű kódokat generál, hogy bejelentkezési hozzáférést biztosítson a Google szolgáltatásaihoz vagy bármely más olyan alkalmazáshoz, amely támogatja a harmadik féltől származó alkalmazások hitelesítését, például a Facebookon. Ez a hatjegyű kód titok marad, mivel a Google Authenticator nem csatlakozik a szerverhez, kivéve azt az időpontot, amikor egy QR-kód beolvasásával regisztrálja a fiókot. Az történik, hogy az alkalmazás szinkronizál egy kulcsot a fiókkal, majd ez a kulcs időalapú tényezőket használ a jelszó gyakori megváltoztatásához. Ezért a kulcsból új egyszeri jelszót kap a különböző példányokon, még akkor is, ha nem csatlakozik egy szerverhez.

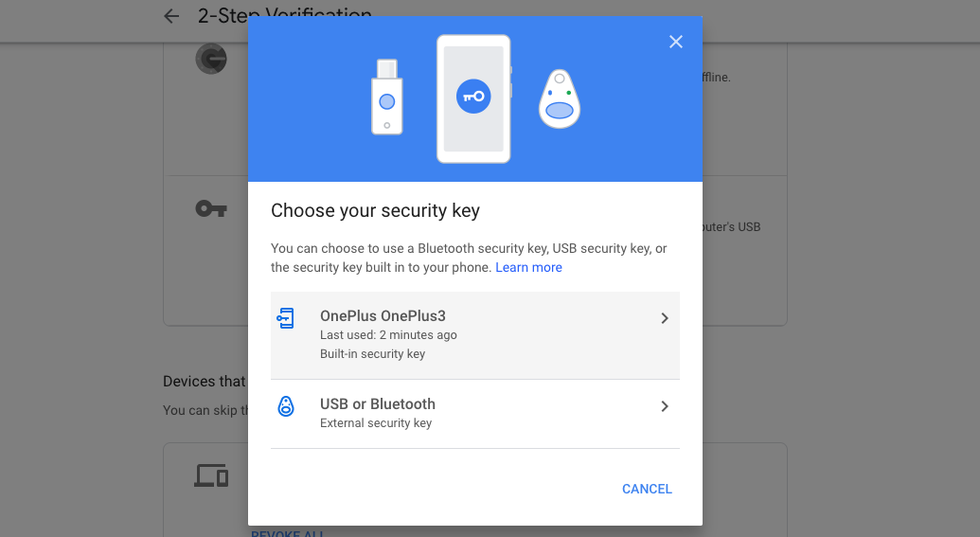

Kép: 9To5 Google

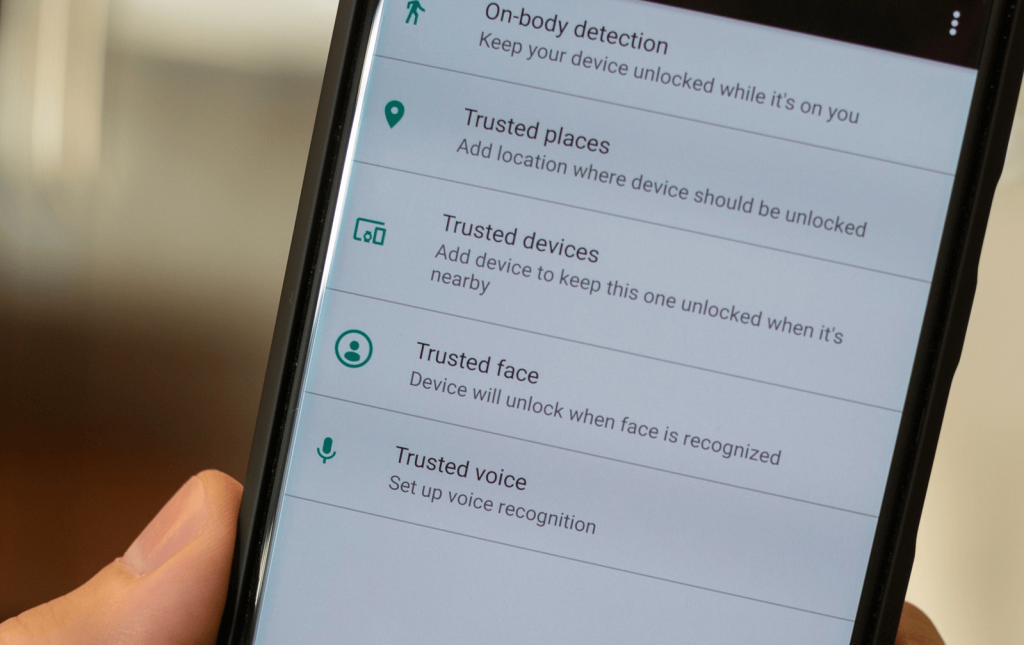

Bár az Authenticatort széles körben elfogadták megbízható 2FA-médiumként, a Google 2016-ban elindította a Google Prompt-ot, egy másik kéttényezős hitelesítést, amelyhez csatlakoztatott mobileszköznek kell hozzáférnie a bejelentkezéshez. A Prompt, ahogy a neve is sugallja, egy képernyő-promptot hoz létre mobileszközén, amikor bejelentkezik Google Fiókjába, amely megkérdezi, hogy „Te próbálsz bejelentkezni”. A kérdés mellett megmondja, hogy milyen eszközt használ a bejelentkezéshez, valamint az időt és a becsült helyet. Érintse meg az „Igen” gombot a hozzáférés megadásához, vagy a „Nem” gombot, ha nem Ön az.

Kép: CNBC

Aztán 2018-ban a Google elindította a Google Titan biztonsági kulcsot, egy USB-, mobil USB- vagy Bluetooth-kulcsot, amelyet először az eszközhöz kell csatlakoztatni a bejelentkezési kísérlet hitelesítéséhez. Az eszköz nélkül nem férhet hozzá a szolgáltatásokhoz bejelentkezéssel. Ez volt a legerősebb védelmi vonal az adathalász támadások és a fiók-eltérítés ellen.

És most a Google még egy lépéssel előbbre ment, hogy megvédje bejelentkezéseit.

Olvassa el még: -

Biztosítja-e online fiókjait kéttényezős ... Az erős jelszavak megvédik fiókjait a jogosulatlan használattól, a kéttényezős hitelesítés pedig további biztonsági réteget ad. Kezdje el használni még ma, hogy...

A Google új mobil Bluetooth-alapú kétfaktoros hitelesítése

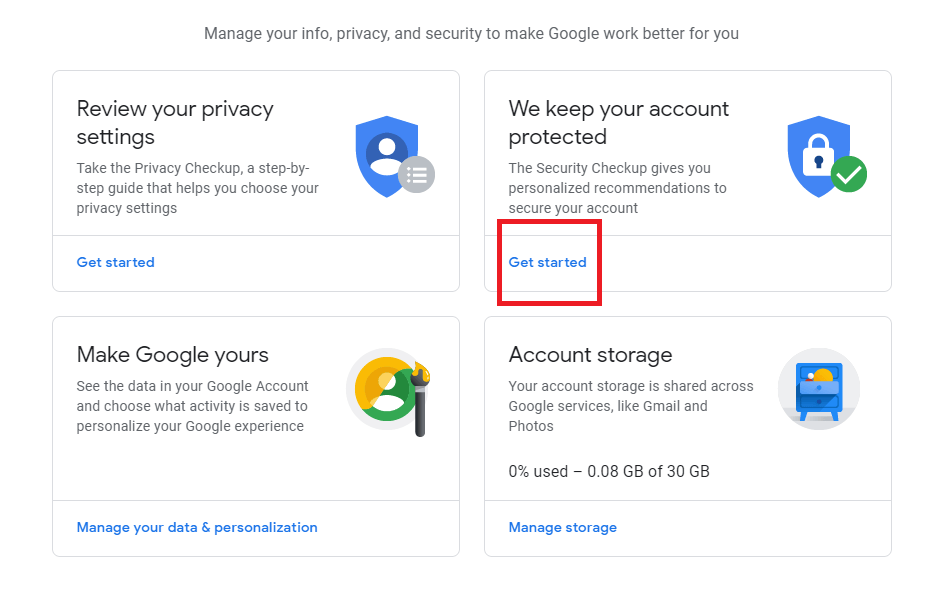

Kép: PCMag

Az újonnan bevezetett 2FA biztonsági intézkedésben a Google most újabb eszközzel bővítette biztonsági kulcssorozatát, és ezúttal nem kell külön megvásárolni a boltból. A Google hozzáadta az Ön telefonját biztonsági kulcsként azáltal, hogy kapcsolatot létesített telefonja és azon másik eszköz között, amelyen Bluetooth-on keresztül szeretné elérni fiókját. Tehát, ahogy Bluetooth-on keresztül csatlakoztatta a Google Titánt a hozzáférési eszközéhez, mostantól ugyanazon a Bluetooth-on keresztül csatlakoztatja mobiltelefonját, és azt Google biztonsági kulcsként fogja használni.

A Google 2FA beépített biztonsági funkciójának beállításának követelményei

Mielőtt elkezdené, meg kell felelnie néhány követelménynek a funkció engedélyezéséhez és használatához:

- Először is, az eszközön legalább az Android 7-es verziójának kell lennie, amelyre az Android Nougat telepítve van. Az Android 7 alatti verziók (vagy bármely más operációs rendszer) nem támogatják ezt a funkciót.

- Ez a funkció csak akkor működik, ha a Google Chrome böngészőt használja a Google Fiókjához való hozzáféréshez. Bár a böngésző bármely operációs rendszeren megnyitható a funkció engedélyezéséhez; azonban nem használhatja, ha a Microsoft Edge vagy a Safari böngészőt használja preferált webböngészőként.

- Mind a mobil, mind a számítógépes eszköznek rendelkeznie kell beépített Bluetooth-val és GPS-szel (ami az asztali számítógépek és laptopok újabb verzióiban nem probléma).

Olvassa el még: -

A Twitter támogatja a kéttényezős hitelesítési alkalmazásokat A Twitter hozzáadta a kéttényezős hitelesítési alkalmazások támogatását. jobb későn, mint soha, igaz?

Hogyan teheti telefonját Google biztonsági hardverkulccsá?

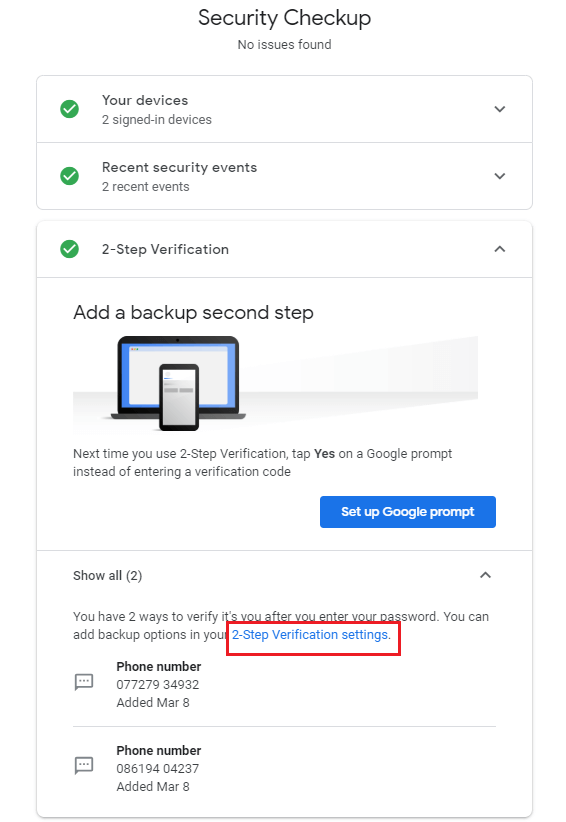

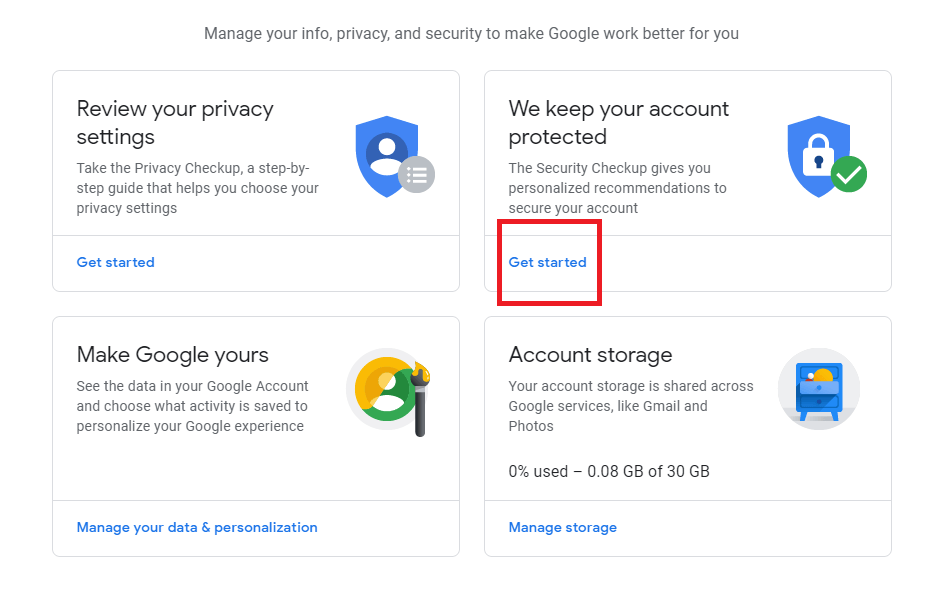

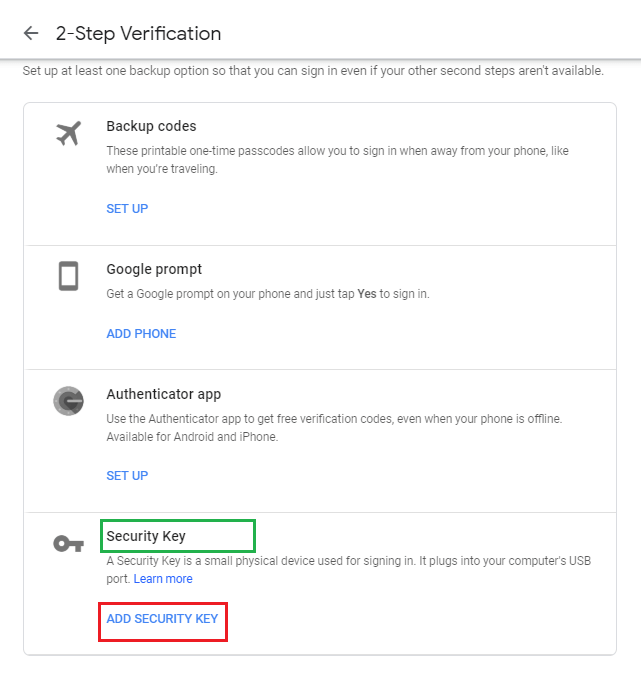

Tehát először be kell jelentkeznie a Google Saját fiókjába , mint általában, azaz SMS-ellenőrzéssel vagy Google Prompt segítségével, vagy esetleg közvetlenül 2FA nélkül. Miután ezt megtette, kattintson a Kezdés gombra a „ Fiókja védelmében” lehetőség alatt.

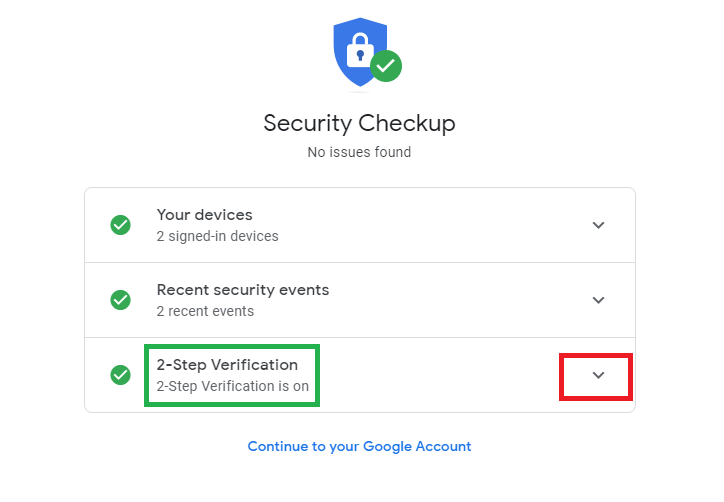

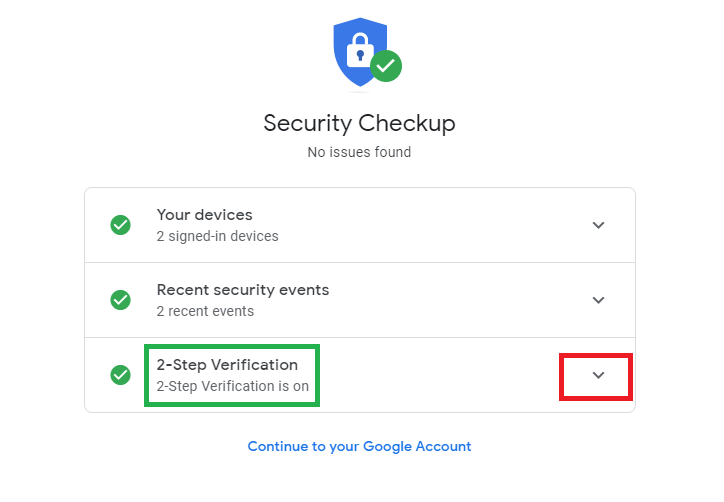

Ha ez megtörtént, átkerül a Google Biztonsági ellenőrzés ablakába. Ha ott van, kattintson a Kétlépcsős azonosítás gombra.

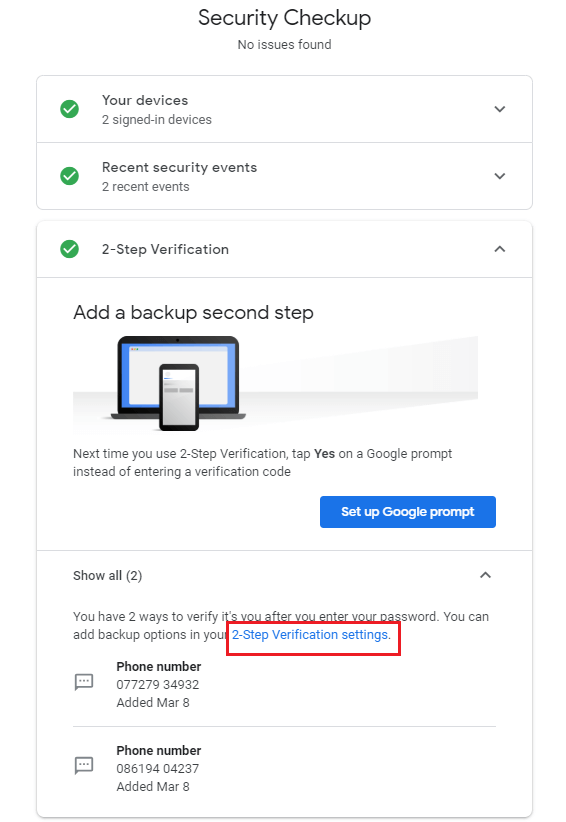

Ha rákattint erre a gombra, egy legördülő menüben jelennek meg a jelenlegi kétlépcsős azonosítási funkcióinak részletei. Keresse meg a Kétlépcsős azonosítás beállításai lehetőséget, és nyissa meg a hivatkozást.

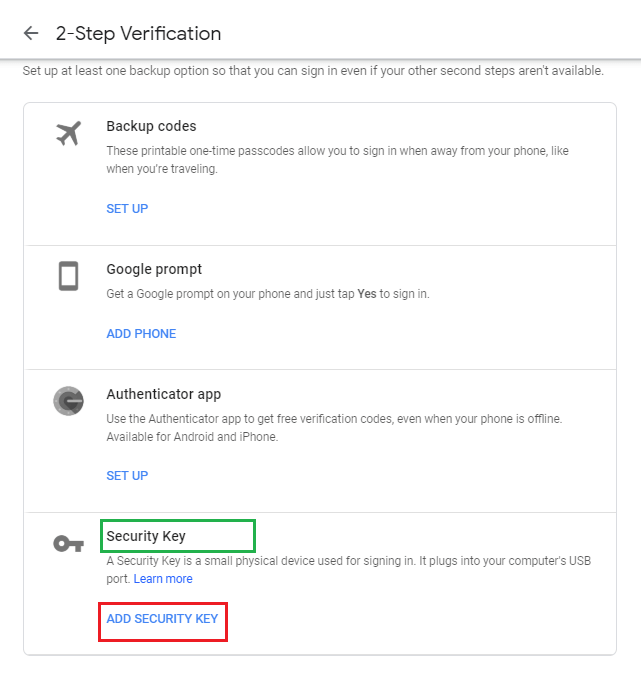

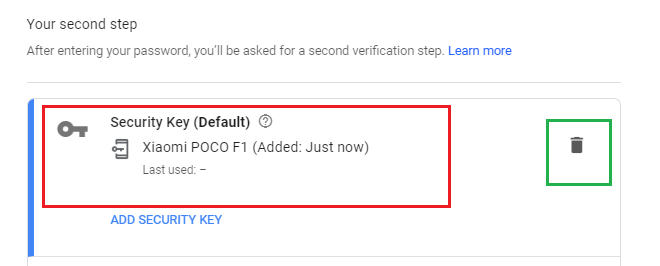

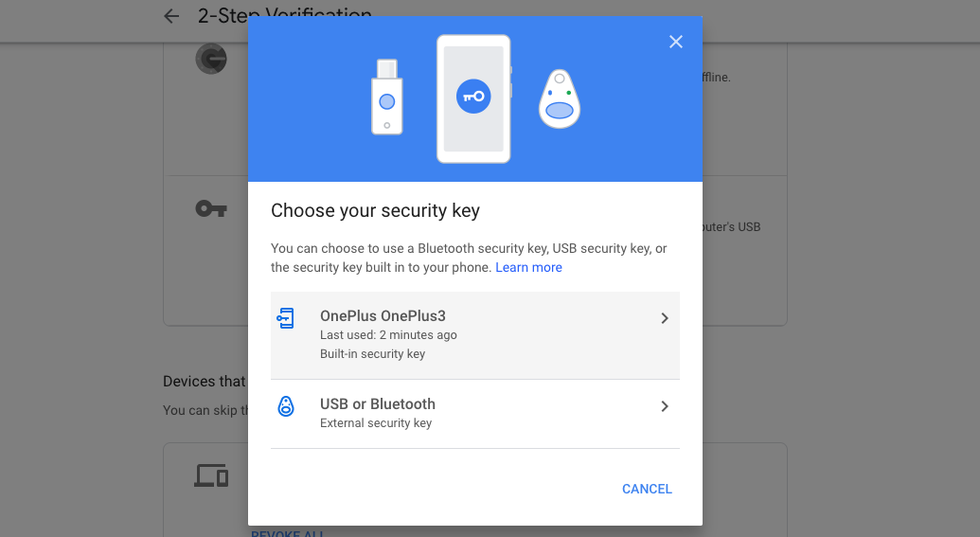

Ezután jelentkezzen be fiókjába, és görgessen lefelé az ablakban, hogy megtalálja a Biztonsági kulcs opciót az egyéb 2FA módszerek között. Kattintson a Biztonság hozzáadása gombra.

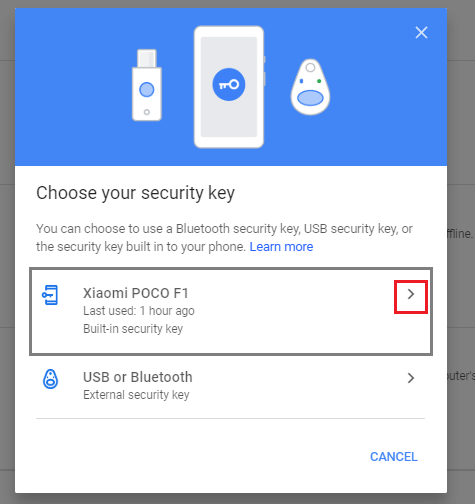

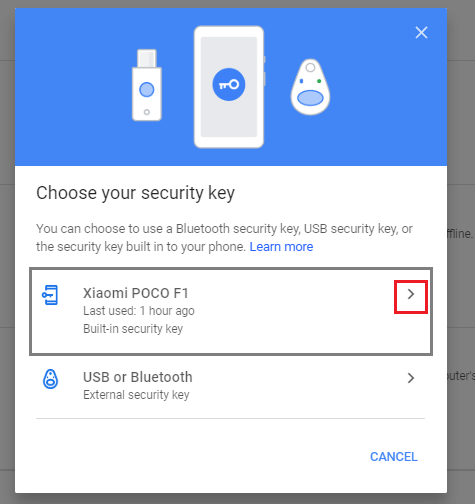

Ha rákattint, egy másik beállítási panel jelenik meg, ahol kiválaszthatja a beállítani kívánt biztonsági kulcsot.

Ha már a Google Titan tulajdonosa, akkor már készen is van. De abban az esetben, ha nem, a Google új funkciója lehetővé teszi, hogy telefonját beépített biztonsági kulcsként adja hozzá.

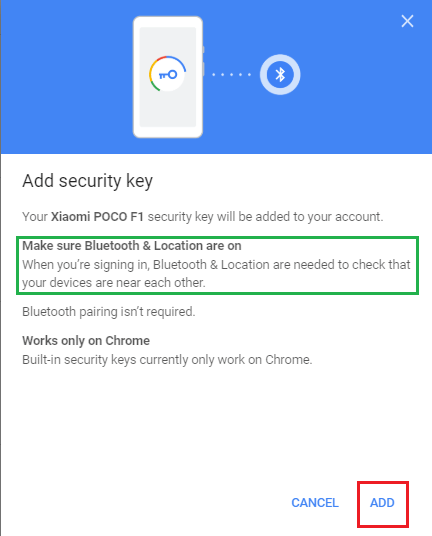

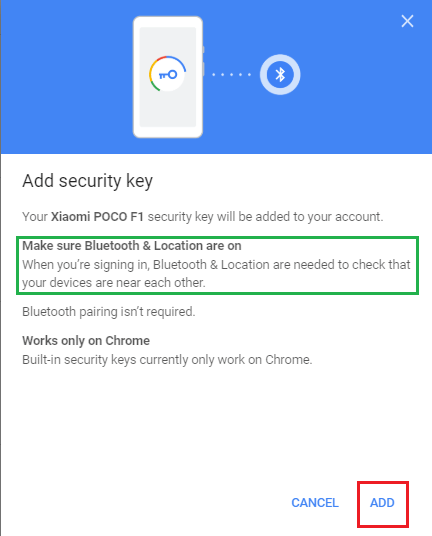

Ha továbblép, a Google megkéri, hogy kapcsolja be a mobil GPS-t és a Bluetooth-t. Győződjön meg róla, hogy ezt tette, majd kattintson az ADD gombra.

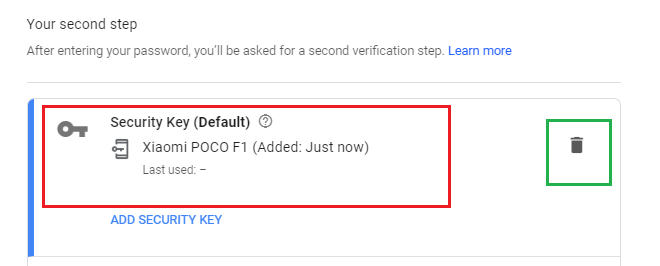

És ez az. Miután rákattint a HOZZÁADÁS gombra, sikeresen hozzáadta mobileszközét beépített biztonsági kulcsként.

És arra az esetre, ha valaha is eltávolítaná ezt az eszközt, a jobb oldalon található egyszerű Kuka ikon elvégzi a feladatot.

Jobb, mint az előző 2FA módszerek?

Kép: Devolúciók

Nos, a válasz igen. Az SMS-ellenőrzés 2FA-ként számos sebezhetőséget rejt magában. Ennek az az oka, hogy az üzeneteket szolgáltatói hálózatokon küldik el, és nyomon követhetők és eltéríthetők. Tehát soha nem ez volt a legjobb 2FA lehetőség, különösen az üzleti fiókok esetében. Ezután a Google Authenticator és a Google Prompt. Noha a Google Hitelesítő egy életképes lehetőség, a Google Prompt nem használható, ha a telefon megsérül. Mindazonáltal a Google Authenticator és a Google Prompt is visszaélésnek van kitéve, ha a telefont ellopják, és feltörik a képernyőzárat (ami nem olyan nehéz a mobiltechnológiában mérsékelt ismeretekkel rendelkezők számára).

Aztán ott van a Titan. Egy 50 dolláros hardverkulcs, amelyből háromra lesz szükség mindenféle eszköz támogatásához. Igen, rendkívül biztonságos, de ha elveszne (kicsi szerkezete miatt), akkor a fiókjai védve vannak. Vegye figyelembe, hogy mindegyik eltűnt, és helyreállításuk a Google ügyfélszolgálatának felkeresésével bonyolult és időigényes feladat.

Miért egy másik kéttényezős hitelesítési módszer?

Kép: Fortune

A Google komoly ellenőrzés alatt áll, és rengeteg pénzbírságot szabtak ki rá a felhasználói adatok biztonsága iránti hanyagsága miatt, különösen Európában. A GDPR hatóságai rendszeresen kritizálják, hogy a Google elmulasztotta a felhasználói adatok biztonságát. Ez az új funkció tehát egyike azoknak a fogyasztói elégedettségi kísérleteknek, amelyek segíthetik a Google-t abban, hogy megtisztítsa imázsát a nyilvánosság előtt. Ezen túlmenően, mivel a nyilvánosság többsége a Google Fiókhoz szolgáltatásaira támaszkodik, a Google kizárólagos felelőssége az adott rész elégedettségének biztosítása és személyazonosságuk állandó védelme.

Olvassa el még: -

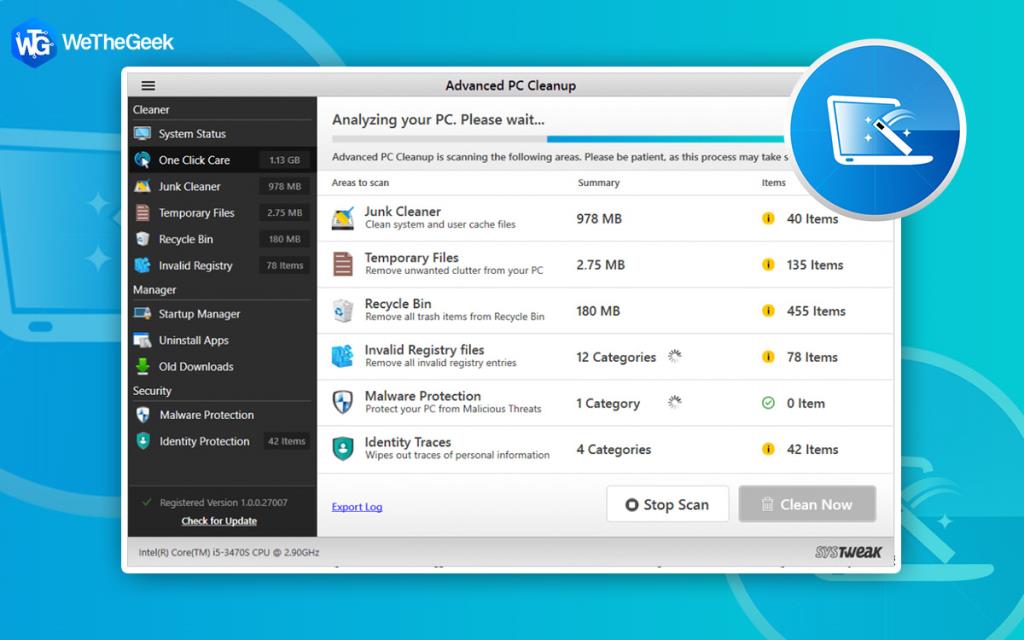

Hogyan lehet eltávolítani a rendszer eltömődését okozó zűrzavart számítógéppel...

Hogyan lehet eltávolítani a rendszer eltömődését okozó zűrzavart számítógéppel...

Sikeres lesz?

Kép: TechAeris

Tekintettel a Google természetére, nagy az esély arra, hogy sikerre és népszerűségre talál. De ismételten elmondható, hogy a mobiltelefonjában bekövetkezett károk vagy lopás esetén fiókjai valószínűleg örökre eltűnnek. Ráadásul a Google beépített biztonsági kulcsának lényege, hogy megakadályozza, hogy egy támadó eltérítse fiókját anélkül, hogy a telefonja a közelben lenne. Tehát a telefonokat a közelben kell tartani, mivel a funkcióhoz mobiltelefonok és bejelentkező eszközök is a közelben kellenek, amit a GPS-hely figyelne.

Kép: Android Central

Végül egy jó tanács, hogy legalább egy megbízható eszközt mentsen el a kétfaktoros hitelesítés alternatívájaként arra az esetre, ha elveszítené telefonját. A telefon vagy a biztonsági kulcs elvesztése gyakori probléma a 2FA-k esetében. Ha legalább egy megbízható eszközt megtart, akkor anélkül jelentkezhet be fiókjaiba, hogy átadná a 2FA szempontot, majd eltávolíthatja az ellopott kulcsot és az SMS-ellenőrzést a Beállításokban.

A Google új beépített biztonsági kulcsa még csak Android-eszközökön érhető el, és csak egy ideig működne a Chrome-ban. A Google még nem árulta el, hogy mikor fog támogatni más alkalmazásokat, például a Facebookot és más platformokat. A Google jelenleg minden szempontot megvizsgál, és továbbra is figyeli a funkciót a lehetséges hurkok keresésére. Hogy ez mennyire lesz igazán sikeres, azt jobb időre bízni.