Navzdory tomu, že existuje nespočet ransomwarových kmenů s nekonečnými útoky, zdá se, že autoři Ransomwaru plánovali vyděsit uživatele novější taktikou.

Již jsme obdrželi kmeny Ransomwaru, které by odstranily soubory, pokud výkupné nebude zaplaceno v předepsaném časovém limitu. Dále existují varianty, které uzamknou uživatelská data změnou názvu souboru, čímž je dešifrování ještě těžší. Tentokrát se však autoři Ransomwaru rozhodli zajistit snadný tok Popcorn Time Ransomware, aby snížili své úsilí. Nebo bychom měli říct, že se rozhodli být k obětem trochu milosrdní.

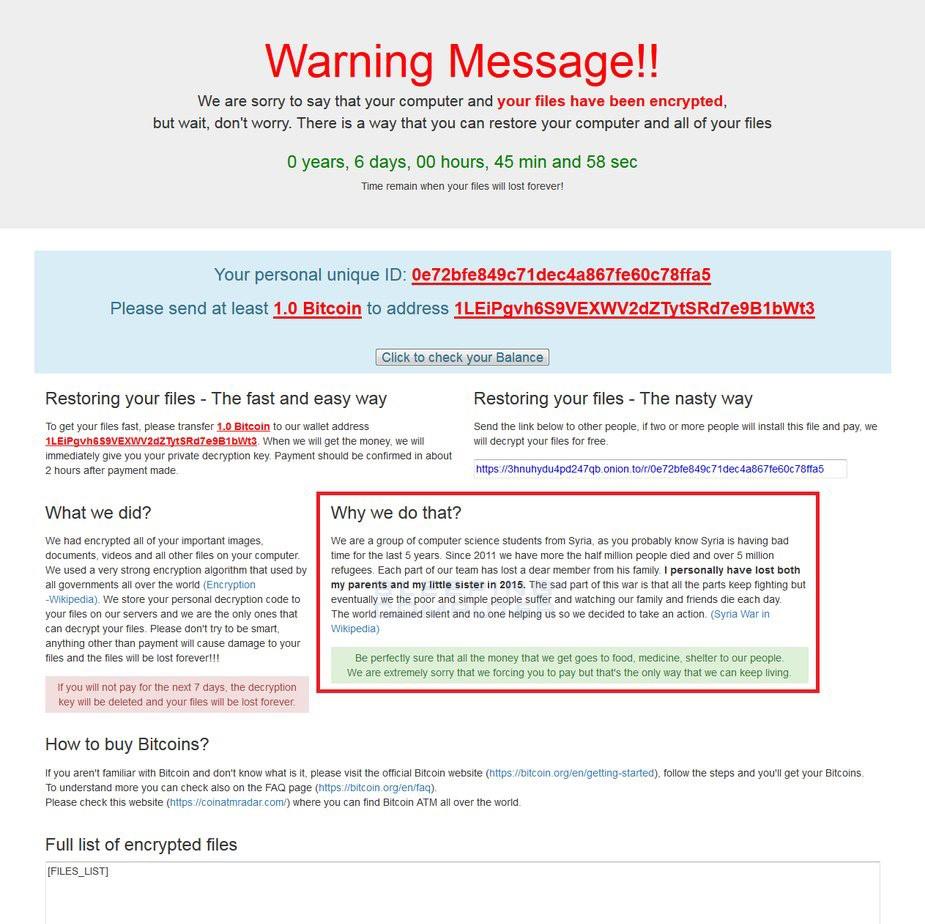

Nedávno byl MalwareHunterTeam objeven další kmen Ransomwaru s názvem Popcorn Time. Varianta má neobvyklý způsob, jak z uživatelů vymámit peníze. Pokud oběť úspěšně předá kmen dvěma dalším uživatelům, dostane zdarma dešifrovací klíč. Možná, že oběť bude muset zaplatit, pokud to nebude moci přejít. Aby to bylo ještě horší, ransomware obsahuje nedokončený kód, který může smazat soubory, pokud uživatel čtyřikrát zadá nesprávný dešifrovací klíč.

Co je na Popcorn Time Ransomware divného

Kmen má odkaz na doporučení, který je uchováván za účelem jeho přenosu dalším uživatelům. Původní oběť získá dešifrovací klíč, když další dva zaplatí výkupné. Ale pokud tak neučiní, pak primární oběť musí provést platbu. Bleeping Computer cituje: „Aby to bylo usnadněno, bude poznámka o výkupném Popcorn Time obsahovat adresu URL, která ukazuje na soubor umístěný na serveru TOR ransomwaru. V tuto chvíli je server mimo provoz, takže není jisté, jak bude tento soubor vypadat nebo jak bude zamaskován, aby se lidé přiměli k jeho instalaci.“

Dále může být k variantě přidána další funkce, která smaže soubory, pokud uživatel 4x vloží nesprávný dešifrovací klíč. Zdá se, že Ransomware je stále ve fázi vývoje, a tak není známo, zda v něm tato taktika již existuje, nebo je to jen podvod.

Viz také: Rok ransomwaru: Krátká rekapitulace

Jak funguje Popcorn Time Ransomware

Jakmile je ransomware úspěšně nainstalován, zkontroluje, zda již nebyl spuštěn prostřednictvím několika souborů, jako jsou %AppData%\been_here a %AppData%\server_step_one . Pokud byl systém již napaden ransomwarem, kmen se sám ukončí. Popcorn Time tomu rozumí, pokud má systém soubor 'been_here'. Pokud žádný takový soubor v počítači nezmizí, ransomware pokračuje v šíření zlomyslnosti. Stahuje různé obrázky, které lze použít jako pozadí nebo spustit proces šifrování.

Protože je Popcorn Time stále ve fázi vývoje, šifruje pouze testovací složku s názvem Efiles . Tato složka existuje na ploše uživatelů a obsahuje různé soubory jako .back, .backup, .ach atd. (celý seznam přípon souborů je uveden níže).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

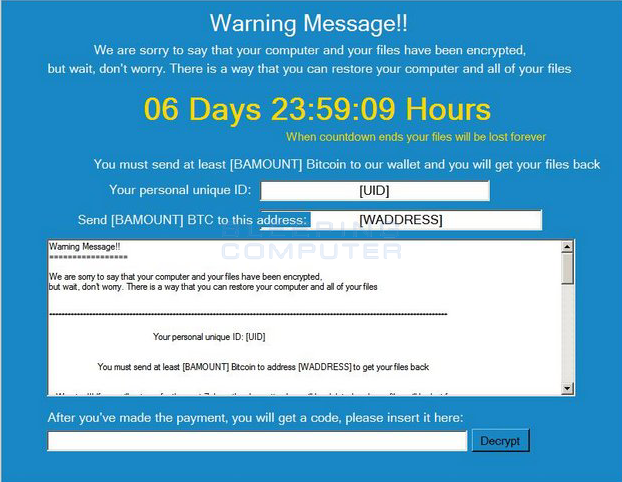

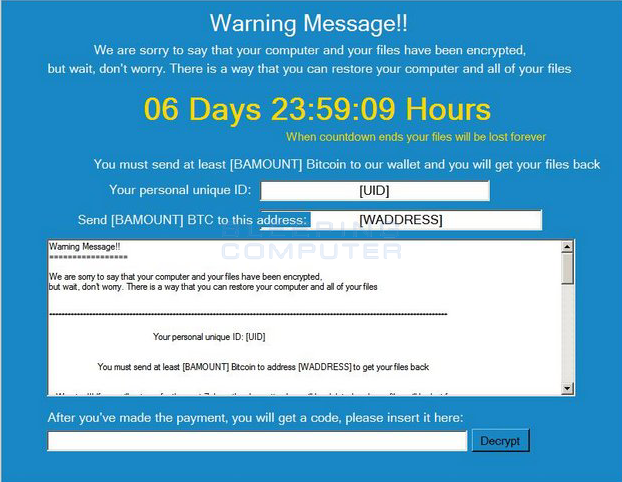

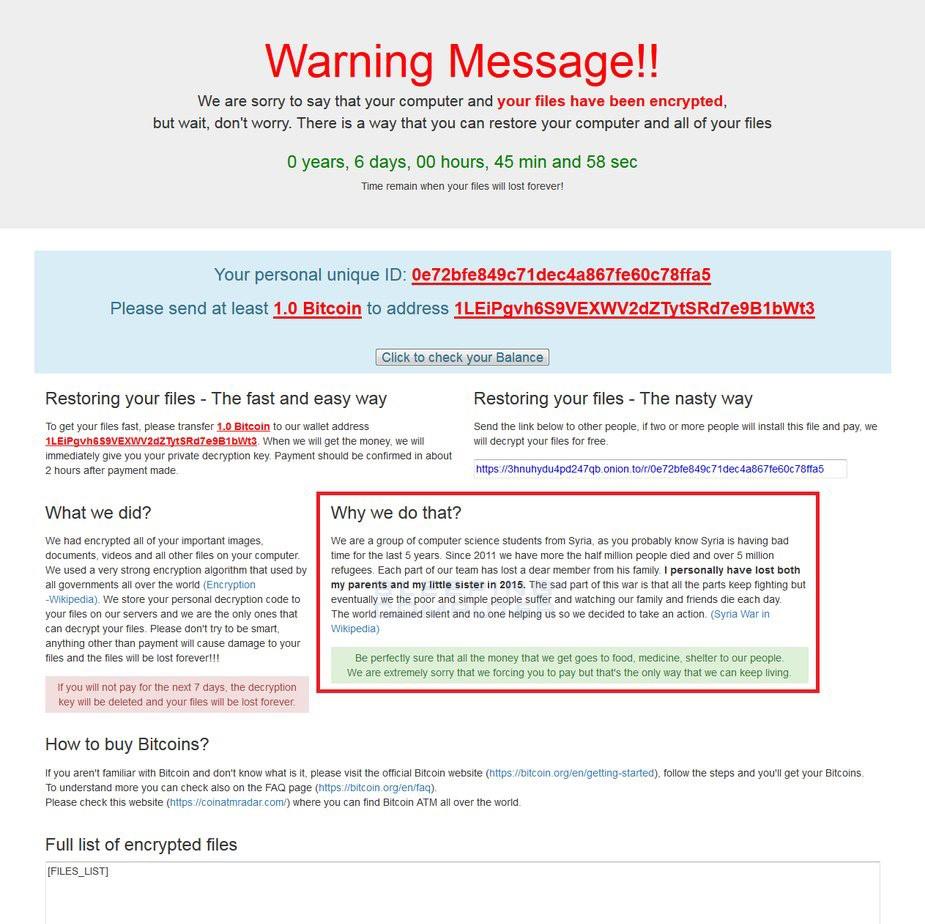

Poté ransomware vyhledá soubory, které odpovídají určitým příponám, a začne soubory šifrovat pomocí šifrování AES-256. Jakmile je soubor zašifrován pomocí Popcorn Time, připojí se jako přípona .filock. Pokud je například název souboru 'abc.docx', pak by se změnil na 'abc.docx.filock'. Když je infekce úspěšně provedena, převede dva řetězce base64 a uloží je jako poznámky o výkupném s názvem restore_your_files.html a restore_your_files.txt . Poté ransomware zobrazí výkupné HTML.

zdroj obrázku: bleepingcomputer.com

Ochrana proti ransomwaru

Přestože dosud nebyl vyvinut žádný detektor nebo odstraňovač ransomwaru, který by mohl pomoci uživateli poté, co se jím nakazil, uživatelům se doporučuje přijmout preventivní opatření, aby se útoku ransomwaru vyhnuli . Především je třeba zálohovat svá data . Následně můžete také zajistit bezpečné surfování na internetu, povolit rozšíření blokování reklam, ponechat si autentický nástroj proti malwaru a také včas aktualizovat software, nástroje, aplikace a programy nainstalované ve vašem systému. Zjevně se k tomu musíte spolehnout na spolehlivé nástroje. Jedním z takových nástrojů je Right Backup, což je řešení cloudového úložiště . Pomůže vám uložit vaše data v cloudovém zabezpečení s 256bitovým šifrováním AES.