Tot i que hi ha hagut innombrables soques de Ransomware amb atacs interminables, els autors de Ransomware sembla que han planejat espantar els usuaris amb tàctiques més noves.

Ja hem rebut soques de ransomware que suprimirien fitxers si no es paga el rescat en el termini establert. A més, hi ha variants que bloquegen les dades de l'usuari canviant el nom del fitxer, fent que el desxifrat sigui encara més difícil. Tanmateix, aquesta vegada, els autors de Ransomware van decidir garantir un flux fàcil de Popcorn Time Ransomware per reduir el seu esforç. O hauríem de dir que han decidit ser una mica misericordiosos amb les víctimes.

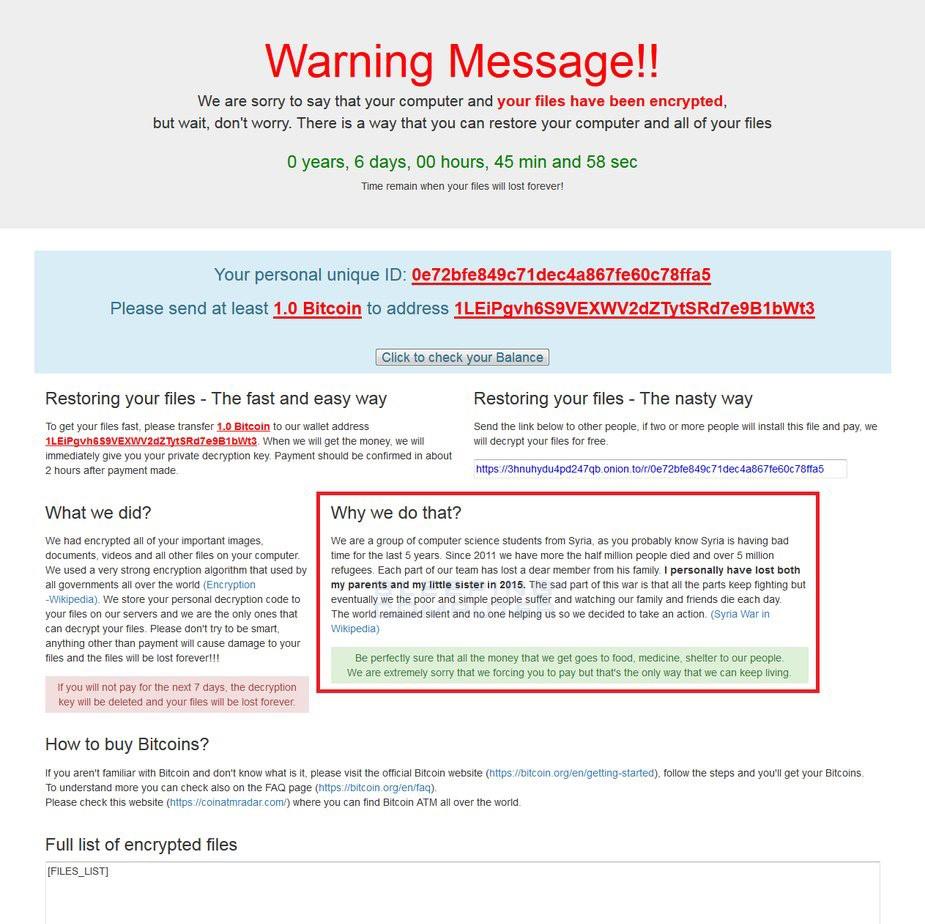

Recentment, MalwareHunterTeam va descobrir una altra soca de ransomware anomenada Popcorn Time. La variant té una manera inusual d'extorsionar diners als usuaris. Si una víctima passa amb èxit la soca a dos usuaris més, obtindria una clau de desxifrat gratuïta. Potser, la víctima haurà de pagar si no pot passar-ho. Per fer-ho encara pitjor, hi ha un codi inacabat al ransomware que podria eliminar fitxers si l'usuari introdueix una clau de desxifrat incorrecta 4 vegades.

Què hi ha de sospitós sobre Popcorn Time Ransomware

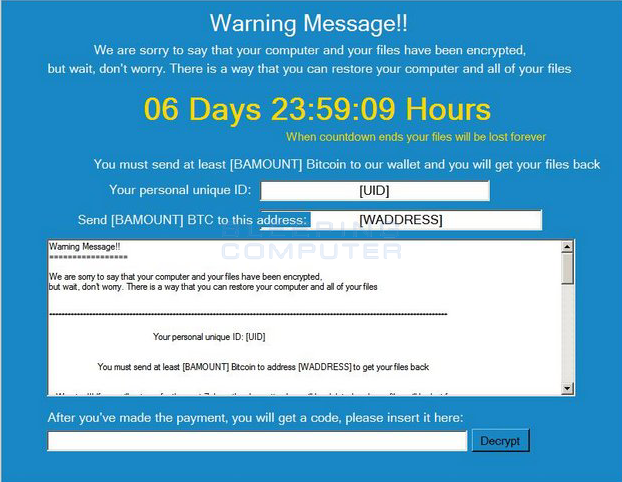

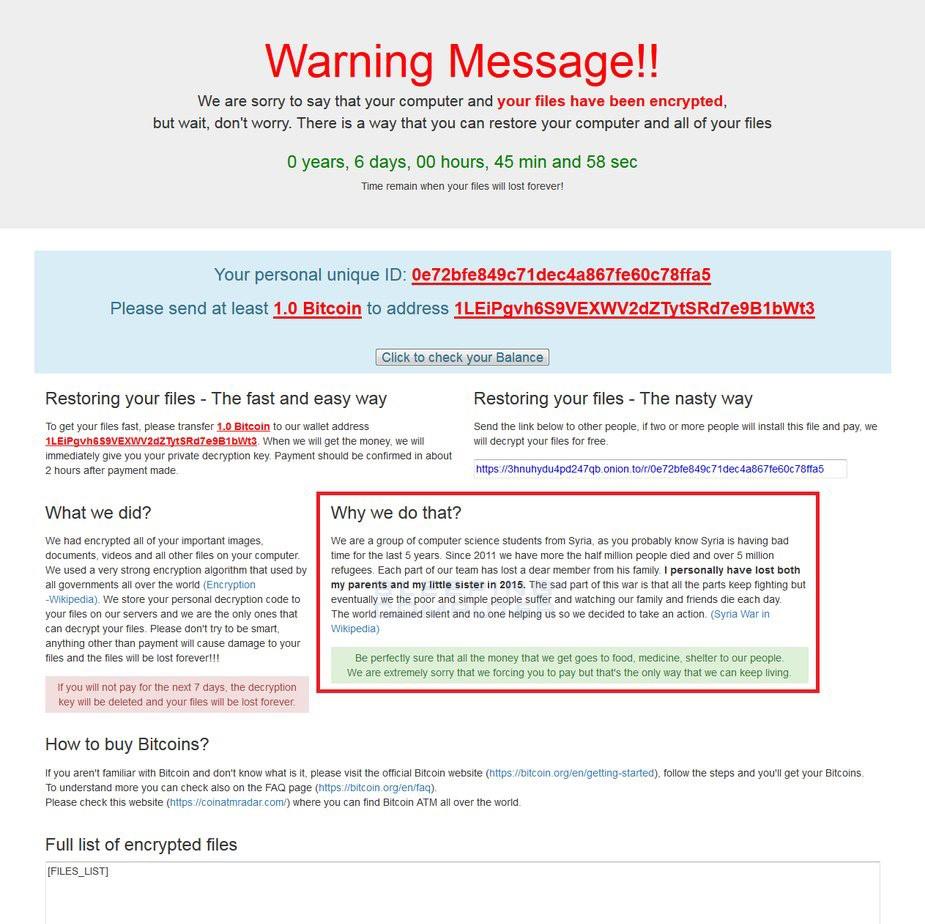

La soca té un enllaç de referència que es manté per transmetre-la a altres usuaris. La víctima original obté la clau de desxifrat quan les dues més han pagat el rescat. Però, si no ho fan, la víctima principal ha de fer el pagament. Bleeping Computer diu: "Per facilitar-ho, la nota de rescat de Popcorn Time contindrà un URL que apunta a un fitxer situat al servidor TOR del ransomware. En aquest moment, el servidor està inactiu, de manera que no està segur de com apareixerà o disfressarà aquest fitxer per tal d'enganyar la gent perquè l'instal·li".

A més, es pot afegir una altra característica a la variant que suprimiria fitxers si l'usuari posa una clau de desxifrat incorrecta 4 vegades. Pel que sembla, el Ransomware encara es troba en fase de desenvolupament i, per tant, no se sap si aquesta tàctica ja existeix o és només un engany.

Vegeu també: Any de ransomware: un breu resum

Funcionament de Popcorn Time Ransomware

Una vegada que el ransomware s'ha instal·lat correctament, comprova si el ransomware ja s'ha executat mitjançant diversos fitxers com ara %AppData%\been_here i %AppData%\server_step_one . Si el sistema ja s'ha infectat amb el ransomware, la soca s'acaba. Popcorn Time ho entén si el sistema té el fitxer "been_here". Si aquest fitxer no surt a un ordinador, el ransomware continua estenent la crueltat. Descarrega diverses imatges per utilitzar-les com a fons o iniciar el procés de xifratge.

Com que Popcorn Time encara està en fase de desenvolupament, només xifra una carpeta de prova anomenada Efiles . Aquesta carpeta existeix a l'escriptori dels usuaris i conté diversos fitxers com ara .back, .backup, .ach, etc. (a continuació es mostra la llista sencera d'extensions de fitxer).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

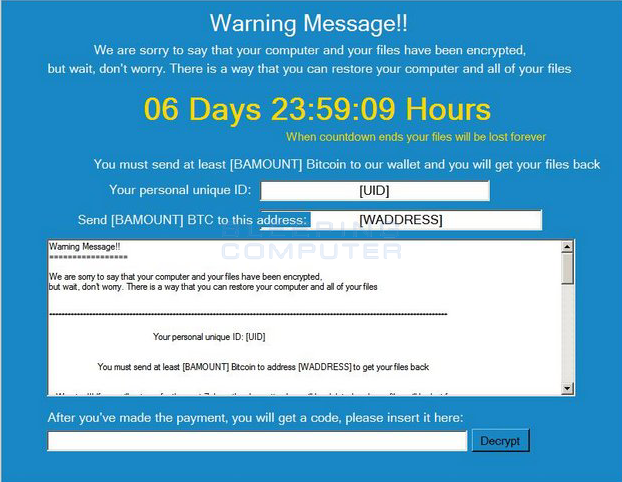

A continuació, el ransomware cerca fitxers que coincideixen amb determinades extensions i comença a xifrar fitxers amb xifratge AES-256. Un cop xifrat un fitxer amb Popcorn Time, afegeix .filock com a extensió. Per exemple, si el nom d'un fitxer és 'abc.docx', es canviaria per 'abc.docx.filock'. Quan la infecció es porta a terme correctament, converteix dues cadenes base64 i les desa com a notes de rescat anomenades restore_your_files.html i restore_your_files.txt . A partir de llavors, el ransomware mostra una nota de rescat HTML.

Font de la imatge: bleepingcomputer.com

Protecció contra el ransomware

Tot i que fins ara no s'ha desenvolupat cap detector o eliminador de ransomware que pugui ajudar l'usuari després d'haver estat infectat amb ell, es recomana als usuaris que prenguin mesures de precaució per evitar l'atac de ransomware . El més important entre tots és fer una còpia de seguretat de les vostres dades . Posteriorment, també podeu garantir una navegació segura a Internet, habilitar l'extensió de bloqueig d'anuncis, mantenir una eina anti-malware autèntica i actualitzar el programari, les eines, les aplicacions i els programes instal·lats a temps al vostre sistema. Pel que sembla, cal confiar en eines fiables per al mateix. Una d'aquestes eines és Right Backup, que és una solució d'emmagatzematge al núvol . Us ajuda a desar les vostres dades en seguretat al núvol amb xifratge AES de 256 bits.