A hores d'ara, tothom al món del desenvolupament de programari és conscient dels greus riscos de seguretat que es troben en programes i eines de codi obert no gestionats. Tot i així, moltes empreses els ignoren, donant-los una oportunitat fàcil als pirates informàtics. Per tant, per mantenir-nos protegits i estar un pas per davant dels pirates informàtics hem de saber detectar la vulnerabilitat de seguretat del sistema i els passos per mantenir-nos protegits.

Per detectar les empreses de vulnerabilitat de seguretat, cal utilitzar proves de seguretat una variant de proves de programari. Atès que té un paper crucial a l'hora d'identificar defectes de seguretat en el desenvolupament de sistemes, xarxes i aplicacions.

Aquí, us explicarem tot sobre què són les proves de seguretat, la importància de les proves de seguretat, els tipus de proves de seguretat, els factors que causen vulnerabilitats de seguretat, les classes d'amenaces de seguretat i com podem arreglar les amenaces de les debilitats del programari al nostre sistema.

Què són les proves de seguretat?

Les proves de seguretat són un procés dissenyat per detectar defectes de seguretat i suggerir maneres de protegir les dades de l'explotació a través d'aquestes debilitats.

Importància de les proves de seguretat?

En l'escenari actual, les proves de seguretat són una manera definitiva de mostrar i abordar les vulnerabilitats de seguretat de programari o aplicacions que ajudaran a evitar les situacions següents:

- Pèrdua de confiança del client.

- Temps d'inactivitat de la xarxa, del sistema i del lloc web que comporta una pèrdua de temps i diners.

- Cost d'inversió realitzat per assegurar el sistema, xarxa contra atacs.

- Implicacions legals que podria haver d'afrontar una empresa a causa de les mesures de seguretat descuidades.

Ara que sabem què són les proves de seguretat, per què és important. Anem a conèixer els tipus de proves de seguretat i com poden ajudar a mantenir-se protegits.

Vegeu també:-

10 mites de ciberseguretat que no hauríeu de creure Amb la tecnologia avançada, ha augmentat l'amenaça per a la ciberseguretat i també ho ha fet el mite relacionat amb la mateixa. anem a...

Tipus de proves de seguretat

Per detectar la vulnerabilitat de l'aplicació, la xarxa i el sistema, es pot utilitzar els set tipus principals de mètodes de prova de seguretat que s'expliquen a continuació:

Nota : aquests mètodes es poden utilitzar manualment per detectar vulnerabilitats de seguretat que poden suposar un risc per a dades crítiques.

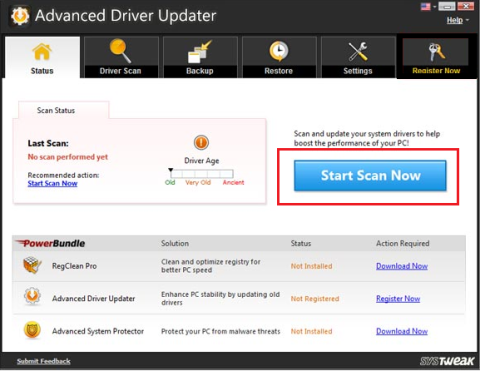

Escaneig de vulnerabilitats : és un programa informàtic automatitzat que escaneja i identifica llacunes de seguretat que poden ser una amenaça per al sistema en una xarxa.

Escaneig de seguretat : és tant un mètode automatitzat com manual per identificar la vulnerabilitat del sistema i de la xarxa. Aquest programa es comunica amb una aplicació web per detectar possibles vulnerabilitats de seguretat a les xarxes, l'aplicació web i el sistema operatiu.

Auditoria de seguretat : és un sistema metòdic d'avaluació de la seguretat de l'empresa per conèixer els defectes que poden suposar un risc per a la informació crítica de l'empresa.

Pirateria ètica : significa la pirateria realitzada legalment per l'empresa o la persona de seguretat per trobar amenaces potencials en una xarxa o ordinador. Un pirata informàtic ètic evita la seguretat del sistema per detectar una vulnerabilitat que els dolents poden aprofitar per entrar al sistema.

Proves de penetració : proves de seguretat que ajuden a mostrar les debilitats del sistema.

Avaluació de la postura : quan s'uneixen la pirateria ètica, l'escaneig de seguretat i les avaluacions de risc per comprovar la seguretat general de les organitzacions.

Avaluació de riscos: és un procés d'avaluació i decisió del risc que comporta la vulnerabilitat de seguretat percebuda. Les organitzacions utilitzen debats, entrevistes i anàlisis per esbrinar el risc.

Només coneixent els tipus de proves de seguretat i què són les proves de seguretat, no podem entendre les classes d'intrusos, amenaces i tècniques implicades en les proves de seguretat.

Per entendre tot això hem de llegir més enllà.

Tres classes d'intrusos:

Els nois dolents solen classificar-se en tres classes que s'expliquen a continuació:

- Enmascarador: és una persona no autoritzada per accedir al sistema. Per obtenir accés, els individus suplanten com l'usuari autenticat i obté accés.

- Enganyador: és una persona a qui se li dóna accés legal al sistema, però que en fa un mal ús per accedir a dades crítiques.

- Usuari secret: és una persona que passa per alt la seguretat per aconseguir el control del sistema.

Classes d'amenaces

A més, la classe d'intrusos tenim diferents classes d'amenaces que es poden utilitzar per beneficiar-se de les debilitats de seguretat.

Cross-Site Scripting (XSS): és una fallada de seguretat que es troba a les aplicacions web, permet als ciberdelinqüents injectar scripts del costat del client a les pàgines web per enganyar-los perquè facin clic a URL maliciós. Un cop executat aquest codi pot robar totes les seves dades personals i pot realitzar accions en nom de l'usuari.

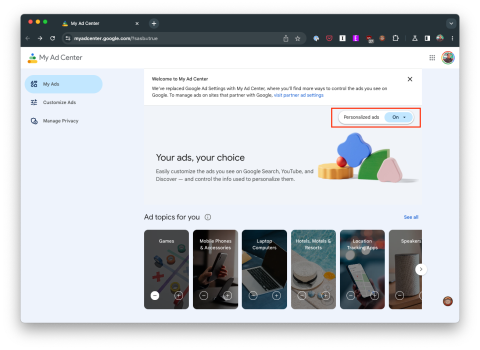

Accés a dades no autoritzat: a part de la injecció SQL, l'accés a dades no autoritzat també és el tipus d'atac més comú. Per dur a terme aquest atac, el pirata informàtic obté accés no autoritzat a les dades perquè es pugui accedir a través d'un servidor. Inclou l'accés a les dades mitjançant operacions d'obtenció de dades, l'accés il·legal a la informació d'autenticació del client i l'accés no autoritzat a les dades fent un seguiment de les activitats realitzades per altres.

Identity Tricking: és un mètode utilitzat pel pirata informàtic per atacar una xarxa ja que té accés a les credencials de l'usuari legítim.

Injecció SQL : en l'escenari actual és la tècnica més comuna utilitzada per l'atacant per obtenir informació crítica de la base de dades del servidor. En aquest atac, el pirata informàtic aprofita les debilitats del sistema per injectar codi maliciós al programari, a les aplicacions web i molt més.

Manipulació de dades : com el seu nom indica el procés en el qual el pirata informàtic aprofita les dades publicades al lloc per accedir a la informació del propietari del lloc web i canviar-la per quelcom ofensiu.

Avenç de privilegis: és una classe d'atac en què els dolents creen un compte per obtenir un nivell elevat de privilegis que no s'ha de concedir a ningú. Si el pirata informàtic té èxit pot accedir als fitxers arrel que li permeten executar el codi maliciós que pot danyar el sistema complet.

Manipulació d'URL : és una altra classe d'amenaça utilitzada pels pirates informàtics per accedir a informació confidencial mitjançant la manipulació de l'URL. Això té lloc quan l'aplicació utilitza HTTP en lloc d'HTTPS per transferir informació entre el servidor i el client. A mesura que la informació es transfereix en forma de cadena de consulta, els paràmetres es poden canviar per fer que l'atac sigui un èxit.

Denegació de servei : és un intent de fer caure el lloc o el servidor perquè no estigui disponible per als usuaris fent-los desconfiar del lloc. Normalment s'utilitzen botnets per fer que aquest atac sigui un èxit.

Vegeu també:-

Les 8 properes tendències de ciberseguretat el 2021 El 2019 ha arribat i, per tant, és el moment de protegir millor els vostres dispositius. Amb les taxes de delinqüència cibernètica cada vegada més grans, aquestes són...

Tècniques de prova de seguretat

La configuració de seguretat que es mostra a continuació pot ajudar una organització a fer front a les amenaces esmentades anteriorment. Per a això el que cal tenir és un bon coneixement del protocol HTTP, injecció SQL i XSS. Si teniu coneixement de tot això, podeu utilitzar fàcilment les següents tècniques per corregir les vulnerabilitats de seguretat detectades i mantenir-vos protegits del sistema.

Cross Site Scripting (XSS): com s'ha explicat, Cross Site Scripting és un mètode utilitzat pels atacants per obtenir accés, per tant, per mantenir-se segurs, els provadors han de comprovar l'aplicació web per XSS. Això significa que haurien de confirmar que l'aplicació no accepta cap script, ja que és la major amenaça i pot posar en perill el sistema.

Els atacants poden utilitzar fàcilment els scripts entre llocs per executar codi maliciós i robar dades. Les tècniques utilitzades per provar en cross site scripting són les següents:

Les proves de Cross Site Scripting es poden fer per a:

- Signe de menys que

- Signe superior a

- Apòstrof

Detecció de contrasenyes: la part més important de les proves del sistema és el trencament de contrasenyes, per accedir a la informació confidencial, els pirates informàtics utilitzen l'eina de trencament de contrasenyes o les contrasenyes habituals, el nom d'usuari disponible en línia. Per tant, els provadors han de garantir que l'aplicació web utilitza una contrasenya complexa i que les galetes no s'emmagatzemen sense xifratge.

A part d'aquest provador, cal tenir en compte les set característiques següents de les proves de seguretat i metodologies de proves de seguretat :

- Integritat

- Autenticació

- Disponibilitat

- Autorització

- Confidencialitat

- Resiliència

- No repudi

Metodologies en proves de seguretat:

- White Box: els provadors tenen accés a tota la informació.

- Black Box- tester no rep la informació necessària per provar el sistema en un escenari del món real.

- Caixa grisa: com el seu nom indica, es proporciona informació al provador i la resta que necessiten saber per si sols.

Mitjançant aquests mètodes, l'organització pot corregir les vulnerabilitats de seguretat detectades al seu sistema. A més, el més habitual que han de tenir en compte és evitar l'ús de codi escrit per principiants, ja que tenen debilitats de seguretat que no es poden corregir ni identificar fàcilment fins que no es facin proves rigoroses.

Esperem que hàgiu trobat l'article informatiu i us ajudi a solucionar les llacunes de seguretat del vostre sistema.