Tot i que sovint se suggereix que la major amenaça de seguretat de dades per a un lloc de treball o dades personals és la del tipus de pirates informàtics estereotipats i nerds que s'introdueixen maliciosament en una xarxa segura per carregar virus desagradables o per cometre el crim del segle. Aquest no és realment el cas. Les majors amenaces i preocupacions per a la seguretat de les dades, en la majoria de les circumstàncies, sorgeixen d'una varietat d'amenaces privilegiades en la ciberseguretat.

Font: infosecurityeurope

Parlant dels llocs de treball, els seus límits operatius continuen creixent amb l'augment de les taxes d'adopció de la tecnologia mòbil, portàtil i sense fil, les amenaces a la ciberseguretat de fonts internes també augmenten a mesura que aquests dispositius entren i surten per la porta sense mecanismes adequats de monitorització i control. Aquestes fonts internes poden incloure empleats, socis, distribuïdors i un assortiment d'altres usuaris de Cadbury que poden tenir accés autoritzat o no a la xarxa d'una organització i a l'emmagatzematge de dades.

El fet de no reconèixer, abordar i gestionar aquestes amenaces privilegiades en la ciberseguretat pot no només posar en risc les dades i la informació en si, l'actiu més valuós que té una organització, sinó que també pot deixar l'empresa oberta a la possibilitat de litigis, mala publicitat, productivitat reduïda, pèrdues i danys a la marca, la reputació i la bona voluntat que no es poden recuperar fàcilment.

Aquest article analitza deu àrees potencials per a les infraccions de seguretat de dades internes que s'han de donar prioritat i reflexionar.

1. Dispositius d'emmagatzematge portàtils

Els dispositius portàtils, com ara suports d'estat sòlid i discs durs externs, utilitzats per un empleat o un visitant amb accés a una estació de treball o servidor, es poden connectar fàcilment mitjançant un port USB, Firewire o eSATA. En la majoria dels casos, aquests dispositius no estan documentats ni registrats com a part de la infraestructura interna i, per tant, no són compatibles ni segurs. Com a resultat, hi ha el risc de pujar dades no desitjades a xarxes i estacions de treball internes no protegides. A més d'això també hi ha el risc d'extracció, transport i difusió de dades sensibles fora de l'organització.

Llegiu també: -

Com detectar la vulnerabilitat de seguretat al vostre sistema Les vulnerabilitats de seguretat detectades al sistema són la causa principal d'un atac i el seu èxit, per tant les empreses han de...

2. Dispositius utilitzats fora del lloc

Els ordinadors portàtils, PDA i telèfons mòbils accedeixen a la xarxa interna directament o mitjançant connexions remotes. Si aquestes connexions estan configurades i suportades correctament, poden ser molt segures. Tanmateix, la majoria dels usuaris d'aquest tipus de dispositius no sempre són conscients de la seguretat i poques vegades utilitzen el control d'accés disponible amb el dispositiu per a un accés més fàcil o ràpid. Així, mentre que el dispositiu està en possessió de l'usuari correcte, hi ha un risc mínim, però si el dispositiu caigués en mans equivocades, el mateix accés que s'ofereix a l'usuari previst ara està disponible per a l'usuari no autoritzat.

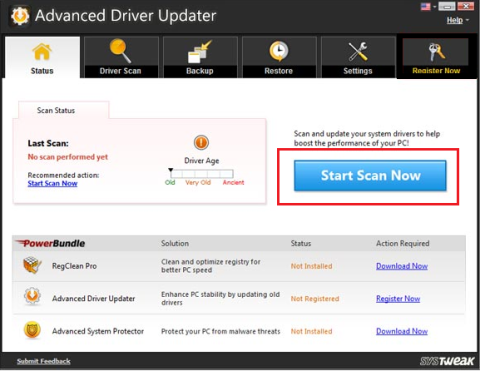

3. Programari de seguretat/antivirus inadequat o obsolet

Font: blogtirà

La majoria dels venedors d'antivirus ofereixen diàriament actualitzacions de virus i pegats de programari als seus usuaris a través d'Internet. Si no es mantenen actualitzades, les vostres dades es poden veure compromeses sense saber-ho per un virus o una altra forma de programari maliciós, ja sigui d'Internet, correu electrònic o mitjans externs.

4. Pedaços i actualitzacions de programari

Els pedaços que es poden descarregar i altres actualitzacions de programari s'han de provar en un entorn de prova aïllat abans del desplegament intern. Aquests poden suposar una amenaça de dues maneres diferents, la primera seria la inestabilitat o la compatibilitat amb el sistema actual, això pot provocar inaccessibilitat o corrupció de dades i sistemes preexistents. El segon és l'ús d'aquests canals per als usuaris maliciosos per distribuir virus i altres programes maliciosos a través del que es creia que eren fonts de confiança.

Font - Internationalairportreview

Llegiu també: -

Consells de seguretat essencials per als usuaris d' iPhone Es diu que l'iPhone és el telèfon intel·ligent més segur del món, però no podeu utilitzar-lo descuidament i caure...

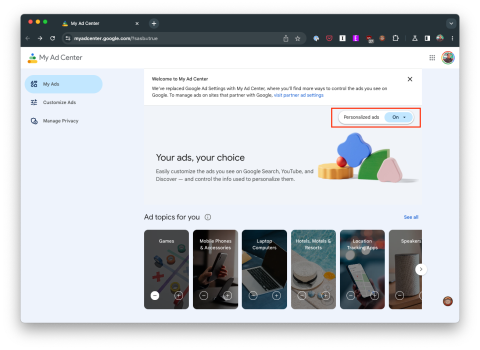

5. Connectivitat sense fil

Ara hi ha una tendència a augmentar la disponibilitat de punts d'accés sense fil a zones públiques com hotels, aeroports, supermercats, restaurants de menjar ràpid i cafeteries. Això permet als usuaris tenir accés obert a Internet mitjançant connexions sense fil obertes o no controlades. Si no es gestiona correctament, la mateixa facilitat d'accés que s'ofereix a l'usuari al món exterior mitjançant el seu ordinador portàtil o PDA, pot ser explotada per usuaris externs maliciosos.

6. Adjunts de correu electrònic

La majoria dels usuaris rebran un munt de correus electrònics que no estan relacionats amb la feina, molts dels quals tenen fitxers adjunts i són de fora de l'organització. Tot i que la majoria són inofensius, n'hi ha un gran nombre que s'envien des d'usuaris amb intenció maliciosa. Quan es descarreguen o s'accedeix als fitxers adjunts, els fitxers executables poden comprometre qualsevol cosa per a una única estació de treball a tota una xarxa. Això pot ser en forma de virus exteriorment destructiu o programari espia més discret. Les polítiques internes han de descriure clarament els paràmetres d'ús acceptable, així com els filtres d'implementació i l'exploració antivirus.

7. Compartició de fitxers peer-to-peer

La compartició de fitxers peer-to-peer, implica obrir ports de comunicació per facilitar la descàrrega i la càrrega de fluxos a una única estació de treball. Aquests ports oberts són vulnerabilitats que no estan assegurades ni supervisades pel personal informàtic. Això al seu torn pot obrir la porta als usuaris externs no autoritzats per accedir a xarxes internes o lixiviar ample de banda.

8. Empleats descontents

Font - vtechsoln

Ja sigui per despit, venjança o amb la intenció de robar per guanyar-se per si mateix, el risc per a la seguretat dels actius d'informació de la vostra organització pot ser de gran preocupació quan es desencadena la ira d'un empleat descontent o amb una agenda o intencions criminals. Els empleats descontents o sortints tenen accés als sistemes interns i, depenent del seu nivell d'accés i privilegis, un usuari l'accés del qual no s'hagi restringit de manera oportuna pot suposar una enorme amenaça per a qualsevol organització. Això pot ser en forma de filtració o robatori de dades confidencials, corrupció o supressió de dades, o la càrrega de programari maliciós a xarxes internes.

Llegiu també: -

Seguretat del correu electrònic: per protegir les comunicacions i les dades del correu electrònic La gent mira les coses, què han de veure, però en aquest temps, revisen els principals problemes...

9. Administradors de sistemes i personal informàtic

Les persones responsables d'implementar i mantenir les mesures i polítiques de seguretat de les dades també són un risc important. Els administradors del sistema i el personal informàtic són capaços de crear amenaces privilegiades en la ciberseguretat sense voler per manca de coneixement o inexperiència. D'altra banda, el seu coneixement íntim del sistema els permet crear amenaces de ciberseguretat per a activitats malicioses o no autoritzades.

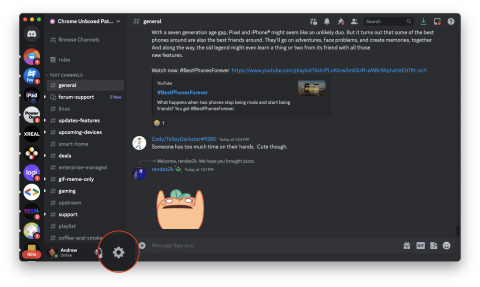

10. Missatgeria instantània

Font: techcrunch

Les aplicacions de missatgeria instantània solen evitar els filtres d'inspecció de contingut de seguretat corporativa o la protecció de la informació sensible. Tampoc hi ha cap registre del contingut d'una sessió de missatgeria instantània. Això pot comportar una sèrie de riscos relacionats amb la divulgació maliciosa d'informació sensible, l'enginyeria social i l'assetjament.

Aquestes són les deu amenaces internes més descoratjadores o problemes de seguretat cibernètica interna que poden fer que les vostres dades siguin vulnerables que mai. Voleu articles més interessants sobre la ciberseguretat? Subscriu-te al nostre butlletí per rebre actualitzacions diàries sobre el mateix. Cuidat!